基于Logistic混沌映射的图像加密通信系统研究

刘昕浩, 郭 腾, 谢德辉, 徐 婷, 李春来

(湖南理工学院 物理与电子学院 光电技术及应用物理创新训练中心, 湖南 岳阳 414006)

基于Logistic混沌映射的图像加密通信系统研究

刘昕浩, 郭 腾, 谢德辉, 徐 婷, 李春来

(湖南理工学院 物理与电子学院 光电技术及应用物理创新训练中心, 湖南 岳阳 414006)

基于二维图像离散余弦变换(DCT)和Logistic混沌映射设计一种图像加密通信系统. 首先基于DCT将图像变换成频域系数, 利用Logistic映射产生的随机序列对变换得到的频域系数进行排序, 对改变后的DCT系数分布结构做离散余弦反变换, 得到置乱图像; 然后利用Logistic映射结构简单、复杂度高等特性, 在像素替换过程中利用辅助密钥修正系统初始值, 并按图像像素空间位置奇偶序号依次构造加密密钥, 同时将像素点灰度值加密处理, 最终实现图像信息的加密通信.

Logistic混沌映射, DCT, 图像加密通信系统

引言

随着数字技术、计算机技术和多媒体技术的飞速发展与普及, Internet网络理所当然成为当今数字信息传输的主要手段. 通过网络不仅能够传输传统意义上的文字信息, 还可传输视频、图像及音频等其他类型的多媒体文件. 其中数字图像由于其直观性成为日常生活中信息表达的重要途径与网络信息的主要载体. 然而, 人们在充分享受网络通信的便利时, 其安全性遭受了到干扰与威胁, 如窃取、拷贝甚至破坏等等, 这就要求发送方和接收方通信时进行特别加密处理. 因此, 图像数据信息在Internet网络和无线网络通信中的安全问题引起了广泛而高度的关注[1,2].

传统的加密算法, 如数据加密标准(DES)及其改进形式(AES)、 国际数据加密算法(IDEA)与RSA (Rivest-Shamir-Adleman)等, 主要针对一维文本信息等内容性数据加密保护, 加密效率低, 不适用于大信息量高冗余度的具有一定结构的图像数据加密需求[3~6]. 为了提高图像信息加密的安全性与效率, 许多专用的加密方案相继被提出. 混沌是一种类似随机过程的非线性动力学现象, 混沌信号具有类噪声、遍历性、结构复杂以及对初始条件和参数极端敏感的特性, 十分适合用于各种加密系统的设计. 混沌图像信息加密方案利用混沌时间序列的类随机噪声特性来加密图像数据, 其主要操作步骤包括像素扩散和位置置乱等[7]. 与传统的图像信息加密方式相比, 基于混沌系统的图像加密方案在安全性、复杂度、运算能力等方面都表现出明显的优势.

Fridrich于1997年首次提出将混沌时间序列应用于图像加密处理中, 并很好地完成密码体制的混淆及扩散[8]. 随后基于混沌理论的图像加密方式得到快速的发展. 文[9]将二维Arnold变换映射系统扩展至三维形式, 进而在三维空间中设计实现图像信息数据的置乱与替换. 文[10]则基于混沌时间序列对参数敏感依赖性, 提出了一种外部密钥控制系统内部参数的图像信息加密方案. 朱从旭在其最近的工作中提出了一种基于广义Chen系统的新型图像加密方案[11]. 在文[12]中, 作者得到一个基于Logistic映射的遍历矩阵,并利用该矩阵对图像像素位置置乱处理, 然后将Chen系统及Lorenz系统的状态进行组合以混淆密文与明文间的联系, 从而实现了基于多个混沌系统的图像加密. 文[13]首先实现图像像素值的比特面分割, 然后利用Logistic混沌映射对像素值比特面进行置乱加密. 这些算法的一个共同特点是混沌系统密钥空间较小,在计算机精度有限条件下存在着内周期, 从而安全性不高.

鉴于此, 三种新型图像加密算法相继被提出: ①基于混沌系统的算法, 这些系统包括复杂混沌系统、超混沌系统、混合混沌系统、时空混沌系统等[14~17]; ②基于光电图像变换域处理的图像加密, 如在离散及分数阶傅里叶变换、离散余弦变换、分数阶小波变换等变换域中实现的图像数据加密[7,18,19]; ③基于量子混沌映射的算法[7,20].复杂混沌系统和量子混沌时间映射能增强非线性动力学的复杂度, 并能有效克服计算机的有限精度问题, 而在变换域中可通过反变换来增强扩散的效果.

为进一步提高图像信息数据加密的高效性和安全性, 本文拟基于光电图像离散余弦变换(DCT), 并利用Logistic映射序列二次密钥生成方法和图像像素异或置乱技术, 设计图像信息加密通信系统. 首先基于DCT将图像变换成频域系数, 利用Logistic映射产生的随机序列对变换得到的频域系数进行排序, 对改变后的DCT系数分布结构做离散余弦反变换, 得到置乱图像; 然后利用Logistic映射结构简单及复杂度高的特性, 在像素替换过程中基于辅助密钥修正系统的初始值, 并按图像像素空间位置奇偶序号依次构造加密密钥, 同时将像素点灰度值与密钥值按位异或操作, 最终实现图像信息的加密通信.

1 图像通信系统方案

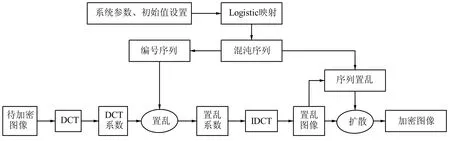

图像加密通信系统包括发射和接收两部分, 发射部分主要实现图像的加密和发射, 接收部分主要实现图像信息的接收和解密. 图像通信系统发射部分实现流程如图1所示.

图1 图像通信系统发射部分流程图

发射端图像加密算法具体实现步骤及思路如下:

(1) 输入待加密图像, 计算图像尺寸m×n. 对待加密图像进行DCT变换, 得到DCT系数.

(2) 对Logistic映射序列X={x1,x2,…,xm×n} 进行排序, 得到编号序列indexx={k1,k2,…,km×n}.

(3) 根据编号序列对DCT系数按从左到右、从上到下的次序重排, 得到置乱系数.

(4) 对置乱系数进行离散余弦反变换, 得到置乱图像.

(5) 设定两个Logistic混沌映射的参数值μ1和μ2, 及初始值.

(6) 将置乱图像像素值之和对256取模运算, 得到一个介于0到 255之间的整数, 并将该整数与256相除, 得到参数K∈(0,1), 作为辅助密钥.

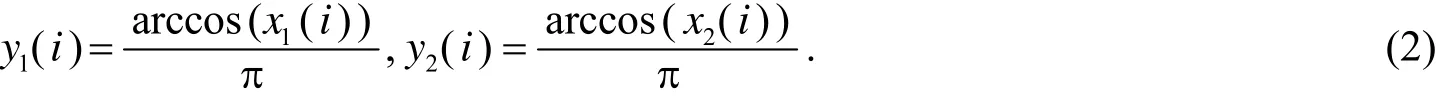

(8) 将式(1)得到的混沌序列按式(2)进行运算, 从而得到两个改进的实数混沌序列: {y1(i)},{y2(i)},i=1,2,3,…,m×n.

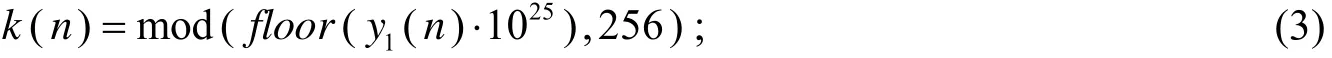

(9) 按顺序选取图像中的一点(序号为n), 若像素点序号为奇数, 则由序列y1(n)构造加密密钥:

若像素点序号为偶数, 则由序列y2(n)构造加密密钥:

(10) 用置乱图像中像素点灰度值与步骤(5)产生的密钥值按二进制进行位异或操作, 得到加密像素值.

(11) 重复步骤(9)和(10), 遍历所有像素点, 最终得到加密图像.

解密过程是加密过程的逆过程, 算法类似.

2 图像通信系统实现与分析

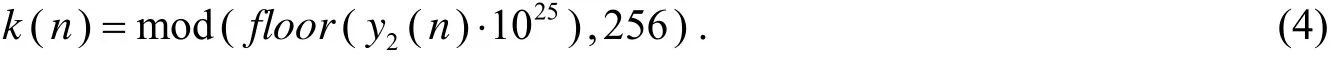

本文选取了标准测试BMP图像Baboon 和Lena作为待处理明文图像, 其大小均为512×512. 测试结果如图2所示.

图2 图像通信中的原始图像、加密图像及解密图像

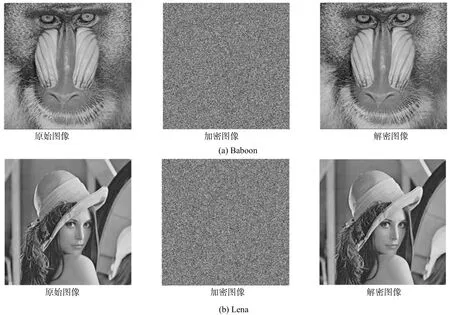

2.1 图像的幅值频谱分析

幅值频谱图反映了图像的频域功率统计分布情况.已有研究结果表明, 若加密后密文图像的幅值频谱分布平稳、均匀且不同于明文图像, 说明其频域相关性小, 在传输过程中能很好地隐藏图像信息, 同时表明该加密算法具有好的安全性; 另一方面, 若解密后图像的幅值频谱分布情况与明文图像类似, 则表示[7]加密算法的解密匹配度高.基于前文设计的加密算法对图像Baboon及图像Lena分别进行加密和解密操作, 对应的幅值频谱如图3所示.

从图3(a)、(b)中原始图像频谱图可以看出, 明文图像幅值频谱分布四角明显向上凸起, 对应于最高窄带频谱区域, 而中心邻域向下凹陷, 这说明图像频率成分主要集中于明文图像的四角, 因而在传输过程中易造成信息的泄露.从图3(a)、(b)中加密图像频谱图可知, 密文图像的幅值频谱分布区域幅值平稳, 频率成分均匀分散于整个密文空间, 因此可有效防止密文信息的泄露.图3(a)、(b)中解密图像和原始图像频谱视觉效果一致, 说明解密结果与明文图像完全匹配.

图3 通信中图像幅值频谱

2.2 相邻像素点的相关性分析

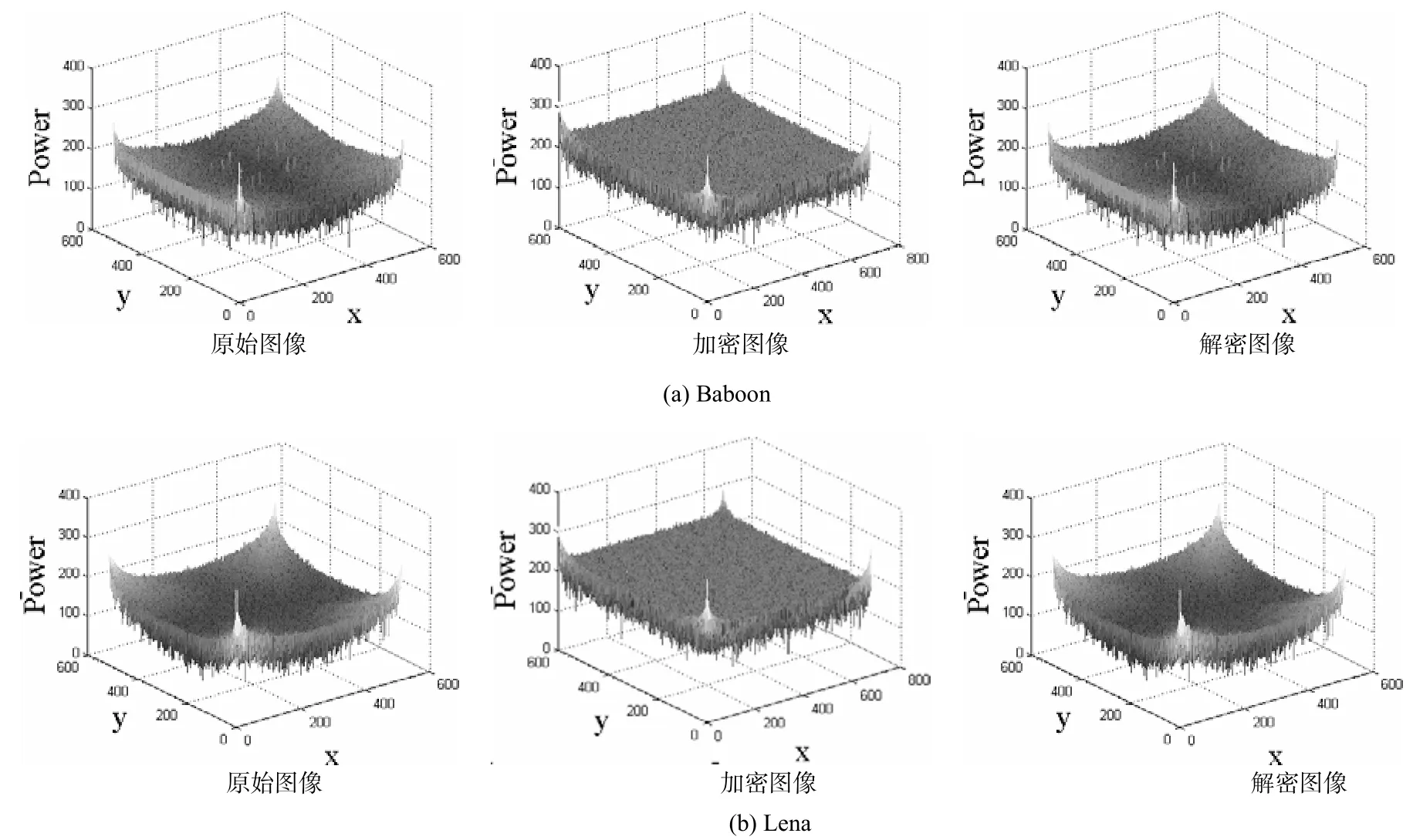

我们考察图像水平相邻像素、垂直相邻像素和对角相邻像素的相关性. 假设x和y分别表示图像中相邻两个像素点的像素值, 则像素相关系数Rxy的计算方法如下:

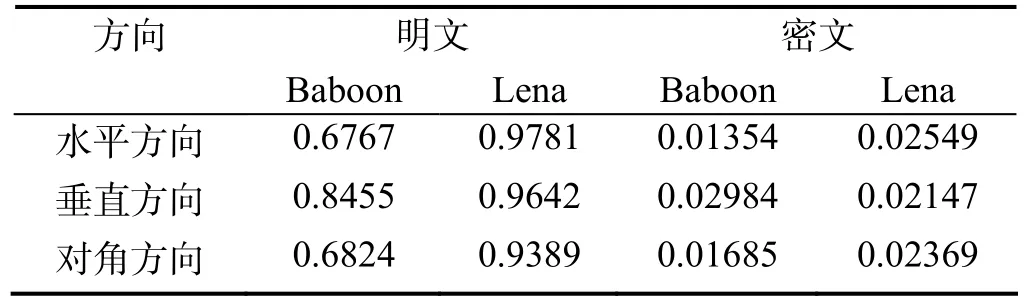

测试时, 分别对原始图像和加密后图像在水平、竖直、对角线三个方向上随机取1000对相邻像素点进行计算, 其结果见表1. 由表1可知原始图像相邻像素间相关系数较大, 相关性较高, 加密后图像相邻像素的相关性大大减小, 这说明明文图像的统计特性已被扩散到随机的密文图像中.

表1 原始图像和加密图像的相关系数

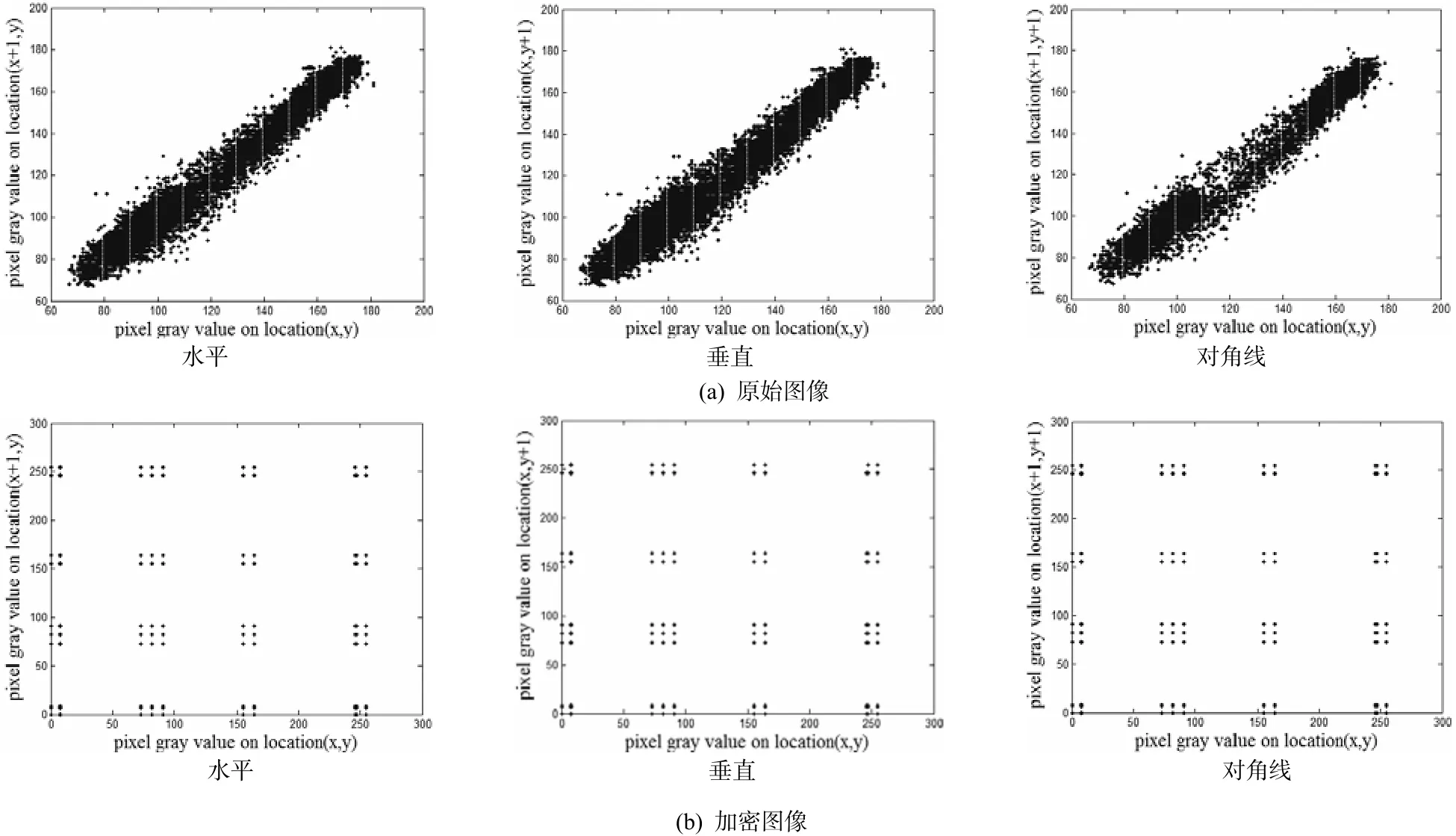

Lena测试图像相关性的视觉效果如图4所示. 由图4可知, 原始图像像素间呈现明显的局部相关性(线性关系), 加密图像像素间的相关性呈现随机的对应关系.

图4 Lena原始图像和加密图像在水平、垂直和对角线方向上的相邻像素分布

3 结论

本文基于DCT变换和Logistic映射序列设计了一种图像信息加密通信系统. 首先基于DCT将图像变换成频域系数, 利用Logistic映射产生的随机序列对变换得到的频域系数进行排序, 对改变后的DCT系数分布结构做离散余弦反变换, 得到置乱图像; 然后基于Logistic映射和辅助密钥修正系统初始值, 并按图像像素空间位置奇偶序号依次构造加密密钥, 同时将像素点灰度值与密钥值按位异或操作, 最终实现图像信息的加密通信. 性能测试分析表明本文提出的图像信息加密通信系统具有较高的安全性.

[1] HEH Ahmed, HM Kalash.OSF Allah. An efficient chaos-based feedback stream cipher(ECBFSC)for image encryption and decryption[J]. Informatica, 2007, 31: 121~129

[2] XY Wang, DH Xu.A novel image encryption scheme based on Brownian motion and PWLCM chaotic system[J]. Nonlinear Dyn, 2014, 75:345~353

[3] D Coppersmith.The data encryption standard(DES)and its strength against attacks[J]. IBM J. Res. Dev., 1994, 38: 243~250

[4] W Difie, M Hellman.New directions in cryptography[C]. IEEE Transactions on Information Theory,1976, 22: 644~654

[5] HC Williams.A modification of the RSA public-key en-crypt on procedure[C]. IEEE Trans. Inf. Theory. 1980, 26: 726~729

[6] C Deng,Y Luo.An optimized RSA digital image encryption algorithm and the analysis of its security[J]. Manuf.Autom. 2010, 32: 40~43

[7] 罗玉玲, 杜明辉. 基于量子Logistic映射的小波域图像加密算法[J]. 华南理工大学学报自然科学版, 2013, 41: 54~62

[8] J Fridrich.Symmetric ciphers based on two-dimensional chaotic maps[J]. International Journal of Bifurcation and Chaos, 1998, 8:1259~1284

[9] GR Chen, YB Mac, CK Charkes.A symmetrice image encryption scheme based on3D chaotic cat maps[J]. Chaos Solutions & Fractals, 2004, 21: 749~761

[10] 彭 飞, 丘水生, 龙 敏.外部密钥控制系统参数的图像加密算法[J]. 华南理工大学学报自然科学版, 2005, 33: 20~23

[11] 朱从旭, 陈志刚, 欧阳文卫. 一种基于广义Chen’s混沌系统的图像加密新算法[J]. 中南大学学报自然科学版, 2006, 37: 1142~1148

[12] TG Gao, ZQ Chen.Image encryption based on a new total shuffling algorithm[J]. Chaos Solutions & Fraetals, 2008, 38: 213~220

[13] 曹建秋, 肖华荣, 蓝章礼.基于数字图像比特面的混沌加密方法[J]. 计算机技术与发展, 2010, 20: 133~136

[14] 官国荣, 吴成茂, 贾 倩. 一种改进的高性能Lorenz系统构造及其应用[J]. 物理学报, 2015, 64: 020501

[15] 彭再平, 王春华, 林 愿, 等. 一种新型的四维多翼超混沌吸引子及其在图像加密中的研究[J]. 物理学报, 2014, 63: 240506

[16] YS Zhang, D Xiao, WY Wen, M Li.Breaking an image encryption algorithm based on hyper-chaotic system with only one round diffusion process[J]. Nonlinear Dyn, 2014, 76: 1645~1650

[17] 孙福艳, 吕宗旺. 空间混沌序列的加密特性研究[J]. 物理学报, 2011, 60: 040503

[18] 甘 甜, 冯少彤, 聂守平, 等. 基于分块DCT变换编码的小波域多幅图像融合算法[J]. 物理学报, 2011, 60: 114205

[19] 甘 甜, 冯少彤, 聂守平, 等. 基于分块离散小波变换的图像信息隐藏与盲提取算法[J]. 物理学报, 2012, 61: 084203

[20] A Akhshani, A Akhavan, SC Lim.An image encryption scheme based on quantum logistic map[J]. Communications in Nonlinear Science and Numerical Simulation, 2012, 17: 4653~4661

Image Encryption Communication System Based on Logistic Map

LIU Xin-hao, GUO Teng, XIE De-hui, XU Ting, LI Chun-lai

(Innovation Training Center of Photoelectronic Technique and Applied Physics, College of Physics and Electronics, Hunan Institute of Science and Technology, Yueyang 414006,China)

An image encryption communication system based on Discrete Cosine Transform (DCT) and Logistic map is proposed. Firstly, using the DCT and random sequences from Logistic map, a shuffled image is obtained. Then, the security key is constructed by modifying the initial value of Logistic map. Finally, we realized the image encryption communication system by dealing with the gray values of the encrypted image.

logistic map; DCT; image encryption communication system

TN919.8

: A

: 1672-5298(2015)04-0027-05

2015-08-10

湖南省湖南理工学院光电技术及应用物理创新训练中心建设项目(2014-2016); 湖南理工学院校级大学生研究性学习和创新性实验计划项目(10); 湖南理工学院校级教改项目(2015B11)

刘昕浩(1993− ), 男, 湖南郴州人, 湖南理工学院物理与电子学院2012级本科生. 主要研究方向: 图像通信