基于MSEM的工业网络安全防护系统研究

张 帅 孟庆森

北京启明星辰信息安全技术有限公司 北京 100193

引言

工业控制网络由最初的分散型控制系统,后来逐渐演变成以现场总线技术为基础的网络。由于没有通行标准,很多厂商推出了私有的现场总线标准,形成了所谓的“自动化孤岛”,不符合现代企业对数据通信的要求。随着以太网进入工业领域,形成工业以太网,使得企业实现从现场设备层到管理层间全面的无缝信息集成,并提供了开放的基础构架。

工业以太网具有开放、低成本和易组网等优势,解决了工业网络中设备兼容性、互操作性和信息的流通性等问题。但是由于管理网和生产网的融合,使得传统的网络安全威胁逐渐迁入到工业控制网络中,尤其针对工业控制系统的高级持续性的攻击方式(Advance Persistent Threat,APT)引发了一系列震惊世界的工业网络安全事件,标志着网络安全威胁从“开放”的互联网已经进入到原本“封闭”的工控网。据统计超过80%涉及国计民生的关键基础设施依靠工业控制系统来实现自动化作业,因此国家已经把工业控制系统安全作为国家安全战略的重要组成部分。

本文首先完成了面向工业系统安全相关的研究综述,同时对工业网络的脆弱性和相应威胁进行了分析;其次基于对工业系统网络安全需求的研究,提出了基于MSEM的工业网络安全防护模型。最后在该模型理论支撑下,完成了基于协同防御架构工业安全防护系统。

1 相关研究

国外工业网络安全相关研究起步较早,在学术领域,Eric J.Byres自2000年以来陆续发表了关于工业系统安全的一系列论文,分析工业空间安全威胁[1],利用攻击树理论详细分析工业SCADA系统的脆弱性[2],并设计了面向工业控制系统的安全网络[3-4];同时他于2009年创立了Tofino公司,致力于开发工业网络安全产品,其中包括工业防火墙和工业VPN[5]等。Dzung提出工业通信系统中的安全解决方案包括工业VPN等[6],Igure分析了SCADA系统中如何实现安全防护[7],Walters分析了在工业无线传感器网络中的安全解决方案[8]。在安全标准方面,美国早在2007年就推出工业安全指南[9]。在安全产品方面,国外公司具有一定的领先优势,Tofino公司以工业防火墙产品为主,Innominate公司主要开发工业VPN[10]产品,Industrial defender主要侧重工业安全审计产品[11],SIEMENS推出基于纵深防御的安全防护系统[12]。

国内相关研究相对较少,工业和信息化部发布了《关于加强工业控制系统信息安全管理的通知》[13],强调加强工业信息安全的重要性、紧迫性,并明确重点领域工业控制系统信息安全的管理要求。学术方面,包括构建基于区域安全的DMZ模型[14]、针对工业网络安全服务框架的研究[15]、面向工业网络的可靠性分析[16]等。从安全产品来看,启明星辰开发了工业安全网闸、防火墙和工业终端防护等产品。海天炜业、30卫士和中科网威等厂商均推出工业防火墙,力控华康推出工业安全网闸等。

2 工业网络安全需求分析

传统的信息系统对可用性、完整性和保密性的安全需求优先级依次升高,其中保密性是优先级最高的安全需求。而工业严苛的现场环境以及工业生产需求决定了工业系统对网络的实时性和可用性要求最高,因此工业系统安全需求分析以及系统防护方案以可用性为首要参考标准。

工业控制系统的脆弱性主要集中在以下两点,同时也由此带来了相应的安全威胁和安全需求,具体分析如下。

1) 工控网络互连互通带来的脆弱性。工业以太网在提高信息互连的同时,包括通过基于OPC(OLE for Process Control,用于过程控制的OLE)的工业数据交换、基于FTP协议的DNC(Distributed Numerical Control,分布式数控)网络的指令传递等,使传统安全威胁很快渗透到工业网络中。而原本封闭的工控网络早期并没有考虑相应的安全防护措施,包括缺失的数据通信加密、数据流及控制流的访问控制、用户认证机制、无线安全连接和安全审计监控等。而同时由于大量的厂家或协会公布了工控协议的实现细节和标准(如modbus、hse、ethernet/ip),使得攻击者可以深入挖掘其中的漏洞,并借此展开攻击。本节通过对工业网络的互连互通进行分析,进而得到其网络防护安全需求。

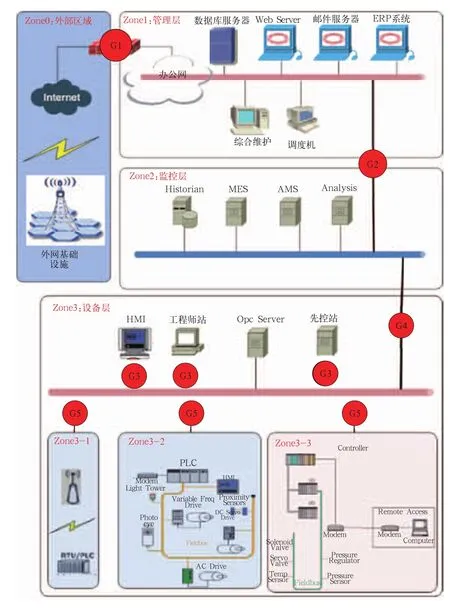

典型工控网是由三层网络组成(如图1所示),包括管理层、监控层和设备层。

①管理层是传统的办公网。其中包括管理信息系统,通过此系统可以获取下层网络的生产信息和数据,使管理者及时了解和掌握生产工艺各流程的运行状况和工艺参数的变化,实现对工艺的过程监视与控制。②监控层主要功能是对下层设备层进行全面监控和维护。③设备层是生产的核心,它通过相应的指令对现场设备进行控制,完成生产任务。其中硬件主要包括PLC、RTU和Controller等。除此之外还包括运维设备(如HMI、工程师站等控制计算机),实现功能包括组态下层PLC上传信息、显示组态画面、对PLC进行程序的编制、更改任务等,主要通过软件实现,包括上位组态软件和应用软件等。通过对工业网络的理解,以及对工业网络的安全威胁迁入点(如图2所示)的分析,即可得到相应的安全防护需求(如表1所示)。

图1 工业网络组成与划分示意图

2) 工业控制系统平台自身的脆弱性。由于工业网络早期是封闭的,系统在最初设计时,并没有把其自身的安全性作为主要考虑目标。同时工业系统对稳定性要求非常高,企业即使发现了系统组件的漏洞,也很少或很难对系统进行升级。因此平台的自身脆弱性是目前工业控制系统所面临的严峻挑战。

生产设备硬件的漏洞是指控制系统中的PLC/RTU等设备往往都存在的严重漏洞,这些漏洞可以直接被黑客(如震网病毒)利用破坏生产网络。无论是国外的SIMENS、Schneider等工业巨头还是国内的三维力控、亚控科技等厂商都公布了大量的关于设备硬件的漏洞。

图2 工业网络安全威胁迁入点示意图

表1 工业网络安全需求列表

系统平台软件包括设备操作系统、组态软件和管理系统等。漏洞分类从操作系统上来看,很多工程师站、服务器、HMI,同时包括一些嵌入式的设备都采用Windows XP系统,那么微软停止XP安全漏洞的更新将会给工控系统带来更大风险隐患,同时其它一些嵌入式系统也存在很多漏洞;从组态软件和管理系统看,它们可以直接控制生产设备,因此其漏洞也会直接威胁到工控网络中的设备,如亚控公司的组态王(KingView)软件曾曝出存在严重漏洞等。

3 工业网络攻击分析

工业网络中的攻击更多地体现出APT的攻击方式(如“震网”病毒、“火焰”病毒等)。攻击者有目的大规模搜集目标对象的漏洞,并长期持续利用各种攻击手段对目标实施渗透攻击,直到攻陷系统为止。

如图3所示,红色路径和蓝色路径各代表着一些典型攻击路径,黑客通过漏洞来攻占某台服务器或者工程师站,以此为支点(Pivoting)逐渐渗透到过程控制网络中。相应可能攻击路径描述如下。

图3 工业网络攻击路径与数据流图

1)攻击历史数据站(Historian),然后可以摧毁企业的健康和安全记录,修改工厂的状态报表,或以此支点攻击下一目标。2)攻击HMI,使得工厂处于盲人状态;修改控制参数损害设备,或以此支点攻击下一目标。3)攻击应用服务器,篡改显示现场设备运行状态画面,阻止同步现场数据,篡改数据库等,或以此支点攻击下一目标。4)攻击工程师站(EWS),删除已经设置好的安全逻辑,盗取PLC代码,篡改PLC逻辑,或以此支点攻击下一目标。5)攻击PLC,写任意内存破坏PLC。

4 MSEM安全防护模型

通过对典型的工业入侵路径和数据流的分析,工业网络是一个典型的多级、多点渗透进攻的载体,同时结合上一节针对工业网络联通性和平台自身脆弱性的分析,发现要实现工控系统的安全防护,必须要采用分布式协同防御的安全体系。本文提出基于MSEM的安全防护模型(如图4所示),将工业网络分为实体对象(entity object)、安全对象(security object)和管理对象(manager object)。

图4 协同防御模型

1) 实体对象:指工业网络中的设备实体(被检测实体)。实体间通过消息传递来完成工业生产任务,是模型监控的对象。工业控制系统在上线调试完成后,正常运转时所下发的指令和采集的数据相较于传统的信息系统来说更加固定和可控,是一个相对稳定的小集合。因此模型通过对实体对象信息的全局监控来为协同防御提供依据。设备实体在应用中具体是指包括HMI、工程师站、PLC和RTU等在内的工业系统组件;消息主要包括控制算法、受控变量、操作变量和现场数据等。

2) 安全对象:指工业网络中的安全防护对象。该对象被部署在系统中的各个检测点,通过截获实体对象之间的消息,并依据管理对象发布的策略,对消息内容进行检测,执行分布式防御任务。同时将可疑信息及执行路径发送到管理对象,由管理对象执行认证以及协同防御策略下发。具体是指包括安全网关、数据采集和主机防护在内的安全产品等。

3) 管理对象:工业网络更多是多点渗透和高级持续性攻击行为,因此要求管理对象具有分布式协同防御能力,通过场景检测器,对整个系统中的安全威胁进行分析和行为认证,并协调多个安全对象对实体对象进行防护。具体是指综合预警联动平台。

模型的运行机制包括以下几个方面。1)各个安全对象开启学习模式,由管理员完成合法操作,并采集实体对象之间的消息通信,数据提交管理对象,并建立正常的通信和应用场景。在完成学习后,整个系统可以上线运行。2)当实际运行时,由各个安全对象采集实体的相关信息,当某个安全对象发现异常时,提交问题Q(ti)给管理中心,由管理中心将问题进行模拟执行或者于特征中心进行比对,对问题进行解答,获得该问题的可疑度S(ti)。3)将S(ti)和设定的临界值进行比较,如果超过临界值,由管理对象触发协同防御。

模型的优势如下所示。1)动态开放性,实体对象能动态地加入和退出模型,体现了开放性;安全对象能动态绑定实体检测对象;管理对象可以通过规则驱动改变安全结构和策略。2)防御协同性,通过管理中心对安全事件的综合分析,制定综合防御方案,可以有效提高工业网络的安全防护能力。

5 工业网络安全协同防御系统的实现

本文在MSEM安全防护模型的基础上实现了基于协同防御架构的工业网络安全防护系统(架构图见图5,组成示意图见图6)。

图5 防护系统架构图

图6 协同防御系统组成示意图

防护系统的安全对象部署在多个安全检测点,分别由网络防护安全对象和主机防护安全对象构成。网络防护安全对象主要是指工业网络安全网关,具备工业网络数据DPI(Deep Packet Inspection,深度包检测)、入侵防护、工业协议访问控制、审计和预警等功能,通过该对象可以分布式防御工业网络连通性所带来的安全威胁。主机防护安全对象具备工控系统多级代码完整性检查、主机监控、主机控制和主机审计功能,通过该对象可以有效防御工业系统平台自身脆弱性所带来的安全威胁。

防护系统的管理对象由综合预警联动平台构成,通过集中收集实体对象之间的消息通信、主机防护安全对象的基线变化情况以及网络防护安全对象的异常检测情况来进行综合分析,同时根据威胁级别,协调不同的安全对象对实体对象进行立体防护。流程示例如下。

1) 综合预警联动平台不断收集实体对象的信息、安全对象的日志和审计信息,通过不断积累,逐渐建立起正常基线和防御场景。

2) 触发协同防御分析的可能性:①如当某个主机防护安全对象检测到某台工程师站的代码与中心服务器运行代码不一致,会将异常发到预警平台,触发协同防御分析;②当某个网络防护安全对象检测到有入侵事件;③当主机监控发现有核心文件被篡改、当网络边界突然有流量递增等。

3) 防护系统还预置多种安全协同防御触发机制,以上只是典型的触发点。

4) 综合预警联动平台收到安全威胁后,通过触发的安全威胁数据和安全基线进行对比,得到安全威胁指数,当安全威胁指数超过预设值后,就会触发协同防御。

5) 预警平台会将安全威胁影响到的安全区域进行隔离,同时针对核心设备层中的PLC等进行只读保护,在不中断安全生产的情况下,及时进行安全预警,避免发生设备层的停车;及时将整体分析结果反馈给管理员,由管理员进行排查,解决问题后,恢复正常生产模式,并不断学习,增加安全基线的模型组成数据。

6 关键技术

6.1 工业协议深度包过滤技术

安全对象中核心的技术是工业协议深度包过滤技术,只有深入理解工业网络数据,才能真正判断出安全威胁。本系统支持50种以上被广泛应用的工业协议的深度解析功能,并根据协议的不同字段实现了如读写控制和参数预警等功能。

系统实现了工业报文的识别引擎,可以快速自定义和增加工业协议的特征。协议识别引擎由协议特征状态树和识别参数构成,如图7所示。

图7 工控协议特别识别树结构

通过现场和仿真环境,对不同协议的报文特征进行深入分析和大量试验,本文完成了工业协议报文特征库的建立,并实现了工业协议的完整性检查,以OPC协议的报文特征为例,说明如下。OPC通过端口135进行协商,协商出动态端口,然后通过数据连接进行通讯。OPC的动态端口存在于激活操作的响应报文中StringBinding数组中。

除了可以识别工业协议外,防护系统还实现了工业协议的完整性检查功能,同样以OPC为例:OPC协议在连接创建后,会进行一个协商过程,分为Bind、Bind_ack和AUTH3的过程。如果会话流不符合完整性检查的规则,系统就会预警。

6.2 工业协议数据快速I/O框架

工业网络产品与传统信息系统在实时性上要求不同,工业网络产品最核心的性能指标就是实时性。工业网络特点体现在:1)信息长度小;2)周期与非周期信息同时存在,正常工作状态下,周期性信息(如过程测量与控制信息、监控信息等)较多,而非周期信息(如突发事件报警、程序上下载)较少;3)信息流有明显的方向性;4)测量控制信息的传送有一定次序。

本文工业协议的解析在用户空间,通过基于NetMap[10]快速报文I/O框架,有效提高了工业协议的解析处理性能,满足了工业对实时性的严苛要求。

7 实验

在实验中,本文总结了典型的10种工业安全攻击树,共实现了50种攻击路径。本文选取了其中一个攻击树和9条攻击路径[2],如图8所示。

图8 SCADA攻击树

经过测试,系统安全预警41例,预警成功率达到82%;协同防护成功34例,防护成功率达到68%。漏报3例,漏报率6%;误报2例,误报率4%。

8 总结

本文在研究工控安全威胁需求的基础上,提出基于MSEM的工业网络安全防护模型,并在此基础上实现了分布式的工业安全防御系统,通过对系统关键技术的研究,经过实际测试,系统达到较好的防护水平。但系统还有很大提升的空间,需要继续研究以提升系统的成功防护率。

参考文献

[1]Byres Eric,Justin Lowe.The myths and facts behind cyber security risks for industrial control systems[C].Proceedings of the VDE Congress,2004

[2]Byres E J,Franz M,Miller D.The use of attack trees in assessing vulnerabilities in SCADA systems[C].Proceedings of the International Infrastructure Survivability Workshop,2004

[3]Byres E J.Designing secure networks for process control[J].Industry Applications Magazine,IEEE.2000,6(5): 33-39

[4]Creery A,Byres E J.Industrial cybersecurity for power system and SCADA networks[C]//Petroleum and Chemical Industry Conference,2005

[5]Joe S,Byres E.High Security Integration Using OPC[EB/OL].[2015-01-07].http://www.iceweb.com.au/sis/HighSecurityIntegrationUsingOPC.pdf

[6]Dacfey D,Naedele M,Von Hoff T P,et al.Security for industrial communication systems[J].Proceedings of the IEEE,2005,93(6):1152-1177

[7]Igure V M,Laughter S A,Williams R D.Security issues in SCADA networks[J].Computers &Security 2006,25(7):498-506

[8]Walters J P,Liang Z Q,Shi W S,et al.Wireless sensor network security:A survey[M]//Xiao Y.Security in distributed,grid,mobile,and pervasive computing.Auerbach publications,CRC Press

[9]Stouffer K,Falco J,Scarfone K.Guide to industrial control systems (ICS)security[S].NIST Special Publication 800-82,2007

[10]Innominate mGuard[EB/OL].[2015-01-07].http://www.innominate.com/data/downloads/manuals/handbuch_mguard_420_de.pdf

[11]Industrial defender[EB/OL].[2015-01-07].http://id.lockheedmartin.com/

[12]SIEMENS[EB/OL].[2015-01-07].http://www.industry.siemens.com/topics/global/en/industrial-security/pages/Default.aspx

[13]中华人民共和国工业和信息化部.关于加强工业控制系统信息安全管理的通知[S]

[14]王浩,吴中福,王平.工业控制网络安全模型研究[J].计算机科学,2007,34(5):96-98

[15]兰昆,饶志宏,唐林,等.工业SCADA系统网络的安全服务框架研究[J].信息安全与通信保密,2010(3):47-49

[16]车勇,黄之初.面向网络的过程工业安全与可靠性分析及实现[J].中国安全科学学报,2007,17(7):162-166