传感网中多路径Sink节点隐私保护方案的改进

邹 虹,陈 凤

(1.重庆邮电大学 移动通信技术重点实验室,重庆 400065;2. 重庆邮电大学 光电工程学院,重庆400065)

传感网中多路径Sink节点隐私保护方案的改进

邹 虹1,2,陈 凤1

(1.重庆邮电大学 移动通信技术重点实验室,重庆 400065;2. 重庆邮电大学 光电工程学院,重庆400065)

针对原方案中第一个交叉结点发送假包而不考虑该节点处真实数据流量的问题,提出在第一个交叉结点处进行流量监控,并根据监控的真实数据流量值来决定发往每个假的Sink节点的假包量的方案,并且假包概率传输的同时,当假包传输跳数大于真实数据包到达Sink节点跳数时,就自动丢弃。实验结果表明,网络数据传输的安全时间有了明显提高,但是需要牺牲少许网络能量开销。

无线传感器网络;置隐私;源节点;汇聚节点

物联网的广泛应用已经涉及到社会的各行各业,智能家居、工业联网、农业联网、智能交通、智慧城市、智能医疗等应运而生[1],物联网的广泛应用给生活带来了极大的方便,随着物联网广泛应用与快速发展,位置隐私的数据获得变得更加容易,使得用户以及无线网处在一个隐私泄露的不安全状态[2-3]。

汇聚节点在无线传感网中扮演着重要的角色,负责汇总源节点发过来的数据,并且将收集到的有用数据反馈到后台,以方便管理者进行管理操作。由于汇聚节点是对源节点信息流量的汇总,所以网络中的通信流量存在明显的不对称性,节点离汇聚节点越近的位置流量越高。所以攻击者可以通过流量分析追踪到Sink节点[4-5]。一旦会聚节点遭到恶意破坏,将会导致整个可用网络的瘫痪,重要的数据信息泄露,恶意攻击者还有可能俘获Sink节点,使其传递假数据信息给后台,严重影响整个网络的工作以及位置隐私的安全。

目前提出的Sink 节点位置隐私保护协议有位置保护路由[6]、伪造 Sink 节点协议、有差别的分支路由协议和源仿真算法等,其中研究最多的是位置路由保护和伪造 Sink 节点协议。

1 网络模型

网络模型如图1所示。

1)Sink节点唯一,且传感网中节点相对均匀的分布。

2)每个数据包都携带源节点和目的节点的信息,但都以加密状态存在。

3)网络中的传感节点都有其路由表以及流量记数监控器。

4)每个节点都有一个邻居节点的路由表,以筛选经过其最短路径的邻居节点。

图1 网络模型

2 多源节点的会聚节点保护策略

目前,对保护汇聚节点位置隐私的研究主要集中在单源节点的情况[7-8],而实际网络中,一般都是多源节点的情况。文献[9]主要针对多源节点情况下的汇聚节点的位置隐私保护进行研究。提出了一种新的汇聚节点隐私保护方案——基于多条最短路径的汇聚节点位置隐私保护方案。但是该方案在交叉结点处发送假包,不能很好地迷惑流量攻击者。文献[9]中交叉结点发送假包的个数与假的汇聚节点有关,保证一个假的汇聚节点对应一个假包,没有考虑交叉结点处真实数据流量,如果发送假包的流量小于真实数据包的流量,就不能达到迷惑流量监控攻击者的目的。

2.1 改进的方案的模型

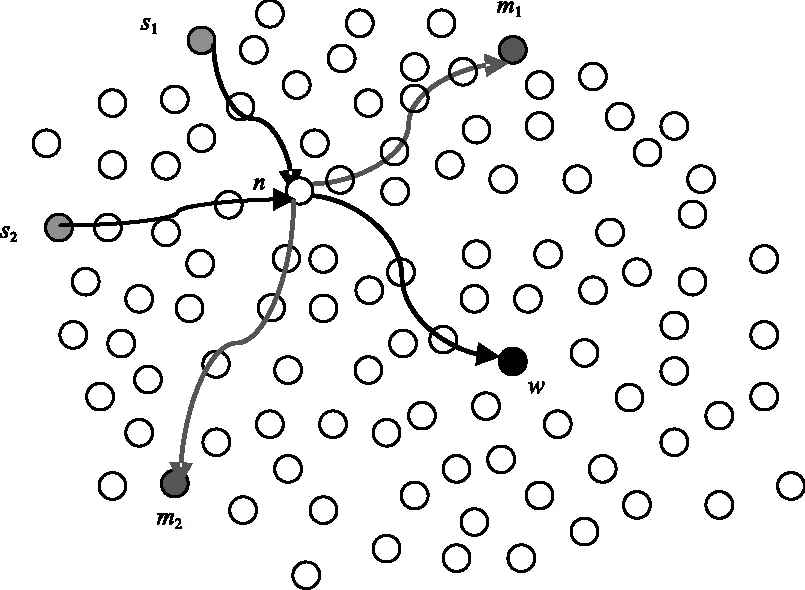

节点传输模型图如图2所示。

图2 节点传输模型

交叉结点的假包发送机制如图2所示,s1,s2为同时发送数据包到汇聚节点的源节点;m1,m2为伪汇聚节点;w为真实汇聚节点。

改进方案:s1,s2发送的数据包在第一个交叉结点n处进行汇合,在n处进行流量监控,n节点处发送假包的值需大于流量监控值,为防止网络造成不必要的浪费,设定交叉节点发送假包的上限为120%M(M为n处监测到的真实数据汇合流量)。第一个交叉节点处向每个伪汇聚节点发送的伪数据包的V都应满足M 2.2 能量消耗 网络中传输一个数据包到汇聚节点的总能量开销如下 Csum=Cgenerate×Nf+Cforward×(hf+hr)+Cm (1) 式中:Csum表示发送一个数据包到汇聚节点的网络总开销;Cgenerate表示产生一个伪数据包网络消耗的能量;Nf表示交叉结点对应一个真实数据流产生的假包的总数量;Cforward表示节点之间转发一个数据包消耗掉网络能量;hf表示真实数据包到达Sink节点的总路径和;hr表示数据包到达会聚节点的最短路径数;Cm表示交叉结点监控流量所消耗的能量值。 第一个交叉结点处的Ps=1;其他的情况下,Ps在[0,1)之间取值。根据伯努利试验和伪数据包转发k跳后被丢弃的概率为Pk=(1-Ps)Psk-1,其中k=1,2,3…。 那么 (2) 综合上述公式可以得出所有为数据包所走总跳数的期望 E(hf)=(hx1+(Ntotal-2)E(k))Nfake= (3) 式中:Nf=(Ntotal-1)Nfake。由式(1)可以得到总的能量消耗,其具体值为 Csum=(Ntotal-1)NfakeCgenerate+(hτ+ (4) 式中:Nf表示交叉结点对应一个真实数据流产生的假包的总数量;Ntotal表示最短路径中交叉结点的数量;Ps表示在交叉结点发送不丢弃伪数据包的概率。 2.3 安全时间 安全时间表示恶意攻击者开始监控攻击到最终追踪到汇聚节点所用的总时长,规定安全时间用跳数表示。假如恶意攻击者追踪了N跳才追踪到汇聚节点,规定安全时间记为N。 安全时间的期望平均值E(N)的表示为 (5) 式中:n=(Ntotal-1)Nfake,n表示为数据包走的跳数。攻击者追踪到汇聚节点的平均时间为 (6) 式中:Ta表示攻击者顺利追踪一跳所需的平均时间。 本文采用网络常用仿真工具NS2进行仿真实验,对本文算法与文献[9]中算法就安全时间与能量消耗进行性能对比。 3.1 仿真场景参数 网络覆盖采用400×400正方形区域,其范围内440个节点均匀分布,设置网络中大部分节点的相近节点为6个,网络中的单个节点的传输距离为25m,数据传输周期为10s,时间段设置10s模拟时间为500s,且规定Sink节点的坐标为(200,200),如果该坐标处无节点,取离该坐标最近的节点为Sink节点。 3.2 安全时间和能量消耗 安全时间和能量消耗[10]是衡量一个网络性能的主要指标,安全时间关乎到无线传感网安全隐私技术的有效性,而能量消耗是衡量一个网络可用性寿命的。 3.3 仿真结果分析 图3对本文算法与文献[9]中算法在假Sink节点的数目下进行仿真实验,得出假Sink节点与安全事件之间的关系,从仿真结果可以看出,假Sink节点的数量越多,安全时间越大,在相同数量的假Sink节点的基础上,本文算法明显优于文献[9]中的算法。在相同的前提下使Sink节点的安全性有了明显的提高。 图3 安全时间 图4对本文算法与文献[9]中算法进行了仿真对比,从图中结果可以看出,在假的Sink节点较少的情况下,能量消耗基本跟原方案无异,随着假的Sink节点的增多,能量消耗会比原方案高,但是本文方案中,假包概率传输过程中,当假包所走跳数大于真实数据包到汇聚节点的跳数,就会采取自动丢失假包的方案,综合以上,在假Sink节点增多的情况下,本文方案的能量消耗比原方案高。 图4 能量消耗 本文对多个源节点网络的的会聚节点保护算法进行了改进,通过在第一个交叉结点处增加流量监控来更有效地发送假包,更有效地使外界流量监控攻击者被假包所迷惑,追踪假包踪迹,从而使真实数据包安全到达真实Sink节点。并且本文规定计算出第一个交叉结点到会聚节点的最短路径,当假包传输的路径大于这个最短路径,就会选择自动丢失数据包,以节省能量开支。该算法有效地保护了Sink节点,但网络能量开销增大,而且该算法是在网络节点分布比较集中的情况下进行的,未来的工作重点是研究网络节点分布稀疏情况下Sink节点的保护。 [1]潘巨龙,李善平,张道远. 无线医疗传感器网络中基于Feistel加密算法研究[J]. 传感技术学报,2010,23(7):1030-1036. [2]裴庆祺,沈玉龙,马建峰.无线传感器网络安全技术综述[J].通信学报,2007,28(8):113-122. [3]姚建波,文光辉.无线传感器位置隐私保护路由[J].计算机应用,2008,28(6):1379-1381. [4]JIANY,CHENSG,ZHANGZ,etal.Protectingreceiverlocationprivacyinwirelesssensornetworks[C]//Proc. 26thIEEEinternationalconferenceoncomputercommunications.Anchorage,Alaska:IEEEPress,2007:1955-1963. [5]YAOL,KANGL,SHANGPF,etal.ProtectingtheSinklocationprivacyinwirelesssensornetworks[J].PersonalandUbiquitousComputing,2011,16(2):1-11. [6]KANGL.Protectinglocationprivacyinlarge-scalewirelesssensornetworks[C] //Proc.IEEEinternationalconferenceoncommunications.Dresden,Germany:IEEEPress,2009:1-6. [7]CHENHL,LOUW.Fromnowheretosomewhere:protectingend-to-endlocationprivacyinwirelesssensornetworks[C]//Proc.Performancecomputingandcommunicationsconference.Albuquerque,NewMexico,USA:IEEEPress,2010:1-8. [8]DENGJ,HANR,MISHRAS.Countermeasuresagainsttrafficanalysisattacksinwirelesssensornetworks[C] //Proc.Firstinternationalconferenceonsecurityandprivacyforemergingareasincommunicationsnetworks.Washington,DC,USA:IEEEPress,2005:113-126. [9]康林. 无线传感器网络位置隐私保护方案研究[D].大连:大连理工大学,2013. [10]王康,王峰,蒋馥珍,等.无线传感器网络数据融合算法的研究[J].电视技术,2014,38(1):103-106. Improvement of Privacy Protection Scheme of Sink Node in Sensor Network, Multiple Paths ZOU Hong1,2, CHEN Feng1 (1.ChongqingKeyLaboratoryofMobileCommunicationTechnology,ChongqingUniversityofPostsandTelecommunications,Chongqing400065,China; 2.CollegeofPhotoelectricEngineering,ChongqingUniversityofPostsandTelecommunications,Chongqing400065,China) aiming at the first intersection nodes in the original plan send fake bag without considering the node real data traffic problems, a traffic monitoring is presented at the first intersection node, depending on the real data traffic monitoring to determine to every false package amount of Sink nodes, and false probability of packet transmission at the same time, when the false packet transmission hop count is greater than the actual packet arrived at the Sink node hop, is automatically discarded. The experimental results show that the safety of the network data transmission time has obviously improved, but need to sacrifice a little network energy costs. wireless sensor network (WSN); location privacy; source node; gathering node 国家自然科学基金项目(61171190) 3 B 10.16280/j.videoe.2015.01.027 2014-06-27 【本文献信息】邹虹,陈凤.传感网中多路径Sink节点隐私保护方案的改进[J].电视技术,2015,39(1). 邹 虹(1970— ),女,副教授,硕士生导师,主研移动通信和无线传感器网络; 陈 凤(1989— ),女,硕士生,主研无线传感器网络。 责任编辑:许 盈3 仿真实验与分析

4 结束语