基于双向树的WSNs端到端位置隐私保护*

胡 庆, 王志伟, 周 林

(重庆邮电大学 通信与软件技术研究所,重庆 400065)

基于双向树的WSNs端到端位置隐私保护*

胡 庆, 王志伟, 周 林

(重庆邮电大学 通信与软件技术研究所,重庆 400065)

针对多源节点的情况下的无线传感器网络(WSNs)端到端位置隐私保护进行研究,提出了一种基于双向树形拓扑结构的隐私保护方案(BTBLPS)。该方案采用最短路径方式进行真实数据包传输,然后在最短路径的交叉点上产生双向的假包传输分支。其中,临近源节点一侧分支上的假包传输方向是从分支末端节点传输到交叉点,而临近基站的一侧恰好相反,以此来达到同时对源节点和基站的位置隐私进行保护的目的。理论分析与仿真结果表明:所提的方案是可行的,并且具有良好的安全性能。

端到端; 双向树形拓扑; 最短路径; 假包; 位置隐私

0 引 言

从无线通信、片上系统(SOC)以及微机电系统(MEMS)的最新研究进展中发现,低成本无线传感器网络(wireless sensor networks, WSNs)[1]已经得到了广泛应用。在WSNs中,部署在目标区域中的传感器节点感知到事件时,会将产生的消息经过一个多跳的路由发送给基站,基站将接收到的消息进行处理后通过卫星或互联网发送给用户。显然,基站承担着网关的作用,一旦失效将会导致整个网络的瘫痪。同时,源节点距离被监测事件是最近的。如果被破坏,不仅信息无法被采集而且被监测对象也将面临严重的安全威胁。因此,保护源节点和基站的位置隐私尤为重要。然而,以往的研究通常独立地着重于源节点或基站位置隐私,并且主要集中在单源节点情况,而实际网络远非如此,以监测熊猫栖息的WSNs为例,多个熊猫有可能会同时出现在某个区域(如水源或竹林等),那么,这个区域就会出现多个向基站发送数据包的源节点。

例如:针对源位置隐私,Ozturk C等人通过使用“熊猫—猎人”博弈模型作为传感器网络的应用场景,提出了幻影路由方案[2]。在方案中,通过使用随机行走策略避免攻击者定位到源节点。Song Sejun等人提出了一种匿名化隐私保护方案E-LPG[3]。通过利用隐形的虫洞技术把消息传输进行空间分散。同时,采用随机延迟转发技术把消息传输进行时间分散,以打乱消息队列的传输顺序实现隐藏目标运动的原始轨迹。Zhou Liming等人提出了两种基于随机行走的源位置隐私保护策略:多路径随机行走(MRW)[4]和混淆区域方案(CAS)[5]。两者的不同在于前者通过引入多条随机路径保护源位置隐私,而后者通过引入多个混淆区域保护源位置隐私。

针对基站位置隐私:Nezhad A A等人提出了一种匿名拓扑发现的方法,这种方法可以隐藏Sink节点的位置[6]。与传统协议不同的是,此协议允许所有节点广播路由发现消息,从而可以隐藏Sink节点的位置。Yao Lin等人提出了一种基于多条最短路径的汇聚节点位置隐私保护方案[7]。通过利用分支路径把攻击者引向远离汇聚节点的方向。Chen Honglong和Lou Wei提出了四种端到端位置隐私保护方案:随机向前转发、双向树、动态双向树和曲折双向树[8]。然而,上述四种方案也仅仅只适用于单源节点情况。

本文针对多源节点的情况下的端到端位置隐私保护进行了研究分析,提出了一种基于双向树形拓扑的位置隐私保护方案(BTBLPS),目的是为了能够在多源条件下同时对源节点和基站进行保护。值得一提的是,本文研究是在局部监听情况下进行的,对于全局监听不在本文考虑范畴。

1 系统模型

1.1 网络模型

本文的网络模型与“熊猫—猎人”博弈模型[2]相似,如图1所示。在目标区域中分布着大量用于监测多个熊猫生活习性的传感器节点。熊猫被发现时,距离它最近的传感器节点将会把相关消息周期地发送给基站,其中周期间隔为Ts。同时,假设一个特殊猎人不仅可以反向追踪数据包定位到源节点,也可以跟随数据包传输方向追踪到基站。具体假设如下:

图1 网络模型

1)整个网络中节点相对均匀分布,且所有节点配置相同,它们具有相同的计算能力、存储容量和通信半径。

2)如果两个节点之间的距离小于节点通信半径时,节点能相互通信。

3)网络中仅有一个基站,且基站具有的能力远大于普通节点。

4)每个节点都有它的路由表,路由表中记载着节点到基站的最小跳数信息。

1.2 攻击者模型

为了能够获得源节点或基站的位置,攻击者配备了先进装备和技术,具体特征假定如下:

1)攻击者的目的在于捕获源节点或基站,因此,不能影响网络功能的正常运行,并且监听半径和普通节点的通信半径相同。

2)攻击者在网络中随机行走直到监听到节点发送的数据包后随机决定追踪源节点或基站。

3)攻击者硬件配置优良,具有强大的存储能力和计算能力,能够快速检测出消息的发送者并定位到发送者的位置。

2 基于双向树的WSNs端到端位置隐私保护

2.1 基本思想

本文针对多源节点的情况下的WSNs端到端位置隐私保护进行研究,利用的假包分支路径来保护端到端位置隐私。基本思想:网络中所有的真实数据包都是以最短路径的方式传输到基站。由于节点分布的均匀性和密集性,并且在多源节点分布相对密集的情况下,不同的源节点向基站传输数据包时,相邻源节点之间的传输路径必定存在相交的情况。就在这些交叉节点上利用虚拟消息产生树形分支。针对源位置隐私保护,分支结构在源节点一侧的交叉节点上进行设计。其中,虚拟消息的传输方向是从叶节点向梗节点传输。这样即使攻击者反向跟踪数据包,这些分支将会诱使攻击者偏离真实传输路径,从而保护源位置隐私。同样的,在基站一侧的交叉节点上设计树形分支;不同的是,虚假消息的传输方向是从梗节点向叶节点传输,这样就能把根据数据包传输方向追踪基站的攻击者诱导到虚假路径上,进而保护基站位置隐私。

2.2 工作过程

WSNs节点部署完成以后,首先进行网络的初始化,其次是数据包传输过程。在初始化过程中,基站进行泛洪广播,目的是为了实现邻居节点的发现和发现每个节点到基站的最小跳数信息。在本文中,Ni表示节点i的邻居节点组合,CLi表示节点i的近邻列表,α表示传输路径上产生分支节点比例。数据包的发送过程如下述:

1)Initiation:Next_hop=Null,Leaf_node=Null,Counter=Null.

2)Build the neighbor set Ni and the closer listCLi.Randomly select a node fromCLiasNext_hop.

3)Leaf_node←RandomSelect(Ni,Next_hop).

4)While receive a message m do

5)Forward(m,Next_hop).

6) ifHi>αHsand Counter(i)≥Thresholdthen

7)SetTTL(branch_req,L).

8) Sendbranch_reqtoLeaf_nodewith probability P.

9) else ifHi<αHsandCounter(i)≥Thresholdthen

10)SetTTL(sink_dummy,L).

11) Sendsink_dummytoLeaf_nodewith probability P.

12) end if

13)end while

在网络中,每个中间节点都会保留一个计数器,它会自动记录经过节点的数据包数量,当数目达到某一阈值Threshold时,该中间节点就会以概率P的可能性产生假包分支,称这类中间节点为交叉节点。

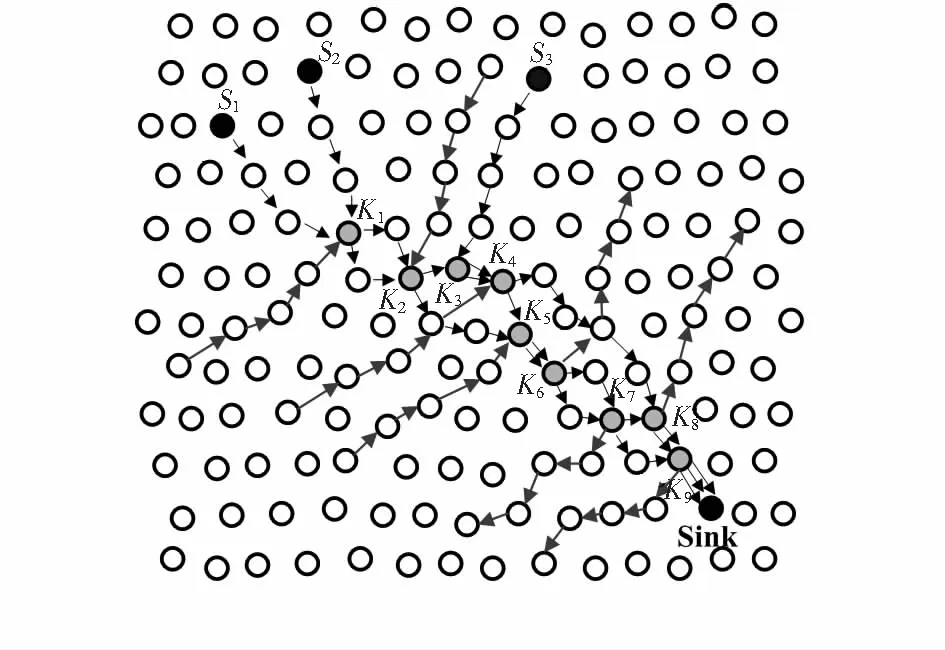

具体数据包发送过程用一个简单的例子来描述。如图2所示,图中S1,S2和S3表示源节点,K1~K9表示交叉节点。数据包沿着最短路径从源节点向Sink节点发送,其中灰色箭头表示假包传输方向。当真实数据包传输路径在交叉节点相交时,概率性产生路径长度L=4的假包分支。其中,位于源侧的分支,假包传输方向从叶节点向最短路径上的梗节点传输,而位于Sink一侧分支的假包传输方向则相反。产生假包分支的目的主要在于增加逐跳追踪攻击者攻击到源或基站的难度,以此来延长网络的平均安全时间。

图2 简单的例子

BTBLPS方案的源侧分支生成算法步骤如下:

1)Initiation:Stalk_node=Null,Leaf_node=Null.

2)while receive abranch_reqmessage do

3) SetStalk_nodeas the sender ofbranch_req.

4)TTL←GetTTL(branch_req).

5) ifTTL>0 andLeaf_node=Nullthen

6)Leaf_node←RandomSelect(Ni,Next_hop) .

7)SetTTL(branch_req,TTL-1).

8)Forward(branch_req,Leaf_node).

9) else ifTTL= 0 then

10)SetTTL(source_dummy,L).

11) Become a fake source and periodically sendsource_dummytoStalk_node.

12) end if

13)end while

14)while receive asource_dummymessage do

15)TTL←GetTTL(source_dummy).

16) ifTTL>0 then

17)SetTTL(branch_req,TTL-1).

18)Forward(source_dummy,Stalk_node).

19) end if

20)end while

BTBLPS方案的基站一侧分支生成算法步骤如下:

1)Initiation:Leaf_node=Null.

2)while receive asink_dummymessage do

3)TTL←GetTTL(sink_dummy).

4) ifTTL>0 then

5) ifLeaf_node=Nullthen

6)Leaf_node←RandomSelect(Ni,Next_hop).

7) end if

8)SetTTL(sink_dummy, TTL-1).

9)Forward(sink_dummy,Leaf_node).

10) end if

11)end while

3 仿真结果分析

本文使用NS2进行仿真实验,分别对BTBLPS,Shortest path和FRW(forward random walk scheme)三种路由方案进行仿真对比分析。假设有3000个传感器节点均匀部署在4 500 m×4 500 m区域内。节点的通信半径R为150m,每个节点的邻居节点平均个数为7.29,α=0.5。基站的位置部署在区域的中间,当消息传输路径在某一节点相交时,以概率P=1的可能性生成长度L=10的假包分支。

3.1 安全时间对比分析

图3、图4显示了仅有两条最短路径情况下三种方案的源节点和基站的位置隐私保护安全时间。从图中可以看出,随着数据包传输路径长度增大,三种方案的安全时间都随之增加,其中BTPLPS增加幅度更大,这是因为随着传输路径的延长,方案产生的假包分支条数增加,从而导致安全时间变长。此外,基站位置隐私保护的安全时间明显高于源位置隐私。这是因为攻击者在移动到接收者之前,需要等待数据包中继信息以确定包的传输方向,而对于反向追踪源节点来说,攻击者能够通过无线射频定位技术检测出消息的发送者并迅速移动至发送者的位置。

图3 源位置隐私安全时间

图4 基站位置隐私安全时间

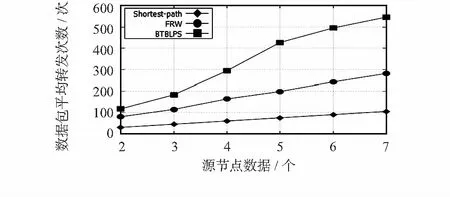

3.2 通信开销对比分析

图5显示了数据包传输路径长度为15时,三种方案的能耗对比。从图中可以看出:三种方案能耗都随着源节点数量增加而增加,且BTBLPS的能耗较FRW和Shortest path都高,这是因为BTBLPS中引入了假包,因此,导致能耗的增加。然而,方案虽然增加了一定的通信开销,但是实现了同时保护端到端位置隐私的目的,并且可以通过调节α,P和L的值来均衡安全时间和能耗,以满足合理的实际需求。

图5 能量消耗

4 结束语

本文主要针对多源节点情况下,端到端位置隐私问题进行了相应研究,提出了一种基于树状网络拓扑的BTBLPS。真实数据包是通过最短路径来传输的,通过在最短路径上的一些交叉节点产生假包分支,从而把攻击者引向错误的位置或方向,以此来保护源节点和基站的位置隐私。最后通过理论分析和仿真结果验证所提方案的可行性。实验结果表明:BTBLPS虽然增加了一定的通信开销,但是延长了安全时间,并且能够同时对源节点和基站的位置隐私进行保护,具有一定的应用价值。

[1] Mehta K, Liu D, Wright M.Protecting location privacy in sensor networks against a global eavesdropper[J].IEEE Transactions on Mobile Computing, 2012, 11(2):320-336.

[2] Ozturk C, Zhang Y, Trappe W.Source-location privacy in energy-constrained sensor network routing[C]∥2004 ACM Workshop on Security of Ad Hoc and Sensor Networks (SASN) in conjunction with ACM Conference on Computer and Communications Security,2004: 88-93.

[3] Song Sejun, Park H, Choi B Y.E-LPG: Energy efficient location privacy scheme against global attackers in sensor networks[J].International Journal of Security & Its Applications, 2013, 7(2):27-46.

[4] Zhou L, Wen Q, Zhang H.Preserving sensor location privacy in Internet of things[C]∥2012 Fourth International Conference on Computational and Information Sciences (ICCIS), IEEE, 2012: 856-859.

[5] Zhou L, Wen Q, Zhang H.Protecting sensor location privacy against adversaries in wireless sensor networks[C]∥2013 Fifth International Conference on Computational and Information Sciences (ICCIS), IEEE, 2013: 1384-1387.

[6] Nezhad A A, Miri A, Makrakis D, et al.Anonymous proactive routing for wireless infrastructure mesh networks[M].US:Springer,2007:71-82.

[7] Yao Lin, Kang Lin, Shang Pengfei, et al.Protecting the sink location privacy in wireless sensor networks[J].Personal and Ubi-quitous Computing, 2013, 17(5): 883-893.

[8] Chen Honglong, Lou Wei.From nowhere to somewhere: Protecting end-to-end location privacy in wireless sensor networks[C]∥2010 IEEE 29th International Performance Computing and Communications Conference (IPCCC), IEEE, 2010:1-8.

End-to-end location privacy protection in WSNs based on bidirectional tree*

HU Qing, WANG Zhi-wei, ZHOU Lin

(Institute for Communication and Software Technology,Chongqing University of Posts and Telecommunications, Chongqing 400065,China)

Research on end-to-end location privacy protection in case of multi-source node in WSNs, propose a privacy protection scheme based on bidirectional tree topology(BTBLPS).The scheme adopts the shortest path method to transmit real data packets, and then on intersection of the shortest path produce fake packet transmission branch of bidirectional.Among them, fake packet transmission direction of branch near source node is from branch node at the end to intersection, and the side near base station, is contrary, in order to realize location privacy protection of source node and base station at the same time.Theoretical analysis and simulation results show that the proposed scheme is feasible, and has good safety performance.

end-to-end; bidirectional tree topology;the shortest path;fake packet;location privacy

10.13873/J.1000—9787(2015)03—0040—04

2014—07—25

国家自然科学基金资助项目(61171190)

TP 393

A

1000—9787(2015)03—0040—04

胡 庆(1958-),女,四川井研人,博士,教授,主要研究方向为光纤传感技术的应用和计算机网络。