神经网络在网络安全评价中的应用研究

0 引言

人们在使用计算机网络处理日常工作的过程中,安全问题也逐渐增加,给计算机网络的应用带来许多不便。因此,人们在使用计算机网络的同时,对计算机网络安全也提出了较高的要求。例如,企业在使用计算机网络密码技术的时候,要求计算机网络系统对于企业的信息安全提供较高的保密技术,从而能够有效的避免企业商业信息的泄露,影响企业的核心竞争能力;除此之外,在网络运行过程中,则要求计算机网络技术能够保护本地网络信息的安全性及操作性。

目前,神经网络能够对计算机网络的安全提供重要保障,因此,本文主要研究神经网络在计算机网络安全评价的应用。

1 计算机网络以及计算机网络安全评价的内涵

计算机网络安全,即指在使用先进的计算机技术以及网络管理时,能够使得计算机网络信息即可靠又安全,保障计算机网络的整个系统能够正常稳定的进行,保障计算机网络服务具有可靠性。

计算机网络安全评价,即当计算机网络系统受到病毒以及漏洞等侵入时,是一个多指标系统且较为复杂的非线性问题,传统的线性评价方式并不能准确的对各指标的评价结果的影响进行具体描述,从而评价结果的精确度较低。

2 神经网络在计算机网络安全评价中的应用研究

2.1 计算机网络安全评价体系的建设

计算机网络安全评价体系的构建,我们理解为是对计算机网络存在的安全隐患建立起来的相应的预防体系,通常利用计算机网络安全评价体系可以更为全面和客观的了解计算机网络中存在的安全隐患。在计算机网络安全评价体系构建过程中,指标选取主要是要根据计算机网络安全的影响因素,进而综合选取,只有这样才能够有效的保障计算机网络安全评价体系能够准确的反映出计算机的安全信息,以便神经网络在计算机网络安全评价体系中的应用,充分发挥作用和有效运行。

2.2 评价指标集的构建

计算机网络安全评价体系中评价指标集的构建,遵循的原则主要是完备性、准确性、简要性、独立性以及可靠性。评价指标的完备性原则,其阐述为评价指标在选择过程中,要能够选取全面的反映计算机网络安全情况的评价指标,从而能够完备、准确的反映评价的结果。评价指标的准确性原则,其阐述为计算机网络评价体系中选择的评价指标,准确的反映和体现计算机网络安全技术水平的实际情况,若是评价指标的选择不够清晰,则会影响评价结果,使得评价无法顺利进行。简要性原则,即在计算机网络评级指标的选取过程中,要选择层次分明,具有代表性的评价指标,能够做到体系的简明扼要。独立性的原则,即在计算机网络安全评价指标的选取过程中,要选择重复性少、关联性少的评价指标。可行性原则,是指在运行过程中的网络评价体系选择的评价指标,能够实现稳定的运行操作、并符合实际的测评工作。

计算机网络安全评级指标的选择以及评价指标的建立是准确和复杂的过程,除了以上我讲述的几种原则之外,还需要建立计算机网络安全评价指标体系中的逻辑安全、物理安全乃至管理安全的一级指标。其具体细分下去,物理安全评级指标体系中的二级评价指标,还包含有线路的安全、设备的安全以及网络机房的安全等。逻辑安全评价体系中的二级评价指标还包括病毒的防范、数据的加密、访问及控制等。管理安全方评价指标体系中的二级指标体系,主要包括安全组织体系和应急响应机制等。

由此我们可以看出,计算机网络安全评价体系指标的构建需要准确和全面的选择指标,才能够有效的确保指标体系构建为计算机网络安全评价的运行提供保障。

3 安全评价指标的标准化以及取值

计算机网络安全评价指标体系中各个指标都有着自己的标准和取值,各个评价指标集描述的因素也是不同的。其中,对于定性评价和定量评价,这两种指标评价的关注点和侧重点就有所不同,在对计算机网络安全情况的反映,也是通过各自侧重的方面进行的,这就导致各个指标在取值方面就不能进行较为直接的比较。

一般情况,对于定量指标进行评价时,要根据被评价网络的实际情况进行合理取值。例如:指标“网络机房安全”进行评价时,指标取值可以根据机房是否具有防火措施、防雷措施、防盗措施、防静电措施等等进行相应的指标取值。对于定性的指标可以采取专家评价的方式进行,根据网络评价的具体情况做出相应的评级等级。例如:对于指标“安全组织体系”,可以依据目标网络的当前的安全组织管理建设,由专家来指出五个级别中的某一个级别的评价。

因此,在各个评价指标进行取值的过程中,要符合取值规则,及时做出调整,在定性评价以及定量评价两方面都要达到标准化的处理要求。

4 评价结果以及评价集的构建

我们根据对计算机网络安全评价指标的选择和构建特点,进而可以对评价的结果构建起与其相对应的评语集。例如:我们可以根据计算机网络的安全等级,构建起一个评语集,可以分为很不安全、不安全、较为安全和安全四个等级的集合。同时在这四个评语集上对其评价语进行相应的解释和说明:即很不安全则是网络应用存在安全隐患且安全形势严峻,保障能力差;不安全则是网络应用存在安全隐患;较为安全则是网络应用基本安全;安全则为网络应用具有较强的安全保障能力。只有这样,才能使得人们能够更清晰的对计算机网络安全的评价结果进行了解和认识。

4.1 基于BP神经网络在计算机网络安全评价中的应用模型的设计

4.1.1 BP神经网络传输原理

BP通常被称为反向传播学习法,作为前馈神经网络的学习算法,主要包括输入层、隐含层以及输出层。其中,每一层的神经元只对下一层的神经元产生影响,通过对样本信息的正向传播以及误差信号的反向传播,不断地完成样本信号的传播训练。即输入的样本信息从输入层到达隐含层,进而传入输出层。若是输出层并未得到所需要的信息,则将误差信号在通过原来的通道返回传输,通过不断的修正各个层次的神经元的权重,从而达到减少信号传播的误差的目的。

4.1.2 BP神经网络的模型的设计与构建

一是在输入层的设计,设计时要符合神经网络设计的规则,设计的神经元接的数量要符合评价指标所要求的数量,即输入层的节点数量要与评价指标的个数是一致的。

二是在隐含层的设计过程中,我们知道对任何一个在闭区间的连续函数,其都可以在隐含层的BP神经网络进行靠近,并且一个三层的神经网络通常也可以完成任意的从N维到M维的映射,这也就是说当前在计算机网络评价模型的构建过程中,对于大多数的BP神经网络都选择使用单隐含层。在BP神经网络的设计过程中,网络的隐含节点若是数据选择较少,则更容易使得网络的非线性映射功能降低,容错性也较差;若是选择的网络隐含节点数较多,则会使得学习计算时间较长,影响效率。因此,通常通过1/2=(N+O)来确定节点数,或者是h=1og2n确定节点数,本文所选择的隐含节点数为5个。

三是输入层的设计,通常我们选择根据相应的评价结果以及评价语来进行设计,这样更能较为准确的反映计算机网路安全评价结果是否具有准确性和可靠性。设定的BP网络输出层选择的节点数定为 2个,输出结果由(0,0),即很不安全;(0,1),即不安全等进行代表设计。

4.2 网络评价模型的验证

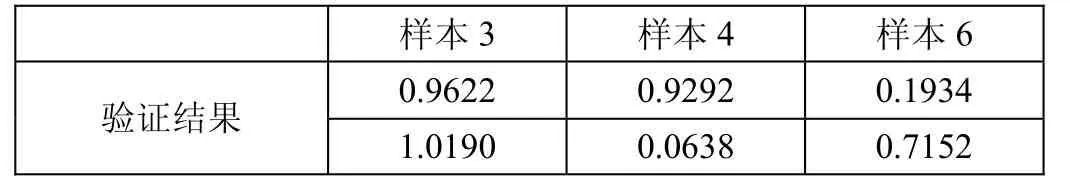

网络输出完成以后,要对数据进行验证以及设计评价模型的评价能力进行检验,网络输出的结果如表1所示,网络的期望评价结果和验证的结果,如表2显示:

表1 网络输出结果

表2 网络验证结果

从表格可以看出,神经网络系统的设计的可行和准确。

5 结束语

神经网络在计算机网络安全评价中的合理应用,能够有效的消除传统计算机网络安全存在的不足,为计算机网络安全管理提供技术上的支持和依据。当前神经网络技术在计算机技术中得到迅速发展,并且在各个领域中得到了广泛应用,但是神经网络技术在计算机网络技术安全中的应用还存在不足,发展尚不成熟。因此,还要不断的加强对神经网络的技术研究,能够为进计算机网络安全评价更加稳定的发展提供可靠的依托。