基于ACE和SSL的Firewall与IDS联动系统研究*

马占飞,尹传卓

(1.内蒙古科技大学包头师范学院,内蒙古 包头 014030;2.内蒙古科技大学信息工程学院,内蒙古 包头 014010)

基于ACE和SSL的Firewall与IDS联动系统研究*

马占飞1,尹传卓2

(1.内蒙古科技大学包头师范学院,内蒙古 包头 014030;2.内蒙古科技大学信息工程学院,内蒙古 包头 014010)

随着Internet的迅猛发展,网络攻击的方法和技术越来越智能化和多样化,网络安全需求与日俱增。传统的防火墙(Firewall)与入侵检测系统IDS已不能满足网络安全整体化需求。鉴于此,引入ACE网络通信中间件和SSL协议,采用开放接口方式,从网络安全整体性与动态性的需求考虑,设计了一种新型的基于ACE和SSL通信平台的Firewall和IDS协同联动系统模型。该系统模型融合了Firewall和IDS的优点,采用加密信息传输机制、策略管理机制和联动分析算法,确保了传输信息的可靠性、完整性和机密性。实验结果表明,该联动系统不但能够有效地检测和防御攻击,而且具有良好的协作性、通用性和可扩展性。

网络安全;入侵检测系统;防火墙;联动;中间件

1 引言

随着计算机技术的飞速发展和互联网(Internet)的广泛普及,网络已形成了势不可挡的潮流,席卷到社会的各个领域,人类社会对信息网络的依赖程度也越来越大,然而网络安全性伴随着强大的功能一道而来[1,2]。为了保护计算机网络系统及其信息的安全,各大知名的IT企业推出了许多安全技术和产品,并对计算机网络及其系统的各个环节进行安全保护[3]。主要的安全产品包括防火墙(Firewall)、入侵检测系统IDS(Intrusion Detection System)、身份认证系统、虚拟专用网络VPN(Virtual Private Network)、安全路由器、网络和系统的安全性分析系统等。但是,这些系统或设备之间缺乏统一的数据交换格式和协作方式等,难以实现紧密配合和关联,使得网络面对各种攻击技术防不胜防,网络系统随时面临瘫痪的危险[4,5]。

由此可见,单一的安全产品已不能满足当前市场对高安全性网络的迫切需求,多种安全产品的联动和整合将是网络信息安全领域的发展趋势。目前最具代表性的有:国外的Check Point公司倡导和发起的OPSEC(Open Platform for SECurity)和国内的天融信公司提出的TOPSEC(Talent Open Platform for SECurity)。OPSEC是一个集成和开放的平台,该平台主要通过OPSEC开放协议APIs中的SAMP(Suspicious Activity Monitoring Protocol)实现Firewall与IDS的联动[6]。TOPSEC是一个统一的、可扩展的网络安全体系平台,它是以PKI/CA(Public Key Infrastructure/Certificate Authority)体系为安全支撑和保障,并与各类优秀的网络安全技术和产品在技术上有机集成,实现了各种安全产品之间的互通与联动[7]。但是,从应用现状来看,这些防火墙厂商都是根据各自的理解及其应用环境开发独立的数据接口,因此联动缺乏统一、标准的接口。

鉴于此,本文从网络安全整体性与动态性的需求考虑,构建了一种新型的基于ACE(Adaptive Communication Environment)和SSL(Secure Socket Layer)通信平台的Firewall和IDS联动系统模型。该系统模型并非改造现有Firewall和IDS的内部结构,而是利用第三方的联动中间件实现二者联动。Firewall和IDS分别选择了Linux环境下的Netfilter/Iptables和开源的Snort系统作为开发平台,旨在最大限度地发挥Firewall的静态安全特性和IDS的动态安全特性,使得网络防护体系达到由静态到动态、由平面到立体的转换,从而提升Firewall的机动性和实时反应能力,增强IDS的实时阻断功能。

2 Firewall与IDS联动的互补性

Firewall作为连接内部网络与外部网络之间的一种访问控制设备,通常安装在内网和外网的交界点上,保护通过这一点的数据包(Packet),由此在受保护的内部网络和不可信任的外部网络之间建立一道防御屏障[8]。Firewall是一种被动的访问控制技术,其依据预先定义好的规则(Rule)对两个或者多个网络之间传输的Packet进行检查,从而保护内部网络免受攻击。由于Internet的开放性,在网络中单纯使用Firewall,存在着绕过它的连接入侵,对这些入侵行为不能进行及时响应;同时,Firewall无法防范病毒以及感染了病毒的文件或软件,也不能防范网络内部的攻击。

入侵检测系统IDS作为一种主动的网络安全防护措施[9],它从系统内部和各种网络资源中主动寻找、分析可能的入侵攻击行为,一旦发现入侵,立即进行日志、告警和安全控制等操作。IDS有效扩展了系统管理员的安全管理能力(包括安全审计、监视、入侵识别和响应),提高了信息安全基础结构的完整性,从而给网络系统提供了对外部攻击、内部攻击和误操作的安全保护。然而,IDS本身不是网络访问控制设备,它不对通信流量做任何限制,很容易遭受拒绝服务(DoS)攻击。同时,由于网络系统的复杂性、网络技术和入侵检测技术的局限性等多种因素,使得IDS很难同时满足完整性和并行性的要求,因而IDS仍存在很多缺陷和安全隐患。

虽然Firewall与IDS是两种不同类型的网络安全技术,但二者在功能上具有很强的互补性[10]。Firewall侧重于控制,而IDS侧重于主动地发现入侵行为,如果将两种技术紧密结合、联动运行,则Firewall能够通过IDS及时发现其策略之外的入侵行为,IDS能够通过Firewall阻断来自外网的攻击行为,这样能够较大幅度地提高联动系统的整体安全防御性能。

IDS与Firewall的互补性体现在以下几方面:

(1)Firewall依据其策略转发该链路上所有流经的数据包(Packet),为了提高转发速度,Firewall不需要对所转发的Packet进行详细分析。IDS则不必考虑所转发的Packet,只需要对收集到的Packet的协议、内容进行详细分析,以监控其行为是否正常。

(2)Firewall依据其策略对流经的Packet进行过滤,从而减少进入内部网络的流量,以缓解IDS对Packet的分析任务。IDS则不必对流经的Packet进行过滤,只需对进入网络内部的Packet进行监控和分析。

(3)Firewall依据其策略对流入内部网络之前的Packet进行过滤,其目的是将入侵攻击排除在所在网络外部。IDS则只对绕过Firewall进入内部网络的Packet进行监控与分析,并对内网中正在发生的入侵行为或事件进行检测和告警。

(4)Firewall只对Packet的地址、端口号和协议等进行检查。IDS则是对Packet的内容及其协议进行详细分析和监控。

3 Firewall与IDS联动的方式

Firewall和IDS的联动方式一般有三种[11]:

(1)紧密结合方式。该方式是将Firewall与IDS两种产品集成到一起,并在同一个硬件平台上,采用统一的操作系统(OS)环境有序运行。网络中所有通过该硬件平台的数据不仅要接受Firewall规则的验证,而且还要经过IDS的检测。该方式相比单纯的安全产品,在检测准确度上有了很大提高,但是由于Firewall和IDS本身都是十分庞大的系统,因此无论从实现难度上,还是集成后的整体性能上,都达不到预期效果。

(2)端口镜像方式。Firewall将网络中指定的一部分流量通过端口镜像到IDS中,IDS再将其处理的结果反馈给Firewall,并要求Firewall修改相应的安全策略,这种方式通常适用于网络通信量不大的应用环境。

(3)开放接口方式。该方式是指IDS和Firewall均提供一个专用接口以供对方调用,通信双方都按照一定的通信协议进行数据传输。在该方式中,Firewall主要行使其第一层防御功能——访问控制,IDS主要行使其第二层防御功能——入侵检测。这种方式一方面能够确保对入侵攻击行为进行实时检测,同时也能进行实时阻断;另一方面二者的联动也不影响Firewall和IDS的整体性能,对两种产品的自身功能发挥也比较好。然而,该方式是Firewall和IDS两个系统间的相互配合,所以需要重点考虑两种产品联动通信的安全性。在现有的技术水平上,这种方式是较为理想的选择。

4 基于ACE和SSL的Firewall与IDS联动系统

4.1 联动系统的模型架构

经分析比较,将Firewall与IDS通过开放接口方式进行联动,不仅配置比较灵活,而且实现效果较好。这主要取决于二者的技术都较为成熟,实现起来难度也不大,并且开发周期也能够大大缩减,在实现联动以后,二者的完整性和稳定性也能够很好地发挥。鉴于此,本文采用开放接口方式,在借鉴以往Firewall和IDS的联动保护机制的基础上,从网络安全的整体性与动态性的需求考虑,架构了一种基于ACE网络通信组件和SSL协议的Firewall与IDS协同联动系统模型,如图1所示。

Figure 1 Linkage system model of firewall and intrusion detection system based on ACE and SSL图1 基于ACE和SSL的Firewall与IDS联动系统模型

该系统模型主要由四部分组成:

(1)基于ACE和SSL的联动通信平台。为了增强联动系统通信的安全性,本文将Firewall与IDS的通信建立在自适配通信环境ACE和安全套接字层SSL平台之上。

ACE是开源的面向对象(Object)的网络通信中间件,提供了一组丰富的可复用C++ Wrapper Facade(包装外观)和框架(Framework)组件,可跨越多种平台完成通用的通信软件任务[12]。由于ACE具有增强的可移植性、更好的软件质量、更高的效率和可预测性等优点,使得基于它开发的通信平台和联动系统等网络模块能够方便地移植到其它OS(操作系统)平台上,并保持良好的效率。

SSL是一种基于连接的、保证私密性的安全协议。该协议为网络应用层的通信提供了认证、数据完整性和机密性的服务,能够较好地解决Internet上数据传输的安全问题。SSL是通过Open SSL提供的开发库实现的[13]。SSL使通信双方采用协商加密和证书交换的方式进行连接,从而确保应用进程之间的通信不会被截取和窃听。SSL包含了两层协议:

①SSL记录协议(SSL Record Protocol)。在TCP协议的基础上,能够为高层协议提供数据封装、加密和压缩等基本功能的支持。

②SSL握手协议(SSL Handshake Protocol)。又称为密匙协商,是在Firewall与IDS正式通信前进行身份认证、协商加密算法、交换加密密钥等。

因此,基于ACE和SSL构建的联动通信平台不仅保证了数据通信的安全性,而且还具有运行效率高和可移植性强等优点。

(2)联动控制中心。该模块是整个联动系统的核心,主要完成管理和控制系统中Firewall与IDS的联动以及对安全事件做出决策响应的任务,即对IDS上报的安全事件进行分析处理,根据事件的网络连接信息、攻击类型以及可信度等信息制定出相应的响应策略,并将响应策略发送给防火墙联动系统。从功能上看,联动控制中心模块由决策管理组件、决策分析组件、决策响应组件、策略日志和策略规则数据库等组成。

决策分析组件依据策略日志数据库的IDS可信性数据(包括IDS的误报/漏报率等信息)对IDS接口组件发来的入侵报告进行分析、过滤,根据这些信息生成IDS的可信性矩阵,并判断是否需要联动。若需要,则提交给决策响应组件。

决策响应组件从策略规则数据库中选取具体的响应策略,并将其传递给Firewall接口组件,由防火墙联动系统进行实时阻断。

决策管理组件除管理和控制决策分析和响应组件外,还可以从联动系统中收集反馈信息,实时地更新策略日志数据库;同时,通过评估响应策略,动态地修改策略规则数据库,以增强联动系统的自学习和自适应能力,从而实现对网络的突发攻击进行主动防御。

(3)IDS联动系统。IDS系统采用开源的Snort软件[14],通过监听工具(Sniffer/Logger)对各种协议栈上的数据包进行解析、预处理,以便提交给联动控制中心进行规则匹配。当IDS检查到网络中有攻击行为时,则立即向联动控制中心发起联动请求,并通过IDS接口组件将该事件上报联动控制中心。

IDS接口组件主要用于统一IDS告警格式。通常把数据包源/目的IP地址和端口信息放在规则头链表中,而把一些独特的检测标志放在规则选项链表中。同时,它还负责将不同的报警格式转化为联动系统能够理解的统一格式,以确保系统具有良好的可扩展性。本系统采用XML(eXtensible Markup Language)语言描述安全事件。XML是一种数据交换格式,其允许在不同的应用程序或者系统间实现数据交换。

(4)防火墙联动系统。防火墙联动系统采用Linux环境下的Netfilter/Iptables框架,通过对其进行适当修改来满足联动系统的要求。Netfilter提供可扩展的结构化底层框架,Iptables负责对输入、输出的数据包进行过滤和管理。Netfilter和Iptables共同实现了Linux环境下的防火墙联动系统[15]。

防火墙接口组件主要负责接收联动控制中心的决策响应组件发来的响应告警信息,并对Firewall的访问控制规则进行动态修改,以切断攻击的网络连接,达到阻断网络攻击的目的。防火墙技术的基础是包过滤技术,其依据的是策略规则库中的规则[16]。

4.2 联动系统的工作流程

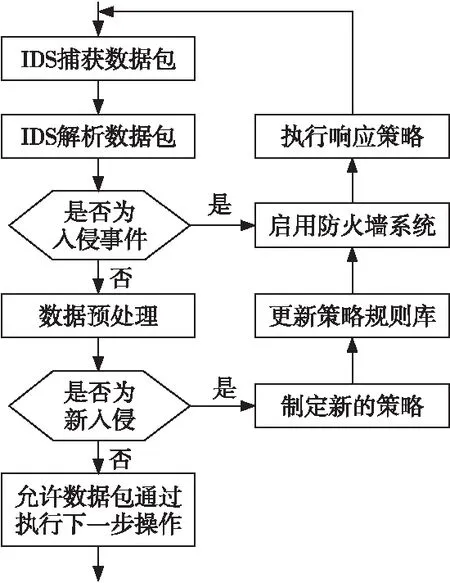

在联动系统中,IDS对流经网络的数据包进行解析,并判断其是否为入侵事件。若为入侵事件则直接告知联动控制中心,启用防火墙联动系统进行拦截处理,并记录相应的日志文件;若为可疑或异常事件,则IDS对其进行预处理(包括数据的格式化和提取),并通过XML封装格式经IDS接口组件发送给联动控制中心的决策分析组件;决策分析组件依据策略日志数据库的IDS可信性数据对入侵事件进行深度聚合分析,然后根据这些信息生成IDS的可信性矩阵,并判断其是否为新入侵;若是,则制定新的响应策略,并通过决策响应组件告知防火墙联动系统执行相应的安全响应[17]。其工作流程如图2所示。

Figure 2 Flowchart of the linkage system图2 联动系统的工作流程图

在联动系统中,Firewall和IDS的通信按照预先设定好的通信端口,并相互确认对方的合法性。Firewall以服务器(Server)模式运行,IDS以客户端(Client)模式运行。联动系统协同工作的算法描述如下:

(1)在Firewall中运行Server程序,等待IDS的Client程序的连接。

(2)IDS检测到需要阻断的入侵行为后,运行Client程序。

(3)Client通过ACE和SSL通信平台向联动控制中心发送一个连接Server的会话请求,并进行首次身份验证;然后Client和Server相互传送SSL协议的版本号、加密算法种类、产生的随机数等安全通信所需要的信息,同时Server还将向Client传送自己的证书。

(4)Client验证Server的合法性,如果是合法通信转入(5)处理;否则断开Client,随机产生一个用于后继通信的对称密钥。然后,用Server的公钥对其加密,并发送给Server端,Server收到后使用自己的私钥恢复该对称密钥,以确认其合法性。

(5)通信连接正确建立后,Client向Server发送信息,指明后面的数据通信将采用对称密钥的方式来加密通信数据。

(6)Client程序将入侵行为的主要信息按照约定的格式进行描述,上报联动控制中心,并使用SSL技术进行通信,将信息加密后封装到套接字结构中并发送到Server端。

(7)Server端接收到信息后,将该信息解密后提取出来,形成Firewall规则,开始实施联动,并向Client发送接收成功指令,Client关闭连接。

(8)Firewall对指定的数据包进行拦截。

在该联动系统中,通信服务过程的定义如下:

Init_OpenSSL( );//初始化网络通信环境

Create_Server(char *ip, char *port);/*创建通信服务(其中ip为Firewall的IP地址,port为通信端口)*/

Set_RevCallback(void *ApRecvFunc);/*设定接收回调函数,并处理接收到的数据*/

Set_AcceptCallback(void *ApAcceptFunc);/*设定接收到的确认回调函数*/

Run_Server( );//运行相应服务

Send_IDS(char *ApBuf, intAnBuflen);/*向IDS发送反馈信息*/

Stop_Server( );//停止网络服务

5 联动系统的测试与分析

本联动系统采用Linux环境下Netfilter/Iptables框架所提供的扩展功能,融合Snort入侵检测软件,建立了一个基于ACE网络通信组件和SSL协议的Firewall与IDS协同工作的联动系统。该联动系统不仅发挥了Firewall和Snort系统应有的功能[18],而且保证所有数据的通信均通过ACE和SSL的联动通信平台,从而确保了传输信息的可靠性、完整性和机密性。

为了验证基于ACE和SSL的Firewall与IDS联动系统的有效性,笔者架构了联动实验平台。硬件配置:服务器采用联想万全Intel Xeon E3110/2 GB内存/160 GB硬盘/千兆和百兆网卡各1块;客户端采用联想扬天M6000V PDC E2160/1 GB内存/320 GB硬盘/百兆网卡1块。软件配置:服务器端的操作系统采用Red Hat 9.0,IDS采用Snort 2.9,Firewall采用Linux内置防火墙;客户端的操作系统没有限制。本文选取了Internet 上常见的端口扫描和分布式拒绝服务攻击(DoS),对联动系统的性能进行了测试和分析。从实验结果可以看到,该联动系统能够较好地检测到相应的攻击,并能成功地阻断攻击行为。

(1)测试1:端口扫描。

端口扫描(Port Scanning)是指对主机或网络发送一组端口扫描消息,试图以此侵入某台计算机,并了解其提供的计算机网络服务类型(这些网络服务均与端口号相关),其目的是用于探测目标主机或网络中是否存在有漏洞的服务。端口扫描就象一把双刃剑,它既是一种网络安全的评估工具,可供网络管理员检测、分析和维护系统;又是一种典型的黑客攻击工具,网络入侵者必不可少的搜集目标主机或网络信息的工具。本实验选取了由客户(Client)端向服务器(Server)端发起的不同类型TCP和UDP端口扫描攻击,在联动系统启动前和启动后的测试结果分别如表1和表2所示。

Table 1 Test results before the start of the linkage system表1 联动系统启动前的测试结果

Table 2 Test results after the start of the linkage system表2 联动系统启动后的测试结果

由表1可知,Snort系统能够检测到大多数的端口扫描行为,并且发出告警信息,但是却无法阻断这些攻击;同时,Firewall并未按照Snort的检测结果进行阻断,只是对其已经规则的攻击进行了阻断。

由表2可知,Snort系统能够检测到绝大多数端口扫描行为,产生报警信息,并通过联动控制中心实时读取报警信息,并经过分析处理后调用防火墙联动系统,对绝大多数攻击进行了实时阻断。

(2)测试2:分布式拒绝服务。

分布式拒绝服务DDoS(Distributed Denial of Service)攻击指借助于客户/服务器技术,将多台计算机联合起来作为攻击平台,对一个或多个目标发动DoS攻击,从而成倍地提高DoS攻击的威力。DoS攻击是一种简单而有效的攻击方式,其目的是利用正常的服务请求占用过多的服务器资源,导致其资源过载或者资源耗尽,致使某些服务被暂停甚至服务器死机,从而造成其他用户无法使用该资源。该实验由Client端向Server端发起大量的DoS攻击,在联动系统启动前,虽然Snort 系统检测到了攻击行为,但是Firewall的处理能力却很弱。Server的系统资源大多应付攻击,其系统资源占用率始终处于较高运行状态,系统的响应也不及时。联动系统启动后,联动控制中心实时读取告警信息,并经过分析处理后调用防火墙联动系统,对这些攻击进行了阻断,Server的系统资源占用率基本保持了与被攻击前的相同状态。联动系统启动前和启动后Server端的系统资源占用率如图3所示。

Figure 3 Utilization rate of system resources图3 系统资源占用率

从测试1和测试2的结果可以看出,联动系统部署后,不仅能够检测出绝大多数的攻击行为,而且在检测到攻击行为的同时能够进行有效的阻断,且成功率也比较高;同时,系统资源的利用率也得到了极大提高。因此,基于ACE和SSL平台的Firewall与IDS联动系统在实时检测和攻击防御两方面均达到了很好的效果,从而为网络信息的安全通信奠定了基础。

6 结束语

本文采用Firewall和IDS的开放接口的联动方式,设计了基于ACE和SSL的动态网络安全主动防御系统模型。在该模型系统中,通过复用ACE中OpenSSL相关类,将整个通信过程建立在SSL上,从而确保了通信的完整性和机密性;同时,该方法处理过程透明化,易于修改,且具有较高的灵活性,针对不同类型的Firewall和IDS仅需修改第三方联动中间件即可。更为重要的是,由于联动控制模块具有自学习和决策分析能力,使得联动系统具有了自适应性,进一步强化了Firewall和IDS联动性,从而增强了网络的整体检测和防御能力。然而,由于实验环境和条件所限,测试只是局部的,今后还需对联动系统的安全机制与协议、存储大量日志和规则的数据库的进一步优化等进行深入研究。

[1] Balthrop J, Forrest S, Newman M E J, et al. Technological networks and the spread of computer viruses[J]. Science, 2004, 304(5670):527-529.

[2] Werlinger R,Muldner K,Hawkey K,et al.Preparation, detection, and analysis:The diagnostic work of IT security incident response [J]. Information Management & Computer Security, 2010, 18(1):26-42.

[3] Papadogiannakis A, Vasiliadis G, Antoniades D, et al. Improving the performance of passive network monitoring applications with memory locality enhancements[J]. Computer Communications, 2012, 35(1):129-140.

[4] Aguirre I, Alonso S. Improving the automation of security information management:A collaborative approach[J]. Security & Privacy, 2012, 10(1):55-59.

[5] Aydin M A, Zaim A H K, Ceylan G A. Hybrid intrusion detection system design for computer network security [J]. Computers and Electrical Engineering, 2009, 35(3):517-526.

[6] Manning W.Check point certified security administrator(Ccsa) certification exam preparation course in a book for passing the check point certified security administrator (Ccsa) exam:The how to pass on your first try certification study guide[M]. London:Emereo Pty Ltd, 2010.

[7] Zhang Ying, Deng Fa-chao, Chen Zhen. UTM-CM:A practical control mechanism solution for UTM system[C]∥Proc of International Conference on Communications and Mobile Computing, 2010:86-90.

[8] Myungkeun Y, Chen Shi-gang, Zhang Zhan. Minimizing the maximum firewall rule set in a network with multiple firewalls[J]. IEEE Transactions on Computers, 2010, 59(2):218-230.

[9] Shahrestani S A.Employing artificial immunology and approximate reasoning models for enhanced network intrusion detection[J]. WSEAS Transactions on Information Science and Applications, 2009, 6(2):190-200.

[10] Wang Bao-yi, Yang Hai-peng, Zhang Shao-min. Research on application of interaction Firewall with IDS in distribution automation system[C]∥Proc of 2011 International Conference on Electronic Engineering, Communication and Management, 2012:527-532.

[11] Tan Wei. The research of firewall and IDS interaction architecture [D]. Wuhan:Wuhan University of Technology, 2010. (in Chinese)

[12] Vukobratovic D, Senk V. Transactions papers evaluation and design of irregular LDPC codes using ACE spectrum [J]. IEEE Transactions on Communications, 2009, 57(8):2272-2279.

[13] Khalil-Hani M, Nambiar V P, Marsono M N. Hardware acceleration of OpenSSL cryptographic functions for high-performance internet security [C]∥Proc of International Conference on Intelligent Systems, Modelling and Simulation, 2010:374-379.

[14] Kurundkar G D,Naik N A, Khamitkar S D. Network intrusion detection using Snort[J]. International Journal of Engineering Research and Applications, 2012, 2(2):1288-1296.

[15] Rovniagin D, Wool A. The geometric efficient matching algorithm for firewalls [J]. IEEE Transactions on Dependable and Secure Computing, 2011, 8(1):147-159.

[16] Chao C S, Yang S J H. A novel three-tiered visualization approach for firewall rule validation[J]. Journal of Visual Languages & Computing, 2011, 22(6):401-414.

[17] Shiravi A, Shiravi H, Tavallaee M, et al. Toward developing a systematic approach to generate benchmark datasets for intrusion detection [J]. Computers and Security, 2012, 31(3):357-374.

[18] Salah K, Kahtani A. Performance evaluation comparison of Snort NIDS under Linux and Windows server [J]. Journal of Network and Computer Applications, 2010, 33(1):6-15.

附中文参考文献:

[11] 谭伟. 防火墙与入侵检测系统联动架构的研究[D]. 武汉:武汉理工大学, 2010.

MAZhan-fei,born in 1973,PhD,professor,CCF member(E200007270S),his research interests include computer network,information security, and artificial intelligence.

ResearchofthelinkagesystemoffirewallandintrusiondetectionsystembasedonACEandSSL

MA Zhan-fei1,YIN Chuan-zhuo2

(1.Baotou Teachers College,Inner Mongolia University of Science and Technology,Baotou 014030;2.School of Information Engineering,Inner Mongolia University of Science and Technology,Baotou 014010,China)

With the rapid development of Internet, some intelligent attack methods and techniques are increasing. The network is easily attacked by hackers or malicious software. The safty problem is increasingly outstanding in computer network. The traditional technologies of firewalls and Intrusion Detection Systems (IDSs) own poor security, high false alarm rate, and low level of intelligence. Considering the demands of obtaining integrity and dynamics in network security, a novel linkage system model of firewall and IDS based on open communication platform of ACE (Adaptive Communication Environment) and SSL (Secure Socket Layer) is proposed. This system model combines the advantages of firewall and IDS, and uses the encrypted information transmission mechanism, and the policy management mechanism, and the associated linkage analysis algorithms to ensure the reliability, integrity and confidentiality of the transmitted information. Experimental results show that the linkage system can effectively prevent network from attacks, and possesses better cooperativeness, universalness and expansibility.

network security;intrusion detection system;firewall; linkage;middleware

1007-130X(2014)08-1486-07

2013-01-17;

:2013-04-16

国家自然科学基金资助项目(61163025);内蒙古自治区自然科学基金资助项目(2010BS0904);内蒙古自治区高等学校科学研究基金资助项目(重点项目)(NJ10162);内蒙古自治区高等学校科学研究基金资助项目(NJZY07116)

TP393

:A

10.3969/j.issn.1007-130X.2014.08.011

马占飞(1973-),男,内蒙古包头人,博士,教授,CCF会员(E200007270S),研究方向为计算机网络、信息安全和人工智能。E-mail:mazhanfei@163.com

通信地址:014030 内蒙古包头市青山区科学路3号内蒙古科技大学包头师范学院信息科学与技术学院

Address:School of Information Science and Technology,Baotou Teachers College,Inner Mongolia University of Science and Technology,3 Kexue Rd,Qingshan District,Baotou 014030,Inner Mongolia,P.R.China