一种支持个性化共享的DRM模型

马国峻,裴庆祺,张红祥

(1.西安文理学院数学与计算机工程学院,陕西西安 710065;

2.西安电子科技大学综合业务网理论及关键技术国家重点实验室,陕西西安 710071)

一种支持个性化共享的DRM模型

马国峻1,裴庆祺2,张红祥1

(1.西安文理学院数学与计算机工程学院,陕西西安 710065;

2.西安电子科技大学综合业务网理论及关键技术国家重点实验室,陕西西安 710071)

针对传统授权域共享机制不能控制数字内容只被域内指定设备共享,从而不支持域内个性化共享的问题,提出了一种基于密文策略属性基加密的共享模型.该模型为授权域内相同个性化共享需求的设备建立一个与属性相对应的逻辑“子授权域”,并用指定子授权域的属性来加密数字内容许可,确保了只有指定子授权域内的设备可以共享该数字内容,从而有效地支持域内设备的个性化共享.

数字版权管理;授权域;属性基加密;个性化共享

数字内容共享是数字版权管理(Digital Right Management,DRM)领域的重要研究内容[1-3],目前其主要的实现模型是基于授权域的共享模型[4].授权域是设备的集合,域内设备可以隶属于一个或多个用户,域内的设备可以共享属于这个域的数字内容.授权域共享模型的主要实现机制分为:共享域密钥机制[5-6],即授权域内的设备都共享一个称为“域密钥”的密钥,域内设备使用域密钥访问共享数字内容.互认证机制,即通过某种管理机制,使得同一个授权域内的各设备之间可以进行身份认证,以确认彼此是否为一个授权域的成员.如果确认彼此属于同一个授权域,则彼此可以交换数字内容.代表性研究工作有文献[7-8].

授权域的特点是域内设备都可以共享域内的数字内容.但随着共享应用的发展,授权域内部往往会出现一些个性化共享需求,即域内的部分设备需要共享某些额外的数字内容,这些设备的拥有者会单独为此共享支付费用.例如:

(1)一群电影爱好者,他们将自己的设备组成一个授权域,共享最新的电影,而内容提供商则根据共享电影的设备数目来收取费用.后来,这些电影爱好者中,一些偏好相同的用户希望他们除了能继续共享最新电影外,还能够共享他们偏好的电影.例如,欧美电影爱好者希望他们能单独组织起来,共同购买他们喜欢的欧美电影.

(2)某一数字小区内的用户采用基于授权域的共享模式使用数字内容.随着业务的发展,小区内的用户逐渐划分为不同类型,内容提供商除了向小区内所有用户提供常规数字内容外,还向不同类型的用户提供额外的个性化数字内容.例如,给VIP用户提供额外的高品质数字内容等.

上述个性化共享需求的特点要求某些数字内容只被域内指定的设备共享,例如,额外欧美电影只被有额外欧美电影需求的用户设备共享、额外的高品质数字内容只能被小区的VIP用户共享等.而前述的共享域密钥、互认证共享机制的目标都是为了让数字内容能更好地被域内的所有设备共享.因此,它们不适合这种控制数字内容只被域内某些设备共享的应用.

针对上述问题,结合基于密文的属性基加密(ABE)机制,笔者提出了一种基于属性基加密的共享模型.该模型的授权域内可建立多层次的“子授权域”,授权域和其子授权域都和一个属性对应,同时域内的个性化共享需求都对应一个子授权域.当授权域或其子授权域购买数字内容时,内容提供商用授权域或其子授权域的属性来加密数字内容许可,从而确保只有指定授权域或其子授权域内的设备能共享该数字内容,使得数字内容只被指定的设备共享,从而支持域内个性化共享需求.

1 个性化共享模型

1.1 属性基加密

属性基加密属于公钥加密机制,解密对象可以是一个群体,用户的密钥和密文由一系列属性来标识,如年龄、性别、单位等.加密者使用属性来加密,只有当解密者的密钥与密文的标识属性符合一定的匹配关系时才可以解密.2005年Sahai A和Waters B[9]首次提出ABE机制的概念,后来Goyal等人[10]提出由消息接收方制定访问策略的密钥策略ABE(KP-ABE),Bethencourt等人[11]提出由消息发送方规定访问策略的密文策略ABE(CP-ABE).CP-ABE加密者具有控制哪些用户可以解密的主动权,更符合一般系统中访问控制的逻辑需求,文中的共享模型就是在Bethencourt等人的CP-ABE基础上构建的.

1.2 模型结构

文中模型结构如图1所示.主要由以下6个实体构成:

(1)兼容设备(Compliant Device,CE).兼容设备简称设备,是受内容提供商信任的安全设备,能够安全地存储和访问数字内容,并能按照内容提供商设定的访问规则使用数字内容.

图1 个性化共享模型结构

(2)授权域(Authorized Domain,AD).文中“授权域”简称“域”,由兼容设备构成.授权域内设备又可以构建新的“子授权域”(简称子域),子域所在的授权域称为该子域的“父域”.一个授权域可以有多个子域,但只能有1个或0个父域,有0个父域的授权域称为“根域”.一个设备可以隶属于多个子域.设备可以访问自己所在子域的数字内容,也可以访问其父域的数字内容,但不能访问同层次的非自己所在子域的数字内容.

(3)域管理器(Domain Manager,DM).域管理器主要和设备交互,负责设备加入、离开域,以及子域建立和撤销等管理工作.

(4)域管理中心(Domain Center,DC).域管理中心负责对根域的建立、撤销等工作.

(5)许可服务器(License Server,LS).许可服务器用于生成、存储和发放数字内容的许可证.

(6)内容服务器(Content Server,CS).内容服务器用于存储加密的数字内容.

模型中,每个数字内容都用不同的密钥kdc加密,kdc存储于该内容的许可证ldc中.每个兼容设备都内嵌有私钥和公钥证书CertCEi,用于设备身份的鉴别和安全通信.域管理器维护3个表,一是TRD,格式为(IDD,PK,MK),其中IDD表示域D的标识,PK为域主公钥,MK为域的主私钥;二是域信息表TSD,格式为(IDD,IDparent_D,sD,SC),其中IDD表示域D的标识,IDparent_D表示域D的父域的标识,D为根域时,其值为⊥,SD表示域D的属性,SC保存域D内共享设备的数目,初始值为0;三是域设备信息表DD,格式为(IDD, Dpk),其中IDD表示域D的标识,Dpk为设备的公钥.

1.3 共享机制

模型的共享机制主要包括域的建立与撤销、设备加入域和离开域、许可证分发,以及共享内容访问等.为方便描述,定义一个双线性映射e:G×G→GT,其中g∈G,Z=e(g,g)∈GT,安全参数k,哈希函数H: {0,1}*→G0用于将属性映射为一个群G0,并为每个i∈zp和zp中元素的集合S定义拉格朗日系数Δi,S=

1.3.1 域的建立与撤销

建立根域D时,域管理中心首先为新授权域分配一个域标识IDD;然后,建立根域主公钥PK和主密钥MK.具体过程如下:

首先随机选择一个q阶的双线性群G0,q为大素数,生成元为g;然后选择两个随机整数α,β∈Zq,Zq是以q为模的群,计算出域主公钥PK( G0,g,h=gβ,f=(g1/β,e(g,g)α))和域主密钥M K(β,gα),域管理中心将(IDD,PK,M K)下发给域管理器保存.域管理器收到(IDD,PK,M K)后,首先生成根域D对应的属性sD,然后保存元组(IDD,⊥,SD,0).

建立子域时,域管理器首先为新授权域分配一个域标识IDSD,同时生成一个属性sSD,然后保存元组(IDSD,IDpraent(D),sSD,0).

域撤销非常简单.子域撤销时,域管理器消除子域的域标识和对应的属性.撤销根域时,先撤销根域内的所有子域,然后域管理中心消除根域所对应的域标识和属性.

1.3.2 设备加入域和离开域

设备加入域(子授权域或根域)的主要步骤如下:

(1)设备用自己的私钥对要加入的域标识签名,并连同自己的设备证书一起发送给域管理器.

(2)域管理器验证设备证书及签名的合法性.

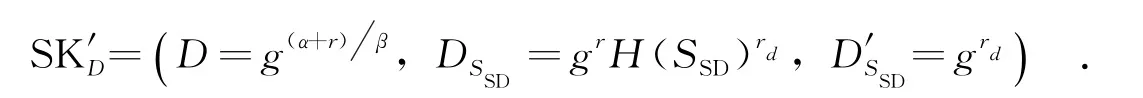

(3)验证通过后,首先域管理器检索设备所加入域的属性sSD,并获取根域的主密钥MK和公钥PK,然后选择随机数r,rd∈Zq,计算属性sSD对的私钥SKD:

(4)域管理器将属性sD及其对应的私钥SKD用设备公钥加密后发送给设备,并将根域的主公钥PK也发送给设备.

(5)域管理器将设备所加入域的标识,以及设备的公钥加入域设备信息表DD中,并将设备所加入域的共享设备数目加1.

设备离开域时,先向域管理器提出离开申请,申请通过后,域管理器消除该设备在域设备信息表DD中对应的记录,并将设备离开域的设备数减少1,然后设备离开域执行属性更新操作.

1.3.3 属性更新

根域或子授权域属性更新的主要步骤如下: (1)域管理器为子域生成一个新属性S′SD. (2)域管理器首先获取子域所在根域的主密钥MK和公钥PK,然后为子域内的每个设备生成一个新的属性密钥.计算每个设备的新属性密钥SK′D时,域管理器首先选择随机数r,rd∈Zq,然后计算:

(3)域管理器首先将属性S′SD及其对应的私钥SK′D用设备公钥加密;然后与更新指令合并在一起,用自己的私钥对其签名;最后将属性S′SD及其对应的私钥SK′D,以及更新指令及对应的签名一起发送给设备.

(4)设备验证签名的正确性后,更新属性以及属性对应的私钥.

1.3.4 访问树

访问树由属性、AND(∧)和OR(∨)操作构成.基本操作如下:令T为一棵访问树,树中的每一个非叶子节点表示一个门限,由其孩子节点和门限值构成.如果n umx表示节点x的孩子数,kx是其门限值,则有0<kx≤numx.当kx=l时,门限是“OR”;当kx=numx时,门限是“AND”.树中的每个叶子由一个属性和门限值kx=l构成.定义函数parent(x)表示节点x的父节点,当节点x为叶子节点时,函数att(x)表示节点x所关联的属性,函数in dex(x)返回节点x在访问树中对应的惟一编号.

1.3.5 共享许可证分发

许可服务器用购买共享数字内容的域(子授权域或根域)属性构成的访问树T来加密共享内容的许可证,然后将加密的许可证传输给用户设备.加密过程如下:

首先从访问树T的根节点R开始,加密算法自顶向下为访问树T中的每个节点x(包括叶子)选择一个多项式qx,使得每个节点x的多项式qx的次数dx为kx-1,kx为该节点门限值.然后选择一个随机数s∈Zq,并令qR(0)=s,随机选择dR个点以完成qR的定义.对于其他节点x,令qx(0)=qparent(x)(in dex(x)),随机选择dx个点以完成qx的构造.

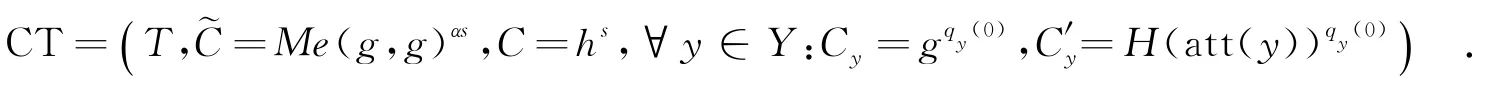

设Y为访问树T中叶子节点的集合、M为共享许可证的zq域上的表示,则M的密文CT计算如下:

1.3.6 共享内容访问

设备使用域的属性以及对应的私钥解密许可证,从而获得数字内容的密钥,并访问数字内容.解密许可的过程如下:

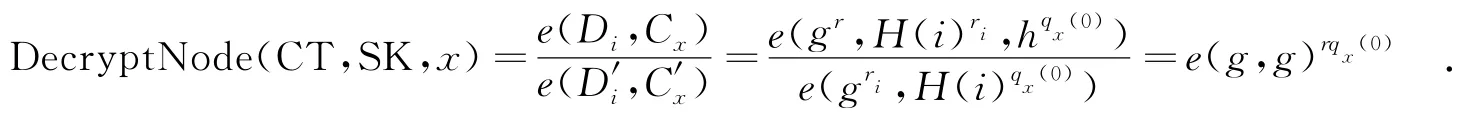

定义递归算法Decrypt Node(CT,SK,x),其中x为访问树的节点.如果x节点为叶子节点,则令i=att(x).如果i∈S,则

如果i∉S,则定义Decrypt Node(CT,SK,x)=⊥.当节点x为非叶子节点时,对于节点x的所有孩子节点z,调用Decrypt Node(CT,SK,z),其返回值为Fz.令Sx是节点x的任意kx个子节点z(Fz≠⊥)的集合.如果不存在这样的集合,则Decrypt Node(CT,SK,x)=⊥,否则Decrypt Node(CT,SK,x)=e(g,g)rqx(0).

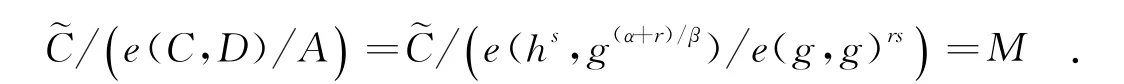

令A=Decrypt Node(CT,SK,R)=e(g,g)rqR(0)=e(g,g)rs,如果解密者的属性集满足访问树T,则通过下面计算获得许可证Zq域上的明文M:

2 安全性分析

2.1 数字内容的机密性

模型中数字内容的密钥存放在内容许可证中,而内容许可证是由属性加密后,再传送给用户设备的.明文许可证ldc以ldce(g,g)αs的形式嵌入在密文CT中.攻击者要想获得明文ldc,必须要恢复e(g,g)αs.而指数α和s只存在于密文和用户私钥中.因此,要恢复e(g,g)αs,攻击者必须要对密文和用户私钥SK进行双线对配对运算,但由于e(g,g)rs的存在,使得e(g,g)αs不可见,而e(g,g)rs的值,只用拥有满足访问树的所有属性的私钥才能构造.因此,攻击者在没有访问结构对对应的所有属性私钥的情况下,无法正确解密许可证ldc.因此,只有购买共享内容的域内设备可以解密数字内容,即该模型中的数字内容是安全的.

2.2 抗合谋攻击

文中方案中,设加密者使用的访问结构为A∧B∧C访问树加密数字内容的许可证.域中设备甲拥有属性A和属性B,设备乙拥有属性B和属性C,但对于同一个属性不同设备所拥有的属性私钥不同,即每个设备加入域时,域管理器为设备生成属性私钥时所选的随机数r不同.而在解密时,只有当私钥的随机数r相同时,执行Decrypt Node算法后,结果e(g,g)rqj(index(x))中的r才相同,才能使得拉格朗日插值门限密码方法正确计算,从而正确解密.因此,设备甲和乙无法合谋解密使用访问结构A∧B∧C加密的密文.

3 结束语

笔者从支持授权域内个性化共享的角度提出了一种基于属性基加密的DRM共享模型.模型中所有相同个性化共享需求的设备对应与属性相关联的“子授权域”.当授权域或其子授权域购买数字内容时,用指定授权域或其子授权域的属性来加密数字内容许可,实现只有指定授权域或其子授权域内的设备可以共享该数字内容.模型的域管理自然简洁,易于扩展.当多个子授权域购买相同的共享内容时,许可服务器只需要用这些授权域属性构成的访问树加密数字内容的许可证,然后同时分发即可.许可证分发方便.安全性分析表明,文中的模型能确保数字内容的机密性,有效地抵抗合谋攻击.

[1] Ma Guojun,Pei Qingqi,Jiang Xiaohong,et al.A Proxy Re-encryption Based Sharing Model for DRM[J].International Journal of Digital Content Technology and its Applications,2011,5(11):385-393.

[2] Zhang Zhiyong,Pei Qingqi,Yang Lin,et al.Game-Theoretic Analyses and Simulations of Adoptions of Security Policies for DRM in Contents Sharing Scenario[J].Intelligent Automation and Soft Computing,2011,17(2):191-203.

[3] 冯雪,俞银燕,汤帜.具有硬件适应性的多设备内容共享与版权保护方法[J].北京大学学报,2011,47(6):1009-1016. Feng Xue,Yu Yinyan,Tang Zhi.Hardware Adaptive Copyright Protection Method for Multiple Devices of End-User [J].Acta Scientiarum Naturalium Universitatis Pekinensis,2011,47(6):1009-1016.

[4] Diaz-Sanchez D,Sanvido F,Proserpio D,et al.DLNA,DVB-CA and DVB-CPCM Integration for Commercial Content Management[J].IEEE Transactions on Consumer Electronics,2010,56(1):79-87.

[5] Koster P,Montaner J,Koraichi N,et al.Introduction of the Domain Issuer in OMA DRM[C]//Proceedings of Consumer Communications and Networking Conference.Piscataway:IEEE,2007:940-944.

[6] Abbadi I,Alawneh M.DRM Domain Authentication Using Electronic Payment Systems[C]//Proceedings of the 10th International Conference on Electronic Commerce.New York:ACM Press,2008:1-10.

[7] Popescu B C,Kamperman F L A J,Crispo B,et al.A DRM Security Architecture for Home Networks[C]// Proceedings of the 4th ACM Workshop on Digital Rights Management.New York:ACM Press,2004:1-10.

[8] Koster P,Kamperman F,Lenoir P,et al.Identity Base DRM:Personal Entertainment Domain[C]//Lecture Notes in Computer Science:Data Hiding and Multimedia SecurityⅠ:4300.Heidelberg:Springer Verlag,2006,104-122.

[9] Sahai A,Waters B.Fuzzy Identity-based Encryption[C]//Advances in Cryptology-EUROCRYPT.Heidelberg: Springer Verlag,2005:457-473.

[10] Goyal V,Pandey O,Sahai A,et al.Attribute-Based Encryption for Fine-grained Access Control of Encrypted Data [C]//Proceedings of the 13th ACM Conference on Computer and Communications Security.New York:ACM Press, 2006:89-98.

[11] Bethencourt J,Sahai A,Waters B.Ciphertext-Policy Attribute-based Encryption[C]//Proceedings of the IEEE Sympium on Security and Privacy.Piscataway:IEEE Computer Society,2007:321-334.

(编辑:李恩科)

DRM model supporting individuation sharing

MA Guojun1,PEI Qingqi2,ZH ANG Hongxiang1

(1.School of Mathematics and Computer Engineering,Xi’an Univ.,Xi’an 710065,China; 2.State Key Lab.of Integrated Service Networks,Xidian Univ.,Xi’an 710071,China)

According to the problem that the traditional sharing mechanism in the authorized domain does not enable special devices in the authorized domain to share special digital content,so that individuation sharing in the authorized domain is not supported.A ciphytext-policy attribute-based encryption based DRM sharing model is proposed.Devices of the same individuation sharing requirement are organized as an attribute-related logical sub-domain,and the license is encrypted under the attribute in the special subdomain,so that only devices in the special sub-domain can share special digital content,and individuation sharing in the authorized domain is achieved.

DRM;authorized domain;attribute-based encryption;individuation sharing

TP309

A

1001-2400(2014)03-0187-05

10.3969/j.issn.1001-2400.2014.03.028

2013-10-08< class="emphasis_bold">网络出版时间:

时间:2013-11-22

国家自然科学基金资助项目(60803150,61172068,61003300);中央高校基本科研业务费资助项目(K50511010003);国家重点基础研究发展计划(973计划)资助项目(A001200907)

马国峻(1978-),男,讲师,博士,E-mail:guojunma@126.com.

http://www.cnki.net/kcms/detail/61.1076.TN.20131122.1628.201403.202_028.html