寻找摆脱NSA监控的方案

手握NSA机密文件的爱德华·斯诺登近日披露了一份NSA 2016年战略的文件,斯诺登对记者格伦·格林沃尔德表达了自己对于这份文件内容的观点,斯诺登认为,毫无疑问美国情报部门将致力于监控整个网络,监控每一个人,如果事情没有改变,没有开源软件和开源的加密工具,那么互联网不再存在所谓的隐私。摆在所有人面前的问题是:如何才能够保护互联网用户的隐私?谁将为此而努力?

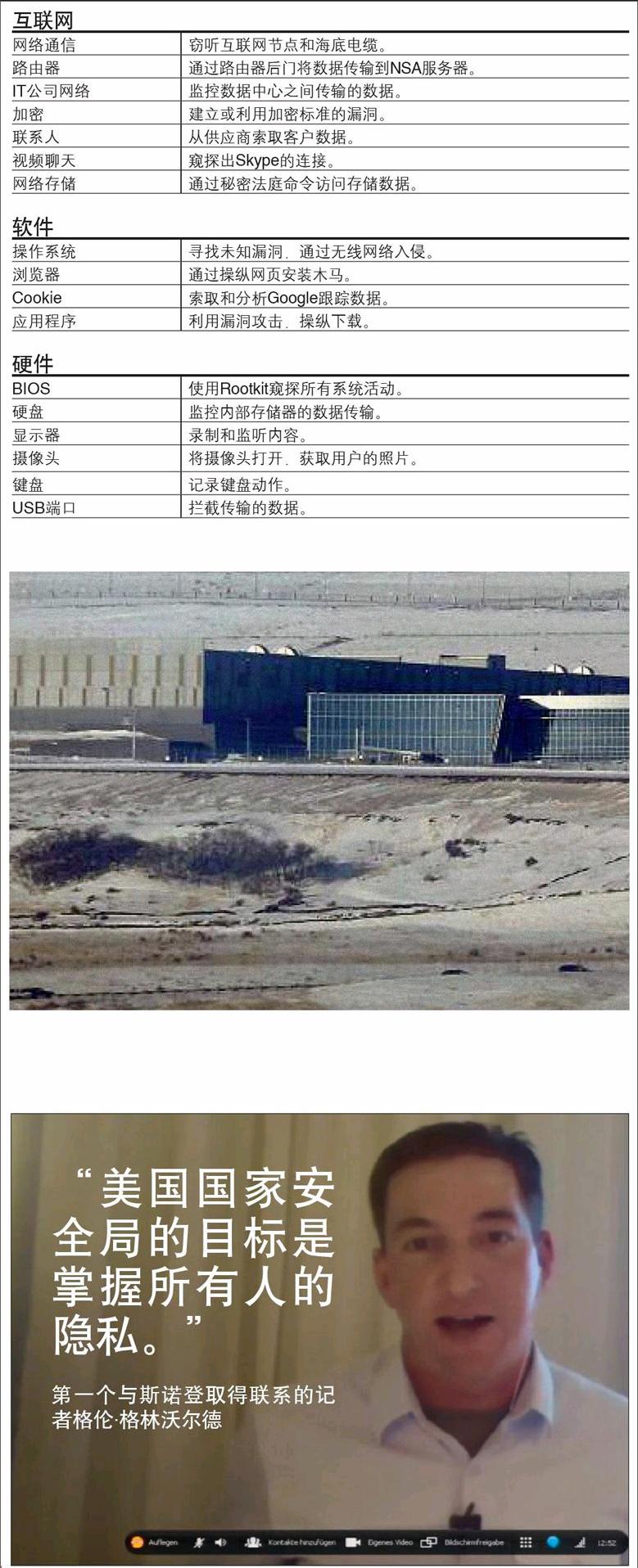

到目前为止,尽管是一片批评的声音,但是美国情报机构完全没有停止监控的意思。巨大的犹他州数据中心(Utah Data Center),也称“情报体系综合性国家计算机安全计划数据中心(Intelligence Community Comprehensive National Cybersecurity Initiative Data Center)”已于2013年年中开始投入运营,并且还不断地进行升级扩张。有关该中心的数据容量外界一直存有争议,维基百科等许多人和组织相信该中心的设计容量为尧字节(Yottabyte,简称YB,1015GB),不过,考虑到2011年整个互联网的估算容量总和不超过525艾字节(Exabyte,简称EB,109GB)另有一种比较保守的容量估计是12EB。假设后者是正确的数字,那么相当于全世界每天传输的数据,该容量还是小了一些。然而,要知道这只是犹他州数据中心的容量,美国国家安全局拥有数个类似的设施,并且还在继续扩建中。按照计划,2016年米德堡数据中心将开始运营,该中心是犹他州的一半大小。事实上美国国家安全局已经拥有了足够永久存储全局所有的连接数据和一段时间内容拷贝的容量。同时,NSA也从来不缺收集数据的方法,他们采用的手段大致是:破解网络中央接口、与其他情报部门合作、通过秘密法庭命令迫使第三方合作。

无止境的盲目占有欲

一个众所周知的事实是,英国政府通讯总部(BGCHQ)长期利用连接欧洲与亚洲的亚欧3号海底光缆(SEA-ME-WE-3)收集往来的通信数据。根据斯诺登披露的资料,NSA在这一件事情上起到了一定的作用,因而,2010年以来GCHQ一直为NSA提供收集到的国际通信数据。

除此之外,美国国家安全局还有直接访问互联网用户个人资料的官方途径。外国情报监视法庭(Foreign Intelligence Surveillance Court,简称FISC)是一个不对公众开放的法庭,可以责成网络供应商和IT服务提供商与NSA合作。这其中包括运营全球骨干网的供应商,例如美国Level 3通信公司,这些供应商负责网络数据的传输以及连接各个不同的网络。FISC还下令大型网络服务提供商与NSA合作,例如Google、微软和雅虎等。换句话说,这些网络服务提供商也无法保证自己的隐私,包括他们提供的软件,例如微软的Skype,一切尽在NSA的掌控之中。而真正恐怖的是,当美国国家安全局针对一个特定用户进行监控时,除了关闭电脑之外,根本就没有什么其他的办法能够保护该用户。

很明显,美国国家安全局所能使用的手段和方法可以说是取之不尽,用之不竭,甚至他们自己也公开表示现在正是一个情报工作的“黄金时代”。对于NSA如此饥渴的数据收集行为,如果人们认为只是出于好奇心的话,那么他们显然不知道“信号情报战略”文件。这份NSA的机密文件已经明确写下2016年的目标,随时随地收集每一个人的数据,也就是所有人在互联网上留下的痕迹。

即使有新的数据和通信服务出现,NSA也能够很快地找到合适的间谍工具。对于美国国家安全局来说,只有两个障碍,即政治和加密。NSA并不担心通过立法对他们的行为进行限制,因为那实现起来需要很长的时间。NSA真正在意的是当局和政客是否会成为阻碍他们行动的力量。除此之外,NSA不担心其他可能遏制其行为的政治活动,即使最近美国总统奥巴马所谓的NSA改革计划,也仅仅是着眼于FISC的透明度问题,但对NSA拦截和收集私人数据不加任何干预。

除政治之外,强大的加密技术可以防止数据被窃听,导致NSA无计可施。为了防止这种情况,美国国家安全局准备在幕后影响商业加密市场,建立自己应对加密技术的核武库。NSA希望未来互联网的数据即使全部加密,仍然可以继续进行监听。

可能支离破碎的网络

2016年NSA有很多计划和准备,但是实际上到了2016年,世界也可能发生翻天覆地的改变,变化完全超出美国国家安全局的设想。例如,全球网络有可能已经支离破碎,前德国电信首席执行官勒内·奥伯曼已经提出了以区域中心分割网络的建议。不过,无论是分割成覆盖申根协议(一项欧洲国家间的条约协定,目的是取消相互之间的边境检查站)国家的所谓申根网络,还是建立德国网络的想法,都已经受到了强烈的批评,因为仅在德国或者申根国家之间进行网络通信路由违背了当前互联网的路由协定,同时也不太实际。

从组织上,互联网由许多独立的自治系统(Autonomous systems,AS)所组成,AS控制一个或多个IP网络,分别由不同的供应商管理,这其中的供应商规模大小完全不同。在最顶层(第一层)的是经营全球性的骨干网络的Level 3和Verizon等公司,而最低级别(第三层)的是地区的互联网接入服务商。德国电信正是属于最低级别的第三层供应商,但是他们误以为自己是一个最顶层的第一层供应商。实际上,Verizon作为顶层供应商之一,其网络由总共超过700 000km的光纤线路组成,其中包括80条海底光缆。数据流经Verizon的网络线路,具体应该如何传输,完全由Verizon根据各种技术因素决定,例如电缆、路由器的负载等因素决定。因而,顶层服务商不可能保证数据流只流经特定的国家,一般情况下,数据流都会贯穿几个AS网络,甚至地区用户之间的通信也可能通过其他AS网络转发。

申根网络的错误构思

采用本地路由的方式很容易造成网络瓶颈,所谓的申根网络将遭遇各种无法忽略的技术限制,相比之下,德国电信公司或许可以使用自己的网络为基础,通过向其他本地网络供应商支付报酬的方式,建立一个封闭式的德国网络。但是这很难实现,同时也将会遇到开放网络节点的问题。事实上,许多网络通信是不限于在德国和申根国家的,最简单的例子是Google的搜索,虽然Google在爱尔兰和芬兰建有13个数据中心,但是仍有可能需要路由到其他数据中心进行查询以及通过互联网在全球范围内的数据中心创建定期备份。endprint

所有大的互联网公司如Google、雅虎和微软都有自己的线路用于传输内部数据,它们没有连接互联网,并使用超长的密码,事实上Google之类的公司大多并不愿意与NSA合作,微软、雅虎等公司已经开始采取行动将内部传输的数据加密,越来越多的服务开始提供受保护的HTTPS连接方式。当然,这并不奇怪,根据市场分析师Forrester Research的分析,至2016年,斯诺登披露的监控丑闻将导致美国主要的网络服务提供商损失约1 800亿美元。

加密是不得已的选择

专家认为,强大的加密将是应对NSA窃听最好的选择,几乎也是唯一的办法。然而,事实上这样并不一定就能够摆脱NSA的监听。到目前为止,相关的技术全世界基本上都是跟随美国的脚步,包括新加密标准的实施也不例外。无论是出于美国政府的影响力,还是美国在标准制定上确实有一套有效的系统,几乎整个IT行业都遵循美国国家标准与技术研究院(NIST)的指导方针,而这些指导方针最终将确定加密软件的性能。但是NIST有义务与国家安全局合作,因为保护国家的网络结构同样是情报部门的工作。

在斯诺登披露的资料中,人们已经证实了一个长久以来的怀疑,那就是双椭圆曲线确定性随机比特生成器(dual elliptic curve deterministic random bit generator,缩写Dual_EC_DRBG)有美国国家安全局后门。更重要的是,NSA向RSA信息安全公司支付了10万美元,使Dual_EC_DRBG成为了BSAFE加密库的默认生成器。RSA信息安全公司不是一家普通的公司,它是由研究RSA非对称加密算法的科学家创立的公司,几乎所有HTTPS连接都使用该算法。

如果说加密是互联网通信摆脱NSA监控的唯一出路,那么首先必须修改加密的方法。目前,欧洲网络与信息安全局(ENISA)已经发出了加密指引,要求尽可能地避免使用不安全的RC4加密算法。像雅各阿贝尔·鲍姆和布鲁斯·施奈尔之类的密码学专家都认为,NSA可以实时破解RC4加密的数据,然而,目前大多数的服务器在建立HTTPS加密连接时,仍然使用RC4加密算法。

因此,使用安全的算法仅仅是第一步,接下来,更为重要的是让大家都使用。为此,互联网工程任务组(IETF)决定更新HTTP协议,据新版本HTTP协议项目组成员马克·诺丁汉介绍,Firefox和Chrome的开发人员希望HTTP 2.0应该完全采用加密的形式,但是强制性加密的规定有一个最大的障碍,那就是这将要求所有的网站都安装验证身份的证书,这需要一笔花销,对于Google之类的大型网络服务提供商来说这不是问题,但小网站未必负担得起。

最终加密将会是被HTTP 2.0支持的,但是不会是强制性的。然而不同于目前执行的HTTP 1.1,HTTP 2.0将由浏览器端发起加密连接的请求,并由浏览器选择加密的算法。如果服务器无法支持浏览器的请求,那么未经加密的连接将通过HTTP 1.1建立而不是通过HTTP 2.0建立,浏览器将在第一时间通知用户这一情况。另外,IETF正在讨论无需证书的HTTP加密方法,这种宽松的加密方法不能防止有针对性的攻击,但是可以使拦截海底电缆数据的行为失去意义。如果结合完全正向保密(PFS)技术实施加密,那么将没有任何情报机构可以对通信数据进行解密,这样就可以有效地保护通信。与传统的非对称加密方法相反,浏览器和服务器通信使用PFS加密的将使用一次性密钥,该密钥在使用后即被删除。而以往的非对称加密,情报机构可以通过各种方法从服务器上获得解密所需的密钥。

使用加密的Web服务

要存储服务彻底地支持加密传输,数据本身却以未加密摆脱NSA的监控,许多互联网软件和服务都必须支持加密技术。目前,许多云形式的存储,最佳的选择是让用户在客户端将数据加密,例如Spideroak或Wuala之类的服务就采用这种模式,在数据离开用户的电脑时已经是加密的。但大部分主流的提供商并不支持这样做,例如数据存储量巨大的Dropbox,对于客户端加密一点也不感兴趣。这是因为存储未加密的数据,Dropbox可以对相同的文件只保存一份,节省大量的存储空间。不过,也有Dropbox插件可以为用户实现这一功能。

电子邮件服务的情况比较麻烦,因为它较难以加密的方式存储于服务器上。要做到这一点,发件人和收件人必须使用非对称加密技术加密电子邮件,例如使用PGP,用户要自行实现这一点并不可能,可以使用GnuPG之类的工具,但是电子邮件服务的提供商不能够使用这些工具来提供加密功能。此外,Gmail之类的免费电子邮件服务提供商需要分析邮件并显示相应的广告,加密的邮件将使他们的广告投放系统无法正常工作,同时,垃圾邮件过滤器也将失效。比较容易实施的是聊天服务,例如BitTorrent Chat聊天服务,用户之间的通信完全不依赖服务器,并且默认使用完全正向保密技术进行加密。

不论NSA接下来将做什么,互联网都将改变,因为没有人希望别人窥探自己的隐私。幸运的是通过技术手段,摆脱NSA的监控并不是完全不可能的事情。希望通过大家的努力,最终修复被破坏的安全标准,建立一个更加稳定和安全的互联网。

访谈

在不被NSA监视下冲浪

CHIP对话盖尔森基兴威斯特法伦州大学应用科学系专门研究网络安全的主管诺伯特·波尔曼教授。

申根网络能够阻止NSA监控吗?

大约50 000个网络IP中,只有1 500个来自德国,即使我们不去考虑这些,只考虑在两个德国IP地址之间进行互联网通信,据统计,实际上通信所使用的线路,仍有22%是国外提供商的线路,因为它们直接或间接地连接其他IP网络。而从技术角度上来讲,22%的意义并不代表风险就是22%,IP网络之间的连接,无论是穿过森林和原野,还是钻过大陆和海洋,技术上仍然有部分可以进行拦截。

一个好的加密技术似乎是理想的解决方案,在德国这方面有什么计划呢?

只有安全可靠的加密技术,才可以确保互联网通信不被监控。在这方面,我们一直过于依赖美国人,因为他们有一个有效的系统,可以引入新的加密机制。但他们所利用的密码技术往往是欧洲在研究的,例如此前的AES和现在的SHA-3加密技术。我们缺乏的是能够在全球范围内推广和实施相关技术的专家和IT企业。

对于世界如何走出NSA监控危机的问题你怎么看?

目前,我们正在使用的IT技术并不安全,如防病毒产品的检测率不佳。首先,我们必须优化自己的技术,然后,单机都去使用它。企业应该加密重要的数据,提供可靠的产品,没有后门也没有不安全的密码。我们还需要政府、企业和专家之间的合作,我们的安防行业和研究在技术上和美国不相上下,但是很少能够成为广泛使用的终端产品。不过,电子邮件加密证书和SSL证书,这些应该可以更多地由德国和欧洲各地的机构来发行。endprint