基于IBE的移动自组网安全接入机制*

杨春顺,赵 越,杨 栋,李明桂

(1.海军驻上海地区通信军事代表室,上海200333;2.中国电子科技集团公司第三十研究所,四川成都610041)

0 引言

移动自组网(MANETs,Mobile Ad hoc Networks)的研究始于1972年美国国防部高级研究计划局(DARPA,Defense Advanced Research Projects Agency)分组无线网络和抗毁无线网络计划,由支持点对点无线连接的移动节点组成多跳的自组织网络,移动节点具有独立路由和主机功能,组网灵活快捷,配置扩展简便,在战术网络和应急通信等领域具有很高应用价值[1]。

移动自组网的移动和自组织特性使得网络面临各种安全威胁和攻击的风险,包括被窃听、身份伪造、拒绝服务、数据重放和篡改等。传统网络基于静态配置与中心控制的安全机制不再适应用于移动自组网,需要研究满足移动节点随遇接入、频繁切换、自组织和协作的安全防护机制[2]。无线安全接入技术是移动自组网安全防护机制中的一个关键问题,传统网络中常使用公钥基础设施(PKI,Public Key Infrastructure)技术与基于可信任的第三方的身份认证机制,该机制的实施需要一个认证中心(CA,Certificate Authority)统一提供数字证书签发、查询、维护、吊销等功能。移动自组网的动态性决定了其认证服务的分布式模式,门限秘密共享技术被广泛采用[3],多个移动节点利用门限秘密共享技术共同完成虚拟CA的功能,当新入网节点需要证书服务时,需要访问构建虚拟CA的节点集。文献[4]提出基于动态口令的身份认证机制,节点间建立链路通过动态口令实现身份验证。攻击者无法获悉口令的变化,不能知道下一阶段的口令,有效防止攻击者窃听并修改在无线信道上传输的数据。文献[5]提出采用基于身份的分布式认证算法,但由于直接使用已有的主密钥分量产生新的主密钥分量,已有主密钥分量的泄露会直接威胁到主密钥的安全,而且会话密钥无法更新。上述文献为移动互联网无线安全接入问题的提供了解决思路。但是,上述认证机制并未考虑移动自组网“时效性高、可靠性强”特点,不能满足高动态移动自组网的安全需求,因此迫切需要研究一种新的身份认证机制。

基于身份的加密机制(IBE,Identity Based Encryption)以用户的身份作为公钥,实现了公钥和用户身份的自然绑定,无需通过颁发数字证书来认证用户身份,可以简化认证过程的计算和降低通信量。文中基于IBE技术对移动自组网安全接入机制进行改进,提出更具针对性、性能效率更优的身份认证解决方案,重点研究无线、高机动环境下的认证协议优化技术,使其满足移动节点随遇接入、快速切换的需求。

1 认证机制分析比较

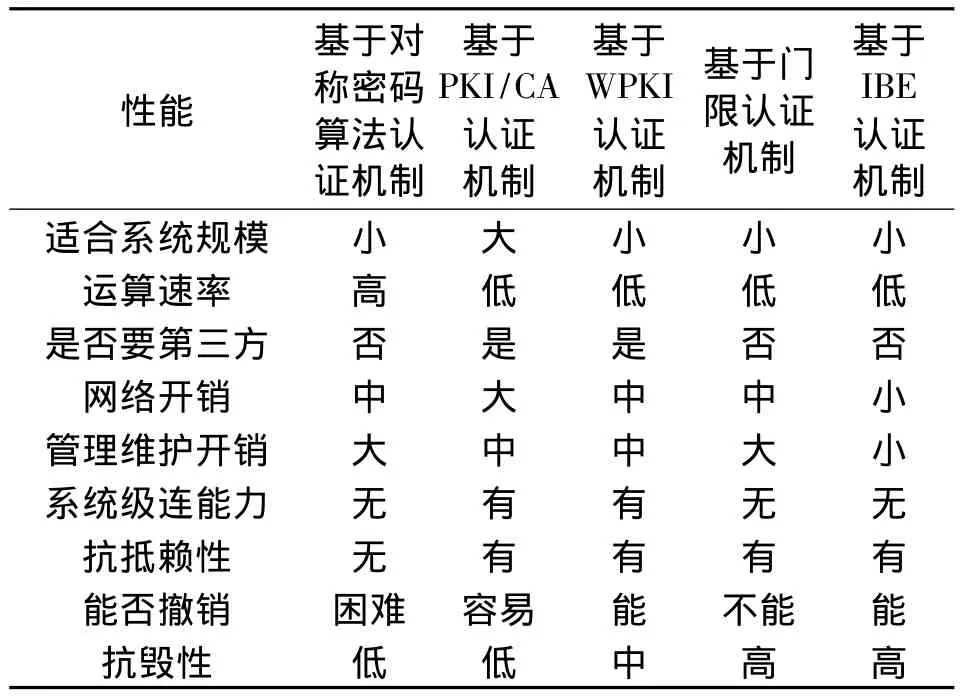

本节介绍目前主要的认证机制,通过对比分析各种认证机制的优缺点以及适用的环境,表明基于IBE的认证机制能更好地解决移动自组网拓扑动态变化、高时效等条件下的快速接入认证问题。

1.1 基于对称密码算法认证机制

基于对称密码算法认证机制是目前无线环境下常用的安全接入方案,这种方案要求通信的双方持有相同的密钥才能进行认证和通信[6]。这种机制通常为每个移动节点分配密钥,保证每两个设备之间共享唯一的密钥,或是采用群组密钥的方案,在一个群组内部共享一个密钥,通过密钥分发中心来分发认证密钥。基于对称密码算法认证机制具有速度快、效率高的优点,但不具有密钥实时更新、撤销,以及数字签名和抗抵赖等功能。

1.2 基于PKI/CA认证机制

基于PKI/CA认证机制中两个移动节点经过同一个CA审核并获得该CA签发的数字证书。在实际的大规模网络环境中存在多个CA,每个CA所管理的范围称为信任域。信任域内CA作为独立的第三方权威机构,为建链的双方节点提供信任凭证。基于PKI/CA认证机制的缺点是证书状态查询会造成繁重的计算负担和时间延迟;认证过程交换双方证书会产生较大的报文开销。对于信道资源非常有限、机动性和抗毁性要求高的无线环境而言,上述情况都有可能成为系统的瓶颈。

1.3 基于WPKI认证机制

为了满足基于PKI/CA认证机制在无线环境下的应用,在PKI的基础上发展出了无线公钥基础设施(WPKI,Wireless Public Key Infrastructure)技术[7]。用户首先向CA申请数字证书,CA通过审核用户身份后签发数字证书给用户,用户在无线网络上进行操作时使用数字证书保证端对端的安全。WPKI技术的实现与应用仍存在两个问题有待解决:①考虑使用优化算法有效压缩密钥长度和证书长度,降低无线终端处理复杂度;②无线信道资源短缺,带宽成本高,时延长,连接可靠性较低,因而技术实现上需要保证各项安全操作的灵敏度。

1.4 基于门限认证机制

基于门限的认证机制是指将一个秘钥S拆分为n 个份额(S1,S2,…,Sn)分配给 n 个用户(U1,U2,…,Un)分别掌管。U1,U2,…,Un的某些指定用户组合可以合作恢复秘钥S。Si(1≤i≤n)称作秘钥份额,Ui(1≤i≤n)称为份额持有者。特别地,若在一个具有n个份额的秘钥共享方案中,利用任何t个或更多个份额可以恢复秘密S,而用任何t-1或更少的份额不能得到关于秘钥S的任何有用信息,这个秘密共享方案就称作(t,n)门限方案[3,8]。基于门限的认证机制不依赖于任何固定设施,具有很高的机动性和自组性。但是网络扩展性较差,难以支持跨域下的认证。

1.5 基于IBE认证机制

基于IBE的认证机制的优点在于节点的公钥和身份合二为一,因而不存在公钥管理的问题。IBE的私钥管理机构是私钥生成器(PKG,Private Key Generator),PKG与传统PKI中的认证中心CA类似,负责离线分发用户标识和公钥计算参数,并使用私钥矩阵计算出用户的私钥,认证过程不需要第三方参与,有效节省带宽和计算资源,适应无线环境的要求,但由于PKG参数对外公开,系统安全性仅依赖于私钥矩阵,为了防止共谋攻击,系统规模不能过大。

目前主要认证机制性能比较如表1所示。

表1 主要认证技术性能比较Table 1 Several authentication architecture of MANETs

2 移动自组网无线安全接入机制

典型的移动自组网分为骨干网和接入子网两个部分,移动节点既可以与接入子网内其它节点互联互通,又可以接入上层的骨干网,具有很强的移动性和抗毁性。移动自组网采用分级认证方式,在接入子网采用自组织无中心的认证,骨干网采用有中心的认证体系结构。移动自组网通过综合统一鉴权认证技术和高效的跨域鉴权认证技术,以实现高效、可靠的鉴权认证。移动自组网系统认证结构如图1所示,由认证基础设施、骨干网信任域、接入子网信任域组成。认证基础设施部署在接入网关,为每个节点接入提供安全参数的分发管理。移动节点通信时进行骨干网对等双向认证或接入子网动态组网认证,接入子网接入骨干网时涉及到接入认证,不同子网的节点协同通信时涉及到跨域认证。

图1 移动自组网认证结构Fig.1 MANETs’authentication architecture

2.1 接入认证

接入子网节点与骨干网节点建立连接时,接入子网节点作为通信发起者,用户通过签名认证码和自身标识表明自己的身份。

如图2所示,认证报文由无线用户身份模块产生,包含报头与认证数据载荷,通过无线链路通道传输到作为接收者骨干网节点。接入子网节点与骨干网节点进行节点间建链,必须进行双向认证,只有认证成功后,接入子网才被允许接入骨干网,同时接入子网也才被允许通过该骨干网收发数据。

图2 接入子网与骨干网认证流程Fig.2 Authentication process of backbone network and access subnet

整个接入过程由双向认证和密钥协商两部分组成,接入认证流程如下:

1)通信发起者(移动节点A)内部的通信模块向无线用户身份模块发起一个认证请求信息。

2)节点A的无线用户身份模块将认证请求和标识一起使用自身私钥进行签名,并将认证请求包发送到对端的无线用户身份模块。

3)接收者(移动节点B)的无线用户身份模块收到请求后,解析出节点A的认证请求包,验证节点A标识与签名值,通过节点A标识计算出节点A的真正公钥,并利用公钥验证签名值是否正确。

4)节点B验证签名完成后,根据安全策略按照本地存储的“黑名单”检查发起者是否已经被撤销,并将认证结果通告给节点B的通信模块。

2.2 动态组网认证

各接入子网信任域内移动节点通过动态组网认证启动节点互联模式的鉴权流程。节点之间采用分布式组网,并在无中心环境下进行认证,任何节点两两间都可以直接进行认证鉴权与初始化组网。骨干网信任域的对等双向认证与动态组网认证流程类似。

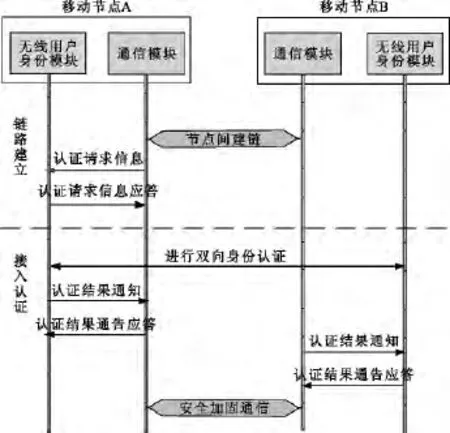

基于IBE认证机制实现信任域内节点间双向鉴权流程如图3所示,移动节点利用其上的无线用户身份模块进行基于IBE算法的双向认证。假设节点B开机入网,首先与已入网节点A完成同步,执行路由寻找与更新过程,值得注意的是路由寻找在技术难度与实现方式等层面和传统的路由更新有所区别,这是由于无线信道开放且不稳定(误码率高、易受干扰等)、通信无边界等无线通信的特性造成;此外,MANETs存在缺乏基础设施、网络拓扑动态变化、变化强度强弱差异等网络特性;最后,层出不穷的各种应用对MANETs的期望和挑战越来越高,因此MANETs的安全性极富挑战性,路由寻找也是目前MANET的一个重要而活跃的研究领域。

图3 动态组网认证流程Fig.3 Authentication process of dynamic networking

在节点A与B完成同步、路由寻找及更新过程后,节点B将包含设备ID、随机数、签名值的入网鉴权请求提交给节点A;节点A验证鉴权请求,并将包含设备ID、随机数、签名值、安全参数K的入网鉴权应答和反向鉴权请求返回给节点B;节点B验证鉴权请求,并获得安全参数K,完成对节点A的认证,返回ACK应答;节点A与节点B之间通过安全参数K建立传输通道。

2.3 跨域认证

跨域认证机制以用户的身份信息作为公钥的认证机制,解决不同信任域的用户访问提供信息共享的信任传递。在认证基础设施补充域联盟系统,域联盟系统定义为具备信任域的注册与撤销服务、信任域关系查询服务的管理设施[9]。不同信任域的移动节点通过域联盟系统充当各信任域之间的“信任网关”。不同信任域节点间只有必要通信参数,没有规划认证参数,通过预注入无线用户身份模块私钥计算鉴权参数,与域联盟系统进行鉴权,通过共同信任的第三方建立间接的信任关系,鉴权传输计算和传输开销有所增加。

跨域认证流程如图4所示,认证基础设施首先对不同信任域的移动节点进行鉴权,无线用户身份管理模块通过广播鉴权请求,节点完成鉴权响应,域联盟系统验证签名值,完成对认证基础设施对节点的鉴权。然后,节点对认证基础设施的鉴权,无线用户身份管理系统通过签名节点鉴权响应中包含的随机数,并返回鉴权响应,域联盟系统对鉴权响应含有的签名值进行验证,完成端机对主控站的鉴权,并利用认证基础设施返回的安全参数K建立安全通道。

图4 跨域认证流程Fig.4 Cross- domain authentication process

3 结语

文中研究基于IBE的移动自组网安全接入机制,采用通信协议与认证协议一体化设计思路,减少传输开销,降低交互认证次数,解决移动自组网拓扑动态变化、高时效性、快速切换等环境下的轻量高效认证问题。针对接入子网接入骨干网时涉及到接入认证,骨干网对等双向认证或动态组网认证,不同信任域节点协同通信时涉及到跨域认证,分别提出相关的认证流程和安全接入技术实现途径,保证骨干网、接入子网互联互通时的安全可控,为建设移动自组网安全防护体系提供理论依据和技术支撑。

[1]斯特凡诺·巴萨尼,马尔科·孔蒂,西尔维娅·焦尔达诺,等.移动Ad hoc网络[M].西安:西安交通大学出版社,2012.STEFANO BASAGNI,MARCO CONTI,SILVIA GLORDANO,et al.Mobile Ad hoc Networking[M].Xi’an:Xi’an Jiaotong University Press,2012.

[2]张鹏,孙磊,崔勇,等.移动自组网安全技术研究[J].计算机科学,2009,36(07):1 -14.ZHANG Peng,SUN Lei,CUI Yong,et al.Review of Security Techniques for Mobile Ad Hoc Networks[J].Computer Science,2009,36(07):1 -14.

[3]邹娟,贾世杰,曾洁,等.无线Ad-Hoc网络密钥分发和认证机制研究[J].大连交通大学学报,2007,28(01):50-53.ZHOU Juan,JIA Shi- jie,ZENG Jie,et al.Study of Key Distribution and Management for Wireless Ad -Hoc[J].Journal of Dalian Jiaotong University,2007,28(01):50 -53.

[4]刘培超,杨浩,周熙.无线自组网安全认证机制研究[J].电脑知识与技术,2009,5(02):310 -312.LIU Pei-chao,YANG Hao,ZHOU Xi,Research of Wireless Ad Hoc Network Security Authentication [J].Computer Knowledge and Technology,2009,5(02):310 -312.

[5]陈炜,龙翔,高小鹏.一种基于身份的移动自组网认证机制[J].北京航空航天大学学报,2006,32(07):869 -872.CHEN Wei,LONG Xiang,GAO Xiao-peng.Identitybased Authentication Scheme for Mobile Ad hoc Networks[J].Journal of Beijing University of Aeronautics and Astronautics,2006,32(07):869 -872.

[6]熊万安,佘堃,龚耀寰.Ad hoc网络节点安全认证机制综述[J].计算机工程与应用,2008,44(13):93-97.XIONG Wan-an,SHE Kun,GONG Yao-huan.Security Authentication Mechanism Overview of Ad hoc Network Nodes[J].Computer Engineering and Applications,2008,44(13):93 -97.

[7]厉京运,赵卓.基于WPKI的移动OA安全平台的研究与设计[J].计算机工程与设计,2010,31(03):472 -479.LI Jing-yun,ZHAO Zhuo,Research and Design of Mobile OA Security Platform based on WPKI[J].Computer Engineering and Design ,2010,31(03):472 -479.

[8]谭龙文,王国才.一种基于权值的移动自组网门限证书更新方案[J].微计算机信息,2011,27(02):143 -147.TAN Long-wen,WANG Guo-cai,A Novel Threshold Certification Updating Scheme based on Weight for Ad hoc Networks[J].Microcomputer Information,2011,27(02):143-147.

[9]杨勇,赵越.栅格化网络信任传递技术研究[J].通信技术,2014,47(02):200 -204.YANG Yong,ZHAO Yue,Trust Transitivity Technique in Grid-Enabled Networks[J].Communications Technology,2014,47(02):200 -204.