基于VLAN技术的局域网络建设

李维峰

(中国飞行试验研究院信息网络中心,陕西 西安 710089)

1 引言

随着网络技术的不断发展,网络安全越来越受到人们的重视,其中访问控制就是网络安全中的重要一环。交换机作为网络的核心设备之一,通常使用VLAN来划分广播域,从而增强局域网的安全性。近年来在一些对安全需求较高的网络建设中,对于访问控制策略细粒度的要求越来越高,单纯使用VLAN技术已经不能满足工程中的实际需要。本文结合工程实际提出一种更安全的基于VLAN技术的局域网建设方法。

2 单一VLAN技术的安全缺陷

一般来说,为了保证网络用户通信的相对安全性,解决方法是给每个客户端分配一个VLAN和相关的IP子网,通过使用VLAN,每个客户端被从第二层隔离开,可以防止任何恶意的行为和Ethernet的信息探听[1]。然而,这种简单的VLAN划分方法忽略了同一VLAN中的客户端间相互攻击的风险。在一些对网络安全有特殊需求的单位中,仅仅只通过划分VLAN来隔离客户端是不能达到其访问控制细粒度要求的。主要缺陷有下述几个方面:

①广播隔离不彻底:仅隔离VLAN间的广播,而对同一VLAN中客户端间的广播不进行隔离,从而影响网络效率。

②无法控制非法接入的客户端:未经授权的客户端只要配上正确的IP地址都能进入到局域网中,造成安全隐患。

③客户端间可互访:在一些局域网中需要限制客户端的访问方向,以满足特定的安全需求。

3 综合VLAN技术的安全优势

所谓综合VLAN技术是指结合端口隔离、MAC地址绑定等其他手段来提高局域网络安全性的一种混合技术。它能弥补在单一使用VLAN技术建设的局域网中所存在的安全缺陷。本文结合工程实际,以华为交换机为例,提出如下的综合VLAN技术,以建设高安全性的局域网。

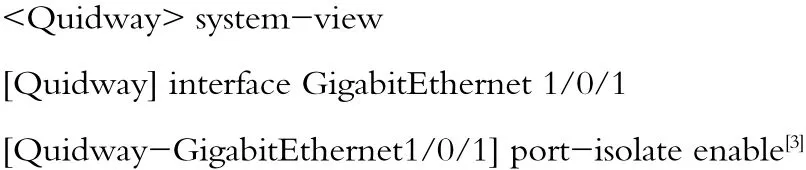

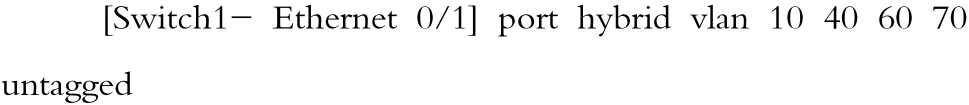

①合理利用port-isolate enable命令。port-isolate enable命令用来启用端口隔离功能。端口隔离启用后,该端口会与启用端口隔离的端口之间实现两两隔离,该端口与没有启用端口隔离的端口可以互通。因此,合理使用该命令可以有效隔离端口间的广播,提高网络效率[2]。使用实例如下所示:

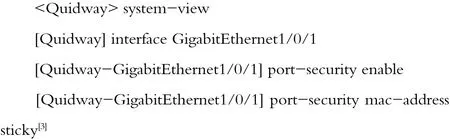

②合理利用端口绑定命令。port-security mac-address sticky命令用来启用接口sticky-mac功能。启用sticky-mac功能后接口会将学习到的动态MAC地址转化为静态MAC地址。如果当前的sticky-mac数还没有达到接口限制数,该端口对于新学到的动态MAC地址继续转化为静态MAC地址,如果已经达到限制数,将丢弃该接口学习到的非sticky-mac表项中的MAC地址,并根据接口保护模式的配置,决定是否上送trap告警。因此,合理使用该命令可以防止未授权的客户端接入局域网内。使用实例如下所示:

③合理利用Hybrid类型的端口。Hybrid类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,可以用于交换机间的连接,也可以用于连接用户的计算机。灵活运用Hybrid类型的端口可以对不同VLAN间的通讯进行访问控制。

4 应用举例

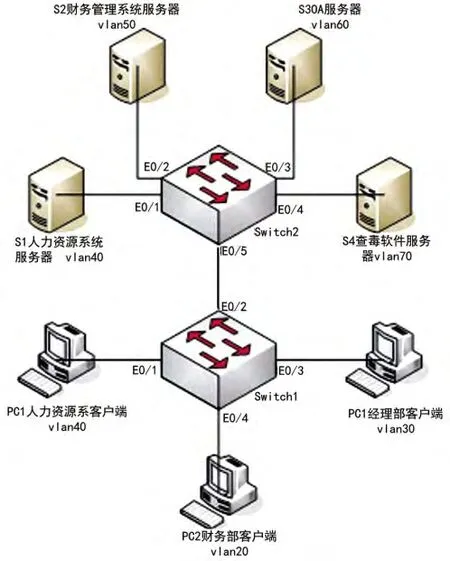

现有某单位需建设一个局域网,该单位有3个下属部门:人力资源部、财务部和经理部;共有4台服务器,分别为:人力资源系统服务器、财务管理系统服务器、OA服务器及杀毒软件服务器。要求3个下属部门客户端之间不能互访;人力资源部客户端可以访问人力资源系统服务器;财务部客户端可以访问财务管理系统服务器;经理部客户端可以访问所有服务器;人力资源部客户端和财务部客户端均可访问OA服务器;所有客户端及服务器均可访问杀毒软件服务器;除杀毒软件服务器之外,其他所有服务器间不能互访。链接关系如下图所示:

图1 链接关系图

配制环境参数:

①Sw itch1的E0/1连接PC1属于vlan10;

②Sw itch1的E0/2连接Sw itch2;

③Sw itch1的E0/3连接PC3属于vlan30;

④Sw itch1的E0/4连接PC2属于vlan20;

⑤Sw itch2的E0/1连接S1属于vlan40;

⑥Sw itch2的E0/2连接S2属于vlan50;

⑦Sw itch2的E0/3连接S3属于vlan60;

⑧Sw itch2的E0/4连接S4属于vlan70;

⑨Sw itch2的E0/5连接Sw itch1。

组网需求:

①利用交换机端口的Hybrid属性灵活实现VLAN之间的灵活互访;

②除交换机间的连接端口外,其余各端口实现广播隔离;

③除交换机间的连接端口外,其余各端口实现与所连接的客户端或者服务器之间的MAC地址绑定;

④PC1 可以访问 S1、S3、S4;

⑤PC2 可以访问 S2、S3、S4;

⑥PC3 可以访问 S1、S2、S3、S4;

⑦PC1、PC2、PC3 之间不能互访;

⑧S1、S2、S3 之间不能互访;

九 S1、S2、S3 均能访问 S4。

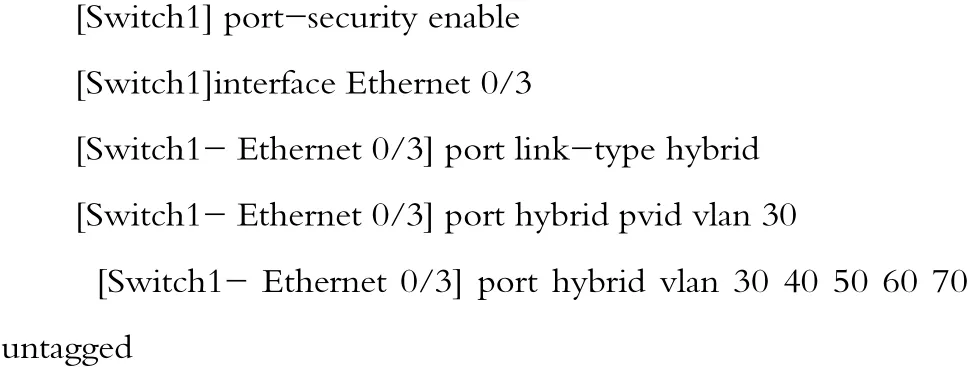

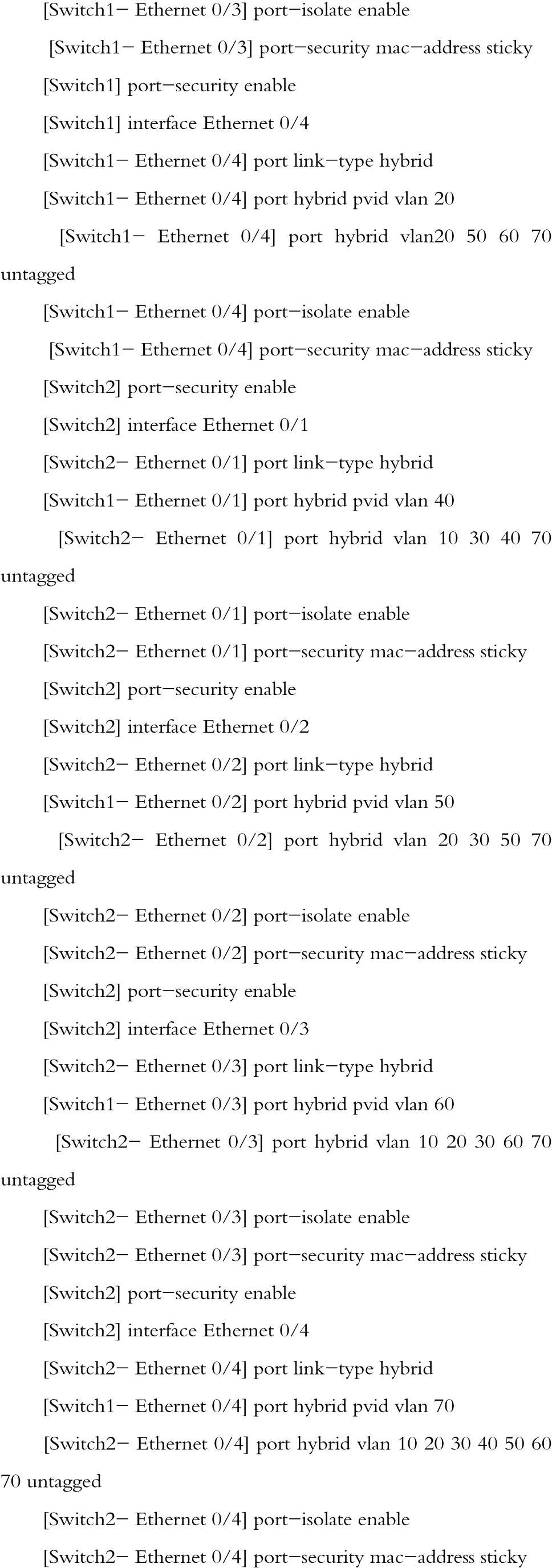

配制流程:

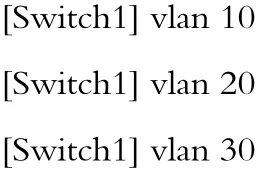

①在Sw itch1上创建业务需要的vlan:

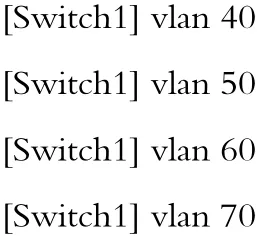

(2)在Sw itch2上创建业务需要的vlan:

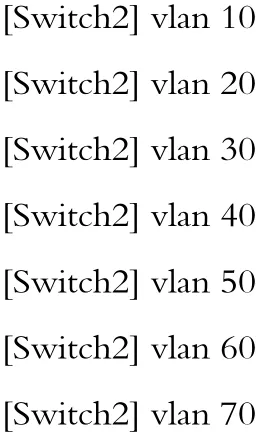

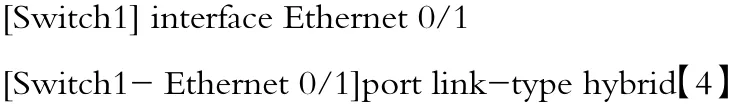

(3)每个端口都设置为Hybrid状态:

(4)设置该端口所属的pvid等于该端口所属的vlan:

(5)将希望可以互通的端口的pvid vlan设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口:

(6)对端口进行隔离:

(7)绑定该端口所连接计算机的MAC地址:

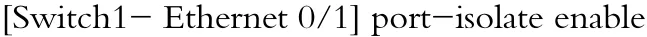

(8)对Sw itch1与Sw itch2连接的端口配制:

(9)以下各端口类似:

5 应用扩展

上述例子是对实际环境中的局域网进行抽象而得出的典型结构,一般对网络安全要求较高的单位并不仅仅只依靠交换机来为局域网提供安全防护手段,往往还要结合其他设备。与网络安全相关的设备众多,例如:防火墙、入侵防御系统、身份认证系统等等。严密的交换机配置加上这些设备,能够大大提高局域网的安全性。如图2所示:

图2 结合防火墙的访问控制示意图

交换机的安全配置是从数据链路层进行访问控制的,如果结合更高层的设备可使防御更加立体。单位的局域网中在对交换机进行安全配置的同时,结合防火墙策略往往能收到更好的效果。如上图所示,利用防火墙将客户端及服务器端隔离开,在防火墙的配置中细分区域,梳理各区域间的访问控制策略,比如可将服务器分为不同的类型,限制各服务器之间的非正常互访;把客户端分为不同的类型,隔离客户端间的互访,限制客户端能访问的服务器。

6 结束语

访问控制策略作为网络安全中的重要组成部分,随着网络应用的深入,变得越来越详尽,各种防御手段层出不穷,且呈现立体化的趋势。本文仅结合笔者的工程经验提供一种运用于局域网的访问控制手段以供大家探讨。

[1]百度文库专用虚拟局域网(PVLAN)技术与应用.http://wenku.baidu.com/view/f6b068fb770bf78a65295491.htm l,2010-6-3

[2]支林仙.PVLAN技术在中小型园区接入网络中的应用[J].计算机与现代化,2007(6).

[3]华为技术有限公司.S3700HIV200R 001C00命令参考05.chm http://support.huawei.com/enterprise/docinforeader.action contentId=DOC0000701668&idPath=7919710|9856733|7923144|6691596,2013-4-10

[4]百度文库华为交换机hybrid接口案例分析.http://wenku.baidu.com/view/5d2b5efcc8d376eeaeaa311a.htm l,2011-2-24