基于智能计量系统的会话密钥管理方案

简富俊,曹敏,张建伟,毕志周,孙中伟,王洪亮,王磊

(1.华北电力大学云南电网公司研究生工作站,昆明 650217;2.云南电网公司电力研究院,昆明 650217;3.华北电力大学电气与电子工程学院,北京 102206;4.云南电网公司博士后工作站,昆明 650217)

基于智能计量系统的会话密钥管理方案

简富俊1,3,曹敏2,张建伟2,毕志周2,孙中伟3,王洪亮4,王磊2

(1.华北电力大学云南电网公司研究生工作站,昆明 650217;2.云南电网公司电力研究院,昆明 650217;3.华北电力大学电气与电子工程学院,北京 102206;4.云南电网公司博士后工作站,昆明 650217)

分析了AMI网络结构和该结构下的安全问题。针对通信供应商提供的安全机制和DL/T698安全机制所存在的问题,本文采用属性基加密的方案解决高级量测体系中的会话密钥管理问题,能够有效解决AMI广播中需要多次加密的问题,并能保障AMI系统信息的私密性,对AMI系统建设有参考意义。

AMI;基于属性加密;网络结构;会话密钥管理

1 前言

高级量测体系 (Advanced Metering Infrastructure,AMI)利用智能电表、双向通信网络、计量数据管理系统和用户户内网来构建电网公司和用户及时信息交互的平台,能够为电力用户提供实时的电价信息,方便电力用户调整自己的用电策略,是智能电网建设的第一步。

目前,国内计量自动化主站到现场终端之间的安全性主要依托于DL/T698提供的关于用户使用16字节的密码,并使用询问相应机制提供身份认证功能。但是该协议并未提供群组加密的功能,在下发消息或指令时,需要针对每一个终端设备进行加密,造成计算开销大的问题。

为了解决AMI主站下发消息时计算开销大的问题,以下使用基于属性加密 (Attribute Based Encryption,ABE)的方案来实现智能计量下会话密钥管理功能和访问控制功能。能有效降低群组信息发布时服务器的计算复杂度,并能抵抗合谋攻击。

2 AMI网络结构与安全性分析

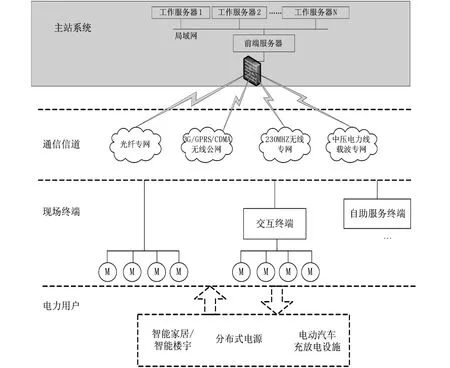

AMI系统由计量数据管理系统 (Meter Database Management system,MDMS)、双向通信网络、智能电表和用户户内网四部分组成,网络结构如图1所示。图中主站系统通过网络接入技术接入到光纤专网、3G/GPRS/CDMA无线公网、230MHZ无线专网和中压电力线载波专网等网络。图中M表示智能电表。主站通过通信信道提供的网络和现场终端交互,在一些特殊环境下甚至可以支持直接和智能电表交互。交互终端提供信息交换和管理的功能。自助服务终端提供电力公司信息发布和用户信息查询的功能。智能电表除了提供传统电表的计量功能外,其作为用户侧网关还具备用户户内网的管理功能。

图1 AMI网络结构图

从图中可以看出主站到智能电表间的安全性主要依赖于通信信道提供方既有的安全机制和电力系统信息传输所采用的安全机制。以GPRS为例,其存在安全方面的一些缺陷,如认证是单向的,加密密钥太短[1]。并且移动台和SGSN(Serving GPRS Support Node)之间使用对称加密方式通信,如果电力系统信息传输没有相应的安全机制,则会导致通过GPRS传送的电力信息对于通信服务提供方来说是透明的。目前主站到智能电表侧安全性主要依赖于DL/T698的安全性。DL/ T698使用16字节的密码,并使用询问相应机制提供身份认证功能。但是对于具有相同属性的用户操作仍然需要对每一个用户分别进行操作,这样在大量消息的群发、广播时,对服务器的要求较高。而电力系统的管理往往是针对群组的操作,例如:对某一个小区所有用户进行抄表、对某一地区的商业用户进行抄表、对特殊用户发送通知等。本文采用ABE的方案解决AMI系统群组超标时需要多次加密发送的问题,并保证了AMI系统的私密性。

3 ABE理论基础

3.1 双线性映射

G1,G2和T是两个p阶的乘法循环群,一个双线性映射,e:G1×G2→GT有如下特性:

1)双线性:对于所有的g1∈G1,g2∈G2和a,b∈zp

*有e(g1a,g2

b)=e(g1,g2)ab。2)非退化性:e(g1,g2)≠1。

3)可计算性:对于所有的g1∈G1,g2∈G2有一个有效的算法计算e(g1,g2)。

3.2 访问控制树

假设子是一棵表示访问结构的树。每一个非叶子节点代表一个用子节点和门限值表示的门限(threshold gate)。用numx表示节点x的子节点个数,kx表示门限值,则0<kx≤numx。当kx=1时,门限是一个门,当kx=numx时,门限是一个AND门。访问控制树的每个叶子节点x用一个属性描述且门限值kx=1。

为了使得访问控制树更好地工作,定义几个函数。用parent(x)表示x节点的父节点。在是叶子节点的时候att(x)表示访问控制树中和x相关的属性。访问控制树在每个节点的子节点间定义了顺序,也就是,每个节点的子节点用1到num的数字编号。函数index(x)返回一个和节点相关的数字。这个数字作为一个给定的密钥是一个以随机方式分发给访问控制树节点的唯一的值。

假设子是一个以r为根节点的访问控制树。以x节点为根节点的树子的子树用子x表示。因此子和子r相同。如果属性集γ满足访问控制树子x,我们把他表示为子x(γ)=1。我们按以下步骤计算子x(γ)。如果是一个非叶子节点,对于x节点的所有子节点x′计算子x′(γ)。当且只当至少kx个子节点返回1时子x(γ)返回1.当x是叶子节点的时候,子x(γ)只有当att(x)∈γ时返回1。

3.3 拉格朗日插值定理

设q是一个素数,f(x)是一个k阶多项式;设j0,K,jk是zp上的不同元素。设f0=fj0,K,fk=fjk利用拉格朗日插值定理,我们可以得多项式f

4 密钥管理方案

采用 CP-ABE(ciphertext policy attribute based encryption)实现AMI主站到智能电表侧的密钥管理和访问控制,用户的密钥是一组属性,存放在智能电表中等职能设备中,主站系统使用一棵访问控制树来加密明文,智能电表使用自己获得的属性解密密文。算法如下:

初始化:选择一个p阶的生成元为g的双线性组G0,然后选择两个随机数α,β∈zp,公共参数PK=G0,g,h=gβ,f=g1/β,e(g,g)α主密钥MK=(β,gα)。(注意:f只用于授权。)

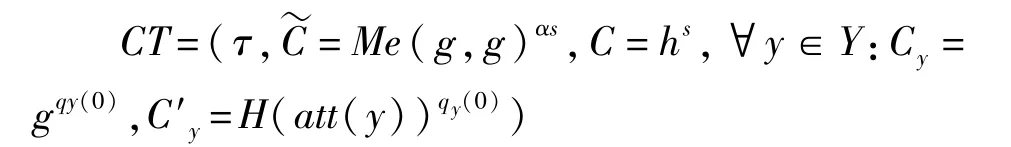

加密 (PK,M,子):计算:

其中Y是子中的叶子节点的集合。H:{0, 1}*→G0是一个随机预言函数。

密钥生成 (MK,S),S是一组属性集合。算法首先选择一个随机数r∈zp,然后对每一个属性j∈S选择一个随机数rj∈zp。计算:

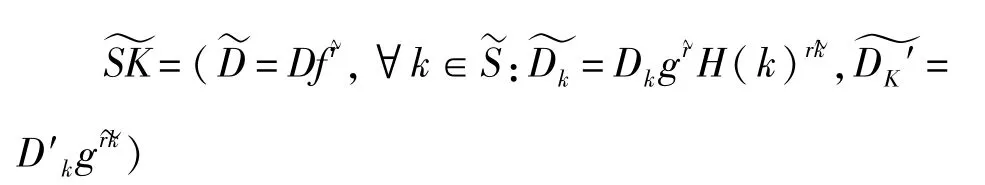

授权 (SK,˜S)在该算法中˜S⊆S。该算法首先选择随机数˜r和˜rk∀k∈˜S,然后生成新密钥:

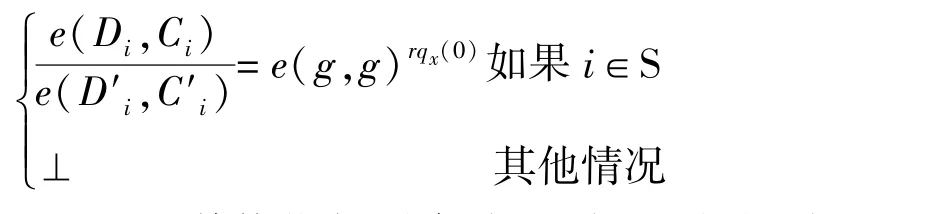

解密(CT,SK):如果节点x是叶子节点,我们设i=att(x),计算:

DecryptNode(CT,SK,x)=

对于其他节点,我们由下到上递归得到:

Fx=∏Fz驻iSx′(0)=e(g,g)r,qx(0)

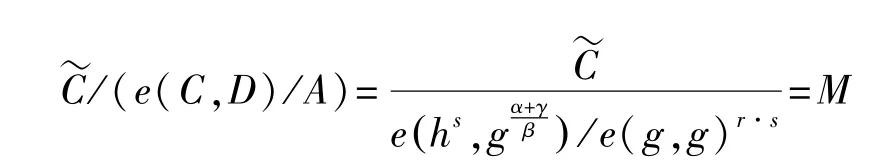

其中i=index(z),S′x={index(z):z∈Sx}。接下来对根节点使用该算法得到A=DecryptNode(CT;SK;r)=e(g,g)r·s。最后计算:

从而得到明文M。

该方案属于非对称密码体制,一般明文M用于传输系统的会话密钥,而不直接用于传送数据。系统所需要交互的信息根据不同AMI系统设计使用对称密码算法加密,例如 DES、3DES、TDEA等。

方案流程如下:

1)主站系统中使用初始化算法生成系统的公共参数和主密钥 {PK,MK};

2)主站系统根据智能电表的属性S和MK,生成智能电表的私钥 SK,并通过安全方法将{PK,SK}下载到智能电表中;

3)如果智能电表需要在自己所具有的权限范围内给其它设备授权则使用自己的私钥SK和授权算法生成子密钥SK;

4)当主站系统需要向用户发送信息时,使用对称密码算法和会话密钥SessionKey加密待传送的信息;然后使用ABE加密算法加密会话密钥。并把加密过的信息和会话密钥进行定向广播;

5)当智能电表接收到广播的消息后,只有属性密钥符合访问控制树的智能设备才能解密出会话密钥,从而解密出主站传送的明文消息。

6)同理,当某合法用户需要发送消息给主站时重复第4个步骤,合法用户收到消息后可以重复第5步获取消息。

5 结束语

综上所述在AMI系统中采用了CP-ABE的方案解决主站到智能电表的会话密钥管理问题,该方案能有效降低AMI主站系统在群组通信中加密的复杂度,实现一次加密多用户解密,支持智能设备授权,并且能有效防止合谋攻击。方案不依赖于特定的通信方式,能够在不同的通信环境下提供可靠的安全保障。希望本文对AMI建设的安全研究有一定借鉴意义。系统能解决AMI系统的私密性、访问控制问题,但是对于可验证性和完整性问题并未讨论,如何保证系统的完整性和可验证性将是将来的工作重点。

[1]单广玉,范晓晖,杨义先,GPRS系统的安全性分析 [J],电信科学,2002(12):35-38.

[2]余贻鑫.智能电网的技术组成和实现顺序 [J].南方电网技术,2009,3(2):1-5.

[3]曾梦岐,卿昱,谭平璋,杨宇等,基于身份的加密体制研究综述 [J].计算机应用研究,2010(27):27-31.

[4]J.Bethencourt,A.Sahai,B.Waters.Chiphertext-policy attribute-based encryption[C],IEEE Symposium on Security and privacy.2007:321-334.

[5]王文强.属性基加密及签名体制的研究 [D].郑州:解放军信息工程大学,2010.

[6]Shucheng Yu,Kui Ren,Wenjing Lou.FDAC:Toward finegrained distributed data access control in wireless sensor networks [J].IEEE Transactions on Parallel and Distributed Sysems. 2011,22(4):673-686.

[7]曾鸣.电力需求侧管理 [M].北京:中国电力出版社, 2001:200-210.

[8]Doshi,Nishant,Jinwala.Constant ciphertext length in multi0-authority Ciphertext Policy Attribute Based Encryption[C]. Computer and Communication Technology(ICCCT).2011:451-456.

A Research on Session Key Management in Advanced Metering Infrastructure

JIAN Fujun1,3,CAO Min2,ZHANG Jianwei2,BI Zhizhou2,SUN Zhongwei3, WANG Hongliang4,WANG Lei2

Graduate Workstation of North China Electric Power University&Yunnan Power Grid Corporation,Kunming 650217;2.Yunnan?Electric Power Research Institute,Kunming 650217;3.North China Power And Electricity University,Beijing 102206;4.Post Doctor Workstation of Yunnan Power Grid Corporation,Kunming 650217)

Advanced metering infrastructure brings new challenges to power grid.This paper analyzes the AMI network structure and the security issues in this structure of.In order to achieve security under the security mechanisms of Communications providers and security mechanisms of DL/T698,this paper uses attribute-based encryption solutions to address session key management issues in advanced metering infrastructure,which can solve the efficiency problem of many times encryption when primary station broadcast. The issue also protects the confidentiality of AMI.This paper can achieve a reference value to the construction of AMI.

AMI,Attribute Based Encryption,Network structure,Session key management

TM76

B

1006-7345(2014)02-0053-04

2014-01-12

简富俊 (1988),男,硕士研究生,华北电力大学云南电网公司研究生工作站,研究方向为电子与通信工程 (e-mail)hdjianfujun@163.com。