研究网络通信安全性及改善策略

雪 娟

(内蒙古边防总队 内蒙古 010051)

1 分布式网络通信安全性研究现状

密钥管理在网络通信安全管理上占有重要地位,而密钥的获取方式有三种:集中式、分散式和分布式,下面就这三种安全管理方式进行简要分析:

1.1 集中式

在一个信息系统中,有一个管理员,专门负责整个系统的通信密码建立、分发以及变更,保障系统安全。集中式密钥管理是一种树形管理方式,其层次结构就像一个树形结构,依次向下进行集中统一管理,其扩展性非常强,且管理效果好。

1.2 分散式

在这种通信安全管理模式中,整个通信组被分成了若干个子通信组,且每个子组中都有一个节点作为该组的控制器,负责该组的密钥管理,包括密钥的生成和派发。而各个子组又连成分布式结构,所以,这既是一种分散式组通信网络管理模式,同时也是集中式管理模式。在这种管理模式中,根据组会话密钥GK的个数,可以确定其是分散式管理模式还是重加密服务器模式,若是只有一个唯一性的组密钥 GK,那么就是分散式管理模式;若是其组密钥GK不具有唯一性,那么就是重加密服务器模式。

1.3 分布式

这种管理模式中没有中央控制节点,组成员提供自己的密钥生成信息,而系统会根据某种算法将收集到的信息进行计算处理,从而得到整个通信组的绘画密钥。这种管理模式对集中式通信密钥管理进行了改良,得到了许多适合分布式应用的密钥管理方案。如:在分布式LKH中,通信组的会话密钥通过子组密钥树协商获得。这种基于协商的分布式密钥管理,其实就是两方密钥协商的结果,在实际生活中得到广泛应用。

2 量子网络通信安全

2.1 量子密钥分发网络

从上世纪70年代开始,各国学者、业内人士开始进行量子密码的研究,并出现了许多量子密钥分发方案(QKD)。最早将QKD付出实践的是2002年的法国的Beveratos等人,他们成功利用金刚石色心晶体产生的单光子源实现了50m的QKD,该次试验采用的是BB84协议。紧接着,斯坦福大学等人利用激光激发微腔中的量子点产生了单光子源,并成功实现了 1m自由空间的QKD,其依然采用BB84协议。2005年,中国科技大学的潘建伟等人实现了 13krn自由空间的 QKD,采用的是EPR协议。同年,如本实现了105km的QKD。对于QKD而言,偏振编码 BB84、EPR等是最好的通信协议,因为偏振态在自由空间中的传输非常稳定,而在光纤的传输中却非常漂移,还会产生双折射效应,偏振态和相位都会发生一定程度的变化,所以说,使用偏振编码协议具有无可比拟的优势。

2.2 量子加密网络

最早开展量子加密网络与现有网络融合的是英国电信的P.D.Townsend课题小组,到1997年,该小组研发出了一种树状网络拓扑结构的量子密钥分发方案,为量子密钥分发技术的网络化发展奠定了坚实基础。

2.3 量子认证网络

量子认证网络有两个要素:一个是验证用户身份的合法性,而是确认信息来源的可靠性以及信息本身的完整性,确保信息不被他人任意篡改和伪造。在量子密钥分发过程中,通信双方中存在抗干扰信道,采用经典密码、量子密码等来进行双方身份的认证。在这过程中,抗干扰信道和经典密码都无法保证身份认证的准确性,还需要 QKD协议的配合,谨防冒牌货以合法通信的身份进行信息窃取、篡改等。近年来,学界、业界已经推出了许多量子认证方案,其成为量子密钥分配技术后的又一项新技术,成为信息保护的重要方法,它不仅可以保护量子信息,还能保护经典信息。

3 隐写技术

信息隐写技术就是将信息的保护变成对密钥的保护,所以其沿袭了传统加密技术的基础理论性知识,但两者的信息保护手段是不同的。传统信息加密技术是对信息加密形成毫无规则的乱码,窃取者获得了这样的乱码也无法破译,进而也就起到信息保护的作用。而信息隐写技术是将有价值的信息隐藏在另一个信息中形成一个隐秘载体,窃取者并不知道这个普通信息中隐藏着有价值的重要信息,即使知道,也很难将信息提取出来。在这里,普通信息载体就是图片、文字、声频、视频等冗余信息。为了提高网络系统的安全性,往往将传统加密技术与隐写技术紧密结合起来,使窃取者不知从何下手。

3.1 IP标识位的隐写技术

IP标识位的隐写技术就是将秘密信息加密后进行某种计算处理,然后隐藏到TCP/IP协议中,最后再通过网络通信传送给接收方,接收方利用相对应的提取算法得到该秘密信息。唐作吟等人在《互联网协议中信息隐藏技术的研究》一文中提出了一种基于IP数据包头16位标识字段作为载体的隐写算法,该算法将秘密信息的 ASCII扩展成 16位码,代替 16标识域(IPIDs),由于其分布是规律的,所以可能会遭受路由器的包过滤攻击。Kam ran Ahsan提出了一种基于IP标识位的隐写算法,通过某种映射关系将26个英文字母映射到1-26个数值上但普通文本的分布不具备随意性,所以其会呈现一定的规律,隐写后数据库的IPIDs高八位的统计特性具有明显的分布特征,实验证明,分析者可以根据高八位的统计特性确定其是否被隐写,若被隐写,可以破解出映射的密钥。由于加密信息的高八位的统计特性与普通未被隐写的高八位统计特性有非常明显的区别,所以,该加密算法不够安全。

3.2 XML文档中的隐写技术

XML是一种可扩展置标语言,描述一类定义为XML文档的数据语言。XML文档因其灵活开放性而被广泛应用,于是一些科学家开始着手研究XML文档中的冗余,并期望设计出一种XML文档中的隐写算法。由于XML文档是文本形式,故而所有的文本隐写算法均可运用于 XML文档的隐写中,该方法就是将文本文档作为隐写载体,隐藏信息。首先将秘密信息嵌入到XML原文档中得到隐秘文本,接收方接收到隐秘文档后,按事先设计好的隐秘信息提取算法和密钥得到秘密信息。由于原文档和隐秘文档都不会影响到人们的正常阅读,故而不容易引起人们的怀疑。而且,在嵌入秘密信息的过程中,隐藏了密钥,所以就算窃取者怀疑了XML文档,其也得不到密钥,也就很难破解文档中的隐秘信息,实现了网络通信的安全性。但是,这种隐写技术有个致命的缺陷,就是其鲁棒性低,隐秘文本稍微变动以下格式就可能导致秘密信息的丧失。下面,简单介绍以下基于文档信息的几种的隐藏方法。

3.2.1 基于文本内容密度

这种隐藏方法既可以利用同义词来转换原文档中的部分信息,不改变原文档内容的意思,实现秘密信息的隐藏。也可以是采用密码学的方法在给定的模板中实现自动格式的文档信息隐藏。这两种隐藏方法均适用于XML文档的隐写。

3.2.2 基于标示字体

这种隐写方法不会影响程序的正常运行,它只是改变了标示字体的代号,实现信息的隐藏。同时,这种方法还可以将秘密信息隐藏到一行文档末尾的空白处,但有可能会随着程序的运行而出现丢失现象。

第三,基于显示密度的隐写方法。保持文本的内容不变,适当改变其显示格式,实现秘密信息的隐藏,这种隐写方法多数以数字水印的方式被提出,要求文字具有一定的物理格式。比如说,在文本中,改变属性、单词以及行距等来隐藏信息。

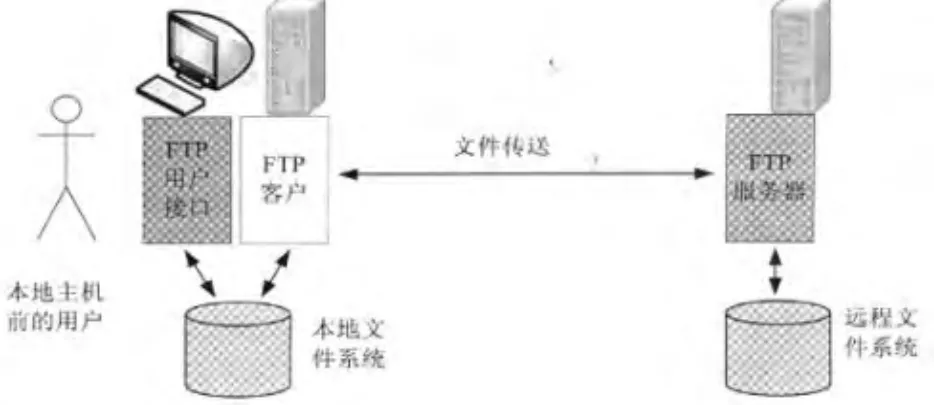

3.2.3 基于FTP协议的隐写技术

基于FTP协议的隐写技术就是将隐写的信息隐藏到FTP网络通信协议中,实现秘密信息的安全传送。在FTP会话中,用户要想把信息传送到另一台远程主机上,那么就必须提供一个用户名-口号,实现远程访问,身份认证完成后,就能实现两台主机之间的信息传送了。如图1所示,用户提供一个远程主机名,实现两台主机的FTP连接,用户接着提供用户名-口令,将此作为FTP命令参数传送到服务器上,经批准后就实现本地系统文件和远程系统文件的拷贝。基于FTP协议的隐写技术就是在文本一行的末尾加上space或是tab,故而又被称为空白隐写技术,它不会影响到文本的正常显示,而且文本书写中出现space和tab本身也是非常正常的,所以它基本不会引起窃取者的怀疑,就算被怀疑也不不能马上破解。

图1 FTP本地与远程文件传输

在具体应用上,我们进行了可行性研究,将加入隐藏信息前后进行了对比,结果表明,这两个文本信息根本看不出来有什么区别,客户端通过FTP接收该信息之后,提取出隐藏的信息。

4 结束语

网络通信安全技术在发展,国家、公司、组织、个人等都要做好信息安全工作,在信息系统的开发构建上重视网络通信安全,采取多重保护措施,保证信息安全,提高系统的性能,减少黑客恶意攻击行为。而作为系统以及软件的开发者,必须严格遵守职业道德,努力从自身角度做好安全工作,生产出更多满足人们需求的信息安全产品,维护社会稳定,促进社会经济健康可持续发展。

[1]江燕燕,王建秋,嵇英华.基于量子化的网络通信安全性研究[J].电子技术,2008(8).

[2]戴正科.网络通信安全系统分析[J].湖南农机,2011(9).

[3]顾霞.网络通信数据中的隐写技术研究[D].南京理工大学:2006年.

[4]杨平建.网络通信安全系统的分析[J].科技资讯,2012(20):26.

[5]邱树伟.M IDP的网络通信原理及其安全性分析[J].湖南工程学院学报(自然科学版),2008(1).