基于APT攻击的情报挖掘探析

王浩先

(南京政治学院上海校区 上海 200433)

1 APT攻击简介

1.1 APT的含义

APT(Advanced Persistent Threat)高级持续性威胁,是一类针对企业和政府重要信息资产的,对IT和管理人员构成极大挑战的信息安全威胁[1]。多数专家和学者认为APT攻击是基于组织、机构、甚至国家参与的以窃取高价值信息为目的的,针对政府企业和机构的网络攻击[2]。攻击者通常通过团队协作的模式设计木马程序、编写恶意代码、运用网络攻击手段渗透目标网络,带有很高的目的性和持续性,使被攻击者防不胜防。

1.2 APT攻击过程

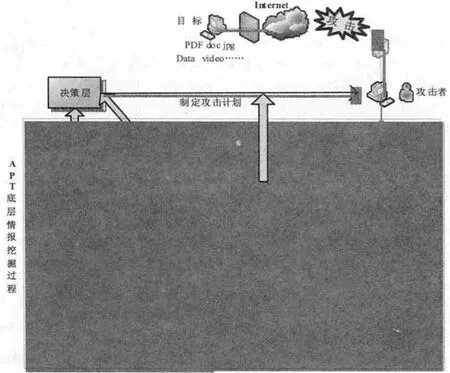

APT攻击过程大致可以分为准备、侦察、入侵、提权、情报素材获取、清除痕迹几个阶段。攻击者在制定攻击计划,选取好目标后,会对其性质,操作系统版本或服务器信息等进行嗅探,采用如“邮件钓鱼”、网页挂马方式同社会工程学融合,攻击入侵目标系统。一旦入侵成功,会进行一系列提权活动,最终控制整个计算机或服务器。在这个过程中,攻击者还会开辟多个系统后门,上传备用木马、键盘记录等程序。通过遍历文件树的方式搜集获取目标情报素材,最后清除网络日志、恢复网络参数,清除恶意活动痕迹,潜伏在目标系统中,等待下一次攻击命令。

2 APT攻击的情报学价值

许多 APT攻击都被简单认为是黑客团队以信息窃取为目的的行为,然而他们窃取这些信息用作什么目的却不得而知,但针对政府、能源部门、军工企业的攻击活动则可以获得意想不到的情报素材。APT攻击的情报学价值主要表现在以下三点。

2.1 APT直接为情报挖掘服务

目前的APT攻击涉及的范围十分广泛,如2011年以RSA为首的若干个世界性组织遭到攻击,直接导致数百万用户的资料被窃取,美国曼迪安特公司披露APT1报告等等,涉及方向有信息技术、高科技电气、金融领域等等。虽然这一类信息看似彼此间毫无关系,但通过将碎片化的信息进行重新组合、序化,可以有效挖掘出非常高的情报价值。占有原始资料的数量越多,得到高价值情报的可能性就越大,APT负责攻击获取情报资料,而情报挖掘则负责将情报资料转换成为有价值的情报信息。

2.2 APT是获取情报素材的有效手段

与传统的情报获取方式相比,APT获取情报的方式更加注重目标的情报价值,具有针对性大、时效性强、不易被发现的优势。尤其是时效性,基本可以做到情报产生即获取。近年来随着网络作战一词的兴起,网络侦察方式也层出不穷。爱德华·斯诺登事件更加显示了国家层面对于网络获取情报的幕后支持,许多情报机构,间谍机构都将网络情报获取列为重中之重,将其作为一种有效手段而广泛采用。

2.3 情报反向指导APT攻击

通过情报挖掘产生的 APT情报中有部分是关于目标网络拓扑结构、邮箱密码、服务器管理员密码等信息。攻击者利用这些情报信息可以很轻松的通过目标主机或服务器作为跳板,横向拓展攻击同一网段下的其他高价值目标,窃取具有更高情报价值的信息。另外,通过对APT情报的挖掘,可以对目标的兴趣、爱好、行为等有所掌控,在制定对此类目标攻击的计划中可更好地利用社会工程学的方式来指导APT攻击。

3 APT情报挖掘

对于获取到的APT情报素材,需要进行深入挖掘,经过进一步的分析、处理、加工等过程后才能产生其情报学价值。在美国的情报理论当中,情报分析(Intelligence Analysis)是指对有用的信息进行分解、合成,通过逻辑推理得出有价值的结论。本节就描述对APT攻击获取的情报素材进行分析、处理、传递、存储、服务过程来揭示APT情报挖掘的底层运行模式,构建过程模型,实现挖掘情报,产生价值的结果。

3.1 分析

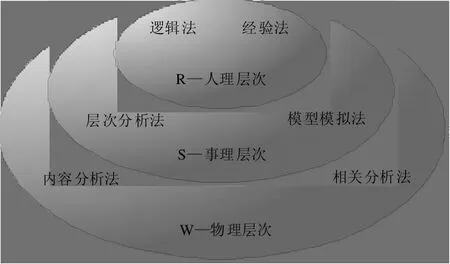

APT情报素材往往是无序化、模块化、专业化、碎片化的大量原始信息,对这些数量庞大、无规律的信息进行分析是尤为重要的环节。例如,在曼迪安特公司(Mandiant)的APT1[2]中报告的攻击者所获取数据量就有近几个TB。对这些情报素材的分析需要综合运用多种分析方法,不同的学者提出了不同的分析方法,代表的有逻辑方法,如归纳与演绎、比较法、综合法等。在这里采用 WSR分析模型,即物理—事理—人理分析模型。如图2,WSR分析模型中,三个层次基于对复杂问题的解决,需要考虑问题的最基本方面即物的方面,考虑问题解决最佳的方式方法即事理方面还有解决问题的关键因素—人的影响。三个层面针对对问题的深入程度,逐步上升,完成对APT情报素材全面、系统、详细、理性的分析结果。

图1 WSR分析模型

3.1.1 物理层次

物理层中,内容分析法作为一种对情报素材内容的定量分析方法,在对APT情报素材分析方面具有无可比拟的优势。例如,在Google极光攻击中,黑客通过APT攻击获取了Google员工(被攻击对象)的大部分网络注册信息,通过分析这类信息成功伪造了一份受到信任的身份信息,为下一步进行更高层次的APT攻击做好了准备。

相关分析法是指依据两个或两个以上问题或属性的相关程度来发现某种关系和规律的分析方法。它可以针对一个问题的几种属性的相关程度来分析问题,也可针对在同一时间轴不同次序的几种问题的相关程度来分析。在APT情报素材中,有很多素材是针对某一敏感事件从不通角度或在多个时间点对事件进行描述,通过相关分析法可以很好的发现敏感事件的内部联系,帮助判断影响程度。

3.1.2 事理层次

事理层次对情报素材的分析结果结果可以作为物理层结果的深化,同时也为人理层分析结果提供支撑。层次分析法是对定性分析进行定量分析的一种系统性方法,对复杂问题按因素进行划分,并依据不同因素间的关联程度将因素聚类划分层次,逐个进行分析。APT情报分析中可以将目标进行层次划分,依据目标大小和关联程度可以分析出详细的目标组织结构。例如2011年的夜龙攻击,攻击者通过被黑的WEB服务器攻击内网服务器和开发人员计算机,窃取被感染主机的机密文件,分析得出了所有会议记录及详细的组织结构图。

模型模拟法是一种仿真方法,它可构造模型,通过直观、可信、形象化的方式将结果呈现出来。在APT情报分析中,模型模拟法可将情报素材以最简单的方式构造出来,对可能影响结果的每一环节进行模拟,分析可能结果,利于情报人员掌握情报素材。

3.1.3 人理层次

一切分析方法最终都离不开人作为其关键的因素。在人理层次中,APT情报素材的分析可以划分为逻辑法和经验法。逻辑法中又包含了传统的归纳与演绎方法、比较与分类法等。而经验法中,此方法的运用对情报分析人员的要求最高,不仅需要其在判断结果的过程中掌握大量的APT情报素材,同时还需要对素材的各方面问题有科学、准确、独到的认识,结合情报人员的自身特点,运用创造性的思维方式,分析情报。如在2011年的暗鼠攻击中,分析人员发现攻击者通过长时间收集目标信息,掌握大量APT情报素材,通过特定版本的Excel漏洞植入木马程序。由此可见受害者的软件版本信息已经暴露在攻击者面前,后者制作具有高针对性的木马程序,另受害者猝不及防,获取情报素材。

3.2 APT情报处理

APT情报素材的主流素材格式繁多,数据量大,时效要求强。对这些信息的处理也需要借助现代化的处理手段,如计算机辅助处理系统,来提高对情报素材处理的准确度与效率[3]。对APT情报的处理可以依据其攻击目标的性质、获取情报的方向、辅助决策的内容性质等方面进行分类、组织、整理。与此同时还需要再次对情报素材进行分析,剔除无效信息,并为无效信息建立特征库,为后续APT情报分析提供数据参考。

3.3 APT情报传递

APT情报传递具有选择性强、目的性强、时效性强的特点,传递过程中需要保留源情报素材的完整性、真实性。同时,由于数据量大,这其中难免会产生一些高价值情报与普通价值情报。高价值情报要优先传递,降低普通价值情报所占用的递送资源。在APT情报挖掘过程中,有的过程是单向传递,如处理到存储,而有的过程采用双向传递,如分析与处理环节。

3.4 APT情报存储

对于处理完成的APT情报素材,需要进行存储,归入情报库。存储过程采用数据仓库技术,对不同数据通过设立一个或多个标签来分类存储管理不同格式的数据。通常可以采用目标、类型、任务、方向、时间特征来建立数据仓库,运用统一的数据格式方便检索。对APT情报的存储主要有两个作用,一是为情报咨询提供服务,二是检索情报素材,为攻击发起者制定方案提供数据支持。

3.5 服务

APT情报挖掘的最终目的是发挥其情报价值,为情报组织甚至是高层组织提供情报参考。APT情报挖掘针对高价值目标,对目标的性质、真实身份等特别关注。这类信息对于掌握目标规律,拓展情报业务有着巨大帮助。另外,APT情报服务还可以用作情报机构制定进一步的攻击计划,如挖掘目标网络拓扑结构,详细分析网络各节点情报价值,为下一次攻击获取情报提供数据支持。

图2 APT情报处理

4 结语

APT情报挖掘是基于APT攻击获取情报素材,对情报素材进行分析、处理、存储,挖掘情报价值,提供情报服务的过程。未来的APT攻击则会更加侧重于攻击高价值服务器、与核心节点,移动终端也会成为攻击活动新的目标。基于APT攻击的情报挖掘将更加广泛,斗争将更加激烈,而且会成为国家层面情报机构相互角逐的战场。本文对APT情报素材的挖掘过程做了比较系统的阐述,但在描述过程中,存在表述不全面、分析不够系统彻底的缺点。相关的研究还有待进一步深入。

[1]陈剑锋.网络APT攻击及防范策略[J].信息安全与通信保密,2012[7]:24-27.

[2]MANDIANT.Mandiant——APT1[R].MANDIANT,2013.

[3]闫晋中.军事情报学[M].北京:时事出版社,2003.