VLAN技术在证券网络系统中的应用

刘 晖 周明君 吴溪婷

(1.沈阳市旅游学校 辽宁 110011;2.沈阳广播电视大学 辽宁 110003;3.沈阳医学院 辽宁 110034)

0 引言

证券公司的许多业务都运行在计算机网络上,网上数据就是交易的全部凭证和依据,因此数据安全显得非常重要。但目前多数证券公司网络仍然存在一定安全问题,比如:在公司局域网中,交易、行情、办公数据等信息混杂传递,信息流量管理困难,甚至系统资源访问权限不清等。

如果根据功能、保密水平及安全水平等要求的差异将网络进行分段隔离,将可以在一定程度上解决上述安全问题,提高网络整体的安全水平。VLAN技术可以解决局域网络划分网段的安全问题。它将传统的基于广播的局域网技术发展为面向连接技术,因此,这在一定程度上也减小了网络负荷。

1 基于VLAN改进方案的实现

借助于VLAN Trunking技术,多个VLAN可通过一条物理中继线路通讯。利用SPT/VLAN技术,在交换机间互连的物理线路冗余的情况下,可提高双连接的效率,既能互为备份又能负载共享。

在使用VLAN作为控制广播域手段后,流量管理变得容易了,因为这种模式流量模式是稳定的。

基于VLAN技术设计的网络安全措施是选用具备VLAN支持能力的交换机设备,按照用户群组和系统资源的访问权限进行安全划分。比如:将运行综合业务系统(CBPS)的主机、PC和网络终端单独作为一个CBPS VLAN等。

具有VLAN支持能力交换机设备选用Catalyst 6509交换机,安装WS-X6K-SUPIA管理引擎等。在交换机内划有3个虚拟网,分别为业务CBPS VLAN、财务CLAF VLAN、清算LIQ VLAN。

网络中VLAN交换方式采用帧交换方式。VLAN划分采用基于MAC地址的VLAN划分方法,把属于不同VLAN的MAC地址之间的数据流过滤掉。

2 证券局域网中VLAN的实现

由一台具备三层交换功能的核心交换机接几台分支交换机。假设核心交换机名称为:COM;分支交换机分别为:PAR1、PAR2、PAR3,分别通过Port 1光线模块与核心交换机相连;并且假设VLAN名称分别为CBPS、CLAF、LIQ……

具体如下:

(1)设置VTP DOMAIN(管理域)

交换VTP更新信息的所有交换机必须配置为相同的管理域。

这里设置核心交换机为 Server模式是指允许在该机上创建、修改、删除VLAN及其他一些对整个VTP域的配置参数,同步本VTP域中其他交换机传递来的最新的VLAN信息。

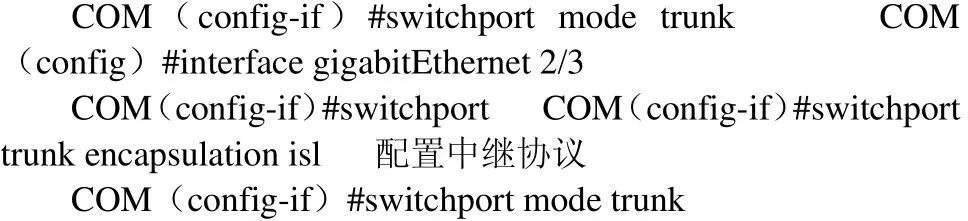

(2)配置中继。

这里,采用Cisco交换机进行整个网络的VLAN分配和进行配置。在核心交换机端配置如下:

在分支交换机端配置如下:

(3)创建VLAN

COM(vlan)#Vlan 12 name LIQ 创建了一个编号为12 名字为LIQ的 VLAN

注意,这里的VLAN是在核心交换机上建立的。

(4)将交换机端口划入VLAN

这里,要将PAR1、PAR2、PAR3分支交换机的端口1划入COUNTER VLAN,端口2划入MARKET VLAN,端口3划入MANAGING VLAN.

(5)配置三层交换

下面,需要给各 VLAN分配网络(IP)地址。这里,给VLAN所有的节点分配动态IP地址。给VLAN CBPS分配的接口 IP地址为 22.168.2.1/24,网络地址为:22.168.2.0;VLAN CLAF 分配的接口 IP地址为 22.168.3.1/24,网络地址为:22.168.3.0;VLAN LIQ分配的接口IP地址为22.168.4.1/24,网络地址为 22.168.4.0;设网络上的 DHCP服务器 IP地址为22.168.0.31。

① 给VLAN所有的节点分配动态IP地址。

首先在核心交换机上分别设置各VLAN的接口IP地址和同样的DHCP服务器的IP地址,如下:

再在 DHCP服务器上设置网络地址分别为 22.168.2.0, 22.168.3.0,22.168.4.0的作用域,并将这些作用域的“路由器”选项设置为对应VLAN的接口IP地址。最后在各接入VLAN的计算机进行网络设置,将IP地址选项设置为自动获得IP地址即可。基于VLAN技术防护机制,对属于同一个VLAN数据包,经过相应的网卡转发;对不属于同一个VLAN的数据包,抛弃,禁止了没有权限的计算机对数据库的访问,保证了数据库中的数据安全可靠。

[1]Em ilie Lundin, Erland Jonsson.Anomaly-based intrusion detection:privacy concerns and other problems[J].Computer Networks.2000,34(2):623-640.

[2]刘全.网络控制系统的网络安全研究.微计算机信息.2006,9(3):71-73.

[3]Addison Wesley.Firwalls and Internet Security:Repelling the W ily Hacker.Professional Computing.2000.