GNS3在网络安全实践教学中的应用

曾 刚

(辽宁警官高等专科学校公安信息系辽宁 辽宁 116036)

0 引言

随着网络的不断发展,人们的日常生活越来越离不开网络。与此同时,各种网络安全事件不断出现,给人们的生产生活带来了巨大的影响。为了应对网络安全事件,并对网络安全理论和实践进行研究,各高校纷纷成立了网络安全专业。网络安全知识的学习要求学员具有非常强的适应能力与实践能力,从业人员也要具有一定的创新意识。实践教学是提高学员实践创新能力的重要手段,因此其在网络安全教学中占有重要的地位。

1 网络安全实践教学的特点及存在的问题

1.1 网络安全实践教学的特点

网络安全专业的实践教学活动具有自身的特点:①网络安全专业的相当多的实验具有破坏性。比如,网络攻击实验等,因此这类实验不适合于在真实环境中实施;②有些实验对于环境的要求非常苛刻。如:某些实验必须在具有特定系统漏洞或错误的情况才可以开展。

1.2 网络安全实践教学中存在的问题

①实践教学严重不到位。这里的不到位有两层含义:一方面指应该做的实验没有做,另一方面指应达到一定复杂度的实验而没有达到。由于网络安全实践教学活动的特殊性,对于实验设备与实验环境都具有严格的要求,由于资金等因素的影响,需要购买较为昂贵设备的实验不能开展;某些要求特殊环境的实验也因为无法搭建环境而无法开展。本来应该演示较为复杂的理论与实践过程的,因为不具备苛刻的环境,多数情况下只做了较为肤浅的实验。

②实验缺乏灵活性与扩展性。网络安全的教学内容随着时代的发展在不断地变化着,而实验室内的设施设备不能及时随着教学内容的变化而变化,因此缺乏灵活性。网络安全实验大多需要多种设备进行综合复杂的实验,这在多数的实验室中是无法做到的。

③设备故障严重影响实践教学活动。设备都存在老化及故障的问题,由于设备的故障影响实践效果的情况时常发生。

2 GNS3在网络安全实践创新课程中的应用

在网络安全实验室中采用模拟器进行实验可以降低实验室的投资及后期维护费用,能够降低学员操作对物理设备的损耗,也能降低实验时的复杂程序与难度。GNS3模拟器不仅自成系统,还可以通过宿主机的虚拟/真实网卡与虚拟机/真实网络设备相连,以虚实结合的方式进行实验,这样即降低了实验的成本,增加了实验的灵活程度,扩展了实验的范围,也增强了实验的真实感,而这一点在其它模拟器中是不具备的。

GNS3不仅可以用于网络知识的学习,在网络安全课程中同样可以发挥重要的作用。

网络安全课程涉及的内容非常广泛,主要包括:实体安全、操作系统的安全、信息的加密与鉴别技术、数据库与数据安全、访问控制技术、网络安全协议、防火墙技术、入侵检测技术等内容。

在这些网络安全知识的学习中,都可以使用GNS3进行网络安全实验:

实体安全实验:实体安全讲解起来空洞,动起手来感觉无实验可做。对此,可以对网络设备的安全进行设置,如:交换机和路由器的安全设置。

操作系统安全实验:操作系统的安全实验包括:系统的登录与破解、系统的访问控制等内容。

网络安全协议实验:基于网络的访问控制实验、基于网络的IPsec协议实验、基于网络的SSL与SET协议实验。

防火墙技术的实验:GNS3可以装载运行的防火墙有:CISCO的PIX/ASA防火墙、JuniOS防火墙等。

VPN实验:利用路由器、防火墙实现远程访问VPN及网关-网关VPN的实验。

IDS/IPS实验:利用IDS/IPS模拟器演示IDS/IPS效果的实验。

3 GNS3与其他虚拟或真实设备的连接

3.1 与虚拟机/本地主机相连接

GNS3不仅可以模拟路由器、交换机、防火墙、入侵检测设备等网络设备外,还可以通过虚拟网卡与虚拟机相联。连接的方法是这样的:在GNS3中,有一个网络部件——网络云,给网络云配置一个其他虚拟机的虚拟网卡,GNS3虚拟实验环境就可以与VMWare等虚拟机连接起来;使用同样的方法,也可以通过本机的真实网卡与本地真实主机相连,这样极大地扩展了实验空间。

3.2 与Internet的连接

在安全实验中,不仅需要虚拟机与真实主机这样的主机环境,有时也需要拥有丰富资源的Internet,如果把GNS3实验环境与 Internet连接起来,就会大大增加实验的真实感,也会使实验更丰富多彩。在网络云中添加真实主机的网卡即可与真实主机所在网络相连,为了提高实验的稳定性,通常在真实主机中添加Loopback网卡,在Win7中设置步骤是这样的:

①添加过时的网卡,类型为M icrosoft的Loopback。

②把连接着Internet的真实网卡的共享属性设置为“允许其他网络用户通过此计算机的Internet连接来连接”,在“家庭网络连接”文本框中输入 Loopback网卡的名称,在“设置”中选择Internet用户可以访问的服务。

③在GNS3中连接着网络云(其实是Loopback网卡)的路由器中设置默认路由与DNS。命令如下:

④做NAT转换,这样GNS3中的内部网络用户就可以访问Internet了。

4 基于GNS3的虚实结合的网络安全实验设计举例

4.1 Vlan的划分

V lan的划分是网络和网络安全学习过程中一个基础实验。从安全角度看,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、提高网络的安全性。由于不能模拟ASIC处理器,GNS3中并不能完全模拟真实的思科Catalyst交换机,但提供了一个傻瓜式的以太网交换机,它支持802.1q协议的VLAN;另外一个以太网交换机是在3725路由器的基础上加NM-16ESW模块模拟的交换机,该交换机可以进行VLAN配置实验。配置VLAN时,与真实交换机稍有不同,需要在VLAN数据库模式下配置。如图1所示,有四台PC,分别接在交换机的不同端口上,划分VLAN后,相同VLAN内的PC1和PC2之间,PC3和PC4可以通信,不同VLAN间的PC之间不能通信。由于篇幅原因,以下实验代码不再附上。

图1 GNS3中实现VLAN的划分

4.2 访问控制实验

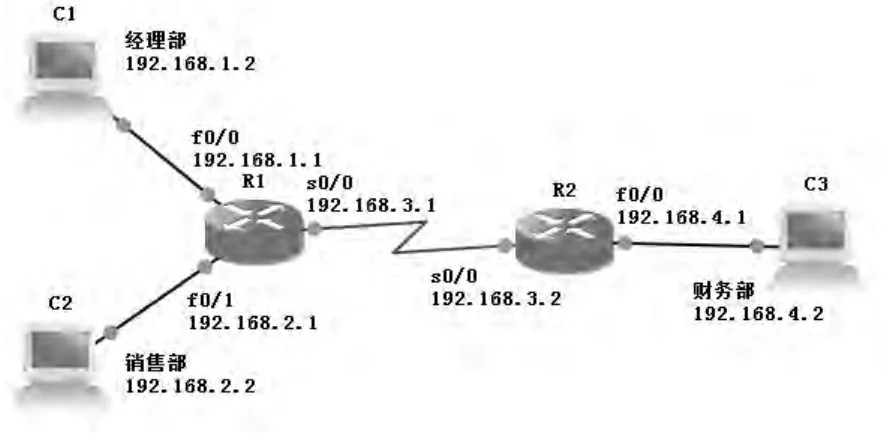

访问控制技术保证合法主体访问网络资源,防止非法主体进入受保护的网络资源,也可以防止合法用户越权使网络资源。访问控制实验可以利用路由器的访问控制列表使某网段的主机不能访问其他网段主机,以此达到学习目的。如图2所示,实验设计为:公司的经理部、财务部门和销售部门分属不同的3个网段,三部门之间用路由器连接进行信息传递,为了安全起见,公司领导要求销售部门不能对财务部门进行访问,但经理部可以对财务部门进行访问。通过在路由器中设置访问控制列表达到上述要求,实现不同用户对资源具有不同访问权限的目的。

图2 访问控制实验

4.3 防火墙实验

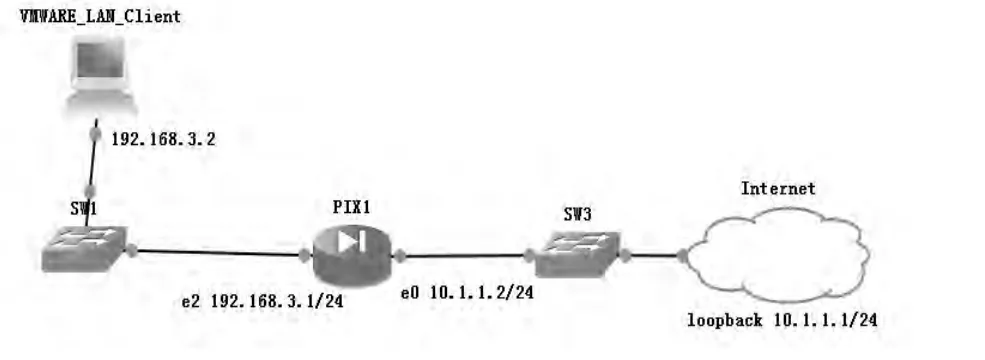

防火墙是一种介于不同网络之间进行访问控制的网络设备,它把网络分为不安全的外部网络、安全的内部网络以及介于这两部分之间的非军事区,通过设置一定的安全规则来保护内网用户及非军事区服务器的安全。按过滤机制分为包过滤防火墙、应用代理防火墙、状态检测防火墙等类型。GNS3中可以模拟PIX和ASA两种防火墙。实验拓扑如图所示,实验需要设备有:PIX防火墙一台、交换机二台、云二个。一个云连接真实系统的LOOPBACK网卡,另一个云连接VMWare中的虚拟机,经过4.2小节的设置GNS3中虚拟的PIX防火墙接入到了真实的Internet。通过PIX防火墙的设置使内网VMWare虚拟机中的用户能访问因特网。这种连接因特网的方式使学员能更直观清楚地学习与理解防火墙的原理与设置。

图3 防火墙实验拓扑

4.4 IDS/IPS实验的设计

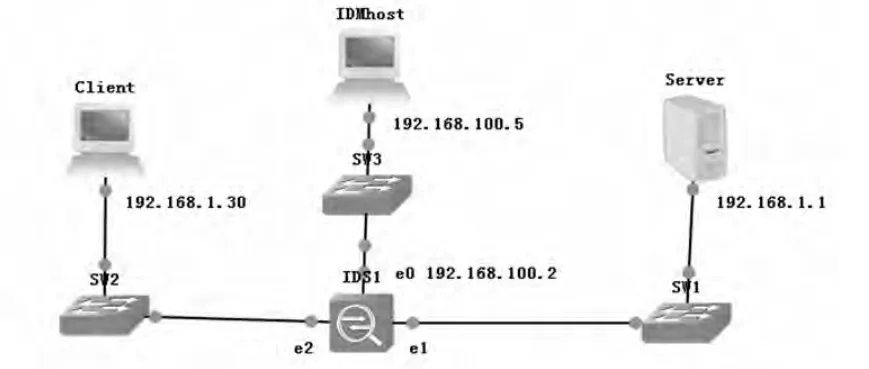

入侵检测系统(Intrusion Detection System,IDS)是网络安全专业经常需要讲到的一种网络安全设备,它依照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。入侵防御系统(Intrusion Prevention System,IPS)在入侵检测的基础上,对恶意报文进行丢弃以阻断攻击,对滥用报文进行限流以保护网络带宽资源。很多教材中都介绍了IDS/IPS,但由于客观条件的限制,许多高校的网络及网络安全专业无法实施IDS/IPS实验,而GNS3中提供了IDS/IPS的模拟器。这也为我们开展IDS/IPS实验提供了很好的条件。

IDS/IPS实验设计:实验需要IPS一台、交换机三台、网络云三个。两个云连接两台VMWare虚拟机,一台虚拟机作为IPS的管理机IDM,一台虚拟机为被攻击的服务器,第三个云连接真实的计算机,真机作为攻击的客户机。拓扑如图所示。

Server为被攻击目标;Client运行攻击软件对服务器192.168.1.1进行扫描攻击;IDMhost端需要安装JRE,运行IPS的管理软件对IPS设备进地配置。

图4 IPS实验拓扑图

5 结语

GNS3作为一个免费的图形化的Cisco网络设备虚拟软件,它能够模拟多种网络设备,还能够与VMWare等多种虚拟机、真实计算机、Internet等相连,极大地拓展了实验空间,增加灵活性,把它用于网络安全实验实在是不可多得的利器。

[1]唐灯平.整合GNS3和VMware搭建虚实结合的网络技术综合实训平台[J].浙江交通职业技术学院学报,2012,13(2):41-44.

[2]谌玺.虚拟化实验室推进计算机网络专业实践教学的解决方案[EB/OL].http://7658423.blog.51cto.com/7648423/1307675

[3]周显春,刘东山.GNS3+vmware在VPN实践教学中的应用[J].电脑知识与技术,2012,8(28):6845-6848,6858.

[4]张立秋,常会友,刘翔.基于网络的入侵防御系统[J].计算机工程与设计,2005,26(4):976-977.