计算机网络安全浅谈

(陕西财经职业技术学院,712000)

计算机网络安全浅谈

李福顺

(陕西财经职业技术学院,712000)

在人们进入新的信息社会、网络社会的时候,由于计算机逐步实现了信息化发展,使得计算机在平时的生活与工作中占有主要的位置。比如:国家的政府部门、医院、社区、学校、家庭等等。正因如此,计算机网络的安全问题越演愈烈,假如无法及时的处理好这个问题,就一定会阻碍信息化的发展。

计算机;网络安全;信息化

由于信息化技术的不断发展,网络已经在全世界得到了普遍的应用,社会更加依赖于计算机网络系统。安全、可靠的网络信息系统已经变成我国国民经济的基础以及国防部门的核心。可是由于全世界网络安全事件逐渐加大,网络安全渐渐变成一个十分具备潜能的庞大问题。早在上世纪八十年代,出现了Morris蠕虫事件,有关网络安全事件的报道就层出不穷,计算机要立刻通过应急反应小组进行排查。网络安全问题已经逐渐被人们所接受,大家也对网络安全十分重视。

1 什么是计算机网络安全问题

依照国际化的标准,计算机网络安全的定义是给数据处理系统创建和获得技术以及管理的安全性保护,为计算机的软件、硬件数据起到保护作用,不会由于突然或者恶意的问题而形成破坏或者信息的泄露。以上计算机安全的定义包括了逻辑和物理的两方面安全问题,而逻辑安全内容可以看成普遍所探讨的信息安全,对信息起到了可用性、保密性、完善性的保护。网络安全性指的是信息安全的延续,也就是网络安全可以对网络的信息进行保护。完整性指的是保障非授权操作无法改正的数据。有效性指的是确保非授权执行无法损伤信息或者计算机内部的数据库。

网络系统安全包含了网络安全以及信息安全。网络安全指的是源于网络运行以及网络之间互联、互通形成的物理线路以及连接安全、网络系统的操作系统的安全、使用服务安全、人员管理安全等相关内容。信息安全是指数据的完善性、可用性、严密性、真实性、无可否认性、可控性等安全内容。

2 计算机网络安全威胁的类型

网络安全会遇到不同方面的威胁,而且会由于时间的转变而转变。网络安全威胁的种类也有很多:

2.1物理威胁

包含了盗窃、间谍形式、身份识别错误。当前计算机信息的盗窃行为也经常发生,尤其是包含了企业机密文件的设备,较易被不法分子利用而进行盗窃,进而形成不必要的丢失事件(如图1所示)。

图1

2.2系统漏洞

包含了不安全服务、配置、初始化等(如图2所示)。系统的各类漏洞较易形成网络安全威胁,需要一定时间内审查系统,经常对系统进行更新,进而良好的防御漏洞以及安全方面的威胁。

图2

2.3身份鉴定威胁

包含了随意口令、口令破除、口令圈套(如图3所示)。人们运用互联网经常会使用到用户名以及密码,此时口令密码的设定特别关键,不可以任意设定,要具备一些难度,进而可以具备一定的保护作用。

图3

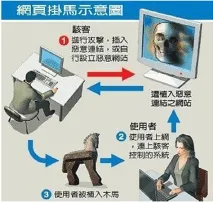

2.4线缆连接威胁

包含了拨号进入、偷听、假冒替代(如图4所示)。偷听在线缆威胁里经常出现,对于广播式网络系统里,所有节点读取网上的数据,例如搭线偷听、偷装监视器等等。

图4

2.5有害程序

包含了木马、病毒、更新或者下载(如图5所示)。病毒是由于人们对计算机系统以及网络过分依赖,使得计算机病毒已经形成了对计算机系统以及网络的严重危害。因为网络系统里不同设备均为相互连接的,一旦某个设施遭受到病毒的攻破,它会对整体网络形成影响。病毒具备了破坏性、隐藏性、传播性、传染性、潜伏性乃至无法预见性。

图5

3 造成计算机网络安全的影响因素

3.1计算机网络硬件设施因素

硬件属于计算机软件可以运行的载体,计算机软件发展的尤为迅速,因此需要拥有良好的硬件给予支配。为了可以设计出良好的硬件设备来顺应软件的研发,使得在研发硬件的过程里具备了许多安全方面的问题。计算机硬件设施均为电子物件,可是电子辐射泄漏属于较为严重的安全问题,假如计算机和网络的电磁信息发生泄漏,就会出现较为严重的后果。并且,计算机网络信息在进行传输或者通信的过程里均需要大量的硬件设施当做载体进行传输,可是这部分硬件设备都有可能由于自然因素或者人为因素被破坏,就会引起信息的丢失。比如:水灾、火灾、地震、雷电等自然原因引发的硬件形成的破损以及违法分子对硬件设施供给引发的信息丢失。

3.2计算机病毒因素

计算机病毒会藏匿在一些文件或者在网络里进行繁殖,而且通过藏匿在文件中进行传播。所以,计算机病毒会给计算机网络的安全形成较为严重的危害。比如:用户以及用户之间的通信,以及相互发送邮件过程中潜伏在邮件中的病毒,都会使得用户信息丢失。如果用户没有发掘,在用户使用此邮件或者与其他用户进行通信过程中,就会令其他用户被此病毒侵袭。所以怎样预防病毒的侵袭成为了当前计算机网络安全急需处理的问题。

3.3计算机操作系统因素

当前,用户使用的计算机大多还是在使用Windows系统,此系统自身就具备许多安全问题,这就会为计算机造成安全隐患。并且正版的Windows系统价格较贵,使得更多人会选择安装盗版的系统,这样就会在操作的过程里形成一些漏洞,严重时还会使得计算机系统造成瘫痪。假如计算机里许多信息没有进行备份,就会令信息丢失。

3.4软件因素

在计算机网络当中,软件使用率非常高,尤其是应用软件,使用率更为普遍,而这些软件在研发设计当中,并非全部完美,活血会产生更多的漏洞,虽然软件持续更新,可是依旧有很多问题无法处理,使得用户在运用网络执行数据通信的过程里造成信息的丢失,假如用户将重要信息丢失,就会为用户的财产带来威胁。

4 实现计算机网络安全的防护方法

4.1控制访问权限

控制访问权限成为了当前网络安全防护以及保障的主要方法之一,它的基本任务是以身份认证为基础,预防非法用户侵入系统或者预防合法用户对系统资源进行非法利用。控制访问是为了预防没有经过授权的用户在非法访问的情况下对资源进行保护,确保合法用户能够对信息资源进行访问。而控制访问的内容包含了用户身份的辨别与认证;控制访问;审核跟踪等。

4.2防火墙技术

通过防火墙技术能够处理网络安全问题的重要方法之一。防火墙时常被安装在内部而被保护的网络连接结点之上,用在逻辑隔离外部网络以及内部网络。它属于一个可以强化网络访问控制的设施,可以对内部网络信息起到有效的保护作用。

4.3数据加密技术

数据加密技术是为了确保网络传输信息不会被恶意篡改的有效方法,可以把被传输的信息进行加密,让信息通过密文的方式进行传输。如此,就算攻击人员获取了信息,也无法得知信息的内容。透过此种方式,我们可以将敏感数据被需相关权限的人进行访问,以防被心怀不轨的人进行破坏。

4.4入侵检测技术

这是一种新型的安全保护技术。入侵检测指的是透过计算机网络以及计算机系统里的重点收集信息并对其采取分析,从而发掘网络以及系统里是否存在违法的安全行径以及被攻击的痕迹,并且给予相应。当前,入侵检测技术依照检测方式的不同可以分成无用检测、异常检测和混合型入侵检测系统。

5 结束语

综上所述,计算机网络安全属于十分繁琐、综合性的系统工程,关联到设施、技术、制度、管理等不同层面的问题。也就是包含了信息系统自身的安全问题,也包含了物理以及逻辑技术的措施。网络安全解决方法是结合了不同计算机网络信息系统的安全技术,把安全操作系统技术、病毒防护技术、防火墙技术、安全扫描技术、入侵检测技术进行综合,构成一套较为完善、合理的网络安全防护体系。

[1] 林明,叶青,覃伟.基于WEB的网络数据库安全技术探析[J].信息通信.2011.(04).

[2] 郭继如.科来协议分析系统在开滦计算机网络中的试用效果分析研究[A].创新·融合·发展——创新型煤炭企业发展与信息化高峰论坛论文集[C].2010.

[3] 黄小龙,潘大胜.网格计算的优势及安全技术[A].第三届全国软件测试会议与移动计算、栅格、智能化高级论坛论文集[C].2009.

Discussion on computer network security

Li Fushun

(Shaanxi technical college of finance & economics,712000)

When people entered the information society,the network society of the new computer,due to the gradual implementation of the information technology development,the computer occupies important position in everyday life and work. Such as:government departments,hospitals,community,school,family etc..Because of this,the problem of computer network security becomes more intense,if not timely processing of the issue,it will hinder the development of informatization.

computer;network security;information