基于网络数据的手机病毒主动监测系统及应用

罗骁茜,郑浩彬

(1 中国移动通信集团广东有限公司佛山分公司, 佛山 528000;2 中国移动通信集团广东有限公司, 广州 510623)

第三代移动通信时代,智能手机移动业务得到广泛发展,从传统的话音、短信、彩信逐渐发展到手机上网、手机视频、手机游戏、移动商城等各种移动互联网应用,作为最直接最贴近客户的手机终端,客户感知最为明显。为了提升客户感知,运营商不仅关注网络结构和网络质量的优化,也越来越多的关注手机移动业务的客户感知。然而,随着移动互联网蓬勃发展,手机病毒日渐猖狂。一方面,山寨机走低端和个性化路线吸引了大批用户,同时其内置后门程序在很大程度上成为吸费工具,给运营商和客户带来了负面影响。另一方面,内置在移动互联网应用软件中的恶意代码和病毒,让客户在不知情的情况下安装使用软件的同时产生大量话费,增加不必要的费用开销。

通过隐马尔科夫模型对病毒的恶意行为模式分类可得出启发式行为监测的手机病毒防治技术[1];通过采集分析Gb口数据对病毒检测分析来统计中毒用户数等信息,可使运营商掌握客户中毒情况[2];通过绘制威胁图在安全测试的基础上对手机操作系统安全机制缺陷等危险程度进行定量分析和评估[3];结合A-SIRC模型给出的移动环境下手机节点平均度计算方法得出蓝牙手机病毒传播模型和规律[4];通过在网络侧部署手机恶意软件封堵后自动拨测技术来实现对封堵效果的验证[5];文献[6]剖析了手机恶意代码主流检测与防护技术的特点和算法;文献[7]通过将安卓系统现存恶意软件系统化、特征化分类,得出恶意软件的安装、触发和变种的特点和规律;通过构造行为分析模型来实现行为模式匹配从而有效的检测手机病毒[8];通过对蓝牙信号覆盖半径、手机分布密度、初始感染率、蓝牙手机群间移动性、蓝牙手机群间移动的速度和距离等5个影响蓝牙手机病毒传播的要素进行分析后给出控制病毒在群内和群间传播的相关策略[9];通过对蓝牙和短/彩信病毒传播特性的分析建立针对病毒特性的混合扩展防御模型。

上述文献对于手机病毒的某些特征或者某种手机操作系统的易感染病毒的特征或者病毒检测做出了有意义的研究。然而,在运营商网络中不同操作系统、不同品牌、不同接入方式和不同移动互联网应用对手机病毒的产生和发作均产生不同程度的影响,因此现网手机病毒的研究和监测更具有复杂性。针对现状本文提出了基于网络数据的手机病毒主动监测系统,并通过系统在实际网络中手机内置吸费投诉核查与客户关怀活动的应用来体现该系统的有效性和实用性。

1 基于网络数据的手机病毒主动监测系统

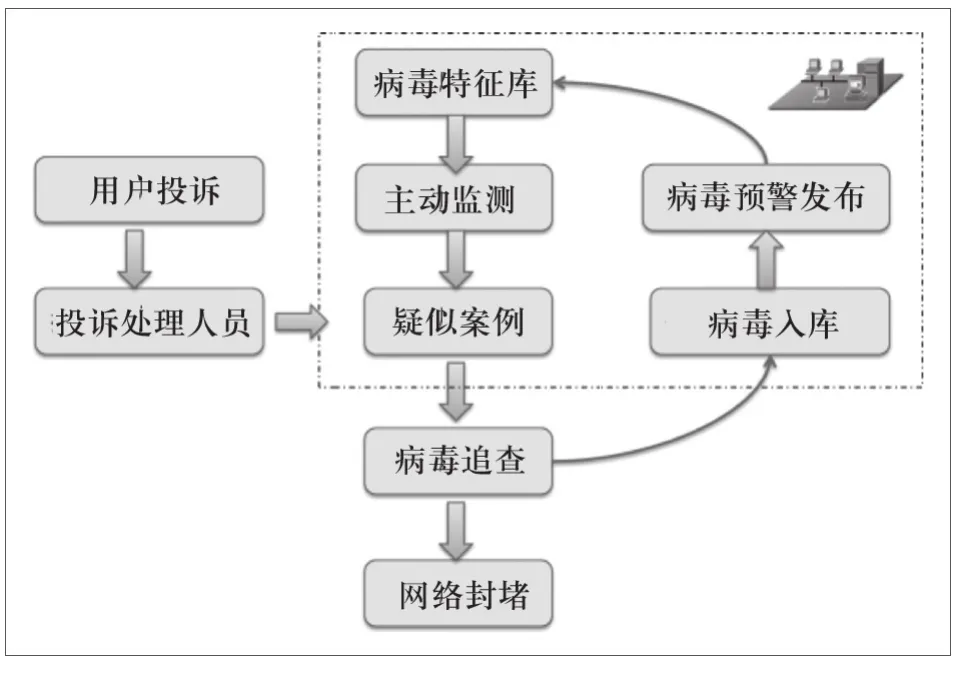

基于网络数据的手机病毒主动监测系统通过采集全网不同网元的日志、信令等网络数据进行分析可主动发现手机是否中毒,系统运作流程如图1所示。

1.1 系统硬件架构

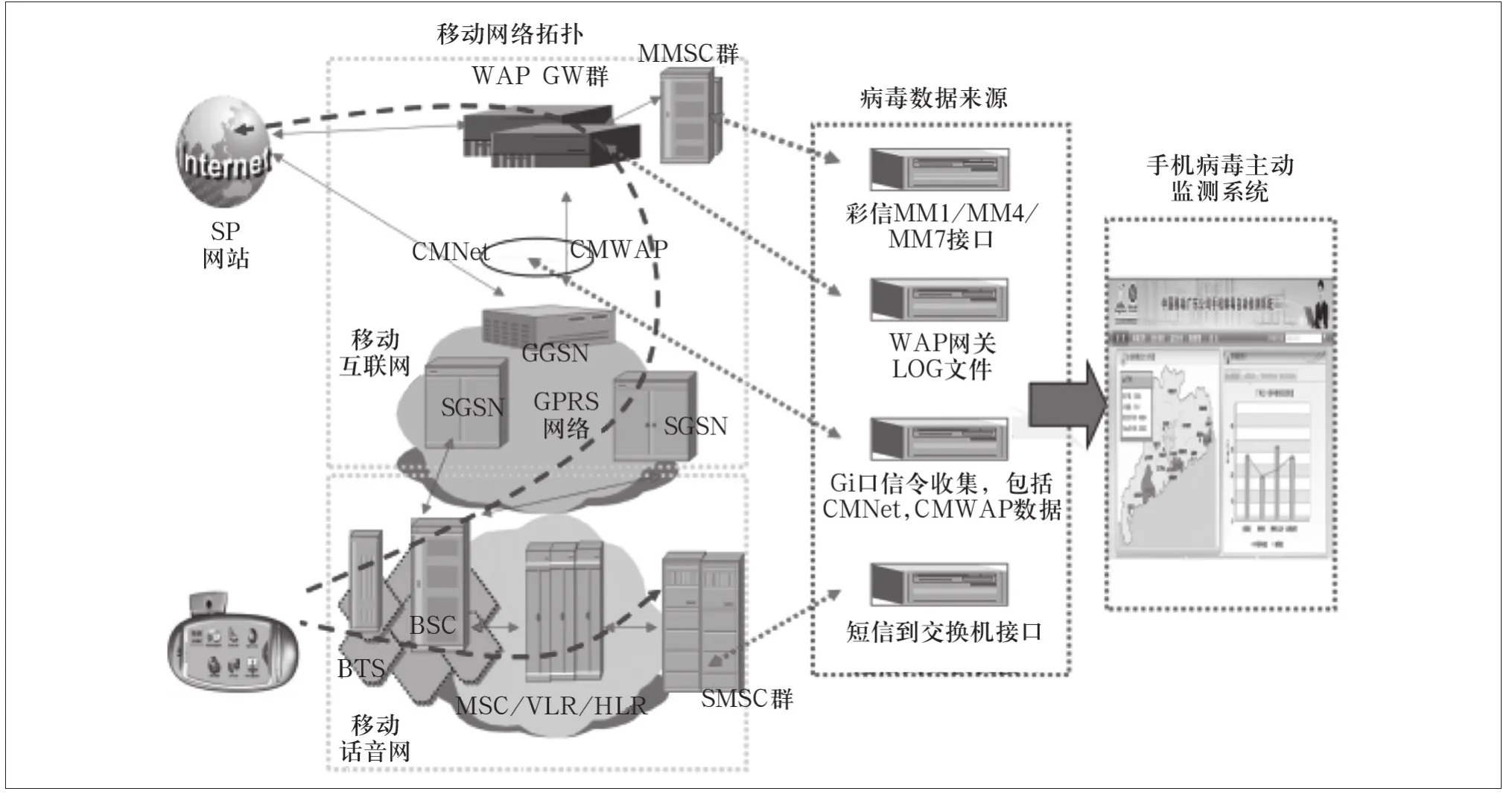

系统硬件架构包括网络数据采集和分类分析,如图2所示。

图1 基于网络数据的手机病毒主动监测系统运作流程

1.2 系统软件架构

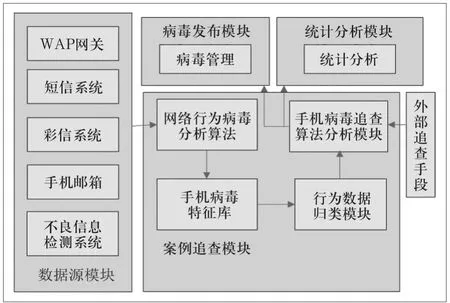

系统软件架构如图3所示共有4大模块。

(1)数据源模块主要用于采集和处理来自不同网元的网管数据等功能。

(2)病毒发布模块主要是对监测发现的病毒管理并发布。

(3)统计分析模块侧重在对监测到的病毒数据统计各类型病毒的种类、影响程度、影响范围等。

图2 基于网络数据的手机病毒主动监测系统整体硬件架构

(4)案例追查模块侧重在对监测到的病毒进行分析,建立手机病毒特征库等。

图3 基于网络数据的手机病毒主动监测系统软件架构

1.3 系统的特色

与传统的病毒发现和监测方案相比,本系统共包括以下3个特点。

(1)独创提出用户病毒行为分析侦测法。传统方案借助现成病毒库,对文件扫描查毒,被动病毒追查方式;本系统通过GPRS/WAP/MMS/短信等多个接口的网络数据,对用户病毒行为进行分析,在新病毒传播、潜伏阶段就能捕捉,主动病毒追查方式。

(2)手机病毒侦查能力强。传统方案对已掌握的旧病毒有效,新病毒侦查能力较弱,无法发现手机硬件后门;本系统旧病毒可以查杀,在新病毒传播、潜伏环节入手,在上游环节把新病毒消灭在萌芽状态,对手机本身的后门漏洞也能发现。

(3)数据来源差异。传统方案主要依靠网络上单点数据旁路进行分析;本系统借助GPRS/WAP/MMS/短信等多个接口的网络数据,数据来源丰富,分析效率高。

2 基于网络数据的手机病毒主动监测系统的应用实例

部分厂商和业务提供商通过山寨机或者其它智能手机在出厂时设置后门软件或者内置软件,达到吸费的目的,也导致部分手机用户的话费异常增加。从2012年底开始,关于内置软件吸费的投诉逐月增加,这给增值业务的客户感知和业务发展带来了负面影响。为了降低投诉量和提升客户感知,我们使用手机病毒主动监测系统,针对客户投诉进行取证、核查,区分中毒用户和非中毒用户,协助业务部门对内置软件中毒现象进行分析。

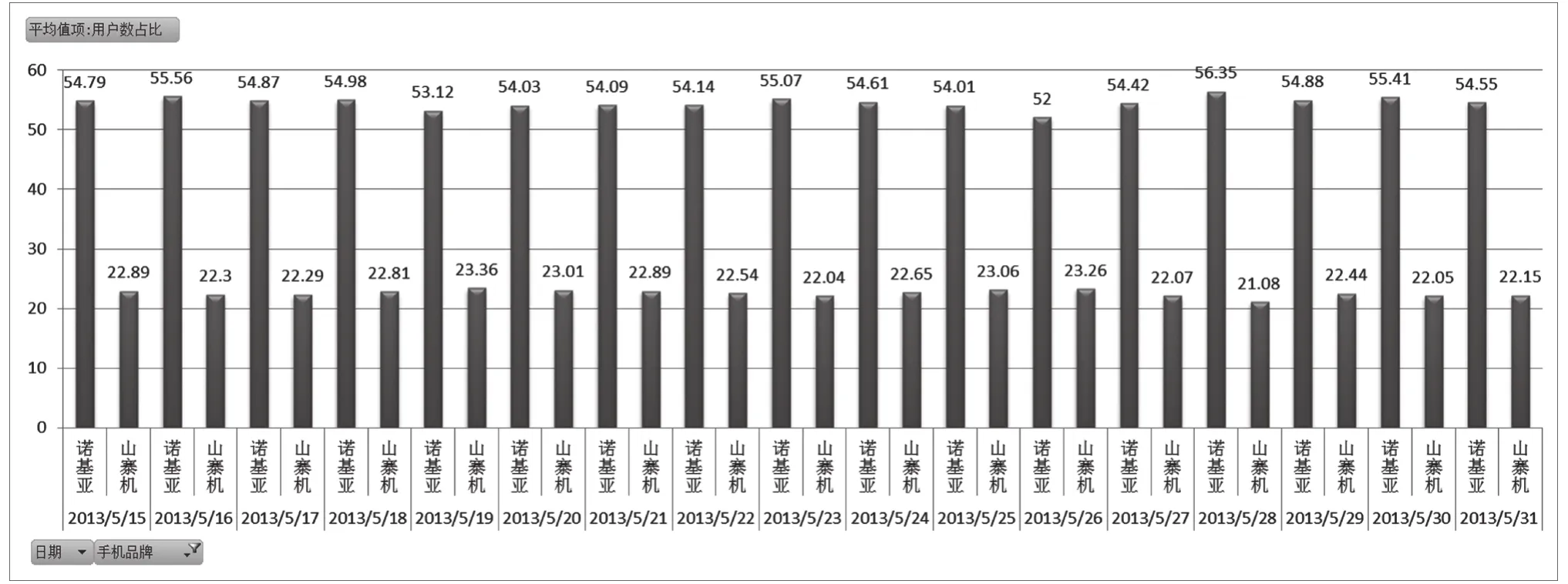

首先,我们抽样选取了2013年5月15~31日投诉花费异常的用户中已中毒的用户数分析发现,各类手机品牌中诺基亚和山寨机中毒用户数所占比例最大,两者总和几乎占了所有中毒手机品牌的80%以上,如图4所示。

图4 诺基亚及山寨机中毒用户数占比

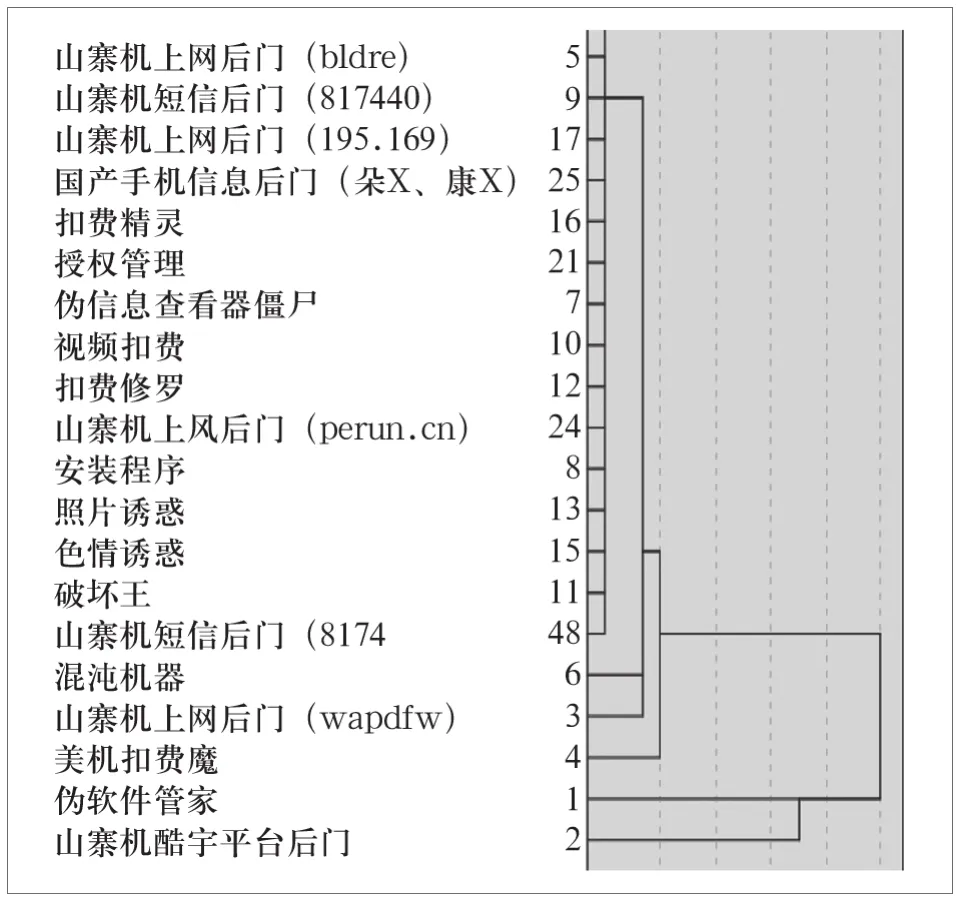

其次,我们对内置吸费软件涉及的病毒数据集共有的180余种病毒聚类分析,结果树状图关键部分节选如图5所示。图中可见总体可以分为3大类,第1类包含绝大多数病毒,这部分可以认为是没能有效区分;第2类是“混沌机器”、“山寨机上网后门(wapdfw)”以及“美机扣费魔”;第3类则是“伪软件管家”和“山寨机酷宇平台后门”。后两类则具备明显的病毒特征。由此,我们重点分析了后两类病毒的特征和主要影响的手机操作系统。

图5 各类病毒出现频次聚类分析树状图关键部分

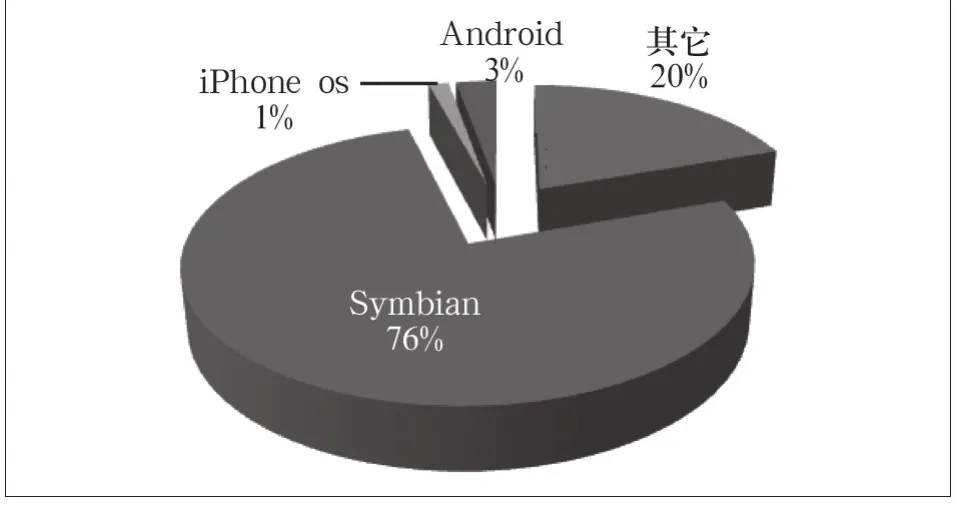

“伪软件管家”是各类手机操作系统中,中毒数最多的一种病毒,如图6所示,统计数据表明塞班系统仍是现网手机操作系统中病毒的主要目标,该病毒主要通过手机论坛、手机资源站、电子市场等渠道传播。中毒后特征表现为手机上网数据流量异常增加;手机话费无故减少,甚至出现欠费停机;无法正常接收10086、106588、10668888、10086901端口下发的短信;以及其它不知情订购扣费业务等。通过该病毒的持续时间分析发现与其它病毒相比,其隐蔽性更强。

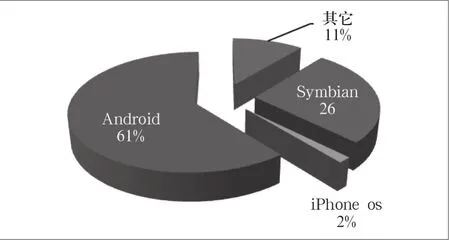

“美机扣费王”主要感染安卓系统用户,如图7所示,该恶意软件主要通过手机论坛、手机资源站、电子市场进行传播,诱导客户下载安装。中毒表现为无法正常接收短信、手机话费无故减少,甚至出现欠费停机、不知情订购业务等。但是通过其持续时间分布分析,用户一般能较快发现其存在并采取应对措施去除病毒影响,即隐蔽性较弱。随着安卓系统日趋增多,该病毒或与其相似病毒的危害有可能会越来越大,值得我们持续关注。

图6 “伪软件管家”病毒操作系统分布情况

图7 “美机扣费王”病毒操作系统分布情况

随后我们分析了“山寨机上网后门(wapdfw)”和“山寨机酷宇平台后门”,这两种病毒主要针对的是山寨机操作系统,属于出厂时不法商家通过植入后台程序,被恶意内置这两种病毒之一。

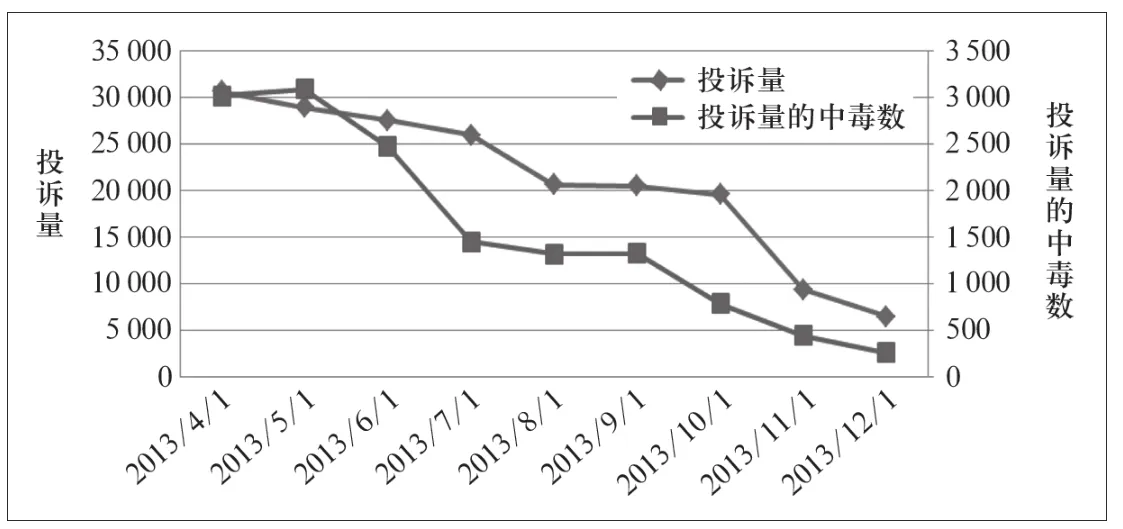

在对抽样数据进行详细的病毒特征和影响分析后,我们联合业务部门通过外呼、结合营销活动、在营业厅设置手机加油站、杀毒先锋业务推广等措施开展客户关怀活动,引导客户主动进行手机病毒查杀和预防,有效减少了客户投诉量和中毒量,提升客户感知,如图8所示,4~12月投诉量整体呈现下降趋势,投诉号码的中毒量呈现明显的下降趋势。

图8 投诉量和中毒量趋势对比

3 结论及未来工作

基于网络数据的手机病毒主动监测系统运用网管数据采集、分析、发现病毒,在不断完善病毒特征库的基础上,主动监测和预警。实践表明,系统能为维护人员提供直观可靠的原始资料,为提升用户感知,增加客户粘性和支撑市场营销提供了重要的数据参考。随着LTE终端和网络技术的发展,手机病毒可能出现新情况,下一步我们将继续关注和研究新的网络环境和手机操作系统下可能面临的病毒攻击与监测。

[1] 吴俊军, 方明伟, 张新访. 基于启发式行为监测的手机病毒防治研究[J]. 计算机工程与科学, 2010,32(1):35-38.

[2] 曹利敏, 周雪松, 李斌. 基于Gb口数据的手机病毒监测新方法[J]. 电信快报,2010,(12):23-26.

[3] 唐杰, 逯全芳, 文红. 基于图的移动终端系统安全评估[J]. 信息安全与通信保密, 2013,(5):72-75.

[4] 顾亦然, 李绪强. 基于蓝牙的手机病毒传播模型的研究[J]. 计算机技术与发展, 2012,(4):246-249.

[5] 常玲, 吴兴耀, 杜雪涛. 手机恶意软件网络侧封堵效果验证方法研究[J]. 电信工程技术与标准化, 2013,(4):62-64.

[6] 王菲飞. 浅析智能手机恶意代码的检测与防护技术[J]. 保密科学技术, 2012,(4):57-61.

[7] Zhou Yajin, Jiang Xuxian. Dissecting Android Malware: Characterization and Evolution[C]//Proceedings of the 2012 IEEE Security and Privacy(SP). San Francisco: IEEE Press, 2012:20-23.

[8] Zhang Lei, Zhu Junmao, Tian Zhongguang, et al. Design of Mobile Phone Security System Based on Detection of Abnormal Behavior.[C]//Proceedings of the 2011 International Conference on Instrumentation,Measurement, Computer, Communication and Control. Beijing: IEEE Press, 2011: 479-482.

[9] Zhang Wenjuan, Li Zhaohui, Hu Yonghui, et al. Cluster Features of Bluetooth Mobile Phone Virus and Research on Strategies of Control &Prevention[C]//Proceedings of the 2010 International Conference on Computational Intelligence and Security (CIS). Nanning: IEEE Press,2010:474-477.