基于AHP和ANN的内网信息安全评估方法研究

何文才,张 川,叶思水,贾新会,刘培鹤

(北京电子科技学院,北京100070)

0 引言

电子政务网络是各级党政机关办公、传递文件和处理事件的网络,是党政部门提高工作效率的重要工具。电子政务内网是政务部门内部数据与办公相结合的网络,承担着政务部门内部数据操作和政务事务处理等主要职能[1]。因其传播数据的特殊性及敏感性,极易遭到不法分子的攻击。若电子政务系统受到攻击,其产生危害无论在波及范围还是在危害程度上都不可估量,甚至可能威胁国家安全。《2006~2020年国家信息化发展战略》把建设信息安全保障体系纳入国家信息化发展战略,加快信息安全保障体系建设成为推进国民经济和社会信息化建设的重要内容[2]。结合层次分析法(AHP),构建基于改进反向传播人工神经网络(BP ANN)的信息安全评估模型,为电子政务内网信息安全评估提供一种评估方法,提前发现潜在风险,采取相应安全措施,提高政务内网信息安全保障水平。

1 相关工作

目前,在信息安全评估的领域,已有大量文献提出了丰富的风险评估方法。主要分定性评估方法、定量评估方法和定性与定量相结合的评估方法三大类[3]。定性评估方法有德尔菲方法和头脑风暴法等。定量评估方法有统计学模型、决策树法、人工神经网络方法、CPN方法以及ALE-based方法等。

人工神经网络在信息安全评估方面的研究,已取得诸多成果。赵冬梅等[4]结合小波神经网络与模糊理论,研究了基于模糊神经网络的信息安全评估模型;申健[5]研究了网络安全进行综合评估方法及应用;Swarup K S和Corthis P B提出了采用神经网络对系统进行安全评估[6];刘海燕等[7]研究了基于神经网络的信息系统安全性综合评估方法;于群等[8]提出了基于BP神经网络的网络安全评估方法。但是针对具体的应用情况,基于ANN的信息安全评估还不够成熟,评估体系不够全面系统。电子政务内网信息安全评估存在非线性、复杂性和不确定性,其安全性主要受技术、管理、战略和人才四大因素影响。人工神经网络在处理不确定性问题时,具有以任意精度逼近任何连续的非线性函数的功能,可准确反映电子政务内网中的复杂非线性关系,实现对其信息安全性的准确评估[9]。

Saaty T L教授创立的层次分析法(AHP)是对非定量事件作定量分析的一种有效方法,该方法保证了定性科学性和定量分析的精确性,又保证了定性和定量两类指标综合评价的统一性[10],适合于信息安全的综合评估。结合分析所得的电子政务内网信息安全评估三层指标体系,构建AHP模型,对指标数据作初步分析,利用初步分析所得数据样本,基于BP ANN构建模型,对电子政务内网进行信息安全评估。

2 电子政务内网信息安全评估的AHP模型

2.1 建立信息安全评估指标体系

信息系统的安全评估是指对由于系统本身存在的脆弱性以及外部威胁行为而对资产造成损失的潜在可能性进行分析和评估。其最终目的是通过分析发现潜在的风险,进而采取相应的措施,提高风险控制水平[7]。安全评估是保障系统信息安全的重要环节。信息安全评估是信息系统安全工程的重要组成部分,是建立信息系统安全体系的前提和基础[11]。

电子政务内网的信息安全风险评估具有复杂性、非线性和不确定等特点,通过研究电子政务内网的安全架构,分析其安全性主要受技术、管理、战略和人才四个重要因素影响,由此获得对电子政务内网信息安全评估的三层指标体系[12]如图1所示。

图1 电子政务内网评价指标体系

2.2 构造判断矩阵

层次分析法将复杂的问题分解为各个组成因素,将这些因素的支配关系分组形成有序的递阶层次结构,通过两两比较的方式确定层次中诸因素的相对重要性,然后综合专家的判断以决定诸因素相对重要性的总顺序,其特点很适合于网络安全的综合评价[13]。采用层次分析法,结合网络安全综合评价指标体系,初步分析指标数据,得出指标体系中第二层四项因素即技术、管理、战略、人才的评估值。

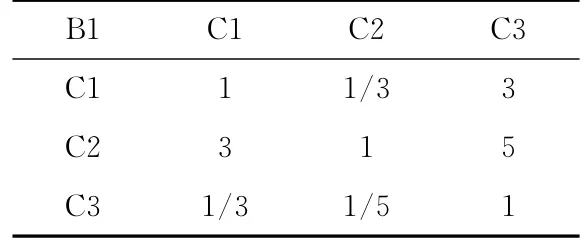

将层次结构模型中每一层的各要素,用于上一层的相关因素作为比较准则,根据重要程度相互间进行两两比较,形成的矩阵即为判断矩阵。AHP采用1~9标度方法,1表示两元素同样重要,3、5、7、9分别表示一个元素比另一个元素稍微重要、明显重要、强烈重要、绝对重要;2、4、6、8表示两个相邻奇数标度的中值[14]。如上述层次结构中B1技术因素与下一层的C1计算机软件、C2计算机网络、C3环境基础设施有关,构造判断矩阵如表1所示。同理可分别得出C4~C11对于B2、C12~C14对于B3、C15~C18对于B4之间的判断矩阵。

表1 C1、C2、C3对于B1的判断矩阵

2.3 计算指标权重及其一致性检验

对于每一个判断矩阵A,可以对应一个特征方程AW=λW,其中λ为A的最大特征根,W为对应于λ的特征向量。根据判断矩阵计算本层指标的权重即求解特征方程的解向量W并归一化的过程。最后得到归一化后的向量,可认为是本层次各因素以上一层次因素为比较准则时,比较后的相对重要性标度即权重。和积法计算权重的计算过程如下:

(1)将判断矩阵的每列元素作归一化处理,其元素的一般项为式(1)

(2)将每列经归一化后的元素按行相加得式(2)

(4)计算最大特征根λmax式(4)

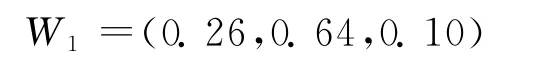

得到C1计算机软件、C2计算机网络、C3环境基础设施对B1技术因素的指标权重

同理可得到C4~C11、C12~C14、C15~C18分别对B2、B3、B4的指标权重。

在对同一层次上的各因素作两两比较时,很可能出现所用的比较尺度前后不一致的现象,当这种不一致的程度较大时可能得出错误的计算结果,为此,在对每一层次作单排序时,均需作一致性检验[15]。

将权重指标W1与C1、C2、C3元素对应相乘再求和得到的数值为B1技术因素的评估值,同理可得B2、B3、B4因素的评估值。如此,利用AHP模型,采用定性与定量相结合方法,得到评价指标体系第二层因素的评估值。

3 电子政务内网信息安全评估的BP神经网络模型

3.1 评估模型

BP神经网络的非线性处理能力可有效处理信息含糊、不完整、存在矛盾等复杂环境的认知判断问题,是目前应用最广的神经网络评价模型[16]。BP算法属于有监督的人工神经网络学习算法,学习规则采用最速下降法,其主要思路是利用样本,采用梯度搜索技术,不断反向传播误差以调整网络的阈值和权值,直至将网络误差训练至最小。一般BP神经网络有三层,其网络结构如图2所示。

样本的输入值从输入层经隐含层逐层处理,并传向输出层得到输出值。每一层神经元只影响下一层神经元的状态,如果在输出层不能得到期望的输出,则转入反向传播,将输出信号的误差沿原来的连接通路返回,通过修改各层神经元的权值和阈值,使误差降至最小[8]。

电子政务内网信息安全评估的三层BP神经网络由输入层、隐含层、输出层组成。其中各层对应如下。

(1)输入层神经元个数结合具体问题确定。因其对应电子政务内网信息安全评估指标体系的第二层,故输入层神经元个数为4个。即技术因素、管理因素、战略因素、人员因素。

(2)隐含层是神经网络的中间层,位于输入层、输出层之间,可以为一层或多层结构,而且它也被看作是输入模式在神经网络中的一种内部表示。隐含层神经元个数的确定与网络性能密切相关。如果隐含层神经元个数过少,网络不具备充分的学习能力和信息映射能力,容错能力也会降低;如果隐含层神经元个数过多,会导致网络结构过于复杂,迭代次数增加,网络容易陷入局部极小值。

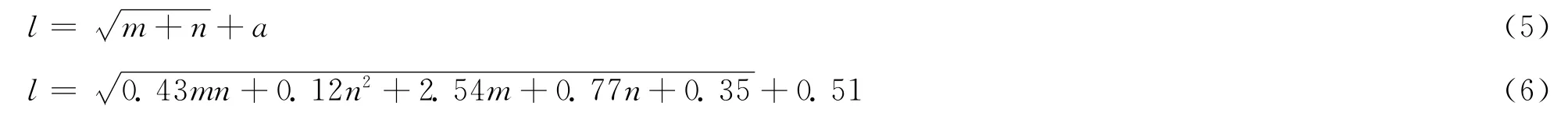

隐含层神经元个数l可先由式(5)、(6)[18]之一初步确定,再通过反复训练的方法,根据网络实际效果增减隐含层个数,以期达到最佳网络效果。

图2 BP神经网络结构

其中m,n分别为输入层神经元数和输出层神经元数,a为(1,10)间的自然数。

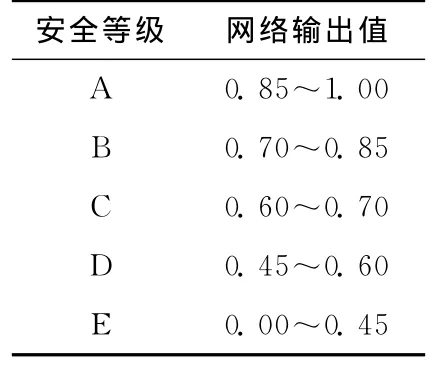

(3)输出层神经元个数同样结合具体问题确定。网络输出得到一个评估值,故输出层神经元为1个。根据国家《信息安全技术—信息系统安全等级保护定级指南》的要求,将信息安全评估结果分为5个等级,分别代表:很安全、比较安全、安全、危险和很危险[19]。其中,每个等级表示的范围代表网络的实际输出值,如表2所示。

表2 安全等级划分

3.2 BP算法推导

BP神经网络的执行步骤一般可以分为6步:

(1)网络初始化,初始化的内容包括三层神经元之间的连接权值和阈值w1,w2和θ1,θ2,一般赋予权值和阈值(-1,1)间的随机数,也可以根据经验设定;

(2)输入第1个学习样本对,即学习样本的输入层的输入和目标值,然后计算隐含层各神经元的输入u式(7)和输出h式(8),输出层各神经元的输入l式(9)和输出y式(10),即

式(7)中x表示样本的输入值,式(8)、(10)中f一般采用Sigmoid函数,即

(4)计算连接到输出层单元t上的权值误差δt式(11),连接到中间层单元j上的权值误差σj式(12)

式(11)中ot为样本的期望值

(5)更新连接权值w2式(13)、w1式(15)和阈值θ2式(14)、θ1式(16),即

式中α,β为预设的学习速率。

(6)输入下一个学习样本对,返回步骤(2),直至全部训练完毕。

4 仿真及测试

根据电子政务内网系统的实际运行状态,BP神经网络的输入为由AHP模型所得4项指标,即技术、管理、战略、人员因素评估值。BP神经网络的输出只有1项,即对电子政务内网的信息安全评估分值。经过反复训练表明,当隐含层神经元个数为12时,该网络的收敛性能最优。隐含层、输出层神经元均采用Sigmoid传递函数。

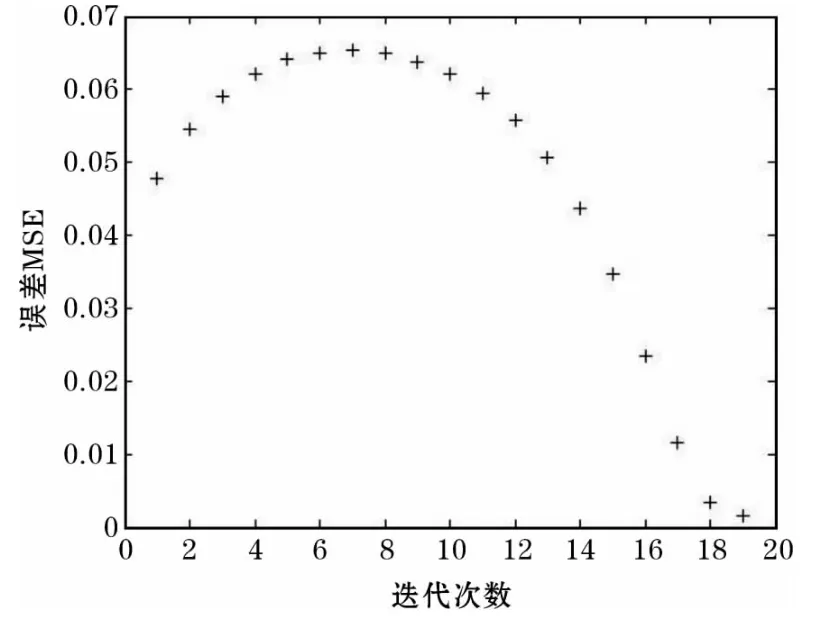

图3 BP神经网络的训练效果

算法用MATLAB语言实现,网络隐含层节点数选为4,学习速率为0.05,网络经50次训练,收敛误差为0.003。BP神经网络在应用到评估之前,需要先后经过训练和检验过程,训练和检验过程分别利用训练样本和检验样本。若训练后的网络经检验,得到输出值与样本目标值之间误差过大,则需重新训练网络,调整网络参数等初始值,直到误差满足要求才认为网络有良好的评价能力。实例采用15组样本作为学习训练样本,其中5组作为检验样本,通过数据回放的方式对建立的BP ANN模型进行检验。

改进BP神经网络模型学习训练效果如图3所示。图中横坐标为循环迭代次数,纵坐标为误差变化,从图中看出,网络权值经过20次迭代调整后,误差精度低于预先设置,误差收敛更快且状态更稳定,具有良好的自适应性。

采用检验样本数据,对训练后网络模型的网络性能进行检验。检验结果如表3所示。实际输出安全等级与期望输出等级一致,网络模型实际输出值与期望输出值的最大相对误差不超过3.8%。

表3 检验结果

可以得出,提出BP神经网络模型具有自适应性、稳定性,误差小且验证结果与目标输出相吻合。评估模型具有可行性,可适用于电子政务内网信息安全的综合评估。

5 结束语

提出了基于AHP和BP ANN的电子政务内网系统信息安全评估模型,并采用样本值对提出的模型进行训练与验证。结果表明该模型能够反映电子政务内网系统的安全运行状态。基于提出的评估模型,可以对电子政务内网系统进行安全评估,及时揭示电子政务内网系统中可能存在的信息安全漏洞,进而指导电子政务内网系统信息安全保障系统的设计和实施,采取相应安全措施,提高电子政务内网信息安全保障水平。

[1] 徐扬.信息安全技术在电子政务内网中的应用[D].北京:北京邮电大学计算机学院,2012.

[2] 吕欣.信息系统安全保障理论与评价指标体系[J].微电子学与计算机,2006,23(10):10-12.

[3] 冯登国,张阳,张玉清.信息安全风险评估综述[J].通信学报,2004,25(7):10-18.

[4] 赵冬梅,刘金星,马建峰.基于模糊小波神经网络的信息安全风险评估[J].华中科技大学学报(自然科学版),2009,37(11):43-49.

[5] 申健,夏靖波,孙昱,等.基于优化BP神经网络算法的网络质量评价[J].空军工程大学学报(自然科学版),2013,14(2):81-85.

[6] Swarup K S,Corthis P B.ANN Approach Assesses System Security[J].IEEE Computer Applications in Power,2002,15(3):32-38.

[7] 刘海燕,王维锋,蔡红柳.一个基于神经网络的信息系统安全性综合评估模型[J].计算机工程与科学,2008,30(11):16-18.

[8] 于群,冯玲.基于BP神经网络的网络安全评价方法研究[J].计算机工程与设计,2008,29(8):1963-1966.

[9] 杨行峻,郑君里.人工神经网络[M]北京:高等教育出版社,1992:30-40.

[10] 庄锁法.基于层次分析法的综合评价模型[J].合肥工业大学学报(自然科学版),2000,23(4):583-590.

[11] 马兰,杨义先.系统化的信息安全评估方法[J].计算机科学,2011,38(9):45-49.

[12] 黄丽民,王华.网络安全多级模糊综合评价方法[J].辽宁工程技术大学学报,2004,23(4):510-513.

[13] 许福永,申 健,李剑英.基于AHP和ANN的网络安全综合评价方法研究[J].计算机工程与应用,2005:127-129.

[14] 谢承华.AHP及其应用[J].兰州商学院学报,2001,17(2):79-82.

[15] 赵玮,岳德权.AHP的算法及其比较分析[J].数学的实践与认识,1995:25-58.

[16] 张智军,方颖,许云涛.基于Apriori算法的水平加权关联规则挖掘[J].计算机工程与应用,2003,39(14):197-199.

[17] 黄继红.基于改进PSO的BP网络的研究与应用[D].长沙:长沙理工大学计算机与通信工程学院,2008.

[18] 郭欣欣.人工神经网络在住宅类房地产评估中的应用[D].北京:首都经济贸易大学信息学院,2012.

[19] 吴志军,王璐,史荣.基于改进BP神经网络的ATM系统信息安全评估方法[J].通信学报,2011,32(2):150-158.