铁路信息网络准入控制方案研究

纪 方 仇士春 赵 林

铁路信息网络是一个复杂的、分层、分域的网络环境,横向上铁路总公司和各铁路局机关局域网分为外部服务网、内部服务网、安全生产网,纵向上分为铁路总公司、铁路局及站段三级结构。铁路信息网络对外与互联网连接,内部有广域网实现铁路总公司、路局及站段的联通。内外服务网之间通过网络安全平台进行信息交换。在铁路信息网络中运行着大量的业务系统,工作人员可利用连入外部服务网及内部服务网的办公终端完成日常的各种业务。

由于病毒、木马日益肆虐,铁路信息网络对信息安全的建设非常重视,从网络边界、计算环境、应用、通信等方面进行全方位的信息安全防护设计及建设。现有安全措施已经提供了网络安全各层面的防护,起到了很好的网络安全防御效果。但是,对于终端接入还没有完善的安全控制防范机制,如用户的认证、授权、审计等。通常,网络中的大部分资源滥用和未经授权的访问均来自于内部。因此,需要对网络终端进行准入控制,识别网络用户的身份,执行相关设定的控制策略,从而提高网络的可用性和安全性。

1 网络准入控制技术

现在国际上关于网络准入控制的技术主要分为二类,一类是基于协议的终端安全准入技术,另一类是专有的终端安全准入技术。基于协议的网络终端准入技术主要包括:802.1x准入、EOU准入、PORTAL准入、ARP干扰准入等。

1.801.1x准入。这是一种国际标准的准入控制技术,全称为基于端口的网络访问控制技术,主要通过在交换机中集成该技术,实现终端计算机接入时的身份鉴别及健康检查等控制。在现有的几乎所有交换机中都支持该技术。

2.EOU准入。这是CISCO公司专有的一种准入控制技术,通过配合CISCO交换机,实现终端接入网络的安全控制,可以实现HUB连接主机的安全接入控制。该技术只有在CISCO的交换机上具备。

3.PORTAL准入。PORTAL是一种三层网络接入认证,在认证之前用户首先要获取地址,这点与802.1x不同。未认证用户上网时,强制用户登录到特定站点,用户可以访问其中的服务。当用户需要使用网络中的其他资源时,必须在门户网站进行认证,只有认证通过后才可以使用网络资源。

4.ARP干扰准入。通过发送ARP欺骗包实现对不合法终端拦截入网。该技术对非法主机有效,对于合法主机的接入控制无效。另外,由于该技术使用了ARP欺骗,存在可以绕过该控制的机制,因此该技术并不能彻底解决终端准入问题。

专有的终端安全准入技术主要包括网关级准入、域认证、交换机MAC绑定及自建等技术。由于这些技术使用专有协议,并且技术不标准,其安全性及可靠性需要专门分析。

2 铁路信息网络准入控制方案研究

网络准入控制 (NAC)利用终端准入技术对终端准入进行控制,其发展经历了以下3个阶段。

第一代,基于端点系统的架构Software-based NAC:纯软件方式的准入,主要是桌面厂商的产品,采用ARP干扰、终端代理软件的软件防火墙等技术。

第二代,基于基础网络设备联动的架构Infrastructure-based NAC:与网络设备联动的准入,主要是采用80X,EOU,PORTAL的产品。

第三代,基于应用设备的架构Appliance-based NAC:单台设备实现的准入,支持多种准入技术,不需要大量安装客户端,具有框架无关性和很好的网络兼容性。

由于第三代网络准入控制系统不需要大量安装客户端,并且具有框架无关性和很好的网络兼容性,因此适用于铁路信息网络终端数量众多、类型多样的环境,并且不需要调整网络结构,实施和部署比较便捷。为此,铁路信息网络准入控制方案将采用第三代准入控制技术架构,以身份认证、安全检查、权限控制、安全审计为核心,其中身份认证与铁路CA系统结合,实现基于证书认证的准入控制,安全检查通过监测计算机的病毒、木马状态营造安全的运行环境,权限控制使得合法用户接入网络后只能干合法的事情,安全审计对合法计算机的各种操作行为进行记录、审计及备案。

2.1 工作流程

终端入网需要经过身份认证、安全检查、授权访问等过程。入网流程如图1所示。

图1 入网流程

身份认证:对接入网络的终端进行身份识别,识别的信息包括用户姓名、设备名称、操作系统版本等,没有通过身份认证的终端不允许进入网络。

安全检查:根据管理员设置的检查项目 (杀毒软件安装、补丁安装、加入域、必须安装的软件、不允许安装的软件)对终端进行合规性检查,对不合规的终端进行隔离、修复。

隔离修复:针对上一步骤中出现的不合规的终端进行修复,终端可以被引导到相应的修复界面,比如没装杀毒软件的客户端被重新定向到杀毒软件的安装界面,没打系统补丁的终端定向到补丁修复的界面。

授权访问:根据用户所属的角色不同,对其网络访问进行授权,让用户“只能访问到他应该访问的资源”,比如访客只能访问限定资源;普通员工可以访问普通资源,总经理可以访问机密资源。

2.2 系统架构

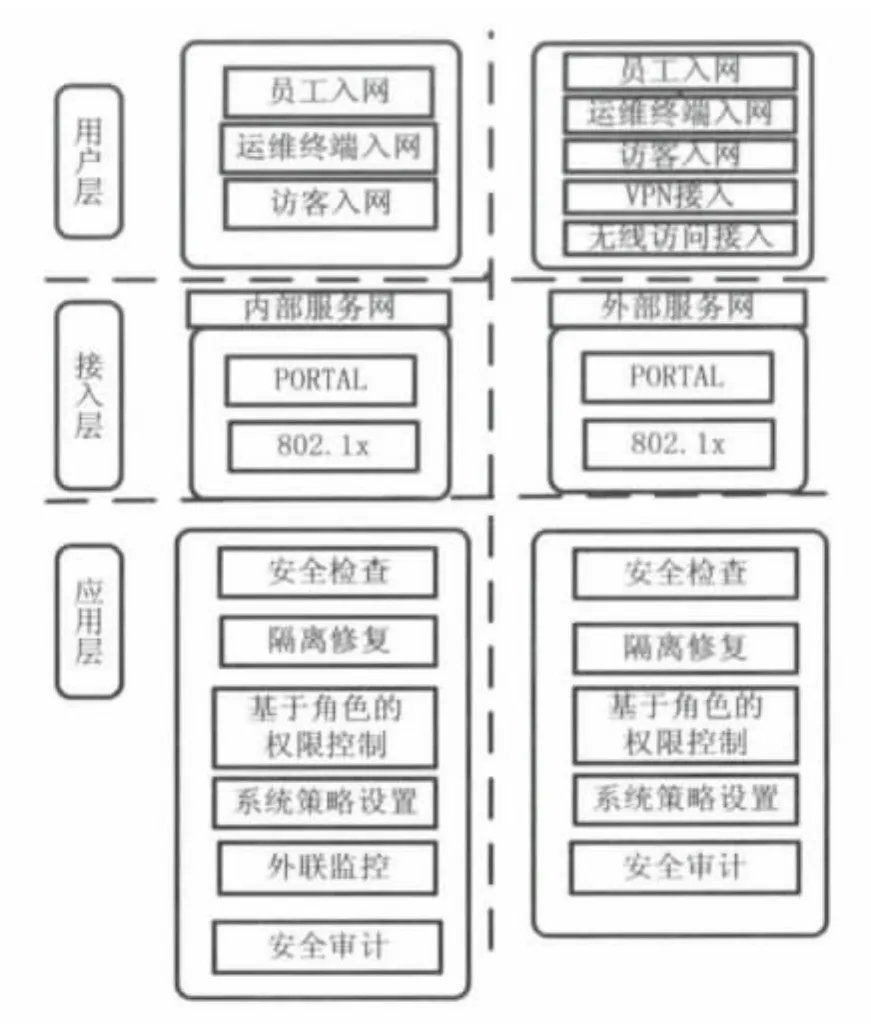

由于不合法主机的接入及对网络资源的随意访问带来的威胁最大,本方案将以终端计算机合法准入作为控制核心,主要采用PORTAL准入、802.1x准入,并通过对准入后的终端计算机实施安全措施,保证合法主机只能做合法的事。系统架构如图2所示。

图2 系统架构

网络终端准入控制实现终端入网安全规范管理,解决了计算机终端随意入网的问题,避免因个别不安全终端导致的内网大面积堵塞和瘫痪,为铁路核心业务的持续和稳定运行提供了可靠的支撑和保证。网络终端准入控制防止非法终端进行非法访问,合规受控的终端才能够获得相应的访问权限,防止移动介质随意接入网络,保证了铁路核心业务数据不外泄。网络终端准入控制防止非法终端进行内网访问,以及内网终端非法访问外网,有效切断感染蠕虫病毒的非受控终端对合规终端的病毒感染和传播。

2.3 部署方案

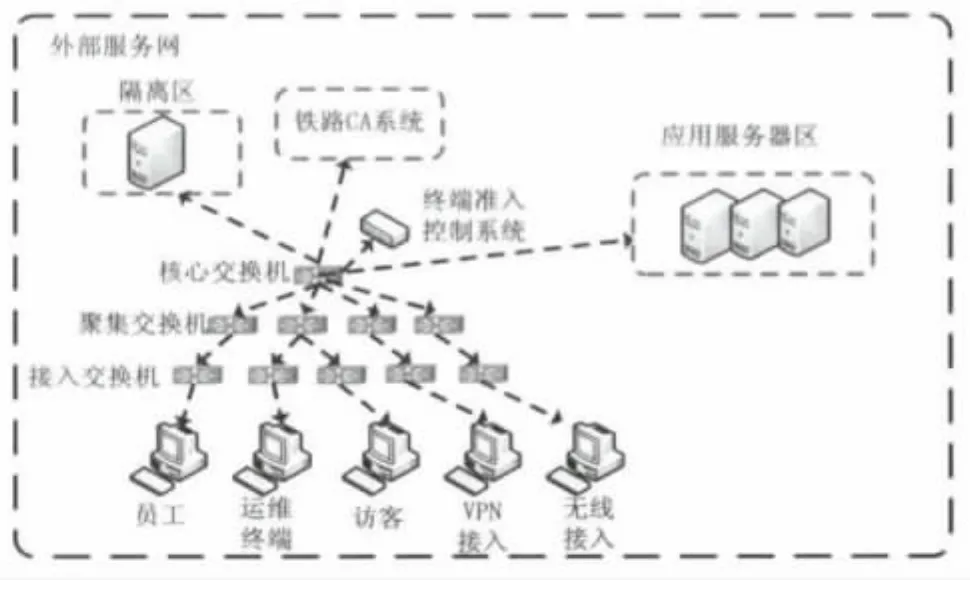

以下说明网络终端准入控制方案的部署。铁路局域网分为外部服务网、内部服务网和安全生产网。根据铁路信息网络的划分情况,在外部服务网和内部服务网分别部署网络终端准入控制系统。如图3、图4所示。分别针对员工、运维终端、VPN接入、无线接入、访客进行入网管理。

图3 外部服务网部署方案

图4 内部服务网部署方案

1.员工入网管理。在铁路局域网内部,接入终端通过交换机接入网络。这些接入终端的安全状态将直接影响整个网络的运行安全。保证了这些终端的安全也就保证了整个网络的安全,因此需要对这些终端的入网进行严格的审核。审核的过程即身份认证、安全检查、隔离修复、授权访问等步骤,通过这些步骤可以保证入网终端的安全性。入网时使用数字证书的方式进行认证,进入网络后依据员工所属的角色进行网络访问。

2.运维终端管理。现阶段随着铁路信息化建设的不断开展,铁路信息网络中部署了越来越多的服务器及网络设备,各种服务器在必要时需要厂家人员进行现场实施及维护。这些维护人员属于外来人员,但是他们需要利用铁路信息网络进行相关的业务工作,因此需要对这些终端的入网进行严格的审核,并且使用专用的运维终端,入网时使用数字证书的方式进行认证,进入网络后依据用户所属的运维人员角色进行网络访问。

3.VPN接入管理。员工通过VPN远程接入铁路信息网络,从而实现异地办公,这给员工工作带来极大的便利,但也给网络带来非常大的安全隐患。这些远程接入的计算机因处在互联网中,本身可能已经是病毒、木马的携带者,一旦通过VPN接入,就会感染局域网的其他计算机,造成整个网络的瘫痪,因此必须要对VPN接入的终端实施更加严格的防护策略。VPN接入的终端只允许接入到外部服务网的VPN接入区域,不能直接接入内部服务网,通过网络安全平台实现内外网信息交换,入网时使用数字证书的方式进行认证,进入网络后依据用户所属的移动办公角色进行网络访问。

4.无线接入管理。无线接入和传统的网线接入相比更加方便,可让终端摆脱网线的限制,也可以让很多没有网口的设备 (比如IPAD、智能手机等)接入网络,但是也给网络带来极大的安全隐患。很多无线AP都使用了弱口令,极易破解;或者这些口令被员工所熟知,随意传播,外来人员很容易就可以获得无线AP的口令,因此使用AP口令已经无法保证网络的安全。对于无线接入的终端,只允许接入到外部服务网的无线接入区域,不能直接接入内部服务网,通过网络安全平台实现内外网信息交换,入网时使用数字证书的方式进行认证,进入网络后依据用户所属的移动办公角色进行网络访问。

5.访客接入管理。随着业务的拓展,各种访客来访、接入网络也是不可避免的事情,和内部员工相比,访客具有更大的不确定性,所以,需要在访问权限上加以严格控制,不能让访客随意访问内网的资源,并且对访问的时间加以限制。

3 结束语

本文提出的铁路信息网络准入方案的优势在于采用先进的第三代准入控制技术架构,不需要大量安装客户端,具有框架无关性和很好的网络兼容性,不需要调整网络结构,实施和部署比较便捷。本方案以身份认证、安全检查、权限控制、安全审计为核心,对网络终端的接入进行控制,从网络安全防范的源头入手采取控制措施,提高了信息网络的安全性。

[1] 李赟.一种企业网用户可信接入解决方案[J].铁路信息技术与电子商务,2010(12).

[2] 盈高.ASM入网规范管理系统[EB/OL].广东铭冠信息科技有限公司.2012.04.13 http://www.gzmcrown.com/infogo/infogo.htm.

[3] 范红斌.网络准入控制在大中型企业中的应用[J].无限互联科技,2013(4).

[4] 张莉,齐锦.网络准入控制技术与设计[J].通信技术,2009(9).