信息技术设备电磁泄漏建模与防护

王利涛,郁 滨

(信息工程大学 电子技术学院,河南 郑州450004)

0 引 言

信息技术设备在工作过程中,模拟与数字信号处理中电流的变化将产生电磁发射,这些电磁发射如被接收分析即可能还原相关信息,从而造成信息泄密[1]。这种由于电磁发射而造成的信息安全保密问题即为电磁泄漏,或称电磁信息泄漏、信息电磁泄漏、TMEPEST等。在电磁泄漏研究中,“红信号”是指与敏感信息有关的电信号,否则为黑信号。

电磁泄漏伴随设备的运行一直存在,时刻威胁着各类设备的信息安全。随着技术的不断发展,电磁泄漏对信息技术设备带来的安全隐患日益突现。早在1985年,van Eck[2]演示了截收电磁发射还原CRT终端的显示内容,之后许多国家先后开展了计算机视频信息电磁泄漏的相关研究。剑桥大学Kuhn等人对视频电磁泄漏进行了系列的研究[3],成功恢复了CRT及LCD显示器的图像信息,验证了平板显示器依然存在电磁安全威胁。日本学者Tosaka等人对激光打印机的电磁发射进行了实验研究[4-5],通过接收其电磁发射还原了打印内容,证实了打印机电磁泄漏风险。2009年瑞士学者Vuagnoux研究了键盘的电磁发射[6],成功还原了键盘的击键信息,为键盘输入口令等敏感数据提出了警示。作者对PS/2键盘的电磁泄漏发射机理与测试还原进行了研究[7-8],并取得了一些研究成果。

在电磁泄漏模型的研究方面,国家保密技术研究所的朱大立等人[9]建立电磁泄漏模型,反映了电磁泄漏的基本组成,由于不能反映泄漏信息的本质以及各部分间的关系而无法提供有益的防护指导。董士伟等人[10]提出了基于信息论的泄漏模型,反映了信息从泄漏源向窃收设备传递,主要用于电磁发射保熵性研究和视频泄漏信息还原。针对视频泄漏的防护有基于视频信号的干扰方法[11]、同步时钟调制方法[12]、基于人脑颜色混合的防护[13]等,这些都能够提供有效防护,但缺乏充分的理论支持。

电磁泄漏防护主要是综合运用屏蔽、滤波、干扰等,但即使采用了这些防护措施,信息泄漏在一定情况下依然存在,如电磁发射抑制仅降低黑信号发射而未能控制红信号。针对此问题,日本学者Ikematsu[14]基于信噪比研究了信息泄漏抑制方法,通过实验测试验证了信噪比对电磁泄漏还原的影响,定量分析了增加电磁噪声和降低红信号发射在抑制信息泄漏方面的区别,但未给出电磁泄漏各环节的防护技术,对安全防护的指导作用有限。

本文比较分析了电磁干扰与电磁泄漏,指出了两者间的本质区别,正由于这些差异,两者对防护的技术要求亦有所不同。参考通信系统研究了电磁泄漏的过程与组成结构,建立了电磁泄漏模型。基于此模型,引入电磁泄漏信道容量概念,分别从泄漏源与发射路径两方面具体分析了电磁泄漏防护的技术要求。最后利用电磁泄漏模型对视频电磁泄漏防护的几种专门方案进行了分析,研究并总结了电磁泄漏防护的理论思路与技术方法。

1 电磁干扰与电磁泄漏

由于电磁现象而引起的设备、传输通道或系统性能的下降称为电磁干扰,针对电磁干扰与防护问题的系统研究即为电磁兼容(electromagnetic compatibility,EMC)。电磁干扰按传播途径分为传导干扰和辐射干扰,按干扰源的性质分为自然干扰和人为干扰,按干扰实施者的主观意向分为有意干扰和无意干扰。电磁兼容研究内容是如何确保电磁干扰不影响信息技术设备的正常运行。

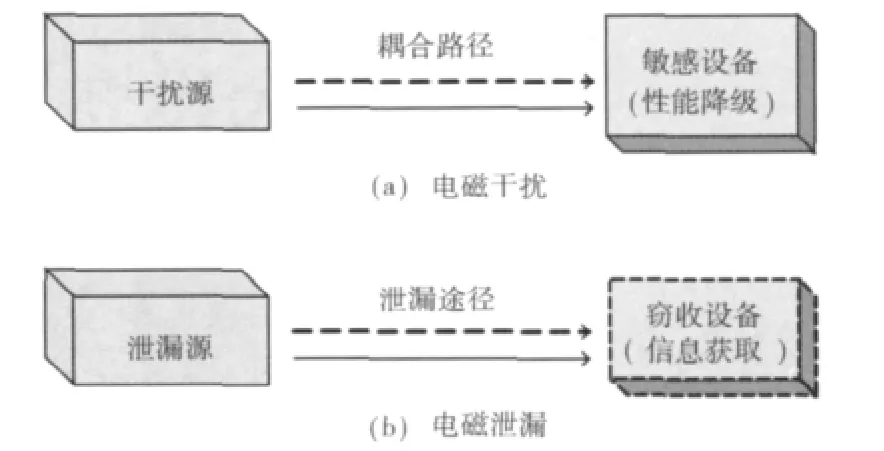

电磁泄漏是信息技术设备在运行过程中,由于无意电磁发射而造成的信息失密问题。电磁干扰关注电磁发射对敏感设备的影响,实质是电磁能量从干扰源向敏感设备的传输;而电磁泄漏侧重于电磁发射中的信息相关成分,实质是泄漏源的信息以电磁发射形式传递到窃收设备,电磁干扰与电磁泄漏对比如图1所示。

从发射源来讲,泄漏源的电磁发射来自信息技术设备上与信息处理相关的电压和电流变化,而干扰源除信息技术设备的信号变化外,还包括自然界的热噪声、雷电与静电放电等,以及人类活动中的电源开关动作、照明设备以及强电磁脉冲等广泛的电磁能量释放。两者的传输路径都是指空间的电磁辐射和导体中的信号传导,但在传输中,电磁能量衰减到一种程度后即不再影响敏感设备;而微弱电磁信号被窃收还原问题的可能仍然存在,且随着窃收分析技术的发展,越来越微弱的电磁信号能够被接收处理。另外,电磁干扰与电磁泄漏产生的后果也不相同,前者的影响是造成敏感设备的性能降级,甚至器件损坏而无法工作,危害设备的物理安全;后者则造成源设备信息外泄,破坏信息的机密性,危害信息安全。

图1 电磁干扰与电磁泄漏对比

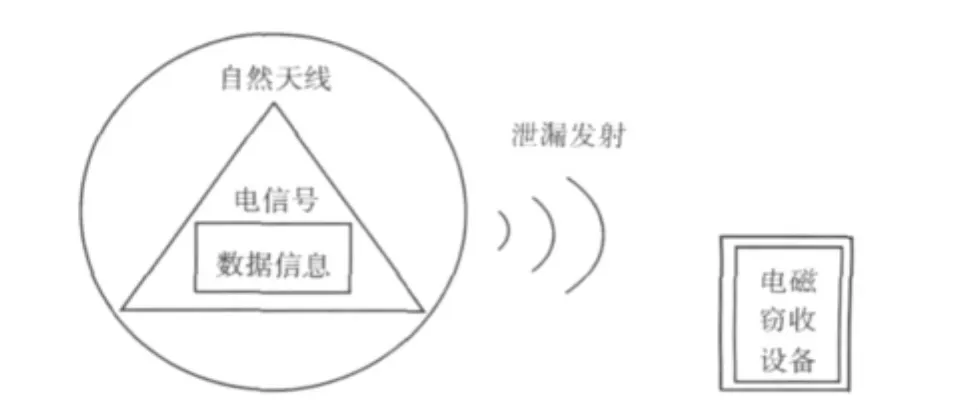

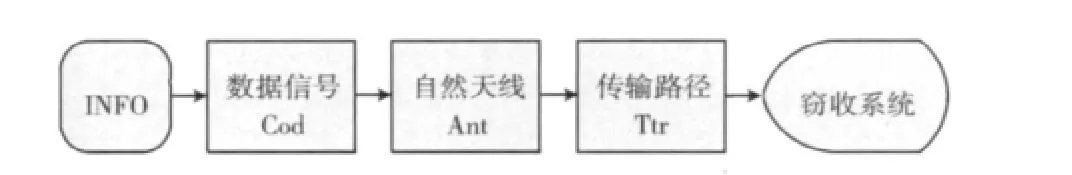

图2所示为电磁泄漏的组成结构与过程。从电磁发射信号产生与传递的角度,根据信息技术设备的工作过程与特征,可将电磁泄漏源划分为数据信息、电信号、自然天线3个模块。信息技术设备的运行都伴随着数据信息的处理,而信息在设备硬件中是以电信号形式进行处理和传输的,变化的电信号将激发设备内的天线效应器件,形式天然的天线(即自然天线),将电信号的能量转化成电磁波向外发射。

图2 电磁泄漏的组成结构与过程

电信号作为数据信息特定编码的表式形式,其变化特征将被加载在电磁波中发射出去,被截收后可能还原数据信息的内容。电磁泄漏是通过电磁发射方式进行信息传递过程,因此可通过将之与通信系统进行对比分析,研究电磁泄漏及其防护问题。

2 电磁泄漏建模与分析

2.1 电磁泄漏信号链路构成

根据上节的分析,电磁泄漏信号链路构成与通信系统具有可比之处。通信系统由信源、信宿、信道、发送设备和接收设备五部分组成。其中发送设备的功能是将信源和传输媒介匹配起来,即将信源产生的消息信号变换为便于传送的信号形式,调制、编码和加密是常见的变换方式;信号在传输媒介中传播必然受到噪声的干扰,影响信息的传输;而接收设备的功能是完成发送设备的逆变换,对携带干扰的信号进行解调、译码和解密进而恢复出原始消息。

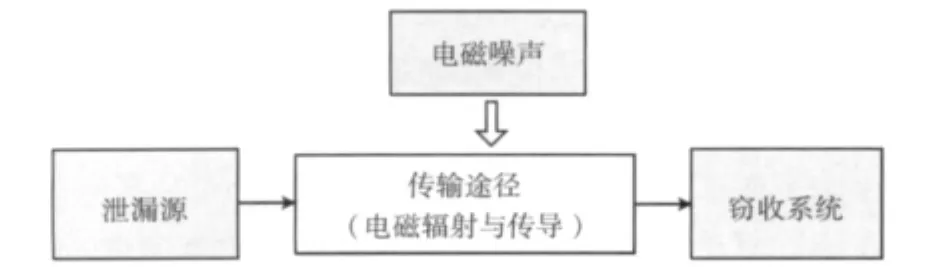

根据电磁泄漏过程的分析可以看出,电磁泄漏实际是从 “泄漏源”向 “窃收系统”无意的信息传输,因此从泄漏源产生电磁发射到窃收系统还原信息各环节可视为一个“无意发送、蓄意接收”的通信系统,本文不妨称为 “电磁泄漏通信系统”。该系统中信息技术设备是信源,同时也是潜在发射设备,将设备处理的信息调制加载到电磁波信号中发射出去。其传输媒介为电磁波及适合电磁发射的介质,传输方式包括辐射和传导两种,两种传输方式都会受到空间电磁噪声的干扰。窃收系统具有很强的信号接收与处理能力,能够接收泄漏发射进行信息还原。综上所述,电磁泄漏通信系统的泄漏源同时是信源和发送设备,而窃收系统则同时作为接收设备和住宿,电磁泄漏通信系统结构如图3所示。

图3 电磁泄漏通信系统结构

2.2 电磁泄漏建模分析

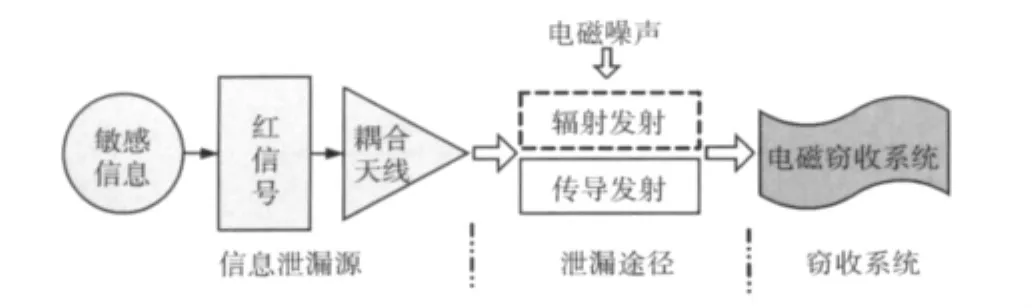

从信息安全防护的角度,信息技术设备(即泄漏源)处理的敏感信息是核心保护内容。设备运行过程中,伴随电信号的变化,红信号通过天线效应器件发射电磁波,或者变化特征以耦合的方式搭载到其它信号,从而以辐射或传导的形式向外发射,窃收系统接收到电磁信号进行分析处理从而还原出红信号,恢复敏感信息。根据该过程建立电磁泄漏模型如图4所示。

图4 电磁泄漏模型

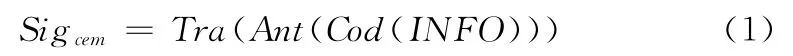

按信号的变换过程,可以对泄漏模型等效为数据信号Cod处理、自然天线Ant处理和传输路径Tra处理3个分过程,如图5所示。则到达窃收系统的电磁泄漏发射信号为

图5 电磁泄漏信号过程

式(1)即为电磁泄漏模型的信息变换表达式。在电磁泄漏模型中,红信号与耦合天线构成 “发送设备”,将敏感信息以电磁波方式发送出去,这些电磁信号被窃收系统接收并还原敏感信息。整个过程近似于无线通信,但又有不同,电磁泄漏 “调制编码”方式是无意的、自然的,从理论上难以计算或控制。

电磁泄漏通信过程存在诸多噪声干扰,假设窃收设备接收信号为Y,包括红信号相关电磁发射S,以及噪声信号N,此处噪声信号是指除红信号发射外的所有电磁能量。则接收信号Y可写成

电磁泄漏研究中定义信噪比SNR为

通信系统的信息传输能力用信道容量来表示,根据信息论与通信理论知识,有扰连续信道的信道容量C为

式中:W——信道频带,SNR——信噪比。窃收设备天线的接收带宽和分析带宽有限,故以窃收设备的分析带宽Wrec作为信道频带。信噪比是指窃收设备的接收分析频率范围内的红信号与噪声之比,而该频率范围的设置通常涵盖红信号发射的主要频段。则电磁泄漏通信系统的信道容量Ccem为

根据通信理论,只有电磁泄漏的信道容量能够以不小于源设备红信号处理速率的方式传递发射信号时,窃收系统才能还原出敏感信息。因此,窃收系统不仅要灵敏度足以接收微弱泄漏发射,其分析频带应包含泄漏发射的主要频率范围,并在低信噪比的情况下满足信道容量的要求。

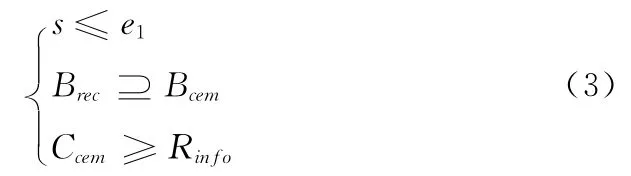

假设窃收设备灵敏度为s、分析频带为Brec,信号发射强度为e0,经泄漏路径衰减为e1,衰减率为β(0<β<1),泄漏发射的频率范围为Bcem,红信号处理速率为Rinfo,则窃收系统需要满足以下条件

条件BrecBcem是指窃收系统根据对红信号电磁发射的分析设置其对自身参数,通常假设该条件可得到满足。将e1=(1-β)e0,C=Wreclog2(1+SNR),代入式(3),即得

根据以上分析,电磁泄漏防护就是采用技术措施使式(4)中的条件不满足。

3 电磁泄漏防护

分析通信系统各组成部分对通信质量的影响,从阻碍窃收设备信息接收处理角度,研究电磁泄漏防护的技术手段。通信系统的通信能力和质量受到信源、信道和信宿3个环节影响,而电磁泄漏中可控制的只有信源与信道,因此可从泄漏源和泄漏路径两方面研究电磁泄漏的安全防护。

3.1 泄漏源的防护设计

根据式(1),泄漏源信息变换有数据信号编码处理与自然天线发射处理两部分,因此在泄漏源防护可从这两种处理展开。

首先数据信号编码处理,在适宜的情况下进行信息加密,即使天线发射和信道衰减都很有利,窃收系统也只能还原出加密后的信息,从而对敏感信息起到很好的防护效果;在不适合加密的情况,编码信号的电平和特征将影响电磁发射,因而在条件允许时,应选择低电平、信号边沿缓慢的编码方式。

其次自然天线的发射,在信息技术设备中应避免金属与电子器件对红信号的天线效应发射。采用低辐射器件、实施红黑分离、线缆滤波、红信号模块屏蔽等都是抑制自然天线发射的常用方法。

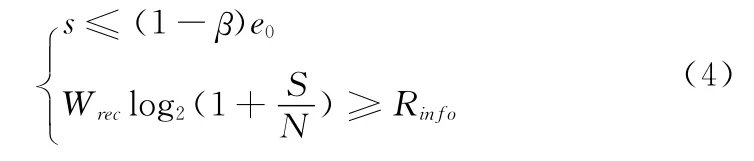

泄漏源防护设计主要考虑3个因素,首先信号编码方式对泄漏发射的影响;其次减弱红信号直接相关的电磁发射,第三防止交叉调制与二次发射。泄漏源防护技术如图6,包括红信号模块抑源法低辐射设计、红黑模块分区隔离设计、模块设备间各连线的滤波设计、模块级与设备级的屏蔽设计等。

图6 电磁泄漏源防护技术

分区隔离是在设计阶段将红信号与黑信号分别集中放置,也可根据需要设置多个红信号模块或黑信号模块,然后对红信号模块进行独立严格防护。红黑隔离技术有助于防护串扰搭载、交叉耦合、二次发射等更复杂的电磁泄漏问题。

在设备研制阶段,红信号区域内采用低辐射设计技术,通过器件选择、电路设计等步骤,减小红信号发射的强度,从源头上控制电磁信息泄漏。

红信号模块与其它模块、电源及外设间的连线都采用滤波设计,通过滤除信号传输线、电源线以及公共地线等线缆上的特定频率成份,阻止信息通过传导发射产生泄漏,并防止信号的二次发射。

屏蔽将电磁能量限制在一定区域内,减弱电磁能量的发射。模块级屏蔽是对红信号模块的局部屏蔽,合理的模块级屏蔽不仅能控制红信号发射范围,同时可以有效避免红黑信号交叉耦合;设备级屏蔽是对整个设备的防护,对红信号电磁发射作进一步的电磁隔离。

3.2 泄漏路径上的防护

根据式(1),泄漏路径只有信道处理,故应基于信道容量,研究泄漏路径上的安全防护。降低电磁泄漏发射频率范围内的信噪比可以减小信道容量,减小红信号能量发射、增加电磁噪声是降低信噪比的基本方式。增加噪声来降低信噪比的方法即为干扰技术,该技术是在源设备工作时有意施放伪电磁发射,其依据是电磁泄漏防护以确保信息不失密为目标,以抑制有用信息的电磁发射、阻挠窃收设备的接收还原为主要手段,而对不含信息的发射并不关心。

要达到预期的效果,干扰噪声应在时域、空域、能域、频域上满足要求,即时间上要与红信号发射同时产生,空间上应临近信息技术设备并与红信号的发射方向性一致,频率上要求包括红信号发射的频率范围,能量上则应能够覆盖红信号电磁发射。

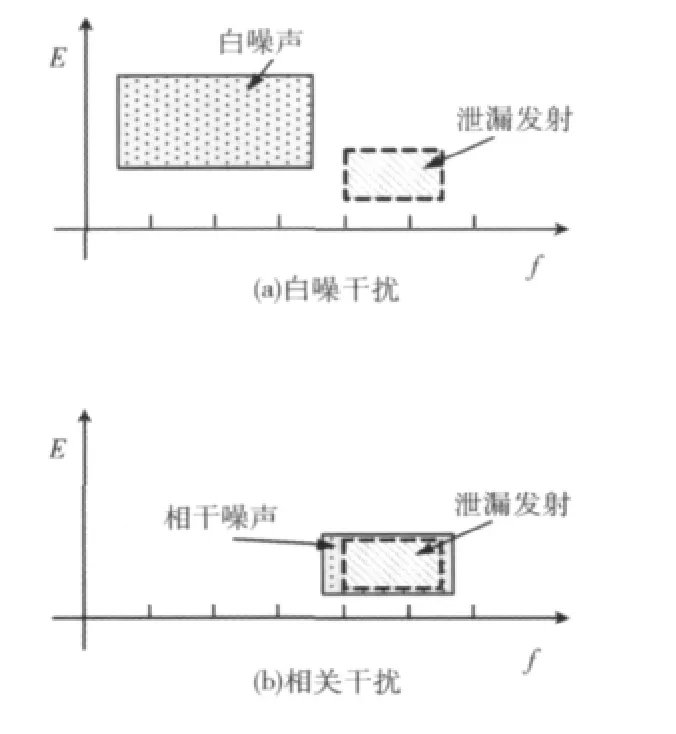

时域和空域的要求容易实现,而根据干扰噪声在能域和频域上与红信号发射之间的关系,干扰技术可以分为白噪干扰和相关干扰。白噪干扰是产生某一频段的电磁辐射,从能量上覆盖红信号发射,但由于未针对目标设备的发射进行设计,白噪声与红信号发射没有关联关系,电磁噪声可能不在分析泄漏发射频率范围内(如图7(a)所示),因此仍可能恢复有用信号。

图7 白噪干扰与相关干扰发射频率与强度

相关干扰通过对设备红信号发射的频率与幅度进行分析,生成并施放与泄漏发射相关的同频段电磁噪声,即噪声频率范围包含红信号泄漏发射频段(如图7(b)所示),减小信噪比使窃收设备信息还原条件≥Rinfo得不到满足,达到安全防护效果。

增大信道对电磁泄漏发射的衰减,即增加衰减率β,使条件s≤(1-β)e0无法满足即可达到电磁泄漏防护的目的。例如,根据电磁信号随距离的衰减特性,增大安全距离可以减弱发射信号,即为一种典型信道衰减的防护技术。

3.3 视频信息电磁泄漏防护

计算机视频信息泄漏是研究最为广泛的一种电磁泄漏问题,利用电磁泄漏模型分析现有的视频泄漏防护技术,借鉴其中的防护思想方法,将为其它敏感信息的泄漏防护提供借鉴。在视频信息的电磁防护中,屏蔽、滤波、干扰等仍是使用最多的方法,一些专门的防护技术展现了很好的防护效果,包括基于视频信号的干扰方法、同步时钟调制方法、基于人脑颜色混合的防护技术等。

基于视频信号的干扰方法是通过增加硬件模块,对视频信号的主要信号进行相关置乱,并将乱码信号反馈至视频输出端,通过共同的天线效应器件产生电磁发射,达到相关干扰的效果。结合电磁泄漏模型,该方法是通过专门设置虚假红信号,经相同的天线效应器件产生电磁发射,使接收方无法从中恢复真正的红信号及其对应信息。

同步时钟调制方法是对视频信号的同步时钟进行调制,使同步信号的电磁发射产生适度变化,使得窃收者无法重建视频图像且不影响显示器的正常图像显示。基于人脑颜色混合的防护方式是利用人眼的颜色合成特征,对图像间隔地添加不同的噪声。在快速切换的显示终端上,相邻两帧图像从视觉上恢复正常,而视频信号的电磁发射中添加了更多的噪声成份。两种方法都通过处理视频信号改变其电磁发射,达到电磁泄漏防护的目的。结合电磁泄漏模型,相当于在发送端随机地减少或增加信号发送内容,但对于窃收设备,这种信号的随机变化由于不可逆而无法还原的。

针对数据量大又要重复显现的视频信息存在的电磁泄漏问题,结合对3种防护技术的分析并依据式(1)和式(4),其电磁泄漏防护主要有以下几种,一是采用有效的屏蔽、滤波与相关干扰技术,二是对传输的视频信号进行加密调制等处理,三是对视频信息进行差量传输减少冗余信息,四是从主板向外即以光信号传输和显示视频信息。

4 结束语

本文通过对比分析与研究,基于通信系统建立了电磁泄漏模型。与文献[9]的电磁发射模型相比,本文模型对电磁泄漏问题分析更为深入,能够反映电磁信息泄密的本质,并通过分析为电磁泄漏防护提供有益指导;与文献[10]的信息论模型不同,本文模型引入信道容量的概念并结合电磁泄漏窃收系统的特殊性进行了分析,从泄漏源和泄漏路径两方面研究了电磁泄漏防护技术。

电磁泄漏与电磁干扰具有许多可比之处,可以借鉴电磁兼容的防护技术实现电磁信息保密,但两者又有不同之处。本文结合通信系统分析了电磁泄漏问题,建立了电磁泄漏模型,引入信道容量的概念分析了窃收还原需要满足的条件。利用该模型从破除窃收还原条件的角度,对电磁泄漏防护技术进行了研究,提出了电磁安全防护研究的改进方向,为电磁泄漏的防护提供了分析方法或实施思路,为信息技术设备的电磁安全保密提供理论指导。

[1]YOUNG J.NSA tempest documents[EB/OL].[2008-06-14].[2011-09-30].http://cryptome.info/0001/nsa-tempest.htm.

[2]ECK W V.Electromagnetic radiation from video display units:An eavesdropping risk?[J].Computers & Security,1985,4(4):269-286.

[3]KUHN M G.Security limits for compromising emanations[C]//Lecture Notes in Computer Science 3659:Proceedings of CHES,Springer,2005:265-279.

[4]Tosaka T,Taira K,Yamanaka Y,et al.Electromagnetic security for electromagnetic disturbance that contains information[C]//Kanazawa,Japan:Proceedings of WAVE11-P14,2006.

[5]Tosaka T,Taira K,Yamanaka Y,et al.Feasibility study for reconstruction of information from near field observations of the magnetic field of a laser printer[C]//Zurich,Switzerland:Proceeding of the ISEMC,2006:630-633.

[6]Vuagnoux M,Pasini S.Compromising electromagnetic emanations of wired and wireless keyboards[C]//Montreal,Canada:Proceedings of the 18th USENIX Security Symposium,2009:1-16.

[7]Wang L,Yu B.Research on the compromising electromagnetic emanations of PS/2keyboard[J].American Journal of Engineering and Technology Research,2011,11(9):663-668.

[8]Wang L,Yu B.Analysis and measurement on the electromagnetic compromising emanations of computer keyboards[C]//Sanya,China:Proceedings of the 7th International Conference on Computational Intelligence and Security,2011:640-643.

[9]ZHU Dali,SUN Degang,DU Hong.TEMPEST protection:Shield of the electromagnetic comproming emanations[J].Informations Security and Communication Confidentiality,2003(2):30-32(in Chinese).[朱大立,孙德刚,杜虹.TEMPEST防护:涉密信息电磁泄漏的盾牌[J].信息安全与通信保密,2003(2):30-32.]

[10]DONG Shiwei.Research on electromagnetic information leakage[D].Xi’an:Northwestern Polytechnical University,2003(in Chinese).[董士伟.信息电磁泄漏研究[D].西安:西北工业大学,2003.]

[11]Suzuki Y,Akiyama Y.Jamming technique to prevent infor-mation leakage caused by unintentional emissions of PC video signals[C]//Fort Lauderdale,FL:Proceeding of the ISEMC,2010:132-137.

[12]Watanabe T,Nagayoshi H,Urano T,et al.Countermeasure for electromagnetic screen image leakage based on color mixing in human brain[C]//Fort Lauderdale,FL:Proceeding of the on ISEMC,2010:138-142.

[13]Takashi W,Hiroto N,Hiroshi S.Synchronization clock frequency modulation technique for compromising emanations security[C]//Kyoto:Proceeding of the ISEMC,2009:13-16

[14]Ikematsu T,Hayashi Y,Mizuki T,et al.Suppression of information leakage from electronic devices based on SNR[C]//Long Beach,California:Proceeding of the ISEMC,2011:920-924.