IMS系统的一体化安全防护框架研究

李 鉴

(中国电子科技集团公司第30研究所,四川 成都 610041)

0 引言

IP多媒体(IMS,IP Multimedia System)系统设计之初,主要是为了提供统一的业务呼叫控制和网络融合业务共享为主要目的,在系统安全方面的设计主要是采用叠加现有的各种安全措施来防护。传统电信系统中非法窃听、业务盗用、计费欺骗等常见业务安全问题在 IMS系统中仍然存在,针对IMS通信系统,特别是涉及到基础语音业务(VoIP)的业务安全攻击十分普遍[1]。在用户最在意的端到端通信媒体数据保护方面,也未有明确的、易于实现的、统一的安全防护机制[2]。因此,文中结合IMS系统基本特征与安全防护手段的综合运用,研究提出了一种将安全防护手段与IMS系统一体化设计的安全框架。

1 总体框架

1.1 设计思路

本研究主要的设计思路和原则是:

1)IMS系统的一体化安全防护框架,能够兼容标准IMS机制和流程,不需要全新设计架构和协议。即系统能够同时支持通用IMS终端和安全专用IMS终端的接入系统使用。

2)IMS系统网元间安全认证措施以增强为主,如算法强度、协议字段增加等,不改变标准的安全认证流程。

3)重点解决 IMS系统中用户端到端媒体通信的安全防护,端到端安全保护参数分发和呼叫过程集成方式实现,有效提高媒体通信安全防护的时效性。

4)安全防护参数管理设备与 IMS系统间采用标准的IMS业务触发控制方式,安全防护参数管理设备以AS(应用服务器)的方式同IMS系统呼叫控制实体协同工作,完成对各终端所需安全防护参数的管理与分发。

1.2 一体化安全防护框架

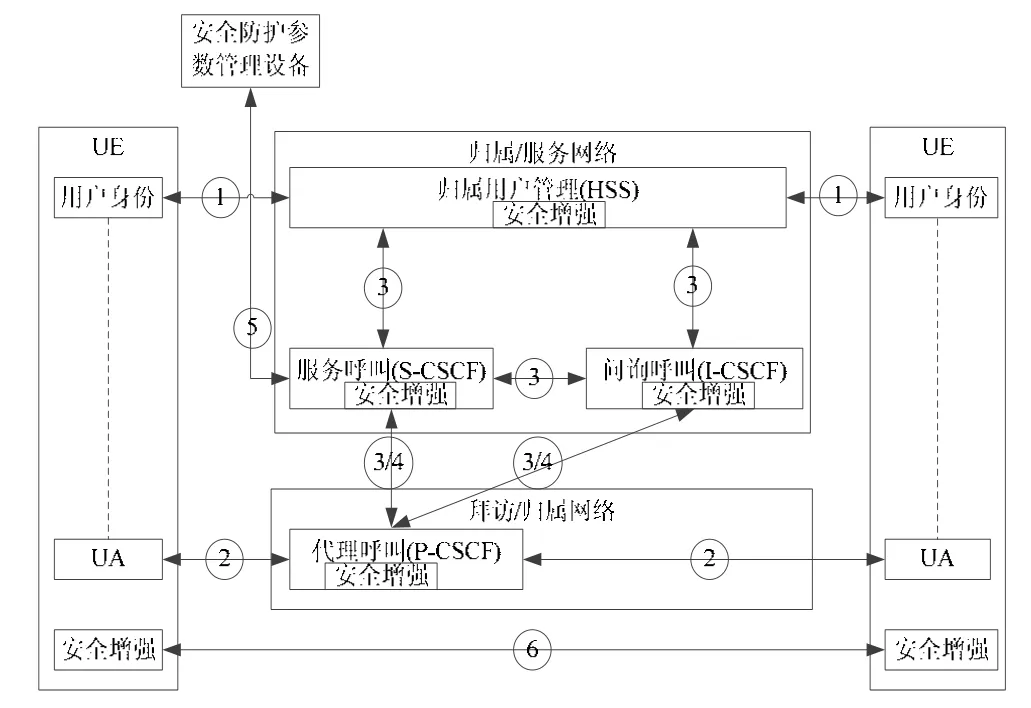

根据上述设计思路,通过分析IMS通信系统面临的安全风险,结合IMS标准安全框架,文中提出的IMS系统的一体化安全防护框架如图1所示。其中深色框主要体现了一体化安全防护框架中的新实现或增强的方面。

图1 IMS一体化安全防护框架

在上述框架中,共需要6类对IMS系统安全防护的需求:

1)用户与网络之间的互相鉴权,实现用户在接入网络时的身份、鉴权等安全防护能力。

2)UE与P-CSCF之间的安全连接,实现终端与 P-CSCF之间的安全连接和安全联盟,完成终端与CSCF设备间的协议安全防护。

3)IMS系统管理域内部实体之间通信的安全防护。

4)IMS系统管理域边界的安全防护。

5)安全防护参数管理设备与 IMS通信控制系统的接口与安全控制。

6)UE之间端到端媒体流的安全保密。

从上述6类需求出发,将从以下3个方面增强系统的安全性。为了保持系统的兼容性,在IMS标准的基础上,使用标准的扩展接口对系统进行安全性增强,做到能够兼容标准IMS终端和网元。

1)用户接入安全:满足上述第1、2两个需求,提供用户与网络的双向身份认证,同时保护 UE与P-CSCF之间的消息传输。

2)业务控制实体安全:满足上述第3、4两个需求,提供IMS网络控制实体之间的身份认证,并保证实体之间的消息传输安全。

3)端到端用户媒体流的安全:满足上述第5、6个需求,提供对业务数据的保护。

2 初步实现思路

2.1 用户接入安全

用户在接入网络后,为了保障通信安全,需要做两方面的工作:一方面是通过身份认证过程,确保身份真实可靠;另一方面是通过对传输的消息提供保护,确保通信消息的安全。

身份认证又包括两个部分内容,一是用户对网络的身份认证,确认提供服务的实体是真实合法的,以防止接入了攻击者提供的虚假网络,造成通信信息外泄;二是向网络证明自己的身份,以获得接受相应服务的权限,以防止攻击者假扮用户接入网络,盗取用户的合法业务。

对消息的保护也包括两部分内容,一是确保消息的来源可靠,防止有攻击者冒充用户或服务提供方;二是确保消息的内容可靠,防止消息被攻击者篡改。

为了保障用户的接入安全,用户首先需要与网络做双向认证,在服务的提供者和使用者之间建立起信任关系,然后与接入代理服务器建立 IPSec安全联盟,保证用户与服务网络之间信息的安全传输。双向认证过程和安全联盟的建立过程,都是在用户向网络注册的过程中同步进行的[3]。

用户接入网络后,为了能得到正常的服务,必须向网络注册,注册的过程中同时完成双向身份认证和建立安全联盟。

2.2 业务控制实体安全

业务控制实体之间的安全可以分为身份认证和消息内容保护两部分,这两部分都可以使用消息签名机制完成。由发送方对消息签名,接收方验证消息签名,从而同时确定消息来源合法,以及消息内容未被篡改。

考虑到数字签名需要消耗一定的资源,为了减少签名计算次数,可以采用如下所述方式:当两个实体之间需要通信时,检查对方是否处于已认证状态,若是,则正常通信;否则就需要执行身份认证过程。身份认证通过后,更新为已认证状态,同时设定一个有效期。有效期内的通信无需认证,到期后自动再次转为未认证状态,若还需要通信则需要重新认证。

如果需要较高的安全性,对所有消息报文都采用签名保护,只需设置上述有效期为0即可。同时安全认证功能也需要支持白名单功能,对于位于同一个硬件设备上的实体,可以互相加入到白名单中,达到不需要认证就相互信任的目的。

业务控制实体之间使用的主要通信协议包括SIP、Diameter和SIGTRAN,由于这些协议并不直接支持签名功能,需要通过扩展协议字段,增加协议报文携带证书、签名等信息的能力,支持实体间的身份认证和消息内容保护。

安全认证的前提是所有业务控制实体都要向CA注册,在注册的过程中,CA向实体颁发CA的公钥、实体独有的私钥和安全数字证书。在此基础上,实体之间就可以验证彼此的身份。

发送方按照普通流程准备需要发送的原始消息M,然后使用自己的私钥计算M的签名数据。发送方将消息签名和安全数字证书插入到消息中,通过标准传送通道发送给接收方。

接收方收到消息后,利用了数字签名验证技术,主要分两步来验证。第一步是验证安全数字证书的合法性,利用 CA的私钥解密出发送方公钥的散列值,并与实际计算结果相比较,若相同就能认定这个证书是由 CA颁发的。但是由于证书不具有抗重传特性,此时还不能认证发送方的身份合法。第二步是验证消息的来源和内容的合法性,利用证书中的发送方公钥解密出原始消息的散列值,并与实际计算结果相比较,若相同就能认证消息确实由安全数字证书所有人发送,并且中途没有被篡改,从而达到了保障消息来源和内容可靠的目的。

2.3 端到端用户媒体流的安全

在IMS体系框架中,使用RTP协议传输实时媒体流。RTP协议本身并不提供加密和认证功能,容易受到监听、篡改等攻击,因此考虑使用安全增强型的SRTP协议取代RTP协议,以保障媒体信息的安全性。同时需要对SIP呼叫过程进行扩展,实现对 SRTP所需要的会话密钥与呼叫过程的一体化分发。

(1)SIP协议的端到端安全防护扩展

通话双方为了获得保护媒体流所使用的加密密钥等安全参数,需要使用扩展的SIP呼叫过程,包括扩展SIP头部字段和增加密钥分配业务。在标准SIP的基础上,增加一个安全扩展头类型:Session-KEY。Session-KEY扩展头部字段主要作用是由安全防护参数管理中心(KC)向客户端指定本次会话所使用的会话密钥,由KC负责填充,包含有采用主被叫的主密保护的分别保护的会话工作密钥。

SIP协议的安全防护扩展主要思路是:

1)通过在SIP协议中增加Session-KEY扩展字段,完成通话双方会话工作密钥的携带和分发。

2)业务控制实体将带有Session-KEY扩展字段的SIP消息采用标准ISC接口触发至KC处理。

3)KC处理完成认证鉴权后,对本次呼叫分配会话工作密钥,并采用主被叫的主密钥分别保护改会话密钥,通过Session-KEY字段携带。

4)被叫通过INVITE SIP消息获得本次会话工密钥。

5)主叫通过被叫应答的OK SIP消息得本次会话工密钥。

6)后续通信双方即可采用获得的会话工密钥保密媒体流。

(2)端到端媒体流安全保护

通过扩展的SIP呼叫过程,会话双方可以得到共同的会话工作密钥。媒体流数据经过会话密钥加密,采用标准的SRTP安全封装协议传输[4],即完成通信双方的端到端媒体流保护。

3 结语

通过上述一体化安全防护框架的研究,实现了将IMS通信与安全防护有机融合的设计[5],全面提升了安全防护的层次与水平,并综合考虑安全防护加入后对IMS通信带来的影响,以最大程度地保证用户使用安全 IMS通信的用户体验,对有效解决IMS通信系统在敏感行业应用时对安全防护的高要求提供了一种有益的解决思路。

[1]宋阿芳,吴展跃.IMS网络容灾机制研究[J].通信技术,2011,44(03):89-82.

[2]柯卫,沈雷,赵仕明.基于IMS的CDMA视频通信业务关键技术研究[J].通信技术,2011,44(09):65-67.

[3]侯玉勇.IMS融合技术介绍[J].通信技术,2011,44(04):38-39.

[4]吴劲,张凤荔,何兴高,等.SIP安全机制研究[J].电子科技大学学报,2007(06):1211-1214.

[5]李巍,陈小云.电路交换域与IMS互通研究[J].信息安全与通信保密,2006(09):83-85.