兰州大学:数据中心安全对策与防护

文/杨民强 李善玺

现代安全网络设计中,最关键的思想之一是隔离网络上的不同区域。

数据中心承载了核心业务和机密数据,为用户提供业务平台和数据交互。随着业务越来越多,数据中心变得更加复杂庞大,同时数据交换量也越来越大,对数据中心的安全产生更大的压力。另外,新一代数据中心往往引入了系统虚拟化,主机、网络、操作系统及数据等管理工作更为集中,虚拟化场景下系统边界模糊,对数据中心安全提出了新的要求。本文就兰州大学通信网络中心(下文中简称为中心)数据中心建设中安全相关的工作和考虑作以介绍。

网络安全建设主要有三类措施:1.建立健全网络安全规章制度,对相关人员进行安全教育。2.技术方面有设计调整网络拓扑,评估安全级别,并采用防毒、加密、授权、认证、防火墙等多种技术手段。3.监控、审计和分析预测措施。

网络安全不能做到百分之百,网络安全建设需要在强化安全管理和安全意识的基础上,采用多种技术手段,形成多层立体防护,并在宏观层面统计分析,达到安全网络建设的目的。安全制度和安全意识需要长期执行和培养,本文不作赘述,主要展开数据中心网络安全建设后两类措施的相关工作。

数据中心介绍

中心新一代数据中心的基础建设工作包括公共数据中心、统一认证和虚拟化平台等,进而在其基础上建立统一业务平台。目前,中心承载的业务主要有三类:1.公共信息服务,如网站、邮件、云存储等;2.教务、财务、政务等业务平台;3.一卡通、网络管理认证及其他业务。

中心已建立基于Citrix XEN的虚拟化平台和基于IBM 740的Oracle RAC数据库系统,很大程度上降低了中心运维成本,提高资源使用率,同时也得到更高的可用性和可靠性。然而,虚拟化和集中化数据库的引入也带来了安全问题,虚拟化系统存储、网络等资源共享和虚拟机迁移等特性也都暴露了潜在的安全威胁。因此在网络安全设计上,需要将资源使用和安全问题综合考虑进来,合理使用虚拟化平台。当前,虚拟化安全问题尚未很好的解决,为了安全起见,一些敏感的服务仍旧运行在物理服务器上,如财务服务、一卡通服务等。对于像电子邮件这样,也比较敏感,且服务器资源消耗大,但是又对外开放的服务,也需要将其运行在物理平台,并单独考虑安全级别和方案。

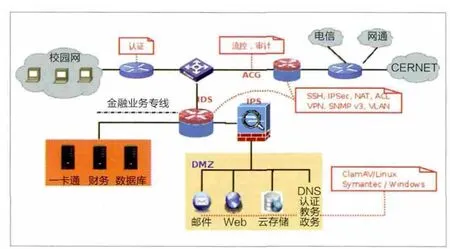

在安全网络架构设计中,内网被认为是较为安全的区域,而在大学网络环境中,校园网用户和外网用户一样会对数据中心产生威胁,因此不能简单地划分内外网和DMZ区,需要根据校园网的特殊性实际考虑,设计合理的安全拓扑和策略。

图1 核心数据中心结构

安全评估及拓扑设计

现代安全网络设计中,最关键的思想之一是隔离网络上的不同区域。置于不同区中的设备具有不同的安全需求,而基于这些需求则需提供相应的保护。因此在进行网络规划前,需要将网络环境中的网络和设备进行分区。例如,Web服务器容易受到网络攻击且难于保护,而数据中心中的校园卡信息(含有金融账户信息)更敏感但是访问接口较少,因此,需要将Web服务器和校园卡服务器隔离开来,并赋予不同的安全级别。中心的业务按照安全级别从高到底依次为:

1. 财务、一卡通及数据库服务器;

2. 认证服务、Web服务、邮件服务、DNS服务、教务平台、政务平台等;

3. 校园网;

4. 外网。

前面讲到的业务中,和财务相关服务的安全级别最高,核心数据库也比较重要且易受攻击,因此这两类服务器一并当最高安全级别处理(第一类)。第二类是邮件、Web服务、云存储、DNS、认证、教务、政务等系统保证校园网的正常运行和学校工作的开展,容易受到攻击,但是又要响应来自校园网和外网的请求,安全级别较第一类低,因此放在DMZ中。前两类都置于防火墙之后,由于Web、教务等系统容易受攻击,因此在第二类设备(即DMZ区)与防火墙之间设立IPS进行入侵防御。剩下校园网和外网两部分都属于不安全网络,但是由于内网用户需要通过认证系统才能访问网络资源,认证和日志系统存有用户的使用记录,避免了一定程度安全隐患。为了保护整个校园网并提高用户网络服务指令,在外网出口处设立防火墙(Cisco ASA 5585 、H3C)和流量控制(H3C ACG),并在其上进行网络监控。DMZ区是容易受攻击的区域,因此在DMZ区与服务器防火墙之间设立IPS,后续详细介绍。整个数据中心安全架构如图2所示。

图2 中心安全结构

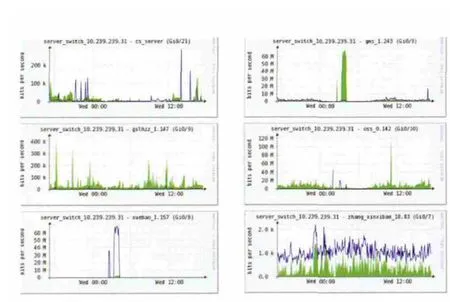

图3 CACAI设备流量图

安全方案与措施

防毒软件

防火墙能够抵御外部攻击,如DoS、信息收集等,但是不能防止来自内部网络主机上的木马程序发起的攻击。因此,需要在内部主机,特别是承载业务的服务器上运行主机防火墙和防毒软件。中心服务器使用的操作系统主要为Linux和Microsoft Windows。

对于Linux服务器,采用SELinux + iptables + ClamAV。SELinux全称Security Enhanced Linux,是 MAC (Mandatory Access Control,强制访问控制系统)的一个实现,目的在于指明某个进程可以访问哪些资源(文件、网络端口等)。ClamAV是Linux开源的反病毒工具包,该工具包提供了包含灵活且可伸缩的监控程序、命令行扫描程序以及用于自动更新数据库的高级工具在内的大量实用程序。SELinux、ClamAV,再加上Linux主机防火墙iptables,可以为Linux服务器提供充分的安全保障。Microsoft Windows主机采用Microsoft Windows Server系列,并配备Symantec防毒软件。

防御、监测、审计与分析

防火墙和主机主动防御不能提供足够的防护,特别是一些Windows服务器,很容易受到攻击,如前文提到,中心在容易受攻击的服务器出口和防火墙之间安装迪普IPS,在抵御网络攻击中起到积极作用。

中心建立H3C SecCenter、CACTI等平台监测网络使用情况,可有效观测网络异常。

在已有监测平台和深入学习研究网络行为的基础上,中心在教育网出口处设立监测接口获取网络数据,进行常见攻击类型分析和网络安全评估。对疑似攻击进行统计并产生警告,配合IDS和IPS加强网络安全监测和防护。

其他安全考虑与措施

在网络设备的配置和管理中,设备的密码管理、访问方式、SNMP的控制、登录标志、日志等也很重要,这些配置和安全意识在中心的日常工作中也在逐渐加强。

服务器虚拟化引入减轻了中心的运维压力,提高系统可用性,但同时也带来了安全问题。虚拟化共享的本质本身就带来风险,就网络来说宿主机和虚拟机都通过软件组件进行数据交换,不像传统网络具有硬件防火墙,直接和二、三层的网络硬件通信,不易被侵入。另外为了提升效率或可管理性,也提供了一个PV Tools安装在客户机中,并在VMM中有对应的后端,这些组件也带来安全隐患。因此,目前中心尚未将敏感业务迁移到虚拟化平台。对于未来需要进一步迁移安全要求较高的服务到虚拟化平台,一种方案是将XenServer置于两个不同的安全区中,对于不同安全级别的虚拟机,连接不同的物理端口。