一种新的封闭ECDSA签名阈下信道方案

汪希仁,孙战辉,祝永霞

(1 新疆军区政治部秘书群联处新疆乌鲁木齐830042)

(2 乌鲁木齐民族干部学院新疆乌鲁木齐830002)

1 引言

阈下信道[1],也称潜信道,最早是由G.J.Simmons于1978年提出的。阈下信道可以提供很多有价值的应用,但同时它的存在也为信息安全构成了挑战,犯罪分子可以利用该信道从事危害国家安全的非法活动等。因此,封闭阈下信道是阈下信道研究的另一个重要方面。在实际应用中,通过检测的方法来发现并阻止阈下信道的使用是比较困难的。封闭阈下信道之所以困难,除了一直没有找到理想封闭模型外,其特点决定它的安全性是无条件的和计算上不可破的。到目前为止,学术界对完全封闭阈下信道还没形成定论。目前的封闭阈下信道较好的密码通信协议是让看守参与密码协议的执行,使发方无法嵌入阈下消息,从而实现对阈下信道的封闭。研究表明,ECDSA中不仅存在宽带阈下信道,也存在窄带阈下信道,并且,利用M iracl大数库,在平衡传输信息容量与签名时间的条件下,窄带阈下信道在椭圆曲线数字签名中可以被有效利用[2]。目前的封闭方案都是对DSA类签名的封闭性研究[3-6],而对ECDSA封闭性研究很少。ECDSA是基于椭圆曲线离散对数上的签名,其封闭方案有自己的独特性。基于此,本文提出了一种新的封闭ECDSA阈下信道方案。该方案令看守参与签名的生成,但没有伪造签名的能力,从而在保证签名者的签名权力的前提下,实现了对因随机会话密钥而引入阈下信道的完全封闭。

2 封闭阈下信道理论模型

目前的阈下信道封闭模型主要分为两类[7]:由公正方产生真随机数的封闭阈下信道模型和监督方参与的封闭阈下信道模型。

2.1 由公正方产生真随机数的封闭阈下信道模型

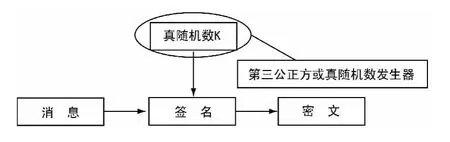

图1 无监督方封闭阈下信道模型

该模型是由公正的第三方(如政府部门)或者真随机数发生器来生成真随机数封闭阈下信道的。每次签名时,签名者只能使用无关的第三方或者真随机数发生器产生的真随机数作为会话密钥。避免了发送者选择会话密钥的可能,保证了会话密钥的随机性,从而封闭了阈下信道。

2.2 监督者参与的封闭阈下信道模型

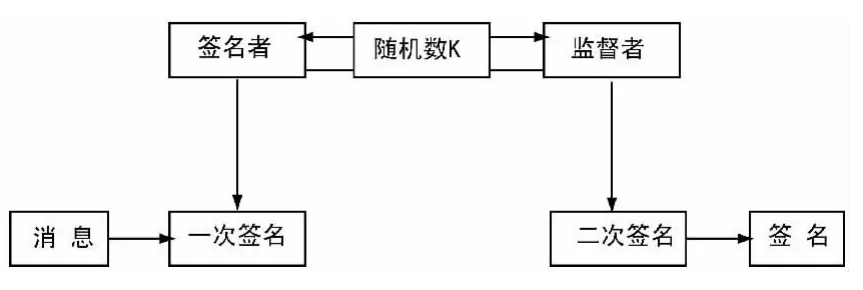

图2 监督者参与的封闭阈下信道模型

该模型中,签名者和监督者共同“合作”生成签名随机数,同时必须满足最终会话密钥的隐私性和随机性[8]。在签名随机数产生的协商过程中,签名者和监督者都应该保证在签名完成前无法预知对方产生的随机数,即保证自己产生的随机数的隐秘性,并要求在签名完成时能对对方的签名随机数进行验证。在签名过程中,签名者和监督者能相互监督,以保证不存在欺骗行为,最终签名由监督者生成。因此,根据该模型,签名者和监督者能在公平的状态下协商会话密钥,并共同完成签名,既保证了签名随机数的隐秘性和随机性,又保证了签名的随机性和安全性,从而封闭了阈下信道。

3 封闭ECDSA阈下信道方案介绍

ECDSA是基于椭圆曲线离散对数上的签名,其封闭方案有自己的独特性。众所周知,会话密钥的隐私性和随机性是封闭阈下信道成功与否的关键,因此,在新设计方案中,我们令看守W arden参与签名的生成,并且使W arden没有伪造签名的能力,从而在保证签名者的签名权力的前提下,实现了对信道的完全封闭。

其中 为有限域( 的特征为p),q为有限域元素的个数;

FR为有限域中元素的表示方法(用多项式表示或正规基表示);

封闭ECDSA阈下信道方案如下:

假设通信双方为Alice和Bob,看守为W arden。,首先W arden秘密选取2个大数,满足然后协议执行如下:

4 方案的安全性分析

令 k=k'k", 则 最 终 的 签 名,这和普通的ECDSA签名没区别,因此除了对看守之外第三者是安全的。总结起来,主要有以下3种情况:

情 况 1. 看 守 W arden 在 第 3 步 试 图 通 过破解'。这相当于有椭圆曲线上的离散对数问题,是不可行的;

5 方案的封闭性分析

下面从封闭宽带信道、窄带阈下信道、失败终止式窄带阈下信道和布谷鸟信道四种信道逐一来说明该方案的封闭性。

与签名者Alice和接收者Bob共享其私钥dA试图建立宽带阈下信道。他将阈下信息作为进行签名,但由于接收者Bob不知道看守的会话密钥k"的值,也就无法从中计算出k',因此成功封闭了宽带阈下信道。

签名者Alice如果想建立失败-终止信道,必须以(r,s)为载体。从协议中看出,尽管Alice可以得到但对一无所知。显然,在不知道 情况下计算签名(r,s)是不可能的。因此,Alice由于不能控制而不能建立窄带阈下信道,包括1比特的失败-终止信道。

在第1步,W arden选择随机数k"和β 向Alice承诺。由于W arden不知道k'的值,因此他无法通过第3步来控制r的值。如果第3步W arden试图改变了承诺的k",就必须找到一个k",满足这在计算上是基于椭圆曲线离散问题的。而假如看守W arden没有使用 ,即第1步生成的第4步Alice利用可以检测到是否使用了因此W arden也无法建立“布谷鸟”信道。

需要说明的是,该协议要求k'k"不能重复使用,因为第二次使用该信道时,Alice或看守W arden由于掌握首次签名部分信息能有建立窄带阈下信道的可能。

6 结束语

该方案令看守参与签名的生成,确保会话密钥的随机性,封闭了窄带和宽带阈下信道;但看守由于没有伪造签名的能力,从而实现了对布谷鸟信道的封闭;从而在保证签名者的签名权力的前提下,签名由看守最终生成,成功阻止签名者生成失败终止式信道。同时,该协议完成仅需要发送者和看守之间进行三次交互,而且都是数乘运算,因此协议通信量小,实现简单,可以说以很小的代价实现了对因随机会话密钥而引入阈下信道的完全封闭。

[1]G.J.Simmons.The Prisoner’s Channel and the Sublim inal Channel[C],Proceedings of CRYPYO’83.Plenum Press,1984:51- 67.

[2]张秋余,孙战辉.椭圆曲线数字签名中阈下信道通信研究[J].计算机应用,201030(1):196- 197

[3]祁明,隆益民,卓光辉.封闭阈下信道的若干新型签名方案[J].计算机工程与应用,2000(6):22- 24.

[4]朱有根.抗阈下信道的盲签名方案[J].宁波大学学报(理工版),2002,15(2):62- 63.

[5]董庆宽,张串绒,肖国镇.数字签名中的阈下信道封闭协议[J].西安电子科技大学学报(自然科学版),2004,31(1):87- 90.

[6]张彤,杨波,王育民李真富.封闭阈下信道的若干方法[J].通信学报,2002,23(4):17- 21.

[7]李恕海,王育民.封闭阈下信道的理论模型[J].中山大学学报,2004,43suppl(2):34- 37.

[8]谢瑜华.阈下信道封闭和检测技术研究[D].长沙:湖南大学,2009:27- 29.