面向移动感知服务的数据隐私保护技术研究

廖龙龙,叶 强,2,路 红

(1.南京体育学院 信息科学与技术教研室,江苏 南京210014;2.中国科学技术大学信息科学与技术学院,安徽 合肥230027;3.南京理工大学 紫金学院,江苏 南京210046)

0 引 言

利用RFID技术、传感器技术、移动计算技术、移动定位技术等获取真实世界中真实物理实体对象的静态信息及其相关时空的动态信息是物联网技术应用的基础,而这些感知数据往往涉及个人信息、敏感物体信息、实时位置信息、商业机密等海量隐私数据。物联网感知节点安全访问控制机制的不完善、移动感知网络拓扑结构的实时动态变化、非法恶意感知节点的加入、无线通信网络与传感器网技术及相关数据传输协议自身的安全漏洞、数据挖掘与智能信息处理的恶意使用等,使得物联网感知数据在采集、传输、共享与处理的过程中面临被恶意篡改、伪造、泄漏、跟踪、利用等安全威胁[1]。同时,由于物联网感知数据不仅包括静态物体对象与真实用户的静态信息,而且包含与其相关的实时位置、查询内容、服务响应结果等动态信息,恶意攻击者可利用这些感知数据之间的逻辑关系推理得到更多其他隐私数据,如根据用户家庭中的智能家居信息推知该用户的真实身份、家庭收入、健康状况、社交圈子等。物联网移动感知服务能够明显改善用户使用移动互联网、物联网、无线网络等服务的体验,其在精准营销、智能交通、远程医疗、智能家居、计算广告、个性化推荐等领域的应用也越来越泛[2,3],如何保证移动感知服务相关隐私数据的可控性、可信性、可管性、机密性、完整性等,已成为目前物联网移动感知服务大规模应用过程中亟待解决的重要问题。

1 相关研究分析

数据挖掘技术的发展以及云计算平台的高性能计算能力和智能推理能力,致使传统身份认证技术、访问控制技术等安全技术只能防止非法用户对隐私数据的直接获取,物联网移动感知环境的复杂性和动态变化特性使得利用恶意感知节点窃取隐私数据或使用智能信息处理技术间接推理获取敏感数据成为隐私泄漏的主要方式。目前,隐私保护方法主要分为数据加密、限制发布、数据隐蔽,但许多数据隐私保护技术融合了多种方法,很难将其简单得归为其中的某一类。

文献 [4]采用对称加密算法、Hash函数与随机函数相结合的方法设计了一种面向RFID标签、RFID阅读器及其RFID感知数据管理系统的三方安全认证协议,利用认证过程中创建的会话密钥防止RFID隐私数据的泄漏、恶意跟踪与监视等。文献 [5,6]提出采用全同态加密技术对移动感知服务相关的数据进行加密处理,物联网感知服务提供者无需对各类加密数据进行解密即可直接进行智能处理并返回用户所期望的处理结果,使物联感知服务商在提供高质量服务的同时确保相关隐私数据明文不会被恶意利用或外泄。文献 [6]提出利用安全多方计算实现物联网移动感知服务的数据隐私安全保护。这些数据加密技术虽然能够保证数据在网络传输和智能处理中的隐私安全,但数据加密和解密过程需要较长的计算时间且需要耗费一定的存储空间和计算资源,而物联网感知移动服务终端设备的存储能力和信息处理能力都比较有限,在实际应用过程中面临响应时延较长、移动感知节点和移动终端服务设备的性能减弱等问题。

P.Samarati和L.Sweeney提出的k-匿名算法是具有代表性的数据匿名技术,通过使用删除标识符的方式发布数据,从而在数据发布过程中保护敏感数据与实体对象真实身份之间的对应关系,防止背景知识攻击和一致性攻击对隐私数据的获取[8,9]。文献 [10]在分析标识符对敏感属性影响的k-匿名算法、L-diversity匿名化原则、T-closeness匿名化原则等基础上,基于信息损失惩罚思想提出了一种满足L-diversity匿名化原则的k-匿名算法,能够保护用户查询服务中的隐私数据安全。文献 [11]针对k-匿名算法中敏感属性的个性化设置,提出了一种可实现数据发布中隐私数据个性化保护的多样k-匿名算法。匿名通信技术将网络通信节点的IP地址、路由信息、身份标识等敏感信息进行隐藏,从而实现通信双方身份匿名、通信关系匿名、位置匿名等,保护网络数据隐私的安全传输[12]。为满足拓扑结构动态变化、资源有限的物联网匿名通信要求,文献[13]设计了一种可保证传输数据安全和网络通信节点匿名性的无线传感器网络匿名通信方案,文献 [14]采用网络编码和多径路由技术实现无线匿名网络通信匿名性与保密性的统一,解决了以往隐私保护算法需进行加密与匿名化两次操作的问题。

数据匿名化技术和匿名通信技术是典型基于限制发布的隐私保护方法。一方面,它们存在一定程度的数据损失,且影响数据处理的准确性;另一方面,由于没有严格定义攻击模型,对攻击者所具有的知识无法进行量化[15]。基于数据隐蔽的差分隐私保护算法是一种灵活、通用、具有坚实数学理论支撑的隐私保护方法,且定义了严格的攻击模型,对隐私泄漏风险给出了量化评价方法和证明,可解决上述两类隐私保护方法不适合甚至无法解决的问题,适合于保证物联网移动感知服务相关海量数据的安全性、可用性、可信性和可控性,提高移动感知服务响应结果的准确性和实时性[16]。本文在分析物联网移动感知服务框架的基础上,针对物联网移动感知服务相关数据的隐私保护需求,基于差分隐私保护方法研究移动感知服务相关数据的隐私安全保护技术。

2 移动感知服务的数据隐私保护需求

2.1 移动感知服务框架

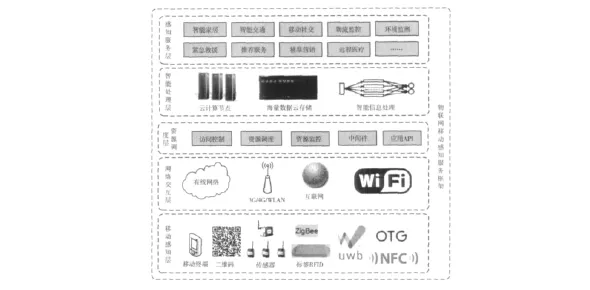

基于物联网的五层体系架构模型,设计如图1所示的包含移动感知层、网络交互层、资源调度层、智能处理层和感知服务层等的物联网移动感知服务框架。

图1 物联网移动感知服务框架

移动感知层主要是通过RFID标签与阅读器、真实物体标识码等静态感知节点以及真实用户、车辆等移动感知节点,获取和近距离传输真实物理世界相关实体对象的属性信息、用户身份信息、静态位置及其活动轨迹、时间和空间信息等感知数据。网络互连层主要利用无线通信网络、有线数据传输网络、移动通信网络等实现感知数据和服务响应结果数据的传输与交换。资源调度层是通过感知服务应用API或感知服务中间件接收网络互连层传输来的用户或终端实体对象发送的服务请求命令,根据统一资源管理策略实现智能处理层计算节点、云数据存储节点、智能信息处理服务等资源的调度与实时状态监控,并将最终的感知服务结果数据返回给目标用户或终端实体对象,从而实现感知服务层的各种移动感知应用服务。

2.2 隐私安全需求

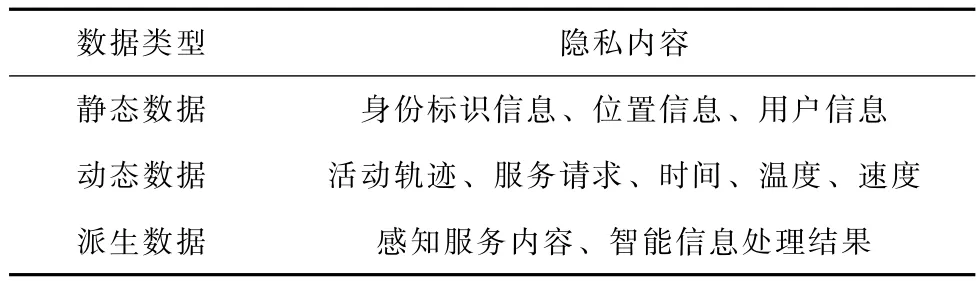

如表1所示,物联网环境中移动感知服务涉及的数据隐私主要包括静态数据、动态数据、派生数据三大类。隐私安全保护就是要保护这三类数据在采集、传输、存储、处理与发布过程中的安全,防止被篡改、窃取、泄漏、丢失、干扰等,确保用户在获取目标感知服务响应结果的同时,与该服务相关的物品属性信息以及用户身份信息、位置信息、个人信息等隐私数据的可控性、真实性、完整性。

表1 移动感知服务涉及的数据隐私

3 移动感知服务的数据隐私保护

3.1 隐私保护模型的设计

如图2所示,物联网移动感知服务的基本模式是终端用户发送服务请求到感知服务端,感知服务端对接收到的服务请求进行处理后返回服务响应结果给终端用户。其中,移动感知服务的终端用户不仅包括传统用户 (人)、而且包括各类感知节点、被监控或被控制的物理实体对象、各种感知服务系统终端平台等。隐私保护的对象就是终端用户发往感知服务端的感知数据和查询请求以及感知服务端反馈给终端用户的控制信息和查询结果,防止被非法窃取、泄漏、篡改等,保证数据的完整性、可信性、机密性和可控性。

图2 移动感知服务的数据隐私保护模型

差分隐私保护是一种通过添加噪声使原始数据失真的隐私保护技术,在数据集中添加或删除某一个记录之后并不会影响查询处理的结果,而且所加入的噪声大小与数据集大小无关,对于大型数据集仅需添加少量噪声即可达到很好的隐私保护效果[17]。例如,文献 [17]在云计算平台上采用差分隐私保护技术和几种信息流控制技术开发了一种称为Airavat的隐私保护系统,可防止云数据计算过程中的隐私数据泄漏,并支持对云计算结果的自动解密;文献[19]以Facebook为例研究差分隐私保护方法在线个性化网络广告数据发布中的隐私保护;文献 [20]采用差分隐私保护技术保护基于协同过滤的个性化推荐系统用户的隐私安全,实现了社会感知计算环境中的数据隐私保护。面向移动感知服务的数据隐私保护流程为终端用户在提交服务请求Q的同时添加一个利用Laplace分布函数生成的随机噪声,感知服务端对添加了噪声的服务请求进行处理并将处理结果R返回给终端用户。这样,物联网移动感知服务平台的网络交互层、资源调度层、智能处理层并不能得知准确的服务请求数据Q和服务响应结果数据R,应用服务层只有得到终端用户持有的隐私参数才能得到准确的移动感知服务数据内容,从而保护海量物联网移动感知服务的数据隐私安全。

3.2 隐私保护模型的算法实现

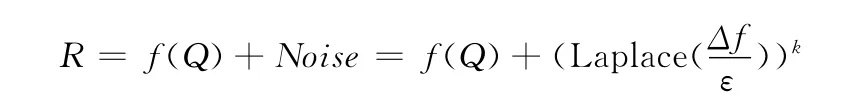

设保密参数为ε,移动感知服务计算函数为f,服务请求数据集为Q,输入的服务请求函数即为f (Q),实际得到的服务响应结果为R,K为随机变量,通过在输入的服务请求函数f (Q)上添加满足Laplace分布的随机噪声Noise即可得到ε-差分隐私保护函数[21]

其中,对于两个相邻服务请求数据集A和B来说,移动感知服务函数f的隐私敏感程度 (Sensitivity)Δf的计算方法为[22]

值得注意的是ε-差分隐私保护函数R的隐私敏感程度Δf对于大多数服务请求来说都是非常小,且与服务请求数据集Q无关;加入的随机噪声Noise与隐私敏感程度Δf成正比、与保密参数ε成反比[23]。在满足差分隐私保护算法要求时,保密参数ε的值越小,加入的随机噪声就越多,对于海量移动感知服务数据的隐私保护就越好,同时终端用户可根据隐私保护的实际需求设置保密参数ε实际值的大小,从而控制移动感知服务的数据隐私保护程度。

3.3 安全性与性能分析

对于物联网移动感知服务的差分隐私保护来说,即使攻击者已知服务请求数据集中除一条记录之外的所有其他数据内容,依然可保护这条数据记录的隐私安全。同时,本文所设计的数据隐私保护模型采用了比较灵活的ε-差分隐私保护算法,不仅可提高移动感知服务响应结果的准确性,而且只需在数据感知层提交服务请求数据时根据用户对隐私保护要求 (即终端用户设置的保密参数ε)加入一个相应的随机噪声即可实现相关服务请求数据和响应结果数据的隐私保护,使物联网移动感知服务的数据隐私保护不再因终端用户设备的局限性而受限甚至影响用户终端设备的正常性能。

4 结束语

针对物联网移动感知服务框架及其涉及的海量数据隐私安全需求进行分析,研究在保证感知服务质量和响应速度的同时,如何采用差分隐私技术保护移动感知服务的数据隐私安全。数据隐私保护模型及其实现算法的分析表明,差分隐私保护技术能够满足物联网移动感知服务中感知数据、查询请求、控制信息、查询结果等对可信性、机密性和完整性等隐私安全保护要求。

:

[1]Maki.Smart shopper[EB/OL].[2012-08-06].http://www.makiapps.com/current-projects/.

[2]Stanford University.Stanford mobile aware web project [EB/OL]. [2012-08-06].http://www.stanford.edu/dept/its/projects/mobile/aware/info/.

[3]HE Xin,SONG Yalin,AN Jian,et al.Study on Internet of things technologies based on mobile sense [J].Application Research of Computers,2011,28 (7):2407-2410 (in Chinese).[何欣,宋亚林,安健,等.移动感知物联网技术研究 [J].计算机应用研究,2011,28 (7):2407-2410.]

[4]ZHU Weiling,YU Jianping.A privacy preserving three-party authentication protocol for RFID systems in the internet of things [J].Journal of Shenzhen University Science and Engineering(Science &Engineering Edition),2012,29 (2):95-99 (in Chinese).[朱炜玲,喻建平.物联网RFID系统隐私保护三方认证协议 [J].深圳大学学报 (理工版),2012,29 (3):95-99.]

[5]Vladimir Oleshchuk.Internet of things and privacy preserving technologies[C]//Proceedings of the 1st International Conference on Wireless Communication,Vehicular Technology,Information Theory and Aerospace & Electronic Systems Technology.Piscataway,NJ,USA:IEEE,2009:336-340.

[6]QIAN Ping,WU Meng.Survey of privacy preserving data mining methods based on homomorphic encryption [J].Application Research of Computers,2011,28 (5):1614-1617 (in Chinese).[钱萍,吴蒙.同态加密隐私保护数据挖掘方法综述 [J].计算机应用研究,2011,28 (5):1614-1617.]

[7]BAO Lei,ZHANG Daiyuan,WU Jiabao.Internet of things and privacy preserving technologies [J].Journal of Electronic Science and Technology,2010,23 (7):110-112 (in Chinese). [暴磊,张代远,吴家宝.物联网与隐私保护技术[J].电子科技,2010,23 (7):110-112.]

[8]WANG Pingshui,WANG Jiandong.Progress of research on anonymization privacy-preserving techniques [J].Journal of Application Research of Computers,2010,27 (6):2016-2019(in Chinese).[王平水,王建东.匿名化隐私保护技术研究进展 [J].计算机应用研究,2010,27 (6):2016-2019.]

[9]XU Yong,WANG Hao,LI Dongqin.A survey on anonymous privacy preserving method for data publishing [J].Journal of Intelligence,2011,30 (8):128-133 (in Chinese).[徐勇,王浩,李东勤.数据发布领域匿名隐私保护相关技术研究 [J].情报杂志,2011,30 (8):128-133.]

[10]ZHU Qing,ZHAO Tong,WANG Shan.Privacy preservation algorithm for service-oriented information search [J].Chinese Journal of Computers,2010,33 (8):1315-1324 (in Chinese).[朱青,赵桐,王珊.面向查询服务的数据隐私保护算法 [J].计算机学报,2010,33 (8):1315-1324.]

[11]LIU Yinghua,LIU Yongbin,LI Guangyuan,et al.An enhanced personalized privacy preserving k-anonymity model[J].Microelectronics &Computer,2011,28 (8):4-8 (in Chinese). [刘英华,刘永彬,李广原,等.一种增强的个性化匿名隐私保护模型 [J].微电子学与计算机,2011,28 (8):4-8.]

[12]WU Zhenqiang,ZHOU Yanwei,QIAO Zirui.A controllable and trusted anonymous communication scheme [J].Chinese Journal of Computers,2010,33 (9):1686-1702 (in Chinese).[吴振强,周彦伟,乔子芮.一种可控可信的匿名通信方案 [J].计算机学报,2010,33 (9):1686-1702.]

[13]ZHANG Zhiming,DENG Jiangang,ZOU Chengwu,et al.Secure and effective anonymous communication scheme for wireless sensor network [J].Journal of Computer Applications,2009,29 (9):2351-2354 (in Chinese). [章志明,邓建刚,邹成武,等.安全有效的无线传感器网络匿名通信方案 [J].计算机应用,2009,29 (9):2351-2354.]

[14]WU Zhenqiang,MA Yalei.A novel anonymous communication model:Coding mix [J].Journal of Wuhan University(Natural Science Edition),2011,57 (5):401-407 (in Chinese).[吴振强,马亚蕾.编码混淆:一种新型匿名通信模型 [J].武汉大学学报 (理学版),2011,57 (5):401-407.]

[15]QIAN Ping,WU Meng.A survey on privacy preservation in IoT [DB/OL]. [2012-09-11].http://www.cnki.net/kcms/detail/51.1196.TP.20120911.1704.068.html(in Chinese).[钱萍,吴蒙.物联网隐私保护研究与方法综述 [DB/OL].[2012-09-11].http://www.cnki.net/kcms/detail/51.1196.TP.20120911.1704.068.html.]

[16]LI Yang,WEN Wen,XIE Guangqiang.Survey of research on differential privacy [J].Application Research of Compu-ters,2012,29 (9):3201-3205 (in Chinese).[李杨,温雯,谢光强.差分隐私保护研究综述 [J].计算机应用研究,2012,29 (9):3201-3205.]

[17]Moritz Hardt,Katrina Ligett,Frank McSherry.A simple and practical algorithm for differentially private data release [DB/OL].[2012-11-25].http://arxiv.org/pdf/10-12.4763v2.pdf.

[18]Roy I,Ramadan H E,Setty S T V,et al.Airavat:Security and privacy for MapReduce [DB/EL].[2012-04-07].http://www.cs.utexas.edu/users/witchel/pubs/roy10nsdi-airavat.pdf.

[19]Yehuda Lindell,Eran Omri.A practical application of deferential privacy to personalized online advertising [ED/OL].[2011-03-30].http://eprint.iacr.org/2011/152.pdf.

[20]Frank McSherry,Ilya Mironov.Differentially private recommender systems:Building privacy into the netflix prize contenders [ED/OL].[2012-09-27].http://arxiv.org/pdf/1111.2885.pdf.

[21]Rob Hall,Alessandro Rinaldo,Larry Wasserman.Random differential privacy [J].Journal of Privacy and Confidentiality,2011 (12):1-12.

[22]Shoaran M,Thomo A,Weber J.Differential privacy in practice [C]//Proceedings of Secure Data Management,Istanbul,Turkey,2012,7482 (8):14-24.

[23]Pranav Dandekar,Nadia Fawaz,Stratis Ioannidis.Privacy auctions for recommender systems [EB/OL]. [2012-11-11].http://arxiv.org/pdf/1111.2885v2.pdf.