对我国信息安全风险评估流程的探讨

孙伟成

(河海大学公共管理学院,江苏南京,211100)

0 引言

从风险管理的角度分析,信息安全风险评估是指运用科学的手段以及方法,对网络信息系统的脆弱性以及所面临的威胁进行系统地调查分析,评估网络信息安全事件发生可能带来的危害,并提出有效合理的防护策略来抵御威胁的一种评估机制。科学、合理的风险评估流程是保证整个评估工作有效开展的重要保证。

1 风险评估准备工作

从整个评估流程来看,准备工作是一个组织从事风险评估的基础性工作,是整个风险评估过程得以顺利推进的保证。一般而言,机构自身的风险评估工作是一种基于对组织安全的战略性考虑,其结果必须考虑到该机构的业务需求量、目标战略、流程业务、信息安全要求、文化差异、组织规模结构等因素的影响,对于风险评估实施过程,不同机构可能存在不同的要求。但是,不论有何不同,组织机构在风险评估的准备阶段都应该做好以下工作:

1.1 确定目标

目标是一切行动的指向。风险评估目标的确定,无疑会对整个评估的过程起到引导指向的作用。资产的严密性、可用性以及完整性对于维持组织竞争优势,树立组织形象具有重要的意义。因机构不得不面临来自各个方面的威胁,所以需要提高整个组织的信息化程度,减少组织机构的脆弱性。机构风险评估目标的确立,不仅是为了满足机构本身业务可持续发展的需要,同时也不得不满足相应法律、法规以及部门规章对该方面的要求。

1.2 界定范围

对某一机构进行风险评估,究其原因,不外乎是自身业务要求、完成战略目标、实现战略规划,因此,其评估范围的确立也必须围绕着此等原因展开。网络信息评估的范围涉及到全部信息要素以及信息系统范围,也包括单独的独立信息、机构重要的业务流程或者客户的相关信息等。

1.3 建立系统性的评估性方法

选取风险评估方法的应综合考虑网络评估的目的、意义、时间、范围、机构传统以及人员素质的因素,评估方法的确立必须与组织环境以及组织安全需求相适应。

1.4 获得高层管理者的支持

由于风险评估涉及整体规划,各个单位的相同领域和不同成员以及不同领域成员都需要为各个方面的协调做好准备工作,必要充分的准备工作,是保证整个网络进行风险安全评估的关键。而获取高层管理者的支持又是所有评估准备工作的前提,没有高层管理者的支持,也就无法保证整个评估过程能够顺利地进行下去。

2 资产识别

资产是在组织中有一定价值且需要保护的东西。它可以是有形的也可以是无形的,可以以硬件、软件、代码、服务等形式存在。通常认为,信息资产的完整性、可用性、机密性是构成资产安全特性的三个因素。不同的资产安全特性决定了信息价值的不同,因此存在的威胁、本身的弱点以及安全控制也就各不相同。为此,需要对组织中的信息资产进行识别,以便制定风险评估策略。

2.1 资产分类

资产识别是一个复杂的过程,需要对资产进行适当的分类,这样才能更有效地开展下一步工作。分类方法应依据具体环境由评估主体灵活把握。资产的种类可分为数据、硬件、软件、服务、文档、设备、人员等。

2.2 资产赋值

对资产的安全价值进行评估首先要对资产进行赋值,赋值并不是以账面价值去衡量资产价值。在资产赋值估价时,不仅应考虑资产本身的应有价值,还应该综合考虑资产组织业务的重要性程度。为保证资产评估的准确性和一致性,评估机构应依据一定的原则,建立规范的评估标准,以准确地对资产进行赋值评估。

资产赋值的最终确定是根据资产的可用性、完整性以及机密性三个方面综合评定,且一般采用由高到低定性相对等级方式,整个等级分为5 等,从5 到1,由高到低,分别代表五个级别的资产各自相对应价值,等级越高资产的重要性程度也就越高,等级越低,资产也就相对不重要。如表1 所示:

3 威胁识别

威胁是指可能对整个系统结构的安全性构成潜在危险的破坏性因素。从理论上来讲,无论机构的信息系统如何安全,威胁都是客观存在的,是进行风险评估不得不考虑的因素之一。

3.1 威胁分类

威胁的产生因素可以分为环境因素和人为因素两种。环境因素又分为不可抗因素和其他物理性因素。威胁的作用形式不一,可以是对信息系统的直接攻击,也可以是间接攻击。如对非授权信息的破坏、泄露、篡改、删除等,或者破坏信息的严密性、可塑性以及完整性等。

一般而言,威胁总是需要借助一定的平台,如网络、系统亦或是应用数据的弱点,才会对系统造成损害。针对威胁的产生因素,可以对威胁进行分类,如:软件障碍、硬件故障、物理环境威胁、操作失误、恶意病毒、黑客攻击、泄密、管理不善等。

3.2 威胁赋值

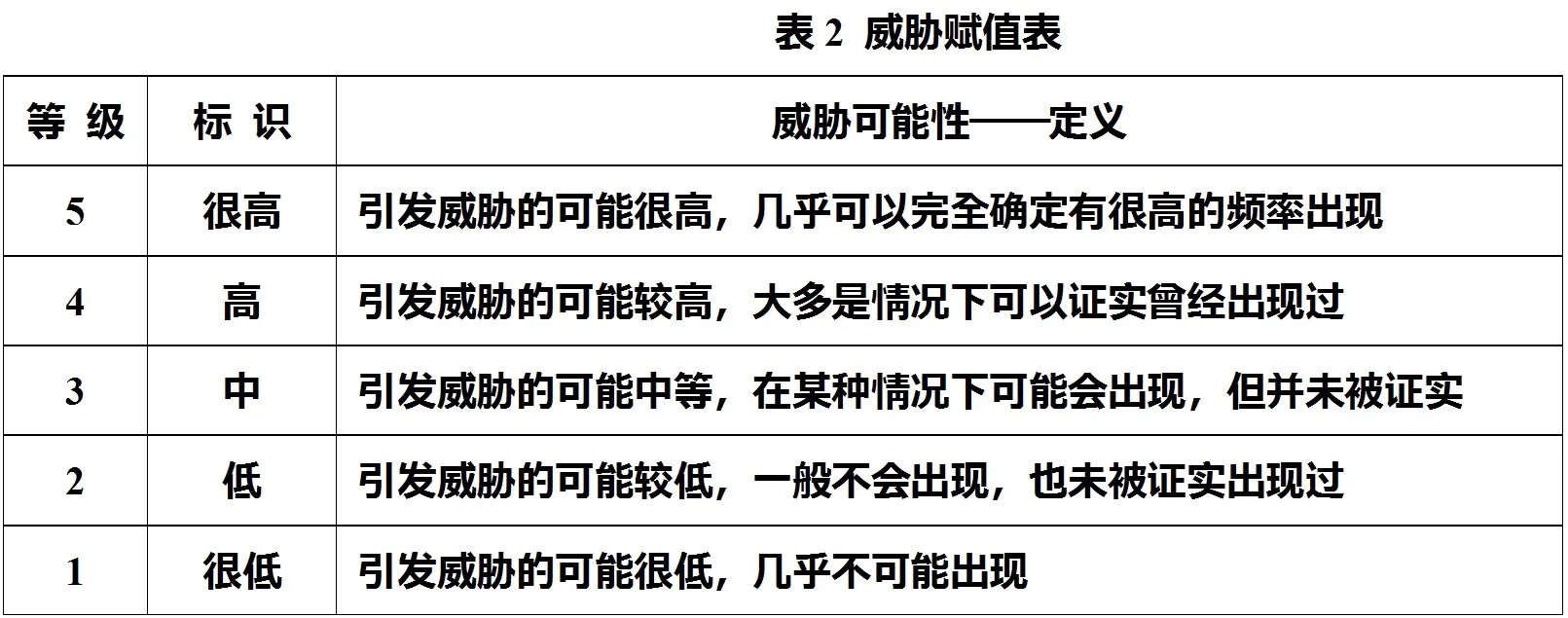

在评估的过程中,同样还需要对引发威胁的可能性赋值。如同资产赋值一般,威胁赋值也是采用定性的相对等级的方式。威胁的等级同样分为五级,从5 到1 分别代表由高到低,五个级别引发威胁的可能性。等级数值越高,则表明引发威胁的可能性越大,反之,则越小。如表2 所示:

4 脆弱性识别

脆弱性评估(又称弱点评估),是风险评估环节中很重要的内容。任何资产本身都不可避免的存有弱点,这些微小的弱点却很容易被威胁利用,进而对资产和商业目标造成损害。资产的弱点不仅包括人员构成、组织机构、组织过程、管理技术等,还包括组织软件、硬件、信息以及物理环境资产的脆弱性。

资产脆弱性评估工作主要是从管理和技术两个方面进行的,是涉及到整个管理层、系统层、网络层、应用层等各个层面的安全问题。技术脆弱性主要包括系统性安全、网络化完全、物理性安全、应用性安全等层面。而管理脆弱性主要是指进行安全管理。

在很大程度上,资产脆弱性与机构所采取的安全控制措施有关,因此,在判定威胁发生的可能性时应该特别注意已有安全控制会对脆弱性产生的影响。

5 总结

在笔者看来,信息安全风险评估流程的设计需要综合考虑评估前的准备,资产识别、威胁识别、以及脆弱性识别等各个因素,通过综合分析与评估,制定科学合理的信息安全风险评估流程,这是保证整个信息安全风险评估工作顺利进行的关键环节,不可忽略。

[1] 范红,冯登国,吴亚非.信息安全风险评估方法与应用[M].北京:清华大学出版社,2006:1.

[2]项文新.档案信息安全风险评估流程[J].档案学研究,2012,(1).

[3]张泽虹.基于评估流程的信息安全风险的综合评估[J].计算机工程与应用,2008,44(10).

[4]刘佳,徐赐文.信息安全风险评估方法的比较分析[J].中央民族大学学报:自然科学版,2012,21(2).

[5]李娟,梁军,李永杰等.信息安全风险评估研究[J].计算机与数字工程,2006,34(11).

[6]许诚,张玉清,雷震甲等.企业信息安全风险的自评估及其流程设计[J].计算机应用研究,2005,22(7).