对一个群签名方案的分析与改进

张凯,张建中

陕西师范大学数学与信息科学学院,西安 710062

对一个群签名方案的分析与改进

张凯,张建中

陕西师范大学数学与信息科学学院,西安 710062

1 引言

随着电子商务的发展,数字签名技术获得广泛的研究应用,越来越多的数字签名方案被提出。1991年,Chaum和Heyst首次提出了群签名方案[1]。群签名方案允许群中合法成员以群的名义签名,出现争议时,可以通过群管理人来确定签名者的身份。由于群签名的这种特性,使得群签名在电子货币、电子选举等领域有着广泛的应用。

目前,已经提出许多种不同的群签名方案[2-10]。1997年,Camenish和Stadler[2]提出了第一个相对效率较高且适用于大群体的群签名方案,但该方案不能抵抗联合攻击。2000年,Ateniese等人提出了一个简称为ACJT方案[3]的群签名方案。ACJT方案可以抵抗自适应攻击者发动的联合攻击,并且效率也优于文献[2]中的方案,但却没有解决成员撤销问题。2004年陈泽文等基于中国剩余定理等提出了一种新的群签名方案[4],该方案可以在撤销群成员时不改变其他成员的签名密钥。但经分析,该方案并不安全,因为任何一个现有成员或已被撤销的成员都可以完全攻破该方案。本文针对上述问题,对文献[4]中方案进行了改进,并对新方案进行了安全性分析,有效地解决了原方案存在的问题。

2 原方案介绍及分析

对文献[4]中原方案做简单介绍,对其性能进行分析。原方案由系统建立、成员加入、成员撤销、签名、验证、签名打开等6部分组成。

2.1 系统建立

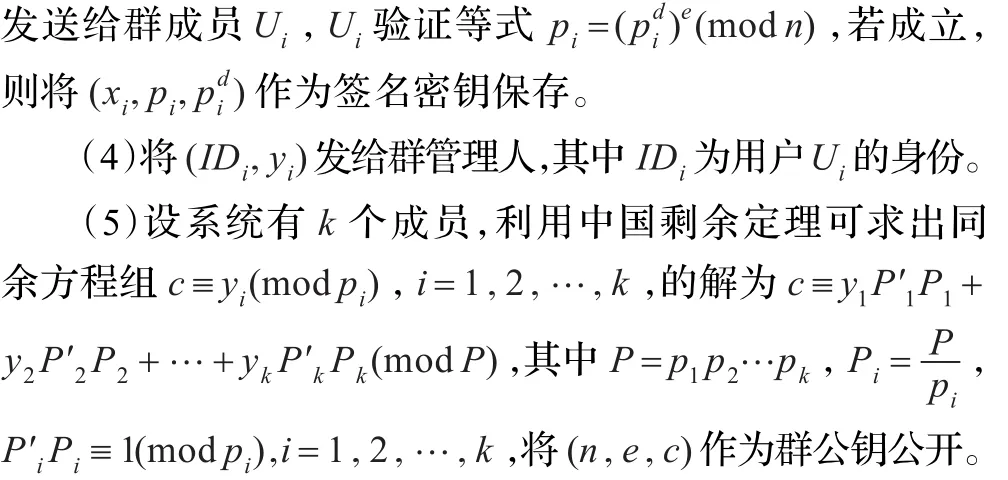

(1)群中心选择两个大素数p、q和一个Hash函数h,计算n=pq。

2.2 成员加入

假设Bob向群中心申请成为一个新成员,若群中心通过验证,则:

2.3 成员撤销

2.7 原方案的缺陷

定理1原方案中的任何一个现有成员或被撤销的前成员都可以独自完全攻破该方案。c(modpi)。由于Uj已经知道ϕ(n),则他可解xiyi≡1(modϕ(n))得出xi,再由d算出pdi,进而获得Ui的签名密钥(xi,pi,)。因此,原方案中的任何一个现有成员或被撤销的前成员都可以独自完全攻破该方案。

3 改进的方案

针对原方案的缺陷,对方案进行改进,新方案仍由6部分组成。

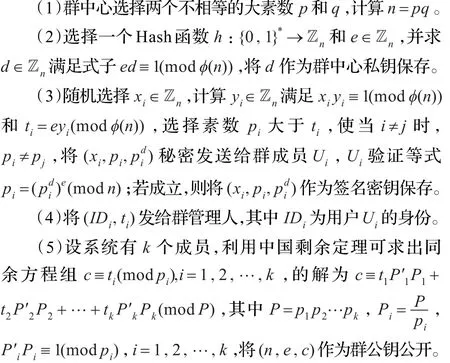

3.1 系统建立

3.2 成员加入

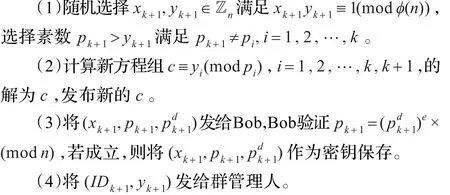

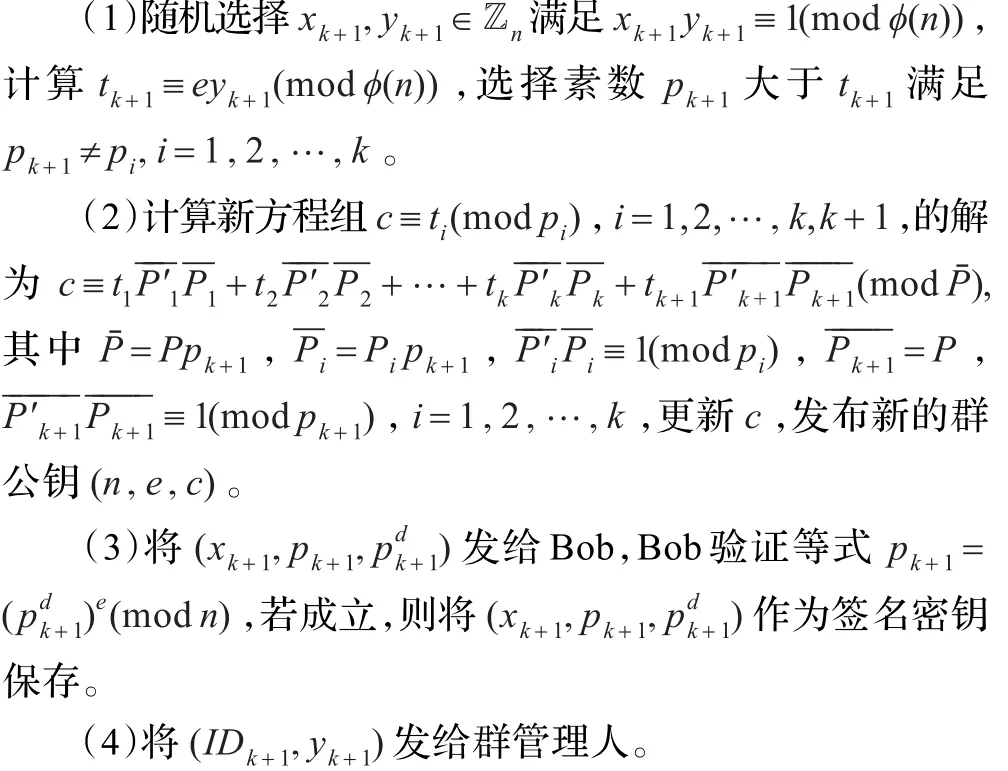

假设Bob向群中心申请成为一个新成员,群中心验证其身份同意后:

3.3 成员撤销

设现有k个成员,且

3.4 签名

3.5 验证

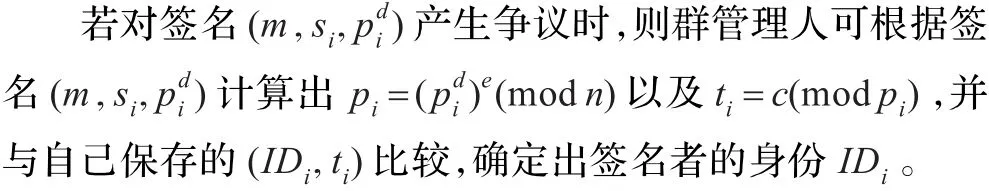

3.6 签名的打开

4 新方案的分析

对新方案的性能进行分析,主要包括可验证性、可撤销性、不可伪造性、防陷害攻击、抗联合攻击等几个方面。

4.1 可验证性

在证明可验证性之前,需要先证明一个与之有关的引理。

4.2 可撤销性

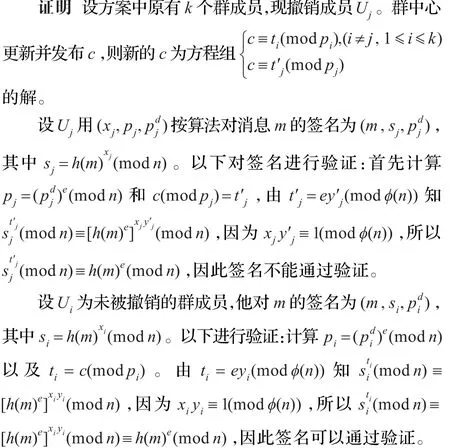

定理3撤销成员后,被撤销的群成员按自己原来的密钥和签名算法产生的签名不能通过验证,但未被撤销的群成员按自己原来的密钥和签名算法产生的签名仍能通过验证。

4.3 不可伪造性

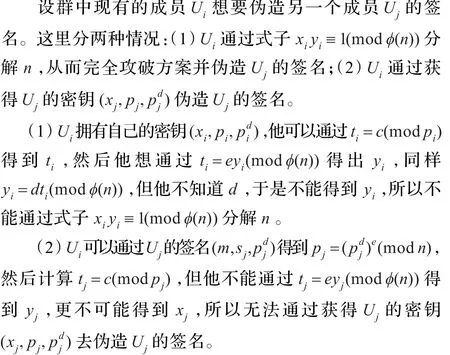

设被撤销的群成员Uj想要伪造一个合法的签名。这里分三种情况:(1)Uj试图通过式子xjyj≡1(modϕ(n))去分解n,从而完全攻破方案。(2)Uj去获取群中合法成员的签名密钥,从而伪造签名。(3)Uj在公布签名时,改变签名中和验证有关的信息,从而使自己用原来密钥xj签的名可以通过验证。

4.4 防陷害攻击

4.5 抗联合攻击

4.6 其他特性

由于(IDi,ti)是由群管理人秘密保存的,所以只有群管理人可以通过打开算法来确定签名人的身份,因此签名方案具有匿名性和可跟踪性。但由于任何人都可以通过对比两个签名中的是否相同来判断这两个签名是否为同一人所签,所以签名方案仍不具有不可关联性。

4.7 性能对比

通过分析,可以得出本文方案和文献[4]方案的性能对比表,如表1。

表1中,用“√”表示方案有此性能,用“×”表示方案无此性能。

从表1可以看出,本文方案和文献[4]方案都具有匿名性和可跟踪性,且都不具有不可关联性。但本文方案具有文献[4]方案中不具有的不可伪造性、防陷害攻击和抗联合攻击,因此本文新方案的安全性更好。

表1 本文方案和文献[4]方案的性能对比表

5 结束语

对文献[4]中的方案进行了分析,指出了该方案的安全性缺陷,在原方案的基础上进行了改进,并对新方案进行了安全性分析。本文方案保留了原方案在增加和撤销群成员时运算量小等优点,而且还具有不可伪造性、防陷害攻击、抗联合攻击、匿名性和可跟踪性。但本文方案仍不具有不可关联性,这有待于今后进一步研究。

[1]Chaum D,Heyst V E.Group signatures[C]//Proceedings of EUROCRYPT’91.Berlin:Springer-Verlag,1991:257-265.

[2]Camenish J,Stadler M.Efficient group signatures for large groups[C]//Proceedings of CRYPTO’97.Berlin:Springer-Verlag,1997:410-424.

[3]Ateniese G,Camenish J,Joye M.A practical and provably secure coalition-resistant group signature scheme[C]//Proceedings of CRYPTO’2000.Berlin:Springer-Verlag,2000:255-270.

[4]陈泽文,张龙军,王育民,等.一种基于中国剩余定理的群签名方案[J].电子学报,2004,32(7):1062-1065.

[5]Ateniese G,Tsudik G.Some open issues and new direction in group signature scheme[C]//Proceedings of CRYPTO’99.Berlin:Springer-Verlag,1999:225-237.

[6]Camenish J,Michels M.A group signature scheme with improved efficiency[C]//Proceedings of ASIACRYPT’98.Berlin:Springer-Verlag,1998:160-174.

[7]Lee W R,Chang C C.Efficient group signature based on the discrete logarithm[J].IEE Proc Computer Digital Technology,1998,145(1):15-18.

[8]Nakanishi T,Funabiki N.Group signature schemes with membership for large groups[J].IEICE Transactions on Fundamentals of Electronics,Communication and Computer Science,2006,89(5):1275-1283.

[9]Gordon S D,Katz J,Vaikuntanathan V.A group signature scheme from lattice assumptions[C]//Proceedings of ASIACRYPT’10. Berlin:Springer-Verlag,2010:395-412.

[10]李继国,张刚,张亦辰.标准模型下可证安全的本地验证者撤销群签名方案[J].电子学报,2011,39(7):1618-1623.

[11]Stinson D R.Cryptography theory and practice[M].3rd ed.New York:Chapman&Hall/CRC,2006:202-206.

ZHANG Kai,ZHANG Jianzhong

College of Mathematics and Information Science,Shaanxi Normal University,Xi’an 710062,China

Analysis of a group signature scheme based on Chinese remainder theorem,shows that the scheme is insecure:any member of a group or a group member has been revoked can completely break the scheme.Aiming at these flaws,this paper puts forward an improved scheme.Analysis results show that new scheme can effectively add or delete group members while keeping secret keys of other members unchanged.Moreover,the new scheme has many properties,such as unforgeability,exculpability and coalition-resistant.

group signature;Chinese remainder theorem;security

分析了一个基于中国剩余定理的群签名方案,指出此方案并不安全:任何一个群成员或已被撤销的群成员都可以完全攻破此方案。针对该安全缺陷提出了一个改进的新方案。分析表明,该方案不仅可以在不改变其他群成员密钥的情况下有效地增加和撤销群成员,而且具有不可伪造性、防陷害攻击、抗联合攻击等性质。

群签名;中国剩余定理;安全性

A

TP309

10.3778/j.issn.1002-8331.1201-0177

ZHANG Kai,ZHANG Jianzhong.Analysis and improvement of a group signature scheme.Computer Engineering and Applications,2013,49(19):75-78.

国家自然科学基金(No.61173190);陕西省自然科学基金计划项目(No.2009JM8002);陕西省教育厅科学研究计划基金(No.2010JK829);中央高校基本科研业务费专项资金资助(No.GK201002041)。

张凯(1987—),男,硕士研究生,研究方向为密码学;张建中(1960—),通讯作者,男,教授,博士,研究方向为信息安全与密码学。E-mail:jzzhang@snnu.edu.cn

2012-01-11

2012-03-07

1002-8331(2013)19-0075-04

CNKI出版日期:2012-06-01http://www.cnki.net/kcms/detail/11.2127.TP.20120601.1457.031.html