造纸厂DCS系统的网络安全分析

周海君 刘玉娟 崔 健

(北京市电子科技职业学院自动化工程学院,北京,100176)

造纸厂DCS系统的网络安全分析

周海君 刘玉娟 崔 健

(北京市电子科技职业学院自动化工程学院,北京,100176)

针对造纸厂典型集散控制系统 (DCS)网络的特点,从提高网络安全性的角度提出应对方案。

网络安全;DCS系统;防火墙

1 网络安全的重要性

2010年10月份,“超级工厂”网络病毒在包括我国在内的多个国家肆虐,超过45000个工厂网络被“超级工厂”病毒感染。以伊朗为例,超过60%的电脑受到干扰,造成了极大的经济损失和信息危机。

与传统的“蠕虫”和“木马”网络病毒不同,“超级工厂”病毒攻击的不仅仅是抽象的IT系统,它不以搜集个人信息为目的,其目标就是真正的工厂,通过对PLC重新编程,隐藏程序员和用户的参数设置和命令,从而达到袭击工厂关键设备和生产环节的目的。

“超级工厂”病毒的出现使人们对于工厂的网络安全有了新的认识:网络病毒不再只是导致计算机操作系统异常那么简单,而是实实在在地威胁到了工厂的控制系统内部实质。

造纸厂集散控制系统 (DCS)系统[1]的核心架构离不开网络体系:主控制器和分布式IO站点之间通过现场总线进行数据读写和诊断;服务器通过系统总线与主控制器通信;各种操作站,包括web服务器等,通过终端总线从服务器上获取数据。工厂规模越大、自动化程度越高,DCS系统的网络规模也就会越大,复杂程度也会越高。如果还存在MES/ERP系统,那么整个DCS网络还和办公室网络、甚至Internet(因特网)直接链接。

此外,如何还需要和成套设备的控制系统通信,DCS系统还需要开放OPC等通信方式,甚至在某些特性情况下,主控制器都可能被第三方子系统访问。

由于系统配置的缺陷,操作员日志缺失或者不完善,导致各种匿名访问和操作变得不可追溯。

管理上的疏忽,导致未经许可的个人电脑、移动存储设备、Internet连接接口等轻易接入到生产网络中的交换机设备上,导致各种病毒、木马程序泛滥,严重者将直接导致整个DCS系统崩溃。

随着系统的自动化程度不断提高[2-3],由于安全配置和系统的缺失、管理制度上的不重视都将会使整个DCS系统置于一个危险的境地。本文以西门子PCS7的典型配置为例,探求相关的网络安全解决方案。

2 造纸厂典型DCS网络系统结构

2.1 系统结构

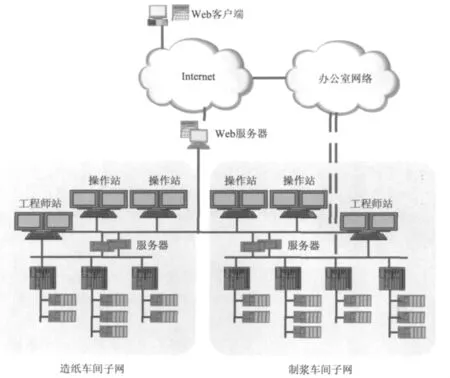

在浙江宁波某造纸厂的PCS7系统中,采用的是典型网络架构,如图1所示。

图1 宁波某造纸厂网络结构图

从图1可看出,造纸车间子网 (图1左侧)和制浆车间子网 (图1右侧)是两个相对独立的控制网络,每个网络中有独立的冗余服务器,各自的系统总线 (服务器和控制器之间的总线)也是完全隔离的。两个车间都分别配置了一个工程师站,负责各自的程序管理和故障诊断。

在终端总线 (服务器和客户端操作站之间的总线)上,各个车间的操作站都是对应其所在车间的服务器,从服务器上获得画面和数据。但这两个车间的终端总线是连接在一起的。由于存在远程操作的需求,项目中配置了一个Web服务器,同时从两个车间的服务器上获取数据并发布到网络上。通过Internet的网络用户使用IE浏览器和相应的插件即可和本地操作站一样打开控制画面,如果权限分配合适,还可以进行相应的操作。

为了使用的方便性,在工厂的办公室网络中还存在几台临时性的操作站。如有需要可以接入到系统总线上查看CPU的实时运行数据,也可以直接接在终端总线上和服务器、客户端操作站进行通信。

在这个典型的网络配置中,外部Internet、内部办公室网络都可以和控制系统网络进行数据交换。同样地,各种病毒、木马软件等也完全可以威胁到控制网络。所以,有针对性地分析不同网络的安全特点,就可以更好地采取相应的处理措施。

2.2 控制网络的安全分析

在典型的PCS7网络体系中,控制网络主要由系统总线和终端总线两部分组成。系统总线中的通信设备包括工程师站、OS服务器和控制器,它们之间的通信内容主要包括如下几个方面:

(1)OS服务器和控制器之间

这部分的通信主要是周期性数据请求和应答,画面上WinCC变量的更新和归档变量的读取属于这种通信方式,此外还存在少量的控制器上传报警信息、资产管理系统读取仪表的诊断信息等非周期性内容。

(2)控制器和控制器之间

一般控制器之间是不会有数据交换的,如果组态了通信,那都是基于链接的,数据量不大,而且都是周期性的。

(3)工程师站和控制器之间

在偶尔硬件诊断、程序更新时工程师站会和控制器进行数据交换,在正常运行时,这部分通信很少,而且和DCS系统正常运行无关。

上述的3种通信中,共同的特点就是数据量相对较少,而且内容基本都是监控、诊断相关的数据。也就是说,控制网络的主要功用是承担监控层面——例如服务器等——和控制器本身的通信桥梁。所以,可靠性是这个网络最主要的安全配置目标。确保控制网络可靠,就可以让DCS系统控制层面一直处于安全可控的状态,避免设备损毁、人员伤亡等恶性事件发生。

2.3 办公室网络的安全分析

与控制网络不同,办公室网络节点之间的通信呈现出的特点是数据量大、非周期性。各种私有数据、DCS分析数据等是这个网络的主要数据内容。另一方面,办公室网络都会直接和Internet相连,面临的外部攻击、病毒感染更为复杂。如何确保办公室网络中的信息安全是安全配置的重点。

2.4 外部Internet的安全分析

外部Internet是一个完全开放的网络,各种通信形式都存在,对于DCS系统而言,完全处于不可控的状态。

面对这个情况,限制外部访问是最常见的处理措施。例如以Web服务器而言,外部的Web客户端都是通过HTTP协议来访问Web站点的,所以在Web服务器上只需要开放HTTP的80端口即可。

综上所述,DCS系统中牵涉到的不同网络有各自不同特点和安全配置重点,如何平衡各个网络的安全防御措施,以及如何优化系统安全架构是讨论的核心内容。

3 网络安全措施分析

3.1 安全管理体系

全厂DCS系统的网络安全,各种配置和相应的安全设备是必需的,但其核心内容是一套行之有效的安全管理体系。

据国外统计,导致DCS系统崩溃的原因之中,硬件故障排在首位,而由于安全原因导致的崩溃也占了近三成。这些因为安全原因导致DCS系统不可用的实例在我国也很常见,如使用感染有病毒的U盘、安装来历不明的软件、未经许可地将个人电脑接入控制系统网络等是最为常见的威胁来源。

为了控制和避免这方面的安全隐患,采取相应的技术手段是必要的。例如禁用计算机的USB接口,网络交换机柜上锁,计算机用户权限限制等。但这是远远不够的,所有的技术方案如果没有相应管理上的流程来保障,在面对威胁时同样形同虚设。国内有一石化公司,投入巨资建立了全厂的安全系统,但没有具体的管理体系。在一次技术升级过程中,第三方光纤供应商直接使用自己的笔记本电脑接入到了控制网络来测试光纤是否工作正常,结果导致服务器感染病毒死机,造成了巨大的损失。如果该工厂有相应的管理流程,让光纤供应商的笔记本电脑在接入网络之前要进行相关的检测,或者在升级过程中采用将可能的危险区域从这个控制网络中隔离出来等措施,就会避免网络病毒的感染。

所以,在DCS网络安全系统建立过程中,首先需要建立的就是自上而下的安全管理规章流程和相应的应急处理预案。只有这样,后续的安全解决方案才能有制度上的保障。

3.2 病毒防护和软件管理

对于PCS 7系统而言,兼容的反病毒软件有3种:Trend Micro OfficeScan、McAfee和Symantec。只有兼容的杀毒软件才能在DCS系统中使用,其他的杀毒软件,例如瑞星等可能会将正常的软件程序删除。

防病毒软件需要及时更新病毒库。更新病毒库有单机方式和病毒服务器方式这两种方式。

(1)单机方式

从反病毒软件网站上获取相应的离线病毒库升级包,然后临时开放各个计算机的USB接口,将升级包拷贝到计算机上安装,或者通过网络分发到各个计算机上,然后执行升级。这个方式操作起来较为繁琐,而且安全上的风险较大。但相对成本和技术难度而言都比较有优势。

(2)病毒服务器

在DCS系统中配置1台病毒服务器,该服务器连接到Internet,并从指定的病毒库升级网站上下载更新包。根据配置,对网络中各个反病毒软件客户端进行自动升级。这种方式需要配合防火墙使用,技术难度稍大,但病毒库升级都是自动执行,无需人为干预。

与反病毒软件一样,计算机操作系统和其他相关软件也需要保持更新。在PCS 7中,操作系统的Security Package和Critical Package是可用的,所以也可以采用单机或者升级服务器的方式来安装这些更新包。通过微软的WSUS(Windows Server Update Services)软件可以在系统中搭建一个升级服务。

3.3 防火墙配置

在宁波某造纸厂的网络配置中,Web服务器是需要与Internet连接的。如果再配置了WSUS和病毒服务器,那么整个系统中至少存在3个通往外部的接口。再考虑到办公室网络,面向Internet的将是一个规模不小的LAN。

将整个工厂网络和Internet隔离是一个不错的选择,即将包括Web服务器和办公室网络在内的所有DCS系统相关网络都通过防火墙与Internet断开。

分析Web服务器和病毒服务器,其对Internet的访问进程是明确的,开放端口也是确定的,所以采用端口限制的防火墙规则可以起到一定的防御作用,但面对诸如“端口复用”技术手段来实现的病毒突破则是无能为力的。同样的情况也出现在办公室网络中,不明确的访问需求和端口导致这种限制端口的手段更是无从谈起。

更为严重的是,WinCC的服务器和客户端通信,例如Web服务器和OS服务器之间的通信,其端口是变化的。所以要确保通信正常Web服务器对OS服务器要开放所有的端口,这就意味着任何突破了Web服务器的威胁都必将直接影响到OS服务器。

基于此,当前网络安全领域通常的处理措施就是“纵深防御 (Defense-in-Depth)”,即采用多种不同的方法,对目标实施层层防护,尽可能多地为攻击者 (黑客,恶意软件,破坏者等)造成多重障碍。任何一种单一的防御手段都不足以保证目标的安全,而“纵深防御”体系中,即使外部的攻击者能够突破一种或者几种防御屏障,也很难突破所有的屏障并最终抵达防御的目标。

采用防火墙搭建的“纵深防御”结构如图2所示。

从图2看出,在这个系统结构中,包括OS服务器/客户端/工程师站在内的控制网络都在防火墙的保护之下,而Web服务器等在一个DMZ区域中,其他的办公室网络和Web客户端等和Internet一样在防火墙之外。

这种配置方案中,即使DMZ区域因为受到病毒攻击而崩溃,控制网络依旧可以正常运行。完成这样的一个配置,在PCS7专用的Secure Guide防火墙中只需要简单的几个向导即可完成。

图2 “纵深防御”系统结构配置

4 应用体会

该网络安全系统已经在多个造纸厂DCS系统中集成使用,由于新增硬件较少,作用显著,所以多数厂商都愿意采用。在具体实施过程中,尽管每个工厂的具体要求不尽相同,但病毒升级服务器、WSUS服务器和防火墙等基本架构都是一样的,并不会给配置和调试带来太大的工作量。

从测试和当前运行情况来看,已经投用的几个安全系统均未再发生网络安全事故,而且其工厂的安全管理体系也在运行过程中不断完善。

[1]刘承栋,段静波.经济适用型DCS系统在纸机直的应用[J].中国造纸,2011,30(7):48.

[2]陈修环,石 岩.计算机网络安全管理[J].小型微型计算机系统,1999,20(5):143.

[3]亚森·艾则孜,木塔里甫·木明,阿不利米提·阿布都热依木.浅析针对网络安全对策[J].计算机与网络,2004,10(19):44.

Security Analysis of DCS Network in Pulp&Paper Mills

ZHOU Hai-jun*LIU Yu-juan CUI Jian

(Beijing Electronic Technology Training College,Beijing,100029)

(*E-mail:simeng@sina.com)

The threat of network in mill automation system is becoming more and more seriously,so more and more investments are spent to support network security system improvement.This paper analysed the characteristics of DCS network in pulp & paper mills,the related solutions for network security improvement were suggested.

network security;DCS;firewall

TS736+.4

B

0254-508X(2012)05-0044-04

周海君女士,硕士,高级讲师;研究方向:控制理论与控制工程。

2011-11-24

(责任编辑:常 青)