改进型信息安全风险评估计算模型研究

刘 琰

(濮阳职业技术学院,濮阳457000)

0 引言

随着高校信息化建设的逐步深入,越来越多的应用信息系统在教学、科研、管理等业务工作中得到了建设和实施,同时这些信息系统在使用过程中也产生了很多安全问题,因此,进行信息系统安全风险评估、加强信息系统安全工作越来越受到高校的重视。由于目前在信息安全风险评估方面虽然出台了相关标准,但在实际操作中缺乏具体的描述方法和形式化的分析,各高校在风险评估方面各自为战,给信息安全风险评估结果造成了偏差和误导。因此研究新安全形势下信息系统安全风险评估模型,降低信息系统安全风险、确保系统正常运行就成了一个重要的研究课题。

1 信息系统安全风险评估理论

1.1 信息系统安全及风险评估

信息系统(Information System)是建立在计算机技术、网络技术、通讯技术基础上,对各类信息数据按照既定的规则和目标进行加工处理的系统。而信息安全(Information Security)的范围非常广泛,除了技术层次上的安全以外,还包括安全管理、安全环境等方面的内容。确保信息安全应包含的基本原则为:保密性(Confidentiality)、完整性(Integrity)和可用性(Availability)[1]。随着信息安全技术的发展,又增加了鉴别性和不可否认性的要素,上述要素的构成是信息安全建设和管理应遵循的基本原则。

信息安全风险评估(Information Security Risk Assessment,ISRA)是指按照国内外信息系统安全技术与管理的相关标准和技术,对信息系统所有安全属性进行综合评价、分析、总结的动态过程。信息安全风险评估是对现有信息资源发生安全事件的预测,目的是为信息系统安全运行提供安全参考。对于各类信息系统而言,由于在设计、环境、部署等方面的缺陷,或多或少地均存在一定的风险,虽然有风险,但并不代表着系统不安全,而是要在风险评估的基础上对其进行改进和修补,使其安全性能够在可接受的范围内,并将风险安全降到最低。

1.2 信息安全风险评估要素

信息安全风险评估的基本要素主要有信息资源、信息威胁、信息的脆弱性和信息安全措施等方面,上述基本要素相互联系并不孤立,均具有独特的个性属性。其中信息资源是最为核心的要素,通过对信息资源的分析与研究,可以最结得出信息风险安全指标体系的评估重点。安全风险评估过程中,必须充分考虑信息系统的部署、信息的价值、信息的安全需求等。

1.3 风险评估的基本方法

针对信息系统进行安全风险评估,必须根据信息系统的功能、用途和其他特点来进行选择。评估方法的不同会直接影响评估的各个环节和结果,因此要尽可能地选择适合信息系统的方法模型,这样可以提高评估的可靠性和可用性。评估方法按照计算方法来划分主要有3种:定性法、定量法、定性与定量相结合的评估方法。

定性分析法是一种采用模糊分析判断的方法,在实际操作过程中没有固定的模式,更多的是依赖评估者自身的能力和知识结构以及主观判断,利用分析、演绎、综合判断等方法,对信息系统的安全风险进行评估,并给出定性评价结论。评估者的能力包括知识能力、工作经验、对政策的解读能力等,因此定性分析方法是一种非数值量化的一种方法。典型的定性分析方法有德尔斐法、历史比较法、因素分析法等。

定量分析是在定性分析的基础上,对风险元素应用数量化指标来进行计算,通过计算产生风险评价结果的方法。风险元素的量化数据是否准确,对定量分析的结果影响较大,因此这种方法在客观上能够真实地反映出信息系统的评价结果。比较典型的定量评估方法有时序模型法、因子分析法、等风险图法等。

定性与定量相结合的评估方法是上述两种方法的综合,一般来讲,在具体的评估过程中,既要重视主观的经验判断,又要强调客观量化的结果,要将这两种方法结合起来,取长补短,发挥各自的优势,才能更好地进行风险评估。

2 风险评估量化模型研究

2.1 典型的风险评估量化计算模型

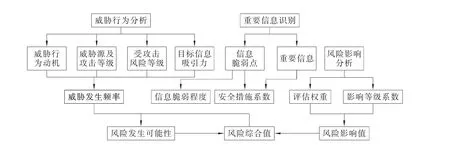

由于信息系统安全风险评估是动态的、不断变化和完善的过程,因此衍生了不同的动态量化模型,比 较 典 型 的 如 PDCA (Plan-Do-Check-Action,策划—实施—检查—执行)模型、P2DR(Policy-Protection-Detection-Response,策略—保护—检测—响应)模型等。概括起来,现有风险评估计算模型的基本结构如图1所示。

图1 风险评估量化计算一般模型

2.2 风险评估计算环节

根据图1可知,风险评估量化计算原理可以用公式来表示:风险值=R(A,T,V)=R(L(T,V),F(Ia,Va))[2],其中的R 为信息安全风险计算函数;A为信息识别能力和信息资源;T为信息安全所遭受的威胁;V表示信息系统安全的脆弱性;Ia表示信息资源的价值总和;Va表示信息安全脆弱性的严重程度;L表示由于信息的脆弱性而导致安全事件发生可能性;F表示安全事件发生后造成的损失统计[3]。风险评估的计算环节,可以分为3个过程来表示。

2.2.1 安全事件发生可能性的计算

安全事件发生可能性的计算包括两部分要素:一是安全威胁出现的频率,二是信息资源的脆弱性。通常来讲,如果安全威胁的频率增高,那么安全事件发生的可能性随之就会增大。即:安全事件出现的可能性=L(威胁出现频率,脆弱性)=L(T,V)[4]。一般来说,在计算安全事件发生的可能性过程中,应该进行全面的、综合性考虑,比如应包括攻击者的技术实力、信息系统本身的防御能力、系统的外围安全环境等因素。

2.2.2 事件发生后造成的损失计算

如果要计算安全事件发生后的损失,就必须考虑信息系统本身的资源价值,以及信息系统安全的防护程度。如果信息系统本身价值较高、同时设计上比较严密,那么如果出现安全事故,造成的损失就比较小。即:安全事件造成的损失=F(信息资源价值,脆弱性严重程度)=F(Ia,Va)。在计算某个安全事件的损失时,如果出现不可抗力造成影响,如地震、台风、海啸等因素,可以忽略该项损失计算。

2.2.3 计算风险值

根据上述两项计算的结果,可以计算出事件风险值,即:风险值=R(安全事件的可能性,安全事件造成的损失)=R(A,T,V)=R(L(T,V),F(Ia,Va))[5]。

尽管上述公式包含了风险事件发生的不同要素,但公式的计算缺陷是仅仅从抽象的理论层面上对安全事件发生的风险值进行了描述,并没有提出在不同条件下、不同类型环境下对安全风险评估影响要素进行量化的具体措施,同时该模型缺少要素之间的关联性,因此要对其进行改进并需要不断完善。

3 改进型信息安全风险评估计算模型

基于一般计算模型在实际评估过程中所遇到的问题和缺陷,有必要对信息安全威胁要素的计算方法进行分类和细化,设计一个操作性、实用性较好的信息安全风险评估计算模型。

3.1 改进型的评估风险计算模型

改进型的评估计算框架模型是在原有模型的基础上,对信息安全风险威胁发生的可能性、信息安全脆弱程度和安全措施调整系数进行了调整和细化,增加了影响评估项权重和影响等级系统两个指标。改进后的评估风险计算模型总体框架如图2所示。

图2 改进型信息安全风险评估计算模型总体框架图

3.2 改进后风险评估综合值的计算

由图2可知,改进后的安全风险评估计算公式为:风险值=R(A,T,V)=R(L(T,V),F(Ia,Va))=R(P,I)。

其中P为风险事件发生可能性,I为风险影响值,R表示安全风险计算函数,R的计算可以采用数学中基本的相乘法来计算。相乘法的应用是根据风险要素来确定,通过两个或两个以上的要素值进行运算来确定其中一个要素值的一种计算方法。也就是Z=F(X,Y)。该方法不需要进行大量计算,同时计算结构简单明了,在实际应用中可以直接照统一既定的公式计算即可得到所需结果。其基本计算原理为:

Z=F(X,Y)=X⊙Y。其中如果F为増函数时,⊙可以直接相乘,也可以相乘后取模。比如Z的值可以=F(X,Y)=X×Y,或Z=F(X,Y)=X×Y 或Z=F(X,Y)=|X×Y|。

F值的确定不需要按照固定的方式进行计算,在操作过程中根据不同的情况灵活确定,但F的值要根据增减或递增的趋势来确定。当F是増函数时,Z的值应随着X 与Y的值进行递增,如果F是减函数时,Z的值应随着X与Y的值进行递减。在改进后的计算公式中,⊙采取直接相乘的方法来进行风险综合值的相关计算。

4 结语

信息安全风险评估是较为复杂的一项系统性、综合性工程,是对信息系统安全风险等级保护、管理、维护的基础性工作,评估计算过程涉及到信息安全理论、模糊数学等多学科的相关知识。因此在传统模型的基础上对其进行改进和构建,采用新的计算方法,对于提高风险评估的准确性、实用性、有效性具有一定的指导意义,为信息安全评估风险计算提供了新的思路。

[1]吕俊杰,董红.基于区间数判断矩阵的模糊信息安全风险评估模型[J].统计与决策,2010(16):22-25.

[2]范红.信息安全风险评估规范国家标准理解与实施[M].北京:中国标准出版社,2008:23-27.

[3]杨晓明,罗衡峰,范成瑜,等.信息系统安全风险评估技术分析[J].计算机应用,2008(8):1920-1923.

[4]刘伟,张玉清,冯登国.通用准则评估综述[J].计算机工程,2006(1):171-173.

[5]王标,胡勇,戴宗坤.风险评估要素关系模型的改进[J].四川大学学报:工程科学版,2005,37(3):110-114.