Duqu蠕虫在潜伏

文/郑先伟

Duqu蠕虫在潜伏

文/郑先伟

窃取特定文件的Duqu蠕虫

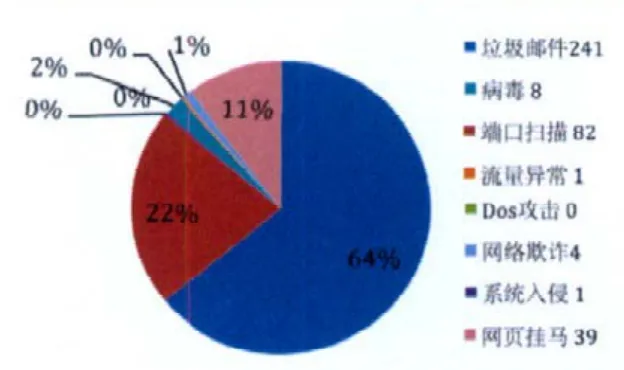

11月教育网整体运行正常,未发生重大的安全事件。该月的安全投诉事件基本与前几个月持平,网页挂马数量继续减少。

11月需要关注的病毒是Duqu蠕虫。Symantec公司最先宣布发现这个病毒,并为其命名为Duqu。

Duqu是一种类似于Stuxnet蠕虫(攻击过伊朗核电站的蠕虫)的木马病毒程序,它感染系统后会窃取某些特定格式的文件(如工业设计图纸),同时还会记录击键,并将这些窃取的信息加密伪装成图片文件发还给攻击者,Duqu木马病毒会利用多种系统漏洞进行攻击,其中包括一个Windows内核中的0day漏洞。

目前这种木马还不会主动传播,仅依靠社会工程学的方式进行传播,在国外已经有多家公司被发现感染这种木马,不过在国内暂时还未传出有被感染的报道。由于病毒本身还处于静默状态,所以实际感染的情况还需要进一步关注,用户应该加强防范。

2011年10月~2011年11月教育网安全投诉事件统计

近期新增严重漏洞评述

微软11月份发布4个安全公告,其中1个为严重等级,2个为重要等级,1个为中等,其中,Windows TCP/IP引用计数溢出漏洞(MS11-083)为严重等级,攻击者可通过发送一系列特制UDP报文到系统已关闭的端口来利用该漏洞,成功利用该漏洞攻击者可以控制受影响系统。用户应该尽快更新相应的补丁程序。

除微软公司外,其他一些第三方软件公司也发布了最新版本的软件以修补旧版本中的安全漏洞,如Mozilla公司的Firefox浏览器、Google公司的Chrome浏览器、Adobe公司的PDF Reader/Acrobat和Flash Player软件等,用户应该使用软件自带的更新功能尽快更新到最新版本。

Microsoft Windows内核Word文件处理远程代码执行漏洞(0day)

1. 影响系统:Windows XP,Windows 2003,Windows 2008,Windows 7。

2. 漏洞信息:Windows内核存在一个安全问题,允许攻击者以内核上下文执行任意代码。攻击者可以引诱用户打开包含恶意攻击代码的Word文档。当这个Word文件打开时,恶意代码会被执行。

3. 漏洞危害:攻击者可以通过网页、电子邮件附件或者社会工程学的方式引诱用户打开包含恶意攻击程序的Word文档。通过此漏洞,攻击者可以在用户系统上执行任意命令。目前Duqu蠕虫正在利用该漏洞。

4. 解决办法:目前微软还未针对该漏洞发布补丁程序,用户应随时关注厂商的动态:http://www.microsoft.com/。

在没有补丁程序前,用户应该谨慎打开那些来历不明的Word文档,尤其是存在于电子邮件附件中的文档。

ISC BIND 9递归查询远程拒绝服务漏洞(0day)

1. 影响系统:ISC BIND 9所有版本。

2. 漏洞信息:ISC的BIND程序是目前互联网上使用最为广泛的DNS服务程序。最近BIND软件被爆出存在一个拒绝服务攻击漏洞,在某种特定情况下使用 BIND 9 软件的递归查询服务器会缓存一个无效域名解析记录,当客户端对这一记录查询时,递归查询服务器会在缓存中查找到这一记录并应答。由于程序存在Bug,之后的服务进程会发生崩溃,造成服务中断。

3. 漏洞危害:这个漏洞影响所有版本的BIND9软件,不过只在服务器提供递归查询服务时才可能被激发。攻击者可以伪造特定的DNS查询请求来利用该漏洞,受漏洞影响的BIND9递归服务器应答时会在日志中记录query.c错误信息:“INSIST(!dns_rdataset_isassociated(sigrdatase t))”之后发生崩溃,造成服务中断。由于这个漏洞属于程序Bug,目前具体的原因还不清晰,因此未发现明显的攻击行为。

4. 解决办法:目前厂商已经针对这个漏洞发布安全通告,但是还没有提供补丁或者升级程序。我们建议管理员随时关注厂商的主页以获取最新版本:http://www.isc.org/。

(作者单位为中国教育和科研计算机网应急响应组)

安全提示

鉴于近期安全风险,D N S管理员应该:

1. 随时关注软件厂商的动态,有了补丁或新版本应该及时更新;

2. 如果条件允许,主域名解析服务和递归查询服务应该分别使用单独的服务器;

3. 对于提供递归查询服务的域名服务器,应该将递归解析的服务范围限制在特定的IP地址段内。