机房防御ARP病毒攻击的策略

■江芝蒙 侯 翔

0 引言

高校教学机房是学校计算机及相关课程实验教学、课程设计、毕业设计及学生自学计算机科学知识、提高计算机操作技能、应用能力的主要场所,教师经常会在计算机机房进行授课,并且根据课程安排需要连接到INTERNET上进行实际操作。但是很多时候经常会出现一种情况:学生机不能够连接网络,或者网络时断时续,通过重启路由器,网络又恢复正常,但很快故障又发生了。究竟是什么原因导致出现这种现象呢?作为一名机房的维护人员,笔者经过反复研究和测试,发现这是典型的ARP攻击,或者也称为ARP病毒。下面对机房局域网的ARP病毒欺骗原理和防治方法作简要分析研究。

1 ARP病毒简介

ARP病毒并不是某一种病毒的名称,而是对利用ARP协议的漏洞进行传播的一类病毒的总称。ARP协议是TCP/IP协议组的一个协议,用于进行把网络地址翻译成MAC地址。通常此类攻击的手段有两种:路由欺骗和网关欺骗。ARP病毒是一种入侵电脑的木马病毒,对电脑用户私密信息的威胁很大。

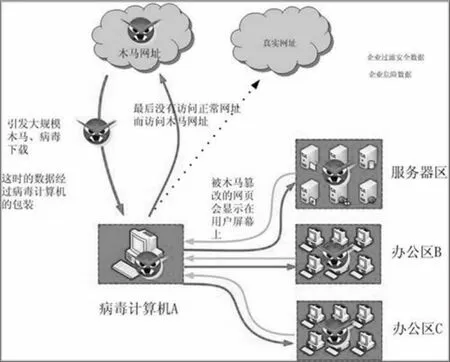

ARP病毒传播示意图

ARP(Address Resolution Protocol)的中文名称为“地址解析协议”,它的运行方式比较简单,整个过程是由ARP请求(ARP Request)与 ARP应答(ARP Reply)两种信息包所组成。网络常识告诉我们,数据链路层在传递信息包时,必须利用数据链路层地址(例如:以太网卡的MAC地址)来识别目标设备;网络层在传递信息包时,必须利用网络层地址(例如:IP地址)来识别目标设备。通俗来说,当我们在网络中利用IP地址传递信息包时,必须要知道目标的MAC地址,这项工作就由ARP完成。

由于ARP的请求信息包为以太网广播信息包,即ARP请求无法通过路由器传送到其他网络。因此,ARP仅能解析同一网络内的MAC地址,无法解析其他网络的MAC地址。

2 ARP病毒欺骗原理

2.1 ARP病毒原理

ARP病毒是一种木马程序,其本质就是利用ARP本身的漏洞进行ARP欺骗,即通过伪造IP_MAC地址实现ARP欺骗,在网络中产生大量的ARP通信量使网络阻塞,或使信息流向错误的服务器,从而使个人主机无法收到信息。

2.2 ARP病毒的欺骗过程

ARP协议的基础就是信任局域网内所有的用户,也就是说它的假设前提是:局域网中任何一台电脑,其发送的ARP数据包都是正确的。那么这样就很危险了!因为实际上,局域网内并非所有的计算机都能安分守己,往往会有非法者的存在。在实际操作中,由于局域网内部的拓扑结构一般都为总线型,也就是说当A主机发送广播数据包时,除了B主机以外,局域网内的其他主机也会同时收到此数据包,只不过其他主机对该数据包进行了屏蔽,不会作出回应。但如果有一台主机C主动在B主机向A主机发回数据包之前,抢先发回了数据包。由于协议中并没有规定ARP缓存表对接收到的ARP数据包的正确与否进行审查,这时A主机ARP缓存表中B主机的IP、MAC地址就被C主机的地址所假冒。从而导致A主机的数据包被发向C主机,而B主机却没有接收到数据。

通过以上分析可知,ARP工作的原理不需要通过双方互相的验证,仅仅是建立在双方互相信任的基础上,另外映射关系不是持久的,是有存在时间的,而且不会去记忆是否曾经发送过请求报文。因此ARP协议具有动态性、无序性、无记忆性、无安全管理等特性,这也是ARP攻击的基础。

2.3 ARP病毒的欺骗分类

ARP欺骗的分类从影响网络连接通畅的方式来看,可以分为二种:一种是对路由器ARP表的欺骗;另一种是对内网PC的网关欺骗。第一种ARP欺骗是通过截获网关数据实现的。它通知路由器一系列错误的内网MAC地址,并按照一定的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的MAC地址,造成正常网内主机无法收到信息。第二种ARP欺骗是通过伪造网关实现的。它的原理是建立假网关,让被欺骗的主机向假网关(其实是局域网内一台被感染ARP病毒的普通电脑)发送数据,而不是通过正常的路由器途径上网。由于假网关处理速度和本身不断地在滥发广播消息,相对网内其他PC而言,该PC是无法登陆网络的了。

2.4 ARP病毒的故障现象

当局域网内某台主机运行ARP欺骗的木马程序时,会欺骗局域网内所有主机和路由器,让所有上网的流量必须经过病毒主机。其他用户原来直接通过路由器上网现在转由通过病毒主机上网,切换的时候用户会断一次线。切换到病毒主机上网后,假如用户已经登陆了某些服务器,那么病毒主机就会经常伪造断线的假像,那么用户就得重新登录服务器,这样病毒主机就可以盗号了。

由于ARP欺骗的木马程序发作的时候会发出大量的数据包导致局域网通讯拥塞以及其自身处理能力的限制,用户会感觉上网速度越来越慢。当ARP欺骗的木马程序停止运行时,用户会恢复从路由器上网,切换过程中用户会再断一次线。

3 ARP病毒的防御策略

3.1 机房局域网可采用IP与MAC绑定

在PC端上通过IP地址和MAC地址的绑定,在网络交换设备上采用IP和MAC的端口绑定。而ARP欺骗是通过ARP的动态实时的规则欺骗内网计算机,所以把ARP全部设置为静态可以解决对内网计算机的欺骗,同时在网关也要进行IP和MAC的静态绑定,这样的双向绑定可以在一定程度上解决问题。

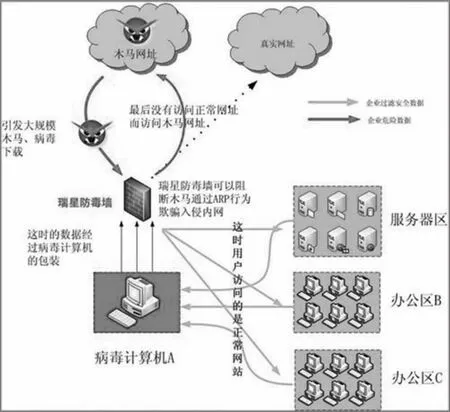

防毒墙可以有效地保护企业网络免遭ARP病毒的袭击

但是这两种方法也不能完全杜绝ARP欺骗,内网计算机上所设置的静态ARP项还是会被ARP欺骗所改变。而网络设备上只作IP和MAC地址的绑定,也是不安全的。假如同一层下的某台机器发送伪造的ARP reply给网关,但是源IP和源MAC地址都是欲攻击的那台主机的,还是会造成网络把流量送到欺骗者所连的那个物理端口,从而造成网络故障。

3.2 采用Super Vlan或Pvlan技术

Super VLAN也被叫做VLAN聚合,这种技术能够在同一个子网中生成出多个Sub VLAN,而将整个IP子网指定为一个VLAN聚合 (Super VLAN),所有的Sub VLAN都使用Super VLAN的默认网关IP地址,不同的Sub VLAN仍保留各自独立的广播域。子网中的所有主机只能与自己的默认网关通信。如果将交换机的每个端口化为一个 Sub VLAN,则实现了所有端口的隔离,也就避免了ARP欺骗。PVLAN 即私有 VLAN(Private VLAN),PVLAN 采用两层VLAN隔离技术,只有上层 VLAN全局可见,下层VLAN相互隔离。如果将交换机的每个端口划分成为一个子VLAN,就能够实现所有端口之间的隔离。

PVLAN和Super VLAN技术都能够实现端口之间的隔离,但实现的方式和出发点是不同的。PVLAN是为了节省VLAN,而Super Vlan则是为了节省IP地址。

3.3 使用软件

对于计算机不是很熟悉的老师和同学,最好使用软件来解决ARP中毒问题。推荐使用ARP防火墙和ARP卫士。ARP防火墙是基于IP地址和MAC地址的绑定,使用简单,适用于普通的ARP欺骗。如果用ARP防火墙依然不能解决问题的话,也可以使用ARP卫士,ARP卫士通过底层核心驱动能很好解决ARP欺骗、攻击问题。

4 结语

计算机病毒技术和反病毒技术都是呈现螺旋式发展的趋势,互为促进。没有任何一种反病毒技术手段可以使我们高枕无忧,而技术手段也仅仅只是一种方法。在对付计算机病毒最根本的方法仍然是预防为主,这就要靠一套行之有效的、严格的法律、法规和章程制度及措施来保障,其核心是人,要使用计算机文化来约束自己的行为,不要使用、传播非法的、来历不明的软件。

[1]闫实等.高校校园ARP病毒欺骗原理及防御方法[J].网络安全技术与用,2010,06:48,73.

[2]李振强.谈构建完善的校园网防范ARP攻击[J].硅谷,2010,7:65.

[3]于佳.浅谈ARP欺骗原理与防范[J].中国校外教育,2010,10:163.

[4]王玉伟,沈国梁.浅议校园网中ARP攻击及其防护措施[J].科技信息,2010,17:60.

[5]方向丽.浅谈局域网的ARP病毒攻击和防范[J].网络与信息,2010,2:52-53.