虚拟专用网络流量优化中的路由设计方法

郑国宁 马力

91872部队 北京 102442

0 前言

近年,计算机网络的新应用层出不穷,不断增加的应用需求和不断增加的用户数量都给网络尤其是更新升级比较慢的广域网络带来了很大的负担,与网络应用的快速更新相比较,广域网的建设显得力不从心,要在现有的网络设施上运行更多、流量更大、实时性更高的应用,要求我们以现有条件为基础,在网络优化上做细致的工作。

目前,很多大的企业建立了覆盖全国的虚拟专用网,其中的应用内容广泛,包括文件共享、音频视频交互、即时消息、审计认证、voip等内容。这些应用对网络性能的要求不尽相同,同时,对于企业广域网来说,网络的有效分级管理和如何设计便于管理的网络结构也很重要。

1 VPN技术介绍

VPN(Virtual Private Network)就是虚拟专用网络,相当于虚拟的专线,它通过特殊的加密通讯协议为连接在公网上的位于不同地方的两个或多个节点之间建立一条专用的通讯线路。VPN技术利用了低成本的公共网络做为企业骨干网,同时又克服了公共网络缺乏保密性的弱点,在VPN网络中,位于公共网络两端的网络在公共网络上传输信息时,其信息都是经过安全处理的,可以保证数据的完整性、真实性和私有性。

实现VPN通信的方式有多种,常见的有IPSec VPN、PPTP VPN、SSL VPN等。以下主要介绍IPSec VPN。

IPSec协议包括应用于IP层上网络数据安全的一整套体系结构,包括网络认证协议AH(Authentication Header,认证头)、ESP(Encapsulating Security Payload,封装安全载荷)、IKE(Internet Key Exchange,因特网密钥交换)和用于网络认证及加密的一些算法等,其中,AH协议和ESP协议用于提供安全服务,IKE协议用于密钥交换。

IPsec提供了两种安全机制:认证和加密,认证机制使IP通信的数据接收方能够确认数据发送方的真实身份以及数据在传输过程中是否遭篡改;加密机制通过对数据进行加密运算来保证数据的机密性,以防数据在传输过程中被窃听。IPsec协议中的AH协议定义了认证的应用方法,提供数据源认证和完整性保证;ESP协议定义了加密和可选认证的应用方法,提供数据可靠性保证。

AH协议的工作原理是在每一个数据包上添加一个身份验证报文头,此报文头插在标准IP包头后面,对数据提供完整性保护。可选择的认证算法有 MD5(Message Digest)、SHA-1(Secure Hash Algorithm)等。MD5算法的计算速度比SHA-1算法快,而SHA-1算法的安全强度比MD5算法高。

ESP协议的工作原理是在每一个数据包的标准 IP包头后面添加一个 ESP报文头,并在数据包后面追加一个 ESP尾。与AH协议不同的是,ESP将需要保护的用户数据进行加密后再封装到IP包中,以保证数据的机密性。常见的加密算法有 DES、3DES、AES等。同时,作为可选项,用户可以选择MD5、SHA-1算法保证报文的完整性和真实性。

IPsec有如下两种工作模式(如图1):

隧道(tunnel)模式:用户的整个IP数据包被用来计算AH或ESP头,AH或ESP头以及ESP加密的用户数据被封装在一个新的IP数据包中。通常,隧道模式应用在两个安全网关之间的通讯。

传输(transport)模式:只是传输层数据被用来计算AH或ESP头,AH或ESP头以及ESP加密的用户数据被放置在原IP包头后面。通常,传输模式应用在两台主机之间的通讯,或一台主机和一个安全网关之间的通讯。

图1 tunnel和transport模式下的数据封装形式

本文使用的vpn是手动建立的认证、密钥导入和加密通道等配置,因此维护工作量更大,对网络管理员的要求更高。数据加密采用 esp协议,隧道模式,工作原理如图 2,封装原始数据,并产生一个新的ip包头,以新的ip包头在公网上路由。

图2 本文使用的vpn封装模式

2 网络设计

在本文设计的网络拓扑结构中,通过 VPN设备建立覆盖全国的广域网,每一个地区作为一个区域,区域内包括若干节点,其中每个节点使用一台vpn设备。

2.1 网络拓扑介绍

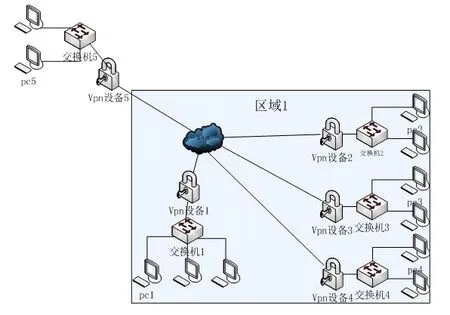

网络拓扑结构如图3。

图3 传统的网络拓扑结构

2.2 传统网络结构及问题

传统的广域网vpn通道建立方法是两两节点之间建立,对于较小规模的系统,如十几个节点,这样的建立方法完全可行,但是对于超过100台的vpn设备,要建立覆盖全国的虚拟专网,就显得力不从心,建立过程复杂,而且管理困难,每增加一个节点或改变一个节点的配置,都需要100多个节点的网络管理员参与更改本级vpn配置。工作量大而且容易出现错误。另一方面,数据流量过大,对vpn设备会产生过大的负担。

如图的传统网络拓扑结构中,vpn设备vpn1至vpn3属于区域1,以vpn1为例,需要为每一个节点建立加密通道,设备内的通道数量巨大,并且,区域1中增加一个节点,需要一区域的网络管理员通知全国各个节点的管理员为本地的vpn设备增加一条通道信息,并为每个节点的联通做网络测试,对于一个多达几百个节点的系统来说,工作量之大可想而知。

2.3 改进的网络拓扑结构

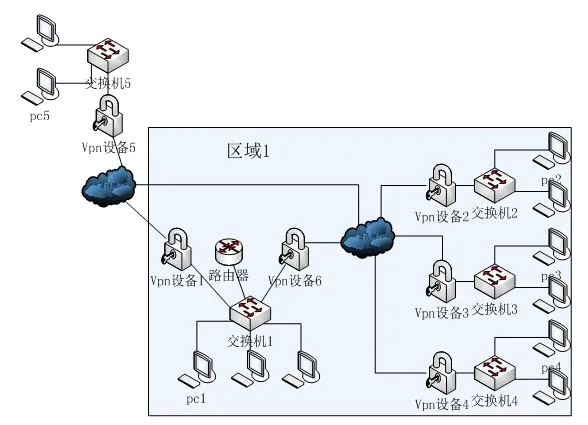

改进后的网络拓扑结构采用在区域内的核心节点设置两台 VPN设备,分别用于对区域外通道加密和对区域内通道加密,图4中的VPN1用于对区域1外的数据加密,VPN6用于对区域内的数据加密,下面设定一些具体参数,详细分析实现过程。

图4 改进的网络拓扑结构

2.4 地址规划

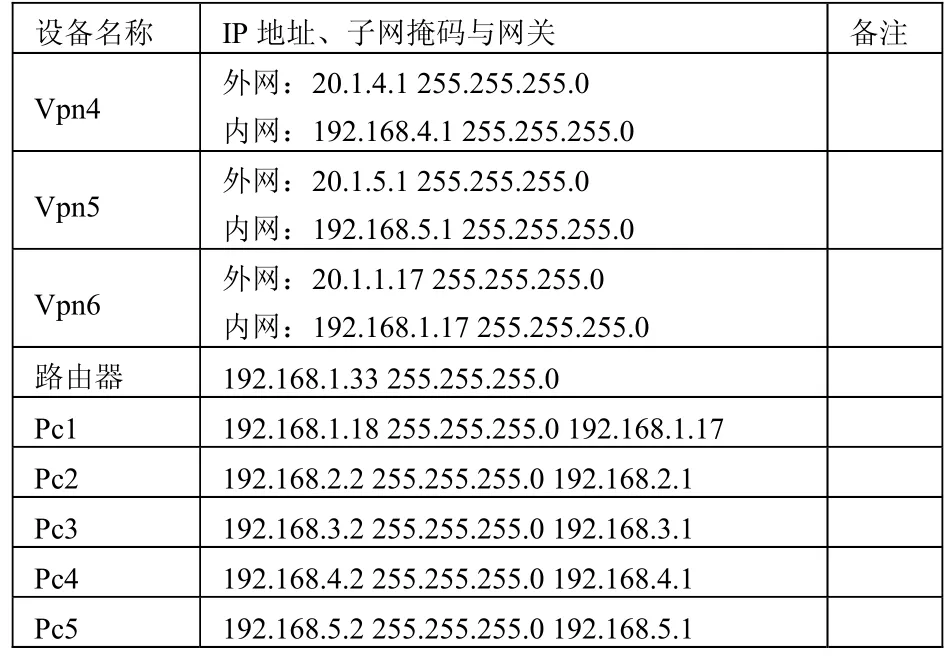

VPN设备地址规划

续表

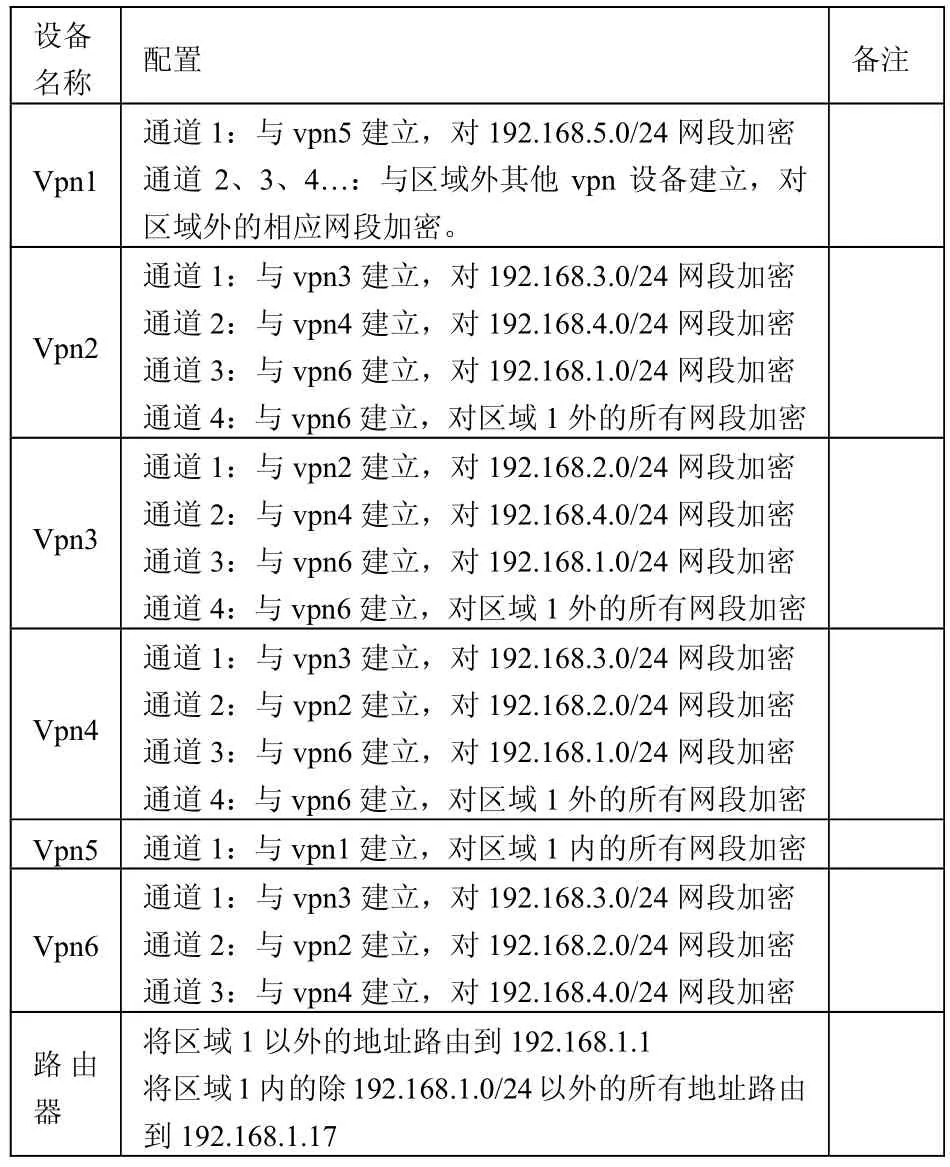

2.5 设备配置规划

3 数据流转举例

根据以上的规划和配置,以下分三种情况描述数据流转过程:

(1) pc2访问pc1

Pc2访问pc1的ip包包括源地址192.168.2.2,目的地址192.168.1.2,首先ip包被发送给网关,也就是vpn设备1。

Vpn设备根据加密通道的配置,将数据加密后发送到vpn6,此时ip包被重新封装,源地址更换为20.1.2.1,目的地址更换为20.1.1.17。

Ip包到达vpn6并解密后,解除封装,源地址与目的地址恢复,由交换机1将ip包送到pc1。

(2) pc2访问pc5

Pc2访问pc5的ip包包括源地址192.168.2.2,目的地址192.168.5.2,首先ip包被发送给网关,也就是vpn设备1。

Vpn设备根据加密通道的配置,将数据加密后发送到vpn6,此时ip包被重新封装,源地址更换为20.1.2.1,目的地址更换为20.1.1.17。

Ip包到达vpn6并解密后,解除封装,源地址与目的地址恢复,根据目的地址192.168.5.2,ip包被发送给路由器。

路由器根据路由表,将目的地址区域1以外的ip包发送给下一跳vpn1。

Vpn1根据加密通道的配置,将ip包发送给vpn5。Ip包被重新封装,源地址是20.1.1.1,目的地址是20.1.5.1。

Ip包到达vpn5并解密后,地址恢复为初始的源地址与目的地址。

交换机5将ip包发送给pc5。

(3) pc5访问pc2

Pc5访问pc2的ip包包括源地址192.168.5.2,目的地址192.168.2.2,首先ip包被发送给网关,也就是vpn设备5。

Vpn设备5根据加密通道的配置,将数据加密后发送到vpn1,此时ip包被重新封装,源地址更换为20.1.5.1,目的地址更换为20.1.1.1。

Ip包到达vpn1并解密后,解除封装,源地址与目的地址恢复,根据目的地址192.168.2.2,ip包被发送给路由器。

路由器根据路由表,将目的地址为192.168.2.2的ip包发送给下一跳vpn6。

Vpn6根据加密通道的配置,将ip包发送给vpn2。Ip包被重新封装,源地址是20.1.1.17,目的地址是20.1.2.1。

Ip包到达vpn2并解密后,地址恢复为初始的源地址与目的地址。

交换机2将ip包发送给pc2。

4 总结

改进后的vpn拓扑结构具有以下的明显优点:

(1) vpn2、vpn3、vpn4等分布在区域1内的设备管理简单,对网管要求很低,区域外增加或减少节点不需要对区域1内的这些vpn设备作任何改动。

(2) 区域外增加或减少节点对vpn1也没有影响,区域1外增加或减少一个区域时才需要vpn1的网管对vpn1内的通道作改动,因此,工作量很小。

(3) 区域1内的数据包流量分为两大部分:区域内流量和区域外流量。区域内流量不经过 vpn1,只有区域外流量经过vpn1,因此,有效的分流了数据,减少了单个vpn设备的负担。

改进后的vpn拓扑在优化网络流量,提高网络性能和减少管理工作量,减少人为故障率方面都有一定的效果。

[1]Cisco Systems,Cisco Networking Academy Program.Fundamentals of Network Security.cisco Press.2004.

[2]Brian Morgan,Neil lovering.CCNP ISCW Official Exam Certification Guide.Cisco Press.2008.