入侵检测技术框架结构分析

薛玉芳 路守克 李洁琼 孙云霞

(1、3、4、安徽理工大学计算机科学与工程学院,安徽 淮南 232001;2、炮兵学院计算中心,安徽 合肥 230031)

目前大型数据库系统都提供了安全管理机制,但现有的数据库安全机制不能完全解决数据库的安全问题。例如:一个数据库用户如果拥有了系统管理员账号,就能完全控制数据库服务器,数据库访问控制安全机制对此无能为力。大多数数据库都提供了审计技术,但是在Internet环境下,由于访问数据库的用户的不确定性,审计数据库难以预知系统的入侵者,用数据库系统提供的用户级审计功能来发现入侵是困难的,此时往往需要审计对系统资源的访问来发现可能的入侵。审计系统资源的访问,审计数据量很大,耗费了大量的存储空间,审计员很难从大量的审计数据中通过人工方法找出可疑入侵。使用入侵检测技术,则可以发现非授权用户企图使用计算机系统或合法用户滥用其特权的行为。

1.入侵检测技术的发展过程

入侵检测 (IDS--Intrusion Detection System)是近年来发展起来的一种防范技术,综合采用了统计技术、规则方法、网络通信技术、人工智能、密码学、推理等技术和方法,其作用是监控网络和计算机系统是否出现被入侵或滥用的征兆。入侵检测的研究最早可追溯到James Anderson在1980年的工作,他首先提出了入侵检测的概念,在该文中Anderson提出审计追踪可应用于监视入侵威胁,但由于当时所有已有的系统安全程序都着重于拒绝未经认证主体对重要数据的访问,这一设想的重要性当时并未被理解。1987年Dorothy.E.Denning提出入侵检测系统 (Intrusion Detection System,IDS)的抽象模型“,首次将入侵检测的概念作为一种计算机系统安全防御问题的措施提出,与传统加密和访问控制的常用方法相比,IDS是全新的计算机安全措施。

2.入侵检测的概念

入侵检测的定义为:识别针对计算机或网络资源的恶意企图和行为,并对此做出反应的过程。入侵检测系统则是完成如上功能的独立系统。入侵检测系统能够检测未授权对象(人或程序)针对系统的入侵企图或行为(Intrusion),同时监控授权对象对系统资源的非法操作(Misuse)。

(1)从系统的不同环节收集信息;(2)分析该信息,试图寻找入侵活动的特征;(3)自动对检测到的行为做出响应;(4)纪录并报告检测过程结果。入侵检测作为一种积极主动的安全防护技术,提供了对内部攻击、外部攻击和误操作的实时保护,在网络系统受到危害之前拦截和响应入侵。入侵检测系统能很好的弥补防火墙的不足,从某种意义上说是防火墙的补充。入侵检测用来识别针对计算机系统和网络系统,或者更广泛意义上的信息系统的非法攻击,包括检测外界非法入侵者的恶意攻击或试探,以及内部合法用户的超越使用权限的非法行动。

3 入侵检测系统结构

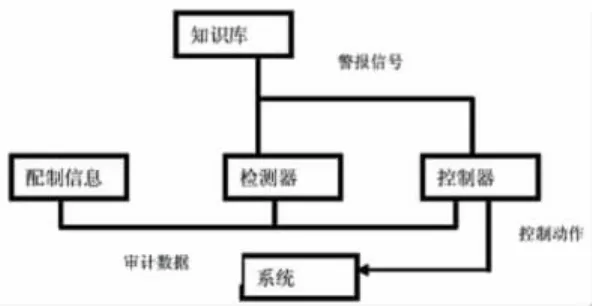

入侵检测系统的一般系统结构如图所示,主要由以下几大部分组成:

(1)数据收集装置,收集反映状态信息的审计数据,输入给检测器。

(2)检测器,负责分析和检测入侵的任务,并发出警告信号。

(3)知识库,提供必要的数据信息支持。

(4)控制器,根据警报信号,人工或自动做出反映动作。

图1 入侵检测系统的结构示意

从一般意义来说,一个入侵检测系统可以看成一个处理来自所保护系统的各种信息的检测器,所处理的系统信息可以分为:长期的信息,如关于攻击的知识库、系统目前的配置信息和描述当前发生事件的审计数据。检测器的作用就是从众多审计数据中剔除无用信息,给出一个用户关心的与安全性相关的分析报告,然后做出决策,发现属于入侵行为的活动。

4.入侵检测系统的分类

入侵检测系统根据其检测数据来源分为三类:基于主机(Host—based)的入侵检测系统、基于网络(Network-based)的入侵检测系统、基于分布式(Distributed—based)的入侵检测系统。

(1)基于主机的入侵检测系统(HIDS)

HIDS的检测对象主要是主机系统和系统本地用户。检测原理是根据主机的审计数据和系统的日志发现可疑事件,检测系统可运行在被检测的主机或单独的主机上。此类系统依赖于审计数据或系统日志的准确性、完整性以及安全事件的定义。

(2)基于网络的入侵检测系统(NIDS)

NIDS使用原始网络数据包作为数据源,通常使用报文的模式匹配或模式匹配序列来定义规则,检测时将监听到的报文与模式匹配序列进行比较,根据比较的结果来判断是否有非正常的网络行为。其攻击辩识模块通常有:模式、表达式或字节匹配,频率或穿越阈值,低级事件的相关性,统计学意义上的非常规现象检测等。

(3)分布式的入侵检测系统(DIDS)

近来对分布式的入侵检测逐步引起重视通过数据收集和数据分析的分布式处理,能够提高检测系统应对协作入侵攻击和日趋分散化的系统漏洞。其中基于Agent的入侵检测成为重要的研究内容。

从技术上看,入侵可分为两类:一种是有特征的攻击,它是对已知系统的系统弱点进行常规性的攻击:另一种是异常攻击。与此对应,入侵检测也分为两类:基于特征的(Signature—based,即基于滥用的Misuse—based)和基于异常的(Anomaly—based,也称 Behavior—based 基于行为的)。

(1)基于特征的入侵检测。特征检测对那些试图以非标准手段使用系统的安全事件进行鉴别。IDS中存储着已知的入侵行为描述,以此为根据比较系统行为。当某方面的系统调用与一种已知的入侵行为描述匹配时,一次警报就会提交给IDS分析员。特征检测是检测已知攻击行为的最准确的技术。特征检测系统的优点在于它们具有非常低的虚警率,同时检测的匹配条件可以被很清楚的描述,有利于安全管理人员采用清晰明确的预防保护措施。

(2)基于异常的入侵检测。异常检测通过对标准的测量来检测滥用行为,如果一个行为的模式与标准不同,就会产生一个警报。此类检测技术的优点在于它能够发现任何企图发掘、试探系统最新和未被发现漏洞的尝试,同时在某种程度上,它更少依赖于特定的操作系统环境。另外,对于合法用户超越其权限的违法行为的检测能力大大加强。

5.入侵检测的发展方向

近年来对入侵检测技术有以下几个主要发展方向

(1)分布式入侵检测与通用入侵检测架构。传统的IDs一般局限于单一主机或网络构架,对异构系统及大规模网络的检测明显不足。同时不同的IDS系统之间不具有协同工作能力,为解决这一问题,需要分布式入侵检测技术与通用入侵检测架构。C讧DF以构建通用的IDS体系结构与通信系统为目标。

(2)应用层入侵检测。许多入侵的语义只有在应用层刁能理解,而目前的IDS仅能检测如WEB之类的通用协议,而不能处理如Lotus Notes、数据库系统等其他的应用系统。许多基于客户、服务器结构与中间件技术及面向对象技术的大型应用,需要应用层的入侵检测保护。Stiller man等人已经开始对CORBA的IDS进行研究。

(3)智能的入侵检测。入侵方法越来越多样化与综合化,尽管已经有智能代理、神经网络与遗传算法在入侵检测领域的应用研究,但是这只是一些尝试性的研究工作,需要对智能化的IDS加以进一步的研究以解决其自学习与自适应能力。

(4)入侵检测的评测方法。用户需对众多的IDS系统进行评价,评价指标包括IDS检测范围、系统资源占用、IDS系统自身的可靠性与鲁棒性。从而设计通用的入侵检测测试与评估方法和平台,实现对多种IDS系统的检测己成为当前IDS的另一个研究与发展领域。

(5)网络安全技术相结合。结合防火墙、VPN,PKIX、安全电子交易SET等新的网络安全与电子商务技术,提供完整的网络安全保障。

(6)嵌入操作系统内核。由于黑客攻击的目标主要是终端部分,因此入侵检测系统最好能与操作系统内核结合起来,这样从根本上确定黑客攻击系统到了什么程度,如黑客现在的攻击对系统是否造成了威胁,黑客现在拥有了系统哪个级别的权限,黑客是否控制了一个系统等。

[1]连一峰.分布式入侵检测系统的协作交互研究.中国科学院研究生院学报,2005 V01.22 No.

[2]Jack Kazoo著.吴溥峰,孙默,许诚等译.Snort入侵检测实用解决方案。机械工业出版社,2005

[3]唐正军.黑客入侵防护系统源代码分析.机械工业出版社,2002.

[4]ChacoD L,Forrest S.Information Immune Systems.Proceedings of the First International Conference on Artificial Immune Systems(ICARIS)[C],2002.

[5]计算机世界.入侵检测技术专题报道.计算机世界周报网络产品与技术,2001,30(5).