CNCERT发布2009年11月网络安全公告求职网站成挂马重点

文/纪玉春

CNCERT发布2009年11月网络安全公告求职网站成挂马重点

文/纪玉春

2009年11月,我国境内僵尸网络受控端的数量继续保持较大降幅,已接近2009年5月出现的最低点,但绝对数量仍较高;境内被篡改网站的数量在10月达到2009年最高点后又略有回落。

11月CNCERT重点监测和处置网页挂马和网络仿冒事件。其中,高校类网站、求职类网站成为挂马的重点,这也反映出黑客利用求职高峰期挂马的活动。此外,年底节庆日较集中,近期利用“送礼”、“抽奖”进行网络钓鱼的事件屡见不鲜。

木马活动转战高校

2009年11月1日至30日,CNCERT/CC对流行的木马程序的活动状况进行了抽样监测,同比有所下降,高校类网站、求职类网站成为挂马的重点。

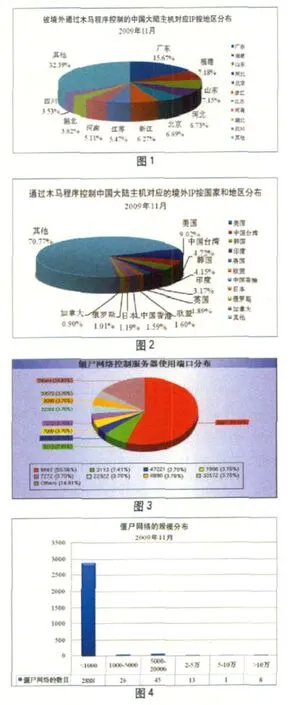

数据表明,我国大陆地区20342个IP地址对应的主机被其他国家或地区通过木马程序秘密控制,与10月的22154个相比下降8.2%,其分布情况如图1所示,最多的地区分别为广东省(15.67%)、福建省(7.18%)和山东省(7.15%)。

境外控制者来自9690个IP地址,这些地址按国家和地区分布如图2所示,与10月的16620个相比下降41.7%。

僵尸网络受控大幅下降

2009年11月1日至30日,CNCERT/CC对僵尸网络的活动状况进行了抽样监测,发现国内外2981个IP地址对应的主机被利用作为僵尸网络控制服务器,与10月的2267个相比增长31.5%。境外控制端共2548个,比10月的1867个增长36.5%。攻击者一般通过这些控制服务器控制僵尸网络的活动。

僵尸网络控制服务器在我国大陆的地区分布中,最多的地区分别是广东省(24.02%)、浙江省(10.85%)和北京市(7.85%)。

2009年11月1日至30日,CNCERT/CC发现并跟踪的僵尸网络中,所用控制端口的分布情况如图3所示。可以看出:6667和3113端口是僵尸网络最常用的控制端口,所占比例较大。

2009年11月1日至30日,CNCERT/CC监测发现国内外共有1600668个IP地址所对应的主机为僵尸网络的客户端(即被黑客利用僵尸网络所控制的计算机),与10月相比下降4.3%。其中位于我国大陆的有59157个,与10月的108222个相比,下降45.3%。僵尸网络客户端在我国大陆的地区分布,最多的地区分别是上海市(11.65%)、广东省(10.61%)和浙江省(7.20%)。

在发现的僵尸网络中,规模大于5000的僵尸网络有67个,与10月持平,规模在1000以下的占96%以上,分布情况如图4所示。

注:僵尸网络的规模是指该僵尸网络所拥有的受控主机数目。

?

漏洞报告数量略有下降

2009年11月1日至30日期间,CNCERT/CC收到国内外通过电子邮件、热线电话、网站提交、传真等方式报告的网络安全事件2055件(不含扫描类事件,也合并了通过不同方式报告的同一网络安全事件),较10月增长21.6%,其中来自国外的事件报告有2026件。

合并不同来源的重复报告后,11月共接收事件报告2055件,其中,垃圾邮件事件投诉占较大比例,为1070件。除漏洞报告数量略有下降外,其他的网络安全事件报告数量均有不同程度的增长,其中,病毒、蠕虫或木马事件报告数量增幅最大,较10月增长23倍。各类事件的具体数量如表1。

2009年11月1日至30日期间,CNCERT/CC接收到国内外安全组织报告的漏洞31个,其中高危漏洞16个。受影响的软硬件系统包括Apple、BIND 9、Blackberry、Google Chrome、HP 、Kaspersky、Linux、Microsoft、Opera和Serv-U FTP等厂商。11月份病毒、木马等恶意代码威胁程度相对较高,其传播和扩散的途径往往是利用了已经公布的系统和应用软件漏洞。

(作者单位为国家计算机网络应急处理协调中心)