基于主动防御的Honeynet的分析与实现

郑昌兴 罗 扬

摘要:本文探讨了Honeynet(陷阱网络)的概念、实现、特点。阐述了从主动防御的角度解决网络安全的问题,从而将入侵者的行为引入一个可以控制的范围,了解其使用的方法和技术,追踪其来源,记录其所有的操作。

关键词:网络安全;陷阱网络;主动防御;入侵检测

中图分类号:TP393文献标识码:A 文章编号:1009-3044(2008)18-20000-00

The analysis and implementation of Honeynet Based Proactive Defence

ZHENG Chang-xing1,LUO Yang2

(1.Nanjing Political College,Nanjing 210003,China;2.Jinling School of Science and Technology Institute of Information Technology,Nanjing 211169,China)

Abstract: This paper introduces Honeynet based on proactive defence, discusses its conception, implement and character. The Honeynet based on proactive defence can trap and track the hack and record his intrusion.

Key words: Network security; Honeynet; Proactive defence; Intrusion Detection

随着计算机网络技术的快速发展,人们对网络的依赖程度越来越高,这使得如何保护网络自身安全以及网络上信息的安全成为一个迫切需要解决的问题。为了提高网络及其信息的安全性,人们已经采用了诸如防火墙、入侵检测、加密等技术手段,然而,这些网络防范技术大多基于规则和特征匹配的方式工作,且是针对现有攻击技术的。随着攻击技术的发展,现有防护技术往往无法识别新的攻击技术,因此总是处于被动地位。基于主动防御思想的Honeynet(陷阱网络)的提出扭转了这种局面,通过配置Honeynet(陷阱网络),可以详细了解入侵者的入侵过程、及时发现新的攻击技术,同时还可以提供相同配置网络所存在的安全风险和薄弱环节的信息,因此研究Honeynet对于提高防护能力具有极其重要的意义。

1 Honeynet的概念

Honeypot即蜜罐系统最初由几位计算机安全专家在论文中提到,它是指建立一个或多个对网络入侵者具有一定吸引力的系统,并且可以对系统内所发生的活动进行监测。通过监测来往Honeypot的活动,来识别问题所在,并能够合理地推断出入侵者的入侵方式,以及他们在系统中的行为。Honeypot是与已有系统相联的单独系统,其目的在于吸引攻击者。

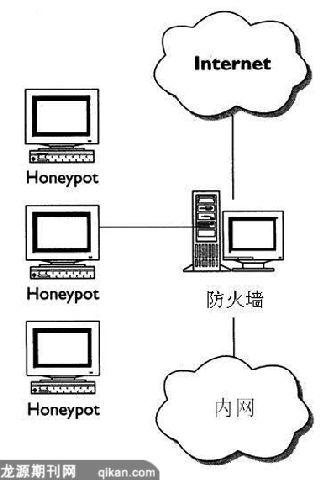

Honeynet即陷阱网络是Honeypot的发展,是专门为入侵者攻击设计的网络。其工作原理为:在主动引入或诱骗机制的作用下,将入侵者的入侵行为引入到一个可以控制的范围,消耗其时间,了解其使用的技术和手段,追踪其来源,记录其所有操作。如图1所示,Honeynet位于一个防火墙之后,由多个Honeypot组成,所有的进出内部网络的数据都会被容纳、捕获和控制。并对所捕获的信息进行分析,以获取关于入侵者攻击的信息。

图1Honeynet应用示意图

这里的Honeypot可以是各种类型的系统如Solaris、Linux、Windows NT、Cisco交换机等等,其优势在于可以为入侵者创造一个更具有真实“感觉”的网络环境。所有置于Honeynet内的系统都是标准的产品系统,这些系统都是真实的系统和应用,与当前Internet上的系统一致。

2 Honeynet的设计实现

设计实现Honeynet包括两个关键性的主要因素:数据控制和数据捕获。

数据捕获是指捕获可疑入侵者在Honeynet中所有的行为以及流入和流出Honeynet的数据。由于Honeynet经常处于入侵者的攻击环境中,捕获数据需要注意两点:一是在捕获数据时要防止入侵者知晓自己正处于监视之下;二是捕获到的数据不能保存在Honeypot本地,因为这样入侵者就有可能会发现这些数据,从而提醒他们该Honeynet的实质,而且当入侵者摧毁或者修改了系统时这些数据就会丢失掉。

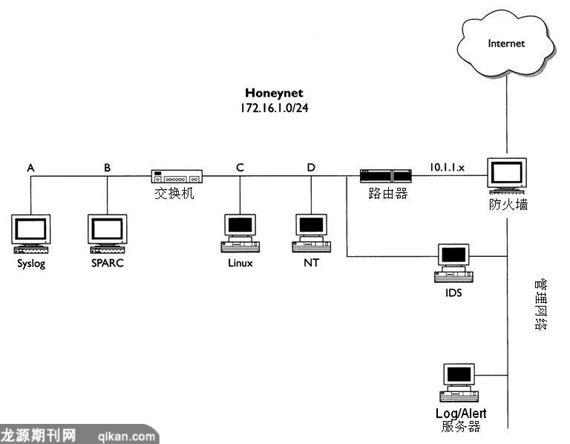

数据控制是指进出Honeynet的流量必须要以一种自动的方式加以控制,以免引起入侵者的怀疑。一旦Honeynet内部的某个Honeypot被入侵者攻破,就必须要容纳该入侵者并且要确保该Honeypot不会被用来攻击其他网络中的正常系统。因此实现数据控制的方法是创建一个高度受控的网络。图2所示,为Honeynet的实现方式。

图2 Honeynet结构示意图

2.1.数据捕获

数据捕获是Honeynet内部所进行的全部活动的集合,是Honeynet的全部目的所在。如果捕获数据失败,Honeynet也就失去了作用。因此Honeynet采用分层技术来捕获数据。

第一层为访问控制设备层,如防火墙或者路由器。任何进出Honeynet的报文都必须经过这些设备,正常情况下,它们的日志会记录下进出Honeynet的活动。对于大多数网络而言,TELNET、RPC以及ICMP是很常见的,因此区分出正常的RPC请求和恶意的攻击扫描是比较困难的。可采取如下的解决方法:对所有进出网络的数据进行标记。不仅要在防火墙处记录下这部分信息,而且还希望能够对它们的出现加以预警。因此可以对Honeynet的防火墙进行配置,使得无论何时只要出现了请求连接的尝试就进行预警。

第二层为网络层,对网络中流动的所有报文进行捕获和分析。该层会收集两类信息:可疑的签名预警和报文载荷。其中可疑的签名预警指的是根据报文签名寻找可疑活动或者恶意活动的过程。一旦识别出了此类签名,就会发出警报;由于报文载荷会准确地告知网络上当前正在进行的活动,因而其对数据分析而言是极为重要。入侵检测系统能够根据可疑签名捕获到整个报文载荷及发出预警,可将上述两项功能组合到其中。此外,使用入侵检测系统不仅可以捕获进出Honeynet的流量,而且可以捕获进出Honeynet内各honeypot的流量,进出Honeynet内各honeypot的流量是防火墙和访问控制日志所无法捕获的数据。

要捕获所有的数据,单纯依靠防火墙日志或者入侵检测系统是不够的。例如,如果某个入侵者对Honeynet使用了诸如ssh之类的加密通信,那么进行数据捕获会更加困难。在这种情况下,就只能依靠系统本身来捕获击键和系统活动。系统对数据的捕获就构成了数据捕获的下一层。一旦系统被攻破,它就可以提供大量信息,这些信息包括入侵者所使用的工具、源代码、rootkit、配置文件以及诸如.history或进程统计之类的系统文件。

然而,如前所述,不论系统捕获到的数据是什么都不能将其保存在本地。所有的系统数据都必须进行远程保存,以保证其完整性。在Honeynet内部引入一个专用的系统日志服务器(Log/Alert服务器),其目的是收集来自Honeynet系统的所有系统日志。同时系统日志服务器本身也是一个复杂的Honeypot,而且是Honeynet中最受安全保护的系统,这样就可以让入侵者亮出他们最为复杂的工具和战略。

2.2 数据控制

图2中包含三大网络,分别为:Internet,Honeynet和管理网络,并且用防火墙隔开。其中Internet是不可信网络,是入侵者的来源地。Honeynet是一组Honeypot的集合。管理网络是一个可信的网络,也是进行远程数据搜集和Honeynet网络管理的地方。进入Honeynet的所有流量都必须首先经过防火墙。防火墙对于数据控制和网络分割是相当关键的。防火墙定义了三条规则,用于控制数据的流向。

1)何人都可以发起从Internet到Honeynet的连接。

2)防火墙控制着Honeypot能够发起与Internet连接的方式。

3)Honeynet和管理网络之间没有任何直接的通信。

第一条规则定义了防火墙允许一切入站的流量,从而也就允许入侵者探测、识别和攻击易受攻击的系统;第二条规则定义了允许从Honeynet向Internet发出连接的数量,这个数量必须仔细的选择,因为一旦某个Honeypot被攻入,如果入侵者不能发起通往Internet的连接,他们中的大部分人就会迅速对该网络产生怀疑;若允许无限制的对外连接,被攻入的系统就有可能被用于探测或者攻击Internet上的其他系统;第三条规则禁止Honeynet和管理网络直接通信,因为该网络在Honeynet内是极为关键的,负责数据的收集和Honeynet网络的管理,禁止Honeynet和管理网络的直接通信,就可以防止入侵者以Honeynet为跳板,入侵管理网络,从而清除捕获的数据。

2.3 实现Honeynet所要注意的问题

配置和使用Honeynet往往意味着要承担一定的风险。在Honeynet的一般设置中,系统均为默认安装。也可以通过设置系统可以“让Honeynet更加甜美”,如:向系统中添加用户账号,甚至是一些真实账号,并将这些用户加入到邮件列表中,创建这些用户间的E-mail,使得他们看上去处于活动状态。入侵者常常会试图去嗅探此类流量并从中捕获登录/密码。不过在“让Honeynet更加甜美”的同时,也相应的增加了Honeynet的风险性。

要确保采取一切措施以降低其风险性,持续进行监控,并要维持一个安全的环境。虽然防火墙可以监控外网发起的连接,但入侵者还是有可能躲避访问控制,即使对出站连接加以严格的限制也不例外。不妨假定高度安全的Honeynet严格限制了出站连接的数目,只允许其中的每个系统发起一次对外的连接。一旦某个honeypot被攻破,入侵者就可以利用这个惟一的允许连接,使用FTP从Internet上下载所需的工具包。

3 Honeynet的特点

Honeynet是一个在网络信息攻防中产生的一个新技术,正如一切新技术一样有待进一步完善。Honeynet的主要优点包括:

1)Honeynet具有主动防御的特点:陷阱网络系统具有记录、分析入侵者入侵过程的功能,这样就可以预先采取有效的手段防御以后类似的攻击;由于吸引入侵者的入侵,使其在陷阱机上花费大量的时间和精力,从而确保了提供真实服务的主机的安全;跟踪功能可以对入侵者进行有效的追踪,配合入侵取证功能对计算机犯罪进行有力的打击。

2)系统稳定,具有很强的自保护功能:每个伪装环境都具有入侵者不能突破的功能限制,完善的、复杂的伪装使入侵者陷入其中,另外,为了保证所有的网络通信安全和日志完整性,采用了加密和隔离的手段。

3)有效地抵御来自外部的攻击和内部的威胁:陷阱系统的安全策略建立在能同时抵御外部入侵和内部攻击的安全解决方案上,可以有效地抵御来自外部和内部的威胁。

Honeynet的主要缺点包括:

1)Honeynet是复杂的系统,需要经常的维护、管理和监视。

2)构建和使用Honeynet存在一定的危险性。

3)在一定程度上增大了系统开销(增大网络规模、网络传输),增加了成本(硬件、软件、人员工作量)。

4 结束语

Honeynet提供了一种主动地了解入侵者的目的、工具和手段的方法,其主要目的是学习和了解入侵者。它引入了不同的思想方法,不是消极防守,而是主动地实时监视、观察入侵者,陷阱和实际的网络结构比较相近,有重要的实际应用价值,但是陷阱也不能解决所有的安全问题和观测到所有入侵的手段,只有正确地管理和应用陷阱,才能正确地评价自己的网络和入侵者。

参考文献:

[1] Honeynet Project. 入侵者大揭密[M].北京:中国电力出版社,2003.

[2] 王利林,许榕生.基于主动防御的陷阱网络[J].计算机工程与应用,2002,38(17):177-179.

[3] 尤元建,毕建良,邹荣金.入侵监测-陷阱技术分析及实现[J].江苏大学学报,2002,23(1):87-90.

[4] 刘宝旭,许榕生.主动型安全防护措施-陷阱网络的研究与设计[J].计算机工程,2002,28(12):9-12.

收稿日期:2008-04-17

作者简介:郑昌兴(1979-)男,新疆昌吉人,南京政治学院讲师,硕士,主要从事网络信息安全研究。