面向物联网的多类型数据聚合隐私保护方案

摘 要:物联网技术的迅猛发展,为日常生活带来便利的同时,也引发了隐私泄露的风险。数据聚合技术在保护物联网隐私方面至关重要,但现有方案通常仅支持单一类型的聚合,且大多依赖计算密集型的同态加密。针对上述问题,设计了一种面向物联网的多类型数据聚合隐私保护方案。该方案支持多种聚合操作,通过消除对可信第三方的依赖,保障了数据的安全性,同时由于秘密分享的轻量化特点,计算效率也得到了大幅提高。经安全性验证和性能分析表明,所提出的方案可以高效完成物联网数据的聚合任务,并更好地保护隐私。

关键词:物联网;数据聚合;安全多方计算;秘密分享;隐私保护;计算开销和通信开销

中图分类号:TP309 文献标识码:A 文章编号:2095-1302(2025)04-00-03

0 引 言

随着物联网技术的深入研究和广泛应用,普通的传感器和设备由于资源有限,需要将数据传输到云端进行处理和分析[1]。大量的设备会对云服务器的处理和通信能力造成挑战。一旦超出云服务器的处理极限,就可能导致物联网连接变得不稳定,从而影响使用体验,甚至带来安全隐患[2]。

目前已有许多关于物联网系统中安全数据聚合方法的研究[3-4]。大部分安全数据聚合方法采用同态加密来保护数据隐私,能够在不解密的情况下对加密数据进行运算并保持结果的一致性,但全同态加密的高计算开销使其难以被广泛应用[5]。

因此,现有方法通常采用半同态加密,仅支持单一类型的聚合运算[6]。随着物联网系统变得愈发复杂,在保持低计算开销的前提下如何支持多种类型的数据聚合逐渐成为亟待解决的问题[10-13]。

因此,本文提出了一个基于秘密分享安全多方计算的数据聚合方案,以保护物联网的隐私。本文所提出的方案中,采用秘密分享保护物联网设备数据的隐私,该方法计算开销低。同时,使用基于秘密分享的安全多方计算方法实现了不同类型的数据聚合操作。在数据聚合的过程中,只需预先生成秘密分享所需的必要参数即可,因此本文提出的聚合方案无需可信第三方的参与,从而进一步保护了物联网设备的数据隐私。

1 问题描述

1.1 系统模型

系统模型如图1所示,本方案有3类实体,分别为物联网节点(L)、边缘服务器节点(E)、云服务器(CS)。

物联网节点:负责收集数据向边缘计算节点发送。通过每个物联网节点可以知道本区域内各个节点的位置。本文方案物联网节点的部署方法参考文献[7]。

边缘服务器节点:聚合负责区域内物联网节点发送的数据,检验完成后向云服务器发送。

云服务器:云服务器收集边缘计算节点发送的聚合数据做进一步聚合。

1.2 安全模型

在本文方案中,云服务器、边缘计算服务器、物联网节点均表现为半置信状态。在半置信安全模型下,云服务器、边缘服务器和物联网节点均严格执行协议的流程,但是会尝试从协议执行的过程中获取其他物联网节点的隐私数据。

2 基于秘密分享安全多方计算的多类型隐私保护数据聚合

假设共有s个边缘计算服务器,将在其中一个边缘服务器Ek管辖区域内的各物联网节点记为Li,Li收集的数据记为mi。

2.1 基于加法秘密分享的乘法运算

首先,生成一组随机的三元组(a, b, c),满足c=a×b,其中a和b为随机数。借助Li计算(x-a)i和(y-b)i,之后通过互相分享恢复x-a和y-b,再利用Li完成的计算。

2.2 和的聚合

和的聚合包含如下4个步骤:

(1)Li选择随机数ri,然后根据加法秘密分享的规则向区域内Lj, j≠i分享选择的随机数,并保留属于自己的分享。

(2)当分享完成后,通过Li计算收到分享份额的和,记为si。将Ri=ri-si作为数据的盲化因子,其中,。

(3)通过Li完成Di=mi+Ri的计算,并发送到边缘服务器Ek。

(4)通过边缘服务器Ek完成Mk=D1+ ... +Dn的计算,并将结果D发送给云服务器。云服务器收到s个边缘服务器发送的结果{M1, ..., Ms},再计算。

2.3 积的聚合

Li选择随机数ri,按照乘法分享规则分享给Lj, j≠i,满足ri=ri, 1× ... ×ri, n。然后,Li对收到的乘法分享份额进行累乘,记为si。将作为盲化因子,,

通过Li完成Di=mi×Ri的计算,并发送到边缘服务器Ek。通过Ek完成Mk=D1×...×Dn的计算,并发送到云服务器CS,CS接收s个边缘计算服务器的结果,并完成的计算。

2.4 方差的聚合

物联网节点Li相互分享收集的数据mi,每个Li获得n份分享,即获得mj, i(j=1, ..., n)。然后,Li使用mj, i

(j=1, ..., n)协同完成基于加法秘密分享的乘法运算,得到zj, i,其中zi, 1+ ... +zi, n=mi2。通过各Li完成,

的计算,其中V1+ ... +Vn=m1+ ... +mn。发送(Di, Vi)给边缘服务器Ek,并完成,相关计算。假设本区域物联网节点数量为lk,则发送(Mk1, Mk2, lk)到云服务器CS。通过CS完成相关计算,得到最终方差的聚合。

3 安全性分析

本文提出的方案主要由加法、乘法和方差的聚合组成。因此,所提出的方案基于UC模型进行安全性分析。做出如下安全假设[8]:

定义1:对于任何多项式时间敌手A,如果存在一个模拟器S,它可以构建一个模拟世界。如果A视图与现实世界视图的计算性不可区分,那么该协议是安全的。

引理1:如果所有模块可模拟,那个整个方案会有一个完备的模拟。

引理2:如果均匀随机数r对敌手A未知,并且完全独立于x,那么x×r也呈现出均匀随机特性。

引理3:如果均匀随机数r对敌手A未知,并且完全独立于x,那么x±r也呈现出均匀随机特性。

在上述引理的基础上,本文将证明存在模拟器S,使模拟世界中敌手A的视图在计算上与现实世界中的难以区分。在进行UC模型的安全性证明过程中,各个方案证明的过程与方法类似。下面以和的聚合安全证明为例。

定理1:和的聚合表现为半置信安全状态。

证明:(1)敌手A为物联网节点Li,A在和的聚合过程中的视图为viewAπ={ri, j, si, Ri, Di}。ri, j由随机数通过加法秘密分享得来,本身呈现出均匀随机特性;si为物联网节点收到的ri, j的和,根据引理3,也呈现出均匀随机特性;Ri=ri-si,根据引理3,同样呈现出均匀随机特性;Di=mi+Ri,根据引理3和Ri的均匀随机特性,Di也呈现出均匀随机特性。因此,在敌手为物联网节点的情况下,viewAπ可模拟。对于任意多项式敌手A来说,模拟视图与现实世界视图的计算性不可区分。

(2)敌手A为边缘服务器Ek,A在和的聚合过程中的视图为viewAπ={Di, Mk}。如上所述,Di呈现出均匀随机特性;Mk=D1+ ... +Dn,根据引理3,Mk也呈现出均匀随机特性。因此,在敌手为边缘服务器的情况下,viewAπ可模拟。注意,任何小于等于n-1个物联网节点共谋的情况下,都存在一个模拟器S。对敌手A来说,S视图与现实世界视图的计算性不可区分。

同理,积的聚合与方差的聚合也表现为半置信安全状态。

4 性能分析

本文将从计算开销和通信开销两个方面对以上方案进行性能分析。实验环境如下:一台Windows 10电脑;处理器为拥有2.8 GHz、16 GB内存的i7-7700HQ。

本文提出了一种通过边缘计算来辅助物联网数据聚合过程的方案。因此,该方案的总体时间开销主要由一个区域内数据聚合的时间开销所决定。同时,方案可以实现和、积、方差等多种类型的数据聚合操作,且不同的数据聚合操作需要的时间开销各不相同。在下面的性能分析中,假设每个区域都有20个物联网节点。

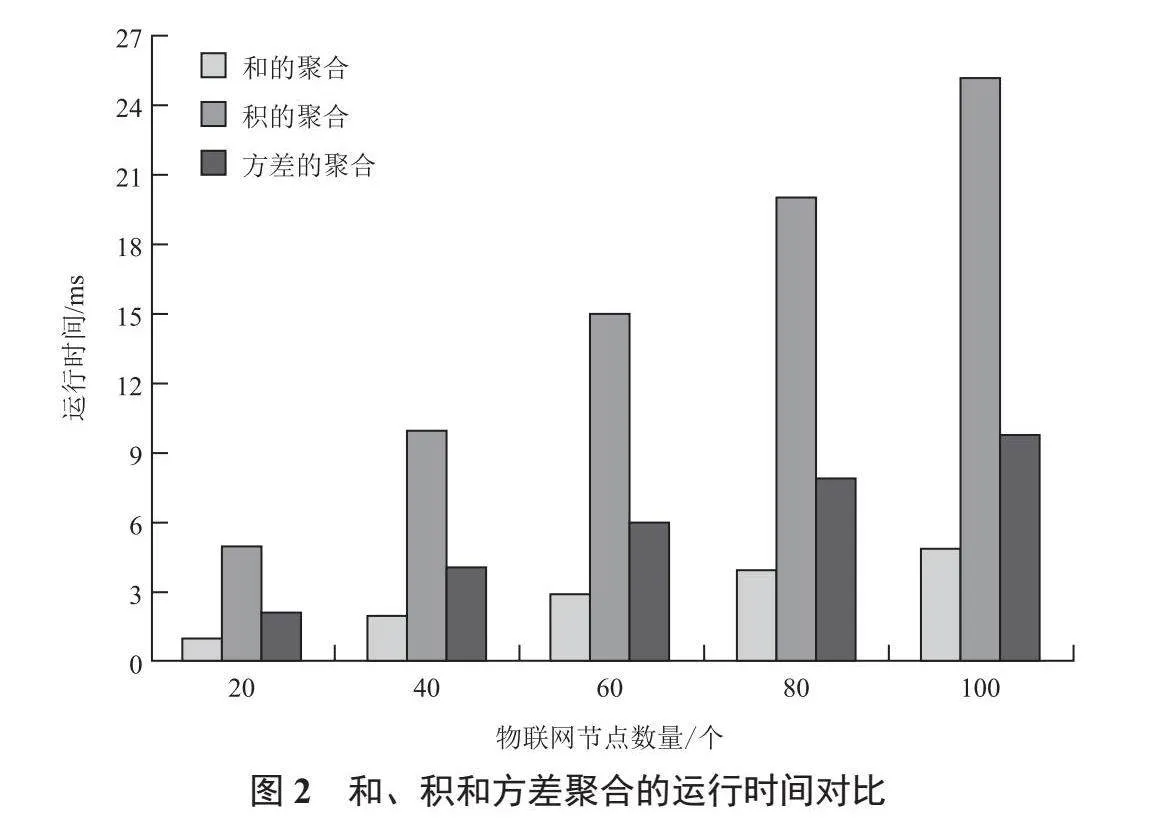

各种聚合操作在不同物联网节点数量下所需的时间开销如图2所示。由于乘法耗时较长,所以两种不同策略的秘密分享方法在进行安全乘法聚合时所需的时间开销最大,而仅需要计算加法的安全加法聚合方案所需的时间开销最小。但是在100个物联网节点的情况下,本文所提出的方案完整乘法的聚合仅需25 ms。因此,该方案在实际情况下可以满足实时数据分析的需要。

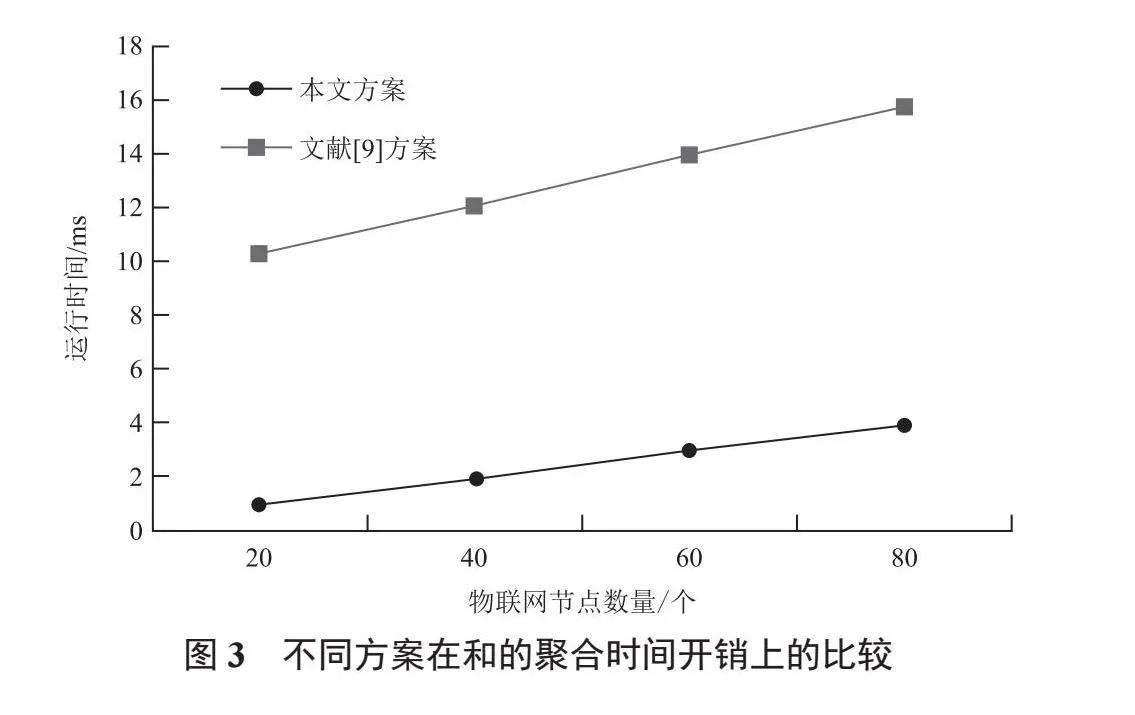

为了进一步展示本文方案的高效性,改变了物联网节点的数量,将本文方案和文献[9]方案在和的聚合时间开销上进行比较,如图3所示。与文献[9]的轻量级数据聚合方案相比,本文提出的方案在时间开销上有着十分明显的优势。文献[9]方案采用paillier加密保护数据的隐私,在进行加密的过程中,需要进行指数运算;本文提出的方案采用加法秘密分享保护数据隐私,在进行加法的聚合时只需要完成加法运算,因此所需时间开销更小。

不同物联网节点数量下的通信开销对比如图4所示。和的聚合与积的聚合有相同的通信过程和相同的通信轮数,因此两者的通信量基本一致;方差的聚合包含了计算均值聚合的过程,所以通信轮数最多,聚合过程的通信开销最大[10]。

5 结 语

本文提出了一种基于秘密分享多方计算技术的物联网实时数据聚合分析方案。该方案支持多种聚合操作,包括加法、乘法和方差。通过消除对可信第三方的依赖性,该方案在提高安全性的同时,借助秘密分享的轻量化特点,提升了计算效率。安全性分析表明,该方案能够有效保护节点数据和聚合结果的隐私,性能分析表明方案具有高效性[11-13]。

注:本文通讯作者为刘登志。

参考文献

[1]李润启.物联网信息安全与防范措施[J].电脑知识与技术,2021,17(28):41-42.

[2] MACH P, BECVAR Z. Mobile edge computing: a survey on architecture and computation offloading [J]. IEEE communications surveys amp; tutorials, 2017, 19(3): 1628-1656.

[3]谢金宏,陈建伟,林力伟,等.雾辅助智能电网中容错隐私保护数据聚合方案[J].计算机系统应用,2022,31(10):80-89.

[4] WANG X, GARG S, LIN H, et al. A secure data aggregation strategy in edge computing and blockchain-empowered internet of things [J]. IEEE internet of things journal, 2022, 9(16): 14237-14246.

[5]祁正华,何菲菲,张海桃,等.多密钥全同态加密的研究现状与发展趋势[J].南京邮电大学学报(自然科学版),2023,43(4):72-82.

[6] ALAYA B, LAOUAMER L, MSILINI N. Homomorphic encryption systems statement: trends and challenges [J]. Computer science review, 2020, 36: 100235.

[7]高伟,方德洲,倪淼. 5G边缘计算节点部署方法研究[J].电信工程技术与标准化,2020,33(1):38-42.

[8] FENG Q, HE D, LIU Z, et al. SecureNLP: a system for multi-party privacy-preserving natural language processing [J]. IEEE transactions on information forensics and security, 2020, 15: 3709-3721.

[9] LI H Y, CHENG Q F, LI X H, et al. Lightweight and fine-grained privacy-preserving data aggregation scheme in edge computing [J]. IEEE systems journal, 2022, 16(2): 1832-1841.

[10]施鑫垚,王静宇,刘立新.物联网环境下分布式的隐私保护数据聚合方案[J].小型微型计算机系统,2024,45(8):

2026-2033.

[11]冯琦.基于安全多方计算的数据隐私保护技术研究[D].武汉:武汉大学,2021.

[12]刘峰,杨杰,李志斌,等.一种基于区块链的泛用型数据隐私保护的安全多方计算协议[J].计算机研究与发展,2021,58(2):281-290.

[13]刘雨双.基于差分隐私和安全多方计算的模型融合隐私保护数据挖掘方案[D].呼和浩特:内蒙古大学,2018.