浅谈数据挖掘技术在计算机网络异常入侵检测中的应用

摘要:异常入侵检测是计算机网络安全检测的重要组成部分,现行计算机异常网络技术检测率以及漏报率较高,为此本文提出数据挖掘技术,其充分利用多学科研究结果,从计算机网络真实数据库中提取异常入侵数据信息,面向计算机网络内部进行检测。本文基于数据挖掘技术原理,数据监听、数据约简、行为识别等数据挖掘检测方式,探宄数据挖掘技术在计算机网络异常入侵检测中的应用。

关键词:数据挖掘;计算机网络;异常入侵

一、引言

计算机网络异常可能导致数据传输中断,数据传输受损。数据挖掘技术网络对异常入侵检查借助主机和入侵检测模型,分析计算机网络日常日志,检测计算异常入侵行为,在一定网络使用权限下,入侵检测模型通过提取网络特征、网络流量,分析计算机网络异常入侵行为,保护计算机网络安全。

二、数据挖掘技术原理

数据挖掘技术本质上是数据处理技术,包括数据收集、数据监听和数据实施。从数据本身来看,数据收集以计算机网络数据为主要对象,分析数据特征信息。通过算法和技术对数据进行预处理、模式分析,在数据库中挖掘数据关系,捕捉数据特征,将不同格式、来源、特点数据信息在逻辑上有机集中,得到数据集合,利用数据约简,规约数据集合,保证原数据完整性[1]。应用数据矩阵、决策树、规则推理,处理数据集合,获取价值信息,作为入侵行为的判断依据。

三、数据挖掘技术检测计算机网络异常行为应用实验

本文为验证数据挖掘技术在计算机网络异常行为的检测应用,从某计算机网络中,收集两个数据集合,DKK CPU943、IHG CPU4931数据包,应用数据监听、数据约简、行为识别,判定上述数据集合异常入侵行为。

(一)数据收集

DKK CPU943、IHG CPU4931数据集合大小分别为3.65G、3.49G,取自本地计算机磁盘系统。经监测,该计算机第一次大规模异常行为入侵发生于大量请求服务同时发送时,此时计算机处于瘫痪状态,无法正常响应请求服务[2]。初步判断,计算机可能存在异常入侵,入侵者通过请求服务发送,将不良数据发送至该计算机网络中,窃取计算机网络信息和内容。为此,本次为检测计算机网络异常入侵行为,从请求服务中抽取DKK CPU943、lIIG CPU4931数据集合,通过数据监听、数据约简、行为识别,分析异常数据特征。本次检测在OuFGS2020仿真实验平台开展,检测程序使用Python程序语言。

(二)数据挖掘

1.数据监听

收集原始DKK CPL943、IHG CPU4931数据包,利用网络嗅探技术监听数据集合。

①网络嗅探读取原始DKK CPU943、IHG CPU4931数据包,将DKKCPU943、IHG CPU4931数据转化为图片形式,形成完整的数据流,展示在计算机网络监听端。

②从原始DKK CPU943、IHG CPU4931数据包捕获数据文本,以tcpdump形式,将数据信息输送至数据包记录器,由记录器自动判定为期1月内,计算机网络日志数据异常记录。

⑧记录器记录程序监听原始DKK CPU943、IHG CPU4931数据包中每个数据集合,设定每个数据集合名称,将数据包监听结果发送至本地网络数据监听程序中,以数据包形式记录数据集合数据日志。 2.数据约简 DKK CPU94:3、IHG CPU4931数据包中每个数据集合来源不同、格式不同、特点不同,为避免数据集合属性与分类属性影响检测结果。约简DKK CPU943、IHG CPU4931数据包中每个数据集。

此次数据集合约简,①将DKK CPU943、IHG CPU4931数据包转化为无量纲的值,利用平均绝对偏差变化法,规范DKK CPU943、IHG CPU4931数据包中数据集合格式,将DKK CPL943,IHC CPU4931数据包代入公式(l):

其中u表示规范化后的DKK CPU943. IHG CPU4931数据包,表示原始的DKK CPU943. IHG CPLT4931数据包;表示网络数据绝对偏差。按照上述公式简约DKK CPU943、IHGCPU4931数据包,避免数据集合中某一属性掩盖另一属性。

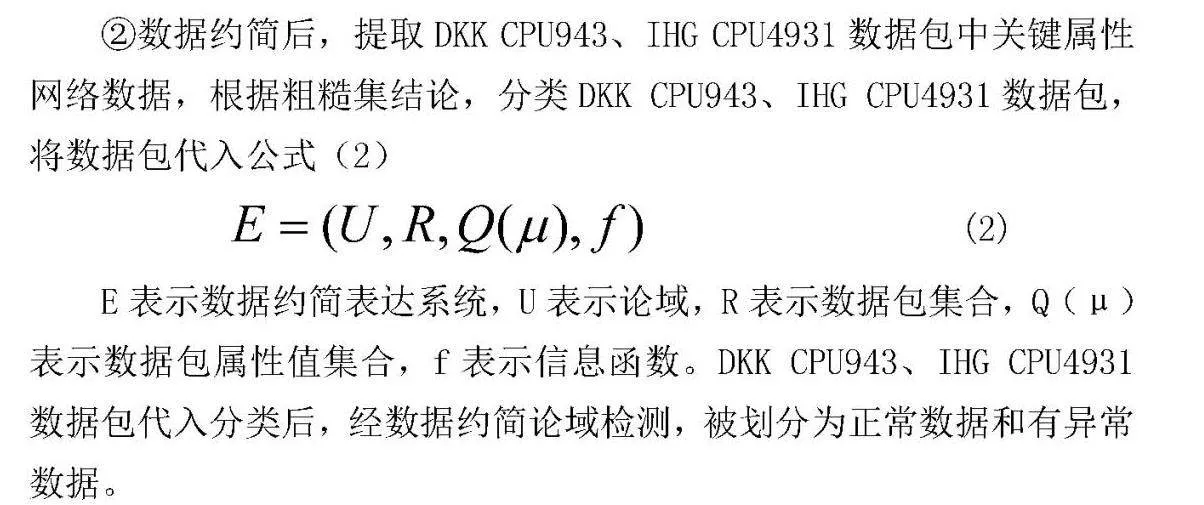

②数据约简后,提取DKK CPU943、IHG CPU4931数据包中关键属性网络数据,根据粗糙集结论,分类DKK CPU943、IHG CPU4931数据包,将数据包代入公式(2)

E表示数据约简表达系统,U表示论域,R表示数据包集合,Q( )表示数据包属性值集合,f表示信息函数。DKK CPU943、IHG CPU4931数据包代入分类后,经数据约简论域检测,被划分为正常数据和有异常数据。

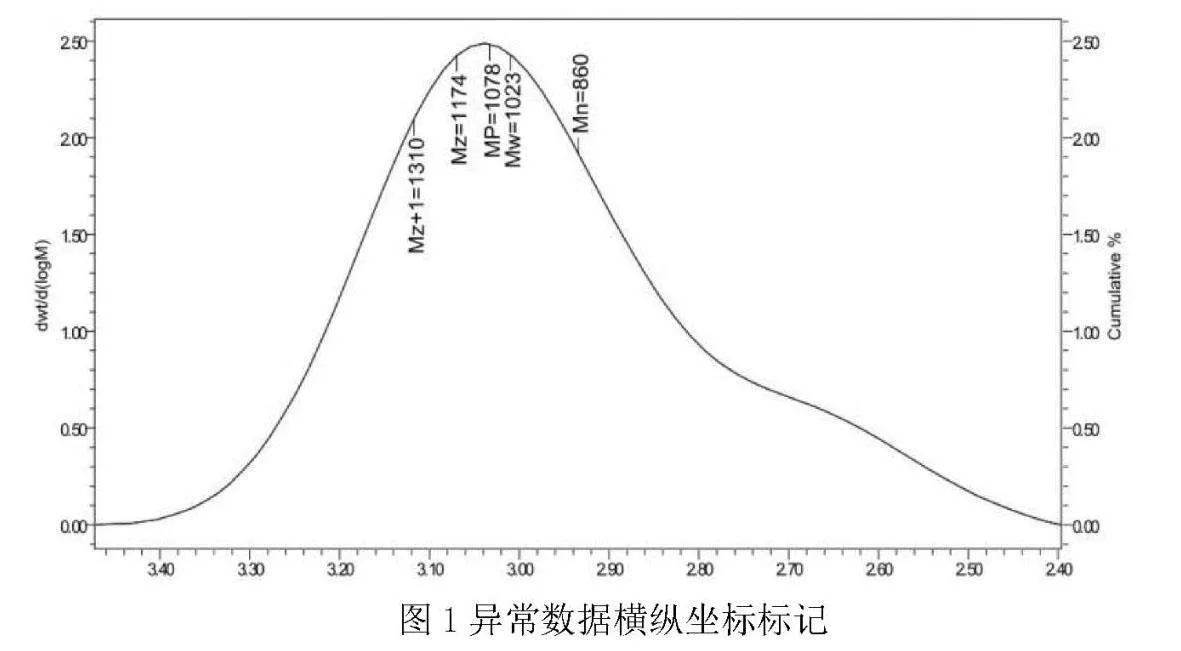

③将正常数据和异常数据制成决策表,利用横纵坐标标记异常数据,评估异常数据与正常数据近似性,划定标准区间,区间范围内为正常数据,区间范围内为异常数据,如图l所示。

3.行为识别

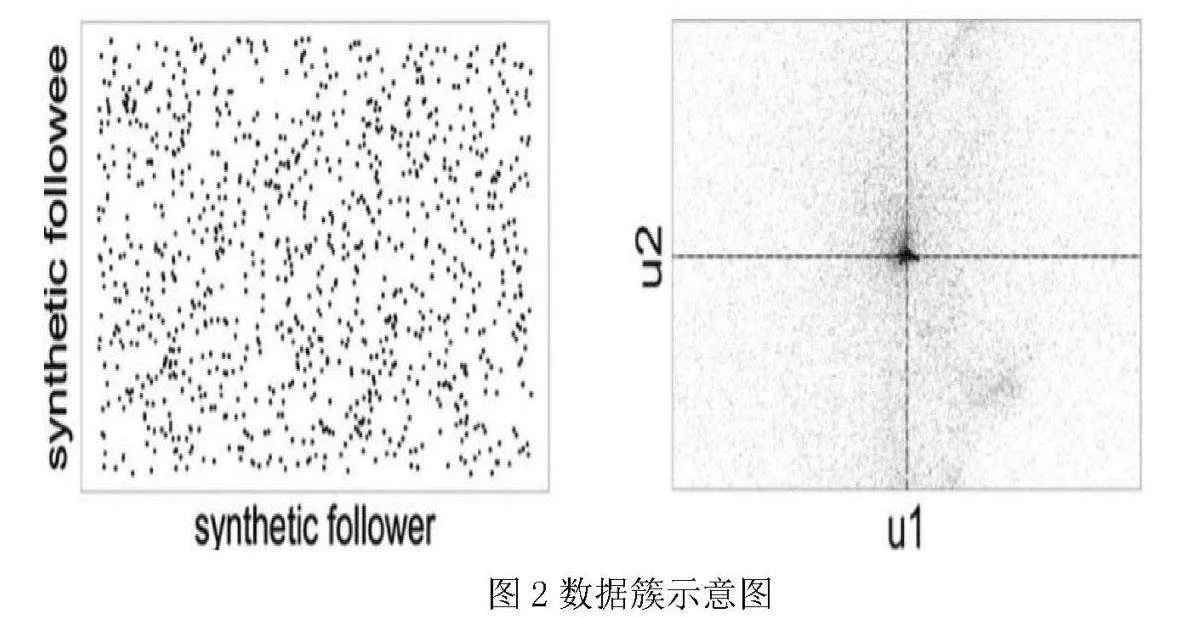

基于上述异常数据监听和约简结果,提取异常数据入侵行为特征。将DKK CPU943、IHG CPU4931数据包异常数据存储至二维空间,形成对应数据簇,数据簇中心点为异常数据聚类中心,如图2所示。

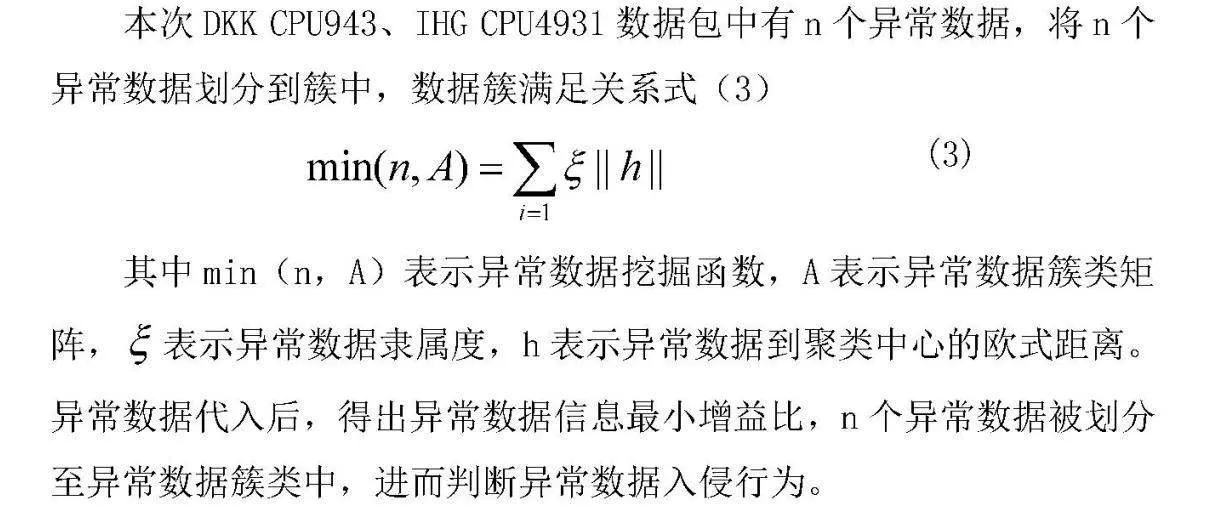

本次DKK CPU943、IHG CPU4931数据包中有n个异常数据,将n个异常数据划分到簇中,数据簇满足关系式(3)

其中min(n,A)表示异常数据挖掘函数,A表示异常数据簇类矩阵,表示异常数据隶属度,h表示异常数据到聚类中心的欧式距离。异常数据代入后,得出异常数据信息最小增益比,n个异常数据被划分至异常数据簇类中,进而判断异常数据入侵行为。

(三)网络评估

在当前计算机网络环境下,以TP值和FN值作为异常数据网络评估指标,判定异常入侵行为类型。

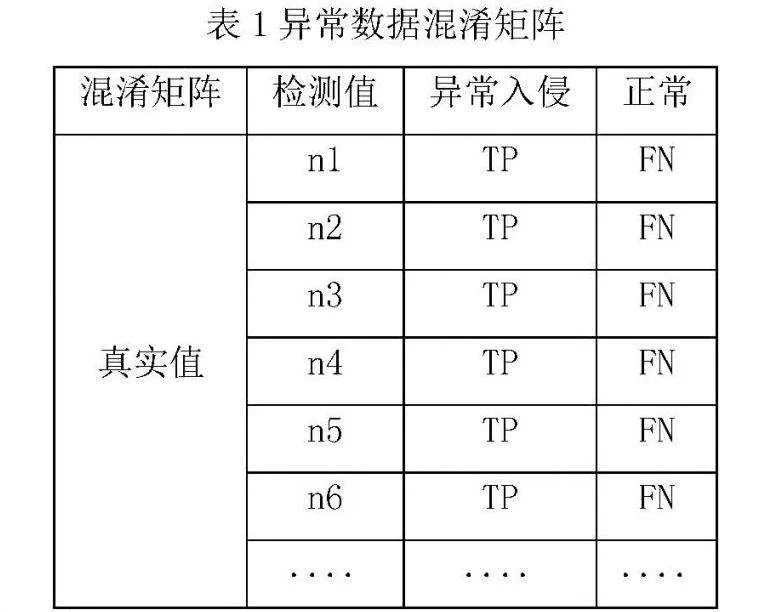

①建立混淆矩阵,混淆矩阵中。在DKK CPU943、IHG CPU4931数据包中n个异常数据,按照异常数据特性,混淆矩阵如下所示。

在混淆矩阵中,TP表示实际入侵,FN表示正常样本数据。

②将异常数据代入混淆矩阵中,计算TP值和FN值,进而判断异常数据信息入侵情况。

(四)检测结果

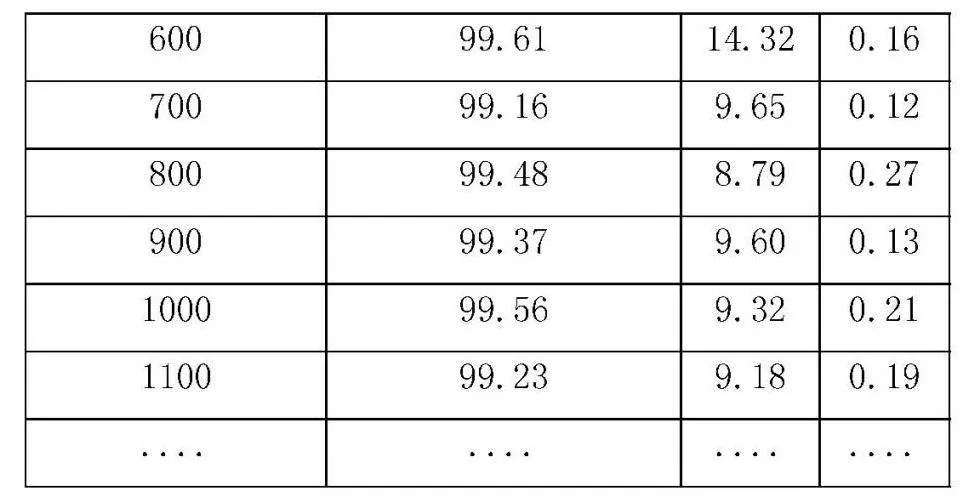

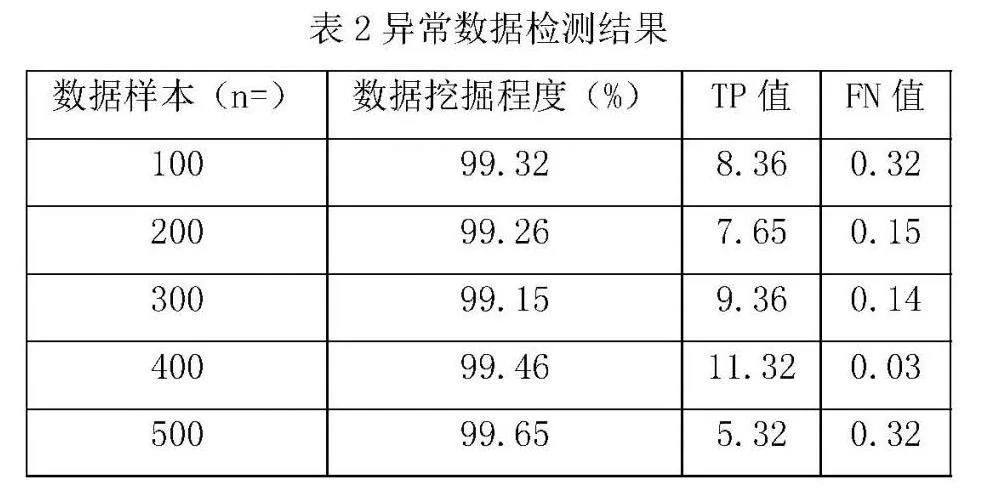

将n个异常数据样本代入混淆矩阵后,得到如下结果。

根据混淆矩阵理论,TP值超过5.0以上,FN值在0.5以下,表示计算机网络手段严重入侵。从当前检测结果看,在几乎相同数据挖掘程度下,所有TP超过5.O,FN值低于0.5,表示该计算机网络因异常数据入侵无法正常响应请求服务,如果请求服务持续会导致计算机网络瘫痪。

通过对计算机网络异常入侵情况判断,技术人员决定采取以下处理措施。

(1)在计算机网络默认状态下,取消本次请求服务响应,关闭请求服务所属区域隐藏共享。修改请求服务对应注册表信息,将注册表中数据转换为“AutoShareWKs”双字节信息。

(2)异常入侵目的在于在计算机网络中建立“后门”,黑客可通过网络“后门”获取计算机网络信息。经前期数据挖掘,确定异常数据集合,技术人员直接更改异常数据,关闭“后门”,防止异常数据携带的病毒入侵计算机网络。

(3)隐藏计算机网络后台,在计算机默认状态下,使用多字节加密计算机网络后台目录,如“/mamashuomingziyaochangyidianheikecaizhaobudao/”,启动计算机网络修复程序,阻拦异常入侵,修复网络漏洞。执行上述修复操作后,关闭运行程序,中断请求服务,利用弱口令对数据异常入侵进行逐步渗透,开启防火墙限制允许登录的IP地址,防火墙只开放特定的服务端口,防止黑客利用请求服务发送入侵网站。

四、结语

总而言之,本文从理论和实际出发,利用数据挖掘技术开展计算机异常入侵实验,将其应用于计算机网络数据包检测中,能够得到准确的数据检测结果,辨别异常入侵行为,对异常入侵采取针对性的解决措施。数据挖掘技术作为一种新型技术,对于计算机网络异常入侵检测具有较高的检测精度,从本文实验验证结果可以看出,数据挖掘技术对于异常入侵检测具有较大的应用价值,因此相关人员为保证数据挖掘技术在异常入侵中的广泛应用,应结合当前计算机网络发展现状,利用数据挖掘技术建立检测模型,提高异常入侵检测精度,发挥数据挖掘技术价值。

参考文献:

[1]陈禧鸿数据挖掘技术在计算机网络异常入侵检测中的应用研究[J].信息记录材料.2024,25 (05):70-72.

[2]要丽娟,石峰,数据挖掘技术在计算机网络入侵检测中的应用[J].集成电路应用,2023,40 (07):222-223.