网络安全中一种基于规则匹配的入侵检测方法

周梦玲 魏东平 葛明珠 尧时茂

摘要:入侵检测方法在网络安全防线中承担监测网络异常流量、识别主机内部潜在威胁等至关重要的任务。然而,现有的入侵检测方法仍然面临一些挑战,如在收集和分析数据时对系统性能的损耗过大,导致许多入侵检测系统性能不高。此外,网络拥塞等导致的数据丢包问题,使得数据完整性受到影响,间接影响入侵检测的效率和检测结果的准确性。为了应对这一挑战,有效提高系统效率和检测的准确性,文章提出一种基于规则匹配的入侵检测方法。该方法由数据收集、特征提取、异常检测3个步骤组成。模拟实验表明,该入侵检测方法能准确地监测和识别网络中的异常行为和潜在的安全威胁,并且实时监控流量行为,提高系统安全。

关键词:网络安全;规则匹配;入侵检测

中图分类号:TP311 文献标志码:A

0 引言

随着计算机与互联网在生活中的普及,人们对互联网的依赖性越来越强,这也意味着人们面对日益严重的网络安全威胁。过去的几十年以来,黑客入侵现象日益突出,网络攻击事件在世界各地频繁发生。不法分子为了牟取暴利,利用各种攻击手段,绕过网络安全体系的防护机制,攻破边界防御,入侵政府、企业的计算机系统,对重要的用户数据和内部信息进行窃取破坏,危害着个人、企业甚至整个国家的利益。比如,全球臭名昭著的WannaCry勒索病毒[1],曾造成国家级网络安全事故,此次事件爆发范围涵盖了全国范围内的各大基础设施——学校、银行、机场、车站等。如今,新型勒索病毒仍是黑客组织牟取暴利的主要手段。2021年年底曝出的Apache Log4j2远程代码执行漏洞[2],该漏洞造成各大电商平台紧急关闭的安全事件。

为应对日益严峻的网络安全形势,许多计算机厂商和安全厂商将目光放在以防火墙、杀毒软件为代表的设备上。这些设备尽管种类多样,防御方式不一,但大多是一种被动的防御方式,无法进行实时监控,不能防御未知的攻击和异常行为。入侵检测技术可以记录和分析攻击事件的细节和特征[3],帮助安全人员对安全事件进行调查和分析[4],其不仅可以帮助防范潜在的安全威胁,还可以追踪和记录入侵者的行为,为事故发生后的溯源和审计提供重要依据。然而,入侵检测方法也面临着一系列的挑战。一方面入侵者使用越来越复杂的攻击方法,如欺骗、掩盖和隐藏攻击行为。另一方面,随着网络规模的不断扩大,入侵检测技术需要处理更多的数据,需要更快的响应速度。为此,本文提出一种基于规则匹配的入侵检测方法提高入侵检测的效率和准确性,具有一定的研究意义和应用价值。

1 入侵检测方法

本文提出的入侵检测方法实施步骤如下:首先收集需要进行检测的数据,将采集到的原始数据传输到服务器端。其次,服务器端从数据中提取特征,对提取出的特征值进行异常检测。最后,将特征值和入侵检测的结果形成匹配规则存储到数据库中。Web端控制面板对系统进行配置和管理,利用存储在数据库中的匹配规则对数据进行交互匹配后,显示检测结果。

1.1 数据收集

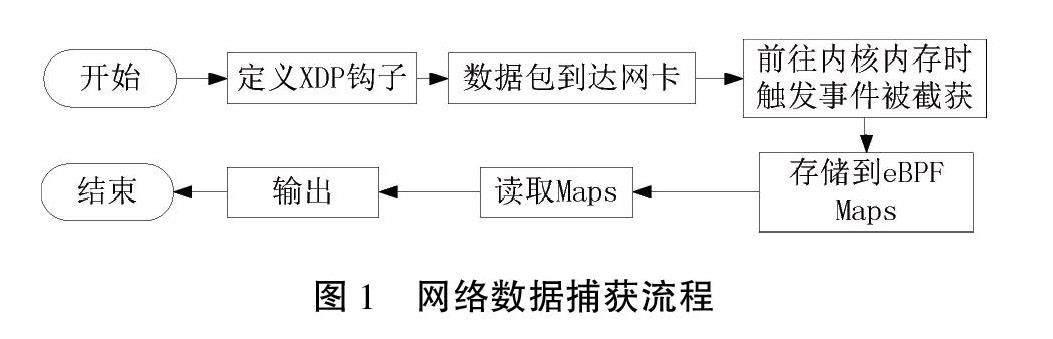

数据收集负责收集数据并进行适当的数据预处理,以便后续对数据进行过滤提取。本文利用eBPF(Extended Berkeley Packet Filter)[5]进行数据收集,具体过程如下:通过将eBPF程序附加到XDP (eXpress Data Path)[5] Hooks上来实现网络数据捕获,利用XDP钩子能够让数据包在到达网络协议栈之前就被捕获,这种方式可以实现高效的数据包过滤和处理。在eBPF程序中定义XDP钩子,数据包从网卡驱动中到传输至内核协议栈之前,XDP钩子截获数据包触发事件。然后,eBPF程序对数据包进行数据包过滤、修改、统计等处理,将其存储在eBPF Maps中。用户空间程序通过系统调用访问eBPF Maps中的数据,既可以对数据进行进一步处理也可以直接输出到位于用户空间的终端或文件中[6]。网络数据捕获部分流程如图1所示。

1.2 特征提取

特征提取负责从收集到的数据中提取有效的特征。对于网络流量数据的特征提取,主要从IP地址、端口、协议和数据包这几个方面入手。对于主机内部的异常行为特征主要对系统调用的使用频率,文件系统的打开、读取、写入、删除等行为,异常进程的创建、终止、系统占用资源等几个方面提取特征。

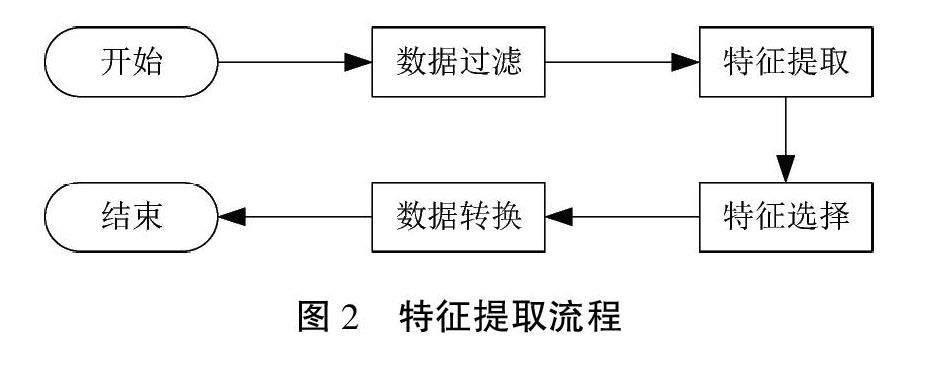

首先,将原始数据进行一定的数据过滤操作,清除无关的数据并将数据格式化。其次,对其进行特征选择,去除无关的数据信息和冗余数据,保留能够直接作用于后续入侵检测工作的特征,对这些特征数据统一进行数据转换,将其转换为用于规则匹配的数据。最后,用这些特征数据和入侵检测结果生成Maps匹配规则库。特征提取流程如图2所示。

1.3 异常检测

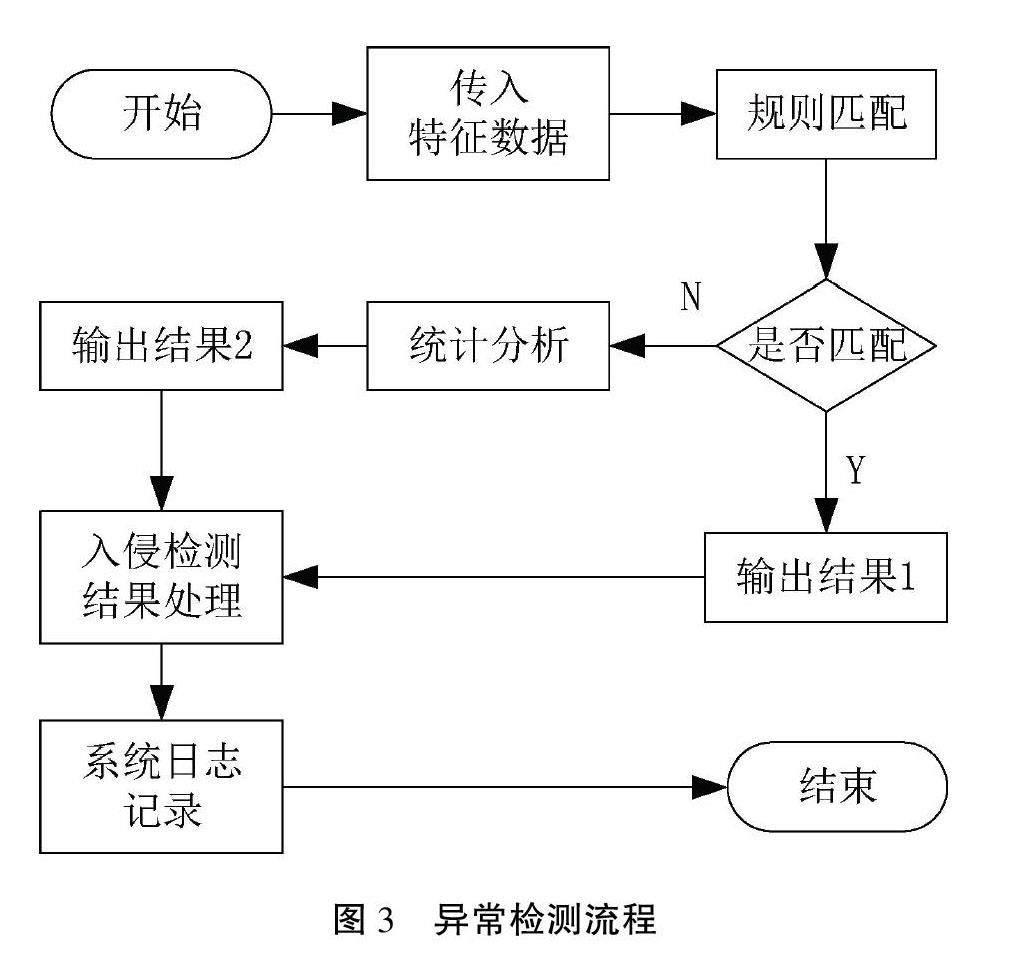

异常检测是根据提取的特征值进行入侵检测判断和分类,本文采取的是规则匹配方法。首先对收集到的数据进行规则匹配,通过预先设定好的规则库对数据进行筛选和分类,可以有效地发现已知的攻击手段和异常行为。规则匹配完成后,接着对未匹配的数据进行统计分析。统计分析的目的是通过对数据的数量、频率等特征进行分析,以发现潜在的异常行为和未知的攻击手段。统计分析可以找出规则匹配无法识别的新型攻击和异常。因此,通过规则匹配与统计分析相结合的方法,既可以有效地检测已知的异常行为,又能发现潜在的未知攻击,从而提高系统的安全性和稳定性。

完成异常检测后,结合规则匹配结果和统计分析结果,生成最后的入侵检测结果。有了入侵检测结果,系统将根据具体的攻击手段,第一时间进行入侵响应处理,确保将告警信息及时传送到网络管理员手中。异常检测流程如图3所示。

2 实验分析

本文在主机上部署一个渗透测试靶场,模拟一个在Apache服务器默认路径上运行的Web服务端口,通过模拟SQL注入攻击行为,测试入侵检测系统的检测效果。本入侵检测实验对数据收集模块收集到的大量原始数据进行处理,经过数据过滤、特征提取、规则匹配、统计分析后,最终得到一些重要信息。将最 后检测得到的攻击行为经过简单的格式处理后,按照一定的格式输出成告警信息,并展示在控制面板的告警处理视图中。

主机上的对外服务端口8050,运行着一个PHP网站,图4中是一个对SQL数据库进行搜索的输入框。对网站进行一定的注入测试后,获取到用户名与密码在数据库上的列名,分别为user和password。

随后在输入框中输入“1' union select group_concat(user),group_concat (password)from users#”,得到数据库的5个用户名和被加密存储的密码,经过md5爆破解密后,得到用户密码对应分别是admin:password、gordonb:abc123、1337:charley、pablo:letmein、smithy:password。模拟攻击行为测试如图4所示。

Apache服务器对提交的URL参数进行解析,然后发起Socket安全连接,将其中的SQL查询语句传输到MySQL数据库进行查询。数据收集程序对Apache服务器的访问日志文件进行监控,追踪到URL访问参数的写入,并经过一定的数据处理和行为检测后,同步到告警列表,对管理员进行防护提醒。

告警通知结果测试图如图5所示。

3 结语

计算机网络安全已经成为一个全球性的问题,入侵检测方法在网络安全领域的应用越来越受到人们的关注。入侵检测方法可以准确地监测和识别网络中的异常行为和潜在的安全威胁,并且实时监控流量行为,其结合入侵响应或入侵防御,能够将潜在的威胁尽可能扼制在摇篮里。基于此,本文提供了一种基于规则匹配的入侵检测方法,包含数据收集、特征提取、异常检测3个步骤,能较大提高系统的检测准确性和效率,为计算机网络安全提供保障。

参考文献

[1]MOHURLE S,PATIL M.A brief study of wannacry threat:Ransomware attack 2017[J].International Journal of Advanced Research in Computer Science,2017(5):1938-1940.

[2]JUVONEN A,COSTIN A,TURTIAINEN H,et al.On apache log4j2 exploitation in aeronautical,maritime,and aerospace communication[J].IEEE Access,2022(10):86542-86557.

[3]WANG S Y,CHANG J C.Design and implementation of an intrusion detection system by using Extended BPF in the Linux kernel[J].Journal of Network and Computer Applications,2022(198):103283.

[4]ANDERSON J P.Computer security threat monitoring and surveillance[EB/OL].(1980-02-26)[2024-04-07].https://www.docin.com/p-567457508.

[5]SCHOLZ D,RAUMER D,EMMERICH P,et al.Performance implications of packet filtering with linux ebpf.2018 30th International Teletraffic Congress(ITC 30),September 03-07,2018[C].Vienna:IEEE,2018.

[6]LI J,WU C,YE J,et al.The comparison and verification of some efficient packet capture and processing technologies.2019 IEEE Intl Conf on Dependable,Autonomic and Secure Computing,August 05-08,2019[C].Fukuoka:IEEE,2019.

(编辑 王雪芬)

A rule matching based intrusion detection method in network security

ZHOU Mengling, WEI Dongping*, GE Mingzhu, YAO Shimao

(School of Computer and Big Data Science, Jiujiang University, Jiujiang 332005, China)

Abstract: Intrusion detection methods undertake crucial tasks in network security defense,such as monitoring abnormal network traffic and identifying potential threats within hosts. However,existing intrusion detection methods still face some challenges, such as excessive loss of system performance during data collection and analysis, resulting in low performance of intrusion detection systems. In addition, data loss caused by network congestion and other factors affects data integrity, indirectly affecting the efficiency of intrusion detection and the accuracy of detection results. To address this challenge and effectively improve system efficiency and detection accuracy, this paper proposes an intrusion detection method based on rule matching. This method consists of three steps:data collection, feature extraction, and anomaly detection. Simulation experiments show that this intrusion detection method can accurately monitor and identify abnormal behavior and potential security threats in the network, and monitor traffic behavior in real-time, improving system security.

Key words: network security; rule matching; intrusion detection