针对视频监控系统隐蔽式攻击及蜜罐防御

黄梦兰 谢晓兰 唐扬 袁天伟 陈超泉 吕世超 张卫东 孙利民

摘 要:基于视频监控系统网络化和智能化发展带来的风险,研究其隐蔽式网络攻击问题,目的在于调研大量隐蔽式网络攻击案例,总结针对视频监控系统的隐蔽式攻击特异性。结合蜜罐技术在检测网络攻击行为和发现攻击线索等方面的独特优势,梳理针对视频监控系统隐蔽式攻击的蜜罐防御方法。针对监控视频蜜罐在视觉场景部署上的不足,介绍了一种深度场景伪造防御框架,将生成式AI大模型与视频监控蜜罐相结合。最后提出了面向视频监控系统的蜜罐防御技术的发展方向。

关键词:监控视频系统; 信息安全; 蜜罐; 隐蔽式攻击; 生成式AI

中图分类号:TP393.08 文献标志码:A 文章编号:1001-3695(2024)05-003-1301-07

doi:10.19734/j.issn.1001-3695.2023.09.0409

Covert attacks and honeypot defense on video surveillance systems

Abstract:This paper investigated the issue of covert network attacks on video surveillance systems in light of their networking and intelligent development, which brought about new risks. The primary objective of this research was to explore numerous cases of covert network attacks and summarize the specific characteristics of such attacks targeting video surveillance systems. Additionally, this paper examined the unique advantages of honeypot technology in detecting network attack behaviors and identifying attack clues, and outlined the honeypot defense methods against covert attacks on video surveillance systems. Furthermore, considering the shortcomings in the visual scene deployment of video surveillance honeypots, this paper introduced a deep scene fabrication defense framework that combined generative AI models with video surveillance honeypots. Finally, it proposed the development direction of honeypot defense technology for video surveillance systems.

Key words:video surveillance system; information security; honeypot; covert attacks; generative AI

0 引言

视频监控系统作为一种安防设备,其应用范围遍布公共安防、城市交通、园区监控、医院、银行、家庭等生产生活的各個场景。根据市场研究公司MarketsandMarkets[1]的数据,预计视频监控市场将在2027年增长到764亿美元,从2022—2027年,其复合年增长率(CAGR)将达到9.4%,这说明了各行各业对视频监控设备的需求日益剧增。视频监控系统可有效地监测和记录现实场景中的人员、车辆、物品等信息,为公共安全、商业保安、交通管理等领域提供强有力的技术支持。

然而,视频监控系统通常直接暴露在互联网上,缺乏完善的安全防护措施,极易遭受网络攻击。据报道,约有73 000个安全摄像头可使用默认密码进行访问[2],分布在全球256个国家,其中三星的闭路电视(closed-circuit television,CCTV)服务器至少有83 035台暴露的设备,海康威视至少有260 415台暴露的设备,只有53台启用了HTTPS安全防护措施。一些为利益或猎奇心理所驱使的黑客极有可能利用网络空间搜索引擎FOFA[3]、Shodan[4]、Cydar[5]及钟馗之眼(Zoomeye)[6]等工具探测发现暴露在互联网上的设备和IP地址并对其实施攻击。目前各个行业的视频监控系统相继发生多起网络安全事件,如入侵监狱监控系统[7]、威胁警察执法[8]、盗窃银行[9]和赌场[10]等资金转运机构涉密信息,影响人身安全[11],形成了一条集黑客破解、买卖、偷窥于一体的网络黑产链。

与传统的入侵检测、防火墙等被动防御系统不同,蜜罐是一种用于发现网络攻击的主动防御系统。蜜罐能够以低误报、低干扰的方式部署运行,将攻击者引入虚假的监控系统中,在保护实际系统的同时捕获攻击数据,并提供详细和全面的攻击信息以便对攻击行为进行更深入的分析研究,实现更高效的攻击预警和潜在的威胁发现,因此在安全领域,蜜罐技术在攻击线索识别方面具有明显优势。对于未知威胁的研究,蜜罐技术已经成为物联网安全领域的重要技术[12],自2004年起,蜜网项目组团队一直在推动蜜罐技术的发展,将蜜罐技术逐步融入到整个物联网安全体系中[13]。蜜罐技术可以及时主动发现视频监控网络攻击线索,有效提升系统的主动防御能力。

本文通过回顾视频监控的发展历程和趋势,整理归类针对视频监控系统的隐蔽式攻击类型,并提出相应的缓解措施;通过梳理物联网蜜罐相关工作,重点介绍面向视频监控系统的蜜罐技术。

1 视频监控系统概述

1.1 视频监控系统架构

视频监控系统通常由摄像头、视频录像机、存储设备、网络设备等多个结构组成[14,15]。其网络拓扑结构如图1所示。这些组成部分通常是数据、软件和基础设施,承载着用户的隐私和资产安全,因此它们是网络空间攻击的目标。

摄像头或网络摄像头负责捕捉监控区域内的视频图像,并将其转换为数字信号。其中,视频编码和解码器实现对数字信号的编码和解码,以便在网络上传输和处理;网络传输设备包括交换机、路由器等设备,用于承载和管理视频数据的网络传输;存储设备包括数字视频录像机(digital video recorder,DVR)或网络视频录像机(network video recorder,NVR)等,用于存储从摄像头获取的视频图像;监控终端设备包括显示器、扬声器、控制器等,用于显示和控制监控图像;管理终端用于查看和管理视频内容的设备或应用程序,如Web网站或者智能手机的应用程序。

1.2 针对视频监控系统的网络攻击特异性

在攻击目的方面,黑客选择视频监控系统作为攻击目标的主要目的是窃取视频数据、窜改监控画面或破坏监控功能。视频监控系统本身可用于安防维护,其监控记录涉及的资产和隐私信息具有巨大的价值。通过获取实时视频流,攻击者可以监视特定区域,捕获关键时刻的视频和音频信息,躲避身份识别,甚至隐藏犯罪行为、欺骗法律执法机构或扭曲真相。这种信息窃取多数以犯罪计划、隐私侵犯、工业间谍活动或企业竞争为主要目的。

在攻击手段方面,针对视频监控系统的攻击更侧重于利用监控设施、通信协议和实时数据流来实施攻击。由于视频监控系统的特殊性质和功能,针对视频监控系统的攻击可能会涉及物理破坏,比如损坏摄像头或剪断电缆。另外,视频网络监控大多采用实时流媒体协议作为网络传输协议[16~21],如RTSP、RTP、RTCP等传输协议。但是这些协议本身存在漏洞,攻击者可能根据协议漏洞进行攻击,如拒绝服务、中间人攻击等。

针对视频监控系统的网络攻击与其他系统攻击存在一定的区别,但网络攻击的一般原则和防御措施仍然适用于视频监控系统,因此对于监控系统的防御,除了及时更新软件、加强访问控制、使用加密传输、监控网络流量以检测异常、进行安全培训等,还需要采取针对性的措施。

2 隐蔽式网络攻击

隐蔽式网络攻击是指攻击者利用隐蔽手段和技术,将攻击和通信行为伪装成合法的网络流量和行为,躲避安全检测和防护系统的发现和拦截,从而长期潜伏在目标网络中,以达到持续窃取数据和控制受害主机的目的。

2.1 隐蔽式攻击特点和范畴

隐蔽式网络攻击最大的特点是其高度隐蔽性。攻击者采用隐蔽的入侵技术躲避终端和网络安全检测,这使得其攻击行为被安全软件认为是合法程序或构成部分,从而进行内网移动,逐步入侵攻击目标,并实现持续潜伏在目标网络中或合法网络数据流中。

文献[22]将隐蔽式网络攻击总结为四个特征:a)隐蔽性是对抗性入侵行为和攻击流量的核心特征,攻击者采用加密、伪装等高级对抗技术实现隐蔽性,一些容易被异常检测发现的网络协议攻击和违反IDS技术的攻击不属于隐蔽性攻击的范畴;b)网络相关性是指攻击必须有网络活动,即利用网络作为控制信道和数据窃取信道,仅限于单机上的恶意软件则不属于隐蔽性攻击的范畴;c)可控性是指攻击者可以通过网络远程控制受害主机并执行恶意操作,如记录、下载或上传指定数据等,传统的蠕虫和病毒因其可检测性高、缺乏持久控制性、目的性单一,所以不属于隐蔽性攻击范畴;d)目的性是以持续窃取机密信息或长期控制利用为目的,因此普通的后门程序、常规的木马和勒索软件不属于隐蔽性攻击。例如,常规的拒绝服务(DoS/DDoS)攻击就不属于隐蔽式攻击,其主要特点是利用大量的被感染或被控制的僵尸主机同时向目标服务器发送大量请求,以消耗其资源,使其不可用。虽然在攻击开始时可能存在一些隐蔽性,但DDoS攻击的本质是通过规模化的请求来造成破坏,而不是通过隐蔽行为长时间存在于目标系统内。此外,Web入侵(如注入攻击、跨站脚本注入等)、扫描攻击、暴力破解等都因其主要目标和执行方式与隐蔽式攻击的特征不相符而被划分在隐蔽式攻击范围之外。

目前主流的网络攻击中,隐蔽型木马和后门程序、新型僵尸网络及高级持续性威胁(advanced persistent threat,APT)都属于隐蔽式攻击的范畴,然而并不是所有僵尸网络和木马都属于此类攻击范畴,因为早期的互联网中继聊天(Internet relay chat,IRC)僵尸网络利用明文通信协议,通常具有明显特征,常规木马采用异常端口或明文协议,都容易检测和识别,不符合高度隱蔽性特征。本文的隐蔽式攻击主要是指类似APT的入侵或攻击行为,但其所包含的范围要广于APT。

综上所述,隐蔽式网络攻击并不是某个具体的入侵或攻击类别,比如主流的恶意软件功能复杂多样,同时具备蠕虫、后门、病毒、木马等多种特征,难以准确地将其归类。本文更关注于具有高度隐蔽性、网络控制性、目的性和持续控制这几种共性技术或攻击特征的攻击。

2.2 针对视频监控系统的隐蔽式攻击

虽然隐蔽式攻击的一般原则仍然适用于视频监控系统,但针对视频监控系统的攻击更侧重于利用监控设备、通信协议和实时数据流来实施攻击,其目的是通过窜改监控画面、窃取录像、远程控制摄像头等手段,以破坏视频监控的真实性、完整性和可用性。本节调研了大量隐蔽式网络攻击案例,梳理出面向视频监控系统的隐蔽式攻击,根据攻击原理、目的、影响等特征对攻击进行分类。表1中汇总了12种针对摄像头的攻击类型和案例。

这些攻击大多采取措施来隐藏其痕迹,以便长期进行监控、窃取敏感信息或操控监控摄像头。其中,代码注入、中间人攻击、伪造凭证、拒绝服务、社会工程学、供应链风险、逆向工程攻击基本上都遵循一般隐蔽式攻击的原则和技术。虽然拒绝服务攻击本身并不隐蔽,但与一般的DoS攻击形式相比(如SYN泛洪攻击、Teardrop等),针对视频监控的DoS攻击是在应用层展开的。典型手段是打开并维护大量的实时流协议(real-time stream protocol,RTSP)连接,以此过度消耗网络摄像头资源,达到拒绝服务的目的[38,39]。除了通过泛洪攻击来达到拒绝服务的目的外,攻击者还可能伪装成合法用户向网络摄像头发送TearDown命令,恶意结束流媒体会话,使得摄像头在真实客户端不知情的情况下结束流媒体数据的传输。而中国作为全球人工智能监控的主要驱动力,特别是华为、海康威视、大华和中兴通信给63个国家提供了AI监控技术,针对机器学习算法的对抗性攻击不容小觑。此外,视频监控大多数都连接在屏幕上,通常在摄像头周围安装LED灯和麦克风,并且录像视频需要通过流媒体协议进行传输,因此产生了以太网挟持、流媒体协议漏洞利用和光学声学通道攻击问题。

2.3 蜜罐防御措施

传统的网络安全措施,如防火墙、认证控制、入侵预防系统(IPS)、入侵检测系统(IDS)和基于行为的恶意软件扫描仪等,通常依赖已知的威胁签名而无法检测新的攻击形式,聚焦于攻击的防御而忽视了攻击的分析,往往产生大量的误报,反而导致安全团队浪费时间和资源;而且侧重于保护网络的边界而忽视内部网络的安全,一旦被攻击者突破,就可能任由攻击者在内部网络自由行动[72]。即使采用深度防御策略[73],在整个目标网络中放置多层常规安全控制,网络防御者仍然很难防止和检测复杂的攻击,如前面所提到的各种隐蔽式攻击。这种有针对性的攻击通常利用零日漏洞在目标网络上创建立足点,并且只留下少量恶意活动的痕迹以供检测。

蜜罐[74]作为IPS和IDS相结合的主动防御工具,通过创建虚构的账户和一些名字诱人的虚假文件以引诱黑客暴露攻击行为和目标,误导攻击者浪费资源,延迟攻击的效果。例如漏洞CVE-2017-11882可以通过Microsoft Office访问并进一步获取服务器的控制权。换句话说,欺骗性防御有助于建立一个积极的网络防御态势,其中的关键要素是在攻击发生之前进行预测,增加攻击的成本并收集新的威胁情报,以防止类似的攻击,在检测未知威胁方面展现出了巨大的优势。

目前,许多高交互蜜罐[75,76]能做到真实设备的仿真模拟,也有许多低交互蜜罐[77~80]满足低成本部署的需求,混合蜜罐[81]的出现既满足了蜜罐的高仿真度,也满足了部署成本的降低。当然,如果蜜罐是静态的部署和配置,攻击者会有足够的时间识别蜜罐,进而终止攻击。尤其是为入侵者提供真正的操作系统(OS)环境交互的高交互蜜罐,甚至可能被攻击者利用来获得控制权限,并用作跳板来损害其他系统。

随着网络攻击越来越复杂,蜜罐技术也在不断进步。对于蜜罐静态部署和配置问题,Liu等人[82]基于拟态防御和移动目标防御的思想设计了一种动态欺骗的隐蔽式攻击防御系统,其利用蜜罐吸引攻击者和收集攻击行为特征信息,基于SM4算法动态生成IP地址以提高蜜罐的可欺骗性,通过socket加密信道机制保证系统安全性;另外,根据蜜罐收集到的攻击数据,采用Viterbi算法训练和优化模型,利用DHCPv6的动态策略分配机制定制策略并发送交互指令。Guarnizo等人[83]针对蜜罐静态IP地址的局限性,提出了可扩展高交互蜜罐架构SIPHON,该架构在公共IP地址和IoT设备之间建立带外信道恶意转发通信,将实际地址在一个实验室内的设备描述为分布在世界各地的设备,实现了IP地址的伪造。该实验仅通过7台实验室中真实的IoT设备,便虚拟出分布在世界不同地区的80多台IP地址不同的高交互蜜罐。

此外,对于多阶段的复杂攻击,蜜罐攻防博弈中动态性地考虑根据收益与成本有效选择蜜罐最佳防御策略。王鹃等人[84]利用软件定义网络(SDN)的高度灵活性、全局网络可见性,提出了一种基于多阶段攻击响应和动态博弈相结合的SDN动态蜜罐架构,通过攻击图将攻击者的攻击路径划分为不同阶段并进行建模,利用不同交互类型蜜罐有针对性地进行防御响应;然后基于非合作不完全信息动态博弈模型构建控制器决策引擎,对博弈双方的攻防策略成本与收益进行量化分析,依据精炼贝叶斯均衡选取最优蜜罐部署配置策略。与普通混合蜜罐系统和静态蜜罐相比,SDN动态蜜罐在TCP连接速度上时间更长,其他指标都明显更高。

可扩展性是蜜罐部署中的一个痛点,虽然将蜜罐与移动目标防御技术相结合满足了动态IP地址配置,引入SDN技术和博弈理论解决了多阶段攻击的蜜罐部署,然而,这些蜜罐通常是针对某一款设备仿真模拟的,很难适用于各种供应商的不同类型设备,也无法做到低成本地部署于世界各地。为了解决这个问题,Hakim等人[85]提出了一种针对UPnP协议的U-PoT高交互蜜罐框架,实现了忽略设备厂商、设备类型的可扩展性蜜罐部署,而且可以根据设备说明文件智能化创建蜜罐信息。UPnP技术利用IP、TCP、UDP、HTTP和XML等互联网协议实现设备零配置并自动发现各种供应商的不同设备类型。每个UPnP设备都是基于XML的設备模型定义的,因此U-PoT框架在可扩展的网络环境中支持设备间的相互操作。

3 深度场景伪造的摄像头蜜罐技术

物联网蜜罐作为一种重要的安全防御工具,其技术已经相对成熟并被广泛应用,如日志分析技术[86,87]、虚拟化技术[79,88]、重定向技术[89~91]等。但是大部分研究主要聚焦在监控系统的物联网架构和通信风险层面,比如设备认证、授权、访问控制、安全通信、数据加密以及网络态势感知等手段,大多侧重于整体系统的安全性。然而,针对摄像头深度图像伪装的研究仍存在空白,摄像头蜜罐的真实性和吸引力仍受限于虚拟的监控场景和环境。

近年来,AI大模型技术热度日益增高,成为当今社会炙手可热的话题。在ChatGPT发布后,与生成式AI大模型相关的arXiv论文数量急剧增加。最近的一篇论文调查表示,GPT-4[92]除了掌握语言外,在无须任何特殊提示的情况下可以解决数学、编码、视觉、医学、法律、心理学等领域复杂而困难的任务,其处理问题的深度和广度已经接近人类级别,可视为通用人工智能(AGI)的早期版本。人工智能的快速发展推动了各个领域的研究范式发生革命性变化,在视觉生成领域,2021年OpenAI推出了CLIP[93]文生图模型,从ResNet、Efficient、Vision Transformer到最大VIT large,这些计算机视觉领域的深度学习模型一步步探索融合,做到可以在无须任何打好标签的训练集的训练下,与之前完全有监督方式训练出来的模型对比,准确率相当甚至更高。

本文顺应互联网AI大模型发展的潮流,提出一种具备深度图像伪装能力的摄像头蜜罐架构,利用AI大模型技术生成逼真的虚假监控视频,包括真实监控系统中相似的场景、活动和人物,并将图像伪装部分搭建在摄像头蜜罐系统上,极大地提高了蜜罐系统的真实性和吸引力。

3.1 深度视觉伪装摄像头蜜罐框架

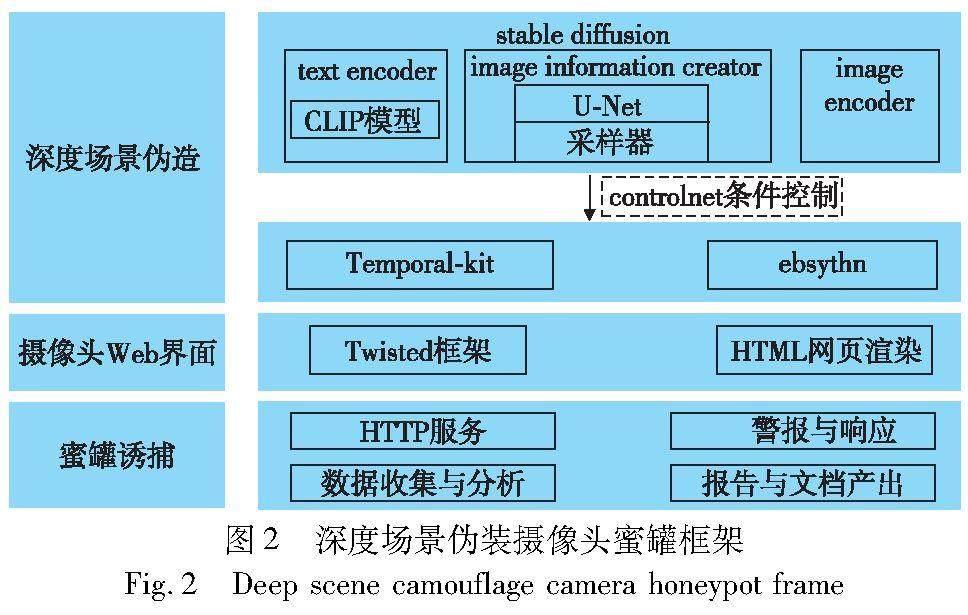

面对摄像头蜜罐场景部署的局限性,利用Diffusion[94]模型的图像生成技术和智能补帧方法定向生成各类场景的监控视频,以提高摄像头蜜罐的有效性。同时将伪装视频装载到蜜罐所提供的Web平台上,得到虚拟的视频监控管理系统来吸引潜在攻击者。整体框架如图2所示。

a)深度场景伪造模块是框架的核心组成部分,其基于stable diffusion(SD)扩散模型,结合Temporal-kit和Ebsythn工具生成视频关键帧,可自定义监控场景描述,由该模块生成与描述符合的伪装画面,得到逼真的视频监控场景。

b)Web摄像头模块负责接收来自深度图像伪造模块的伪装场景视频,并将其代替真实监控视频展示到Web服务器上。这一过程模拟了真实的监控管理平台,为用户提供了与传统监控系统相似的用户体验。通过提供虚拟视频流可以减少真实监控系统的暴露风险,同时保留了监控操作的正常性,从而降低了潜在攻击者的侦测难度。

c)蜜罐诱捕模块负责提供Web摄像头管理界面的HTTP服务,并收集和分析潜在攻击者的活动数据。该模块能够识别和记录不正常的访问行为并生成相关的报告或文档,以帮助安全管理员及时发现和应对潜在威胁。通过引诱攻击者与虚拟监控系统进行互动能够更好地了解攻击者的策略和技术,从而提高系统的安全性和应对能力。

3.2 OpenCanary开源蜜罐

在蜜罐诱捕模块采用Python语言实现的OpenCanary开源密罐,因为代码的开源,可以根据需求进行扩展和改写,而且代码结构清晰,扩展简单,设计不复杂,可以相对快速地实现想要的新功能。OpenCanary的基本实现原理是通过设置各种监听的端口模拟各种流行的服务,而底层实现端口监听,依赖于Twisted的Python库实现。图3为OpenCanary蜜罐启动HTTP服务并自定义Web界面的伪代码。

OpenCanary蜜罐使用Twisted框架建立Web应用服务,代码中定义了一个名为BasicLogin的类,它继承自Resource类。这个类主要用于处理HTTP基本登录认证。类中定义了两个方法render_GET()和render_POST(),分别用于处理HTTP GET请求和HTTP POST请求。render_POST()尝试从请求参数中获取用户名和密码,并检查是否匹配,如果匹配成功,则记录日志并返回login.html页面的内容;否则返回错误页面的内容。render_GET()处理GET请求,如果没有登录失败,则记录日志并返回登录页面的内容;否则返回错误页面的内容。本文的方法将默认打开的index.html文件替换成自定义的login.html文件,用于虚拟监控系统的登录界面,并在render_POST()函数中添加用户名、密码、页面重定向的HTML文件。render_POST()获取到登录者匹配的用户名和密码后,将网页重定向到模拟真实摄像头的管理界面,用于展示各类监控场景视频。由于这些视频是利用扩散模型和智能补帧方法所生成的伪造监控视频,管理界面所展示的监控场景不涉及隐私信息。

4 未来展望

面向视频监控系统的蜜罐防御技术是非常重要的研究领域之一,可以帮助保护监控系统免受隐蔽式网络攻击的威胁。目前,蜜罐防御技术已经被广泛研究和应用,包括高交互蜜罐、低交互蜜罐、混合型蜜罐、虚拟蜜罐、实体蜜罐以及虚实结合的蜜罐等。机器学习在视频监控蜜罐领域中的应用也是越來越广泛,可以有效地对蜜罐数据进行分析和攻击预测,提高蜜罐的诱捕效率和准确性。面向视频监控的深度场景伪造密罐防御系统将继续发展,未来的工作主要有以下几点:

a)算法和模型进一步优化。随着深度学习和生成式AI模型的发展,算法和模型的进一步优化可以保证系统能够更准确地模拟真实的监控场景,提高对隐蔽式网络攻击的检测和防御能力。

b)多模态数据融合。未来的深度场景伪造密罐防御系统可能会集成多种传感器技术和数据源,如视频、声音、温度等,以实现多模态数据的融合。这将增加系统对攻击的感知能力,并提供更全面的安全保护。

c)实时动态场景伪造。目前的深度场景伪造密罐防御系统主要是基于离线生成的场景伪造。未来可以期待该系统具备实时动态场景伪造的能力,能够根据环境变化自动生成逼真的监控场景,提高系统的灵活性和适应性。

利用AI大模型技术伪造监控视频仍然是一个相对新的研究方向。这一方向的研究与开发面临诸多挑战,包括虚假视频的逼真程度、制图算法的准确性、虚假视频对攻击者的吸引力等。未来面向视频监控系统的蜜罐防御技术将会朝着智能化的方向发展。

5 结束语

在视频监控系统的发展历程中,隐蔽式网络攻击给监控体系带来了极大的威胁。针对视频监控系统网络安全问题,蜜罐因其主动防御诱捕攻击的特点得到广泛关注,并成为一种有效的安全防御手段。本文查阅了大量隐蔽式网络攻击相关文献,罗列出针对视频监控系统的隐蔽式攻击,并提出蜜罐防御技术在视频监控系统安全防御的可靠性。本文结合攻防过程中遇到的蜜罐静态地址和配置问题、蜜罐适配多阶段攻击问题和蜜罐部署扩展性问题,介绍了相关的防御技术。最后,本文紧跟互联网发展趋势,提出了基于扩散模型的深度场景伪造摄像头蜜罐新方向,并展望其在网络安全领域的潜在应用和意义。

参考文献:

[1]Video surveillance market by offering(camera, storage devices, monitors, AI-based VMS, non AI-based VMS, video content analysis, AI-driven video analytics, VSaaS), system (IP, analog, hybrid), resolution, vertical and region-global forecast to 2028, SE 2873[R]. Northbrook, IL: MarketsandMarkets, 2023.

[2]Smith. Peeping into 73000 unsecured security cameras thanks to default passwords[EB/OL]. (2014-11-06). https://www.csoonline.com/article/2844283/peeping-into-73-000-unsecured-security-cameras-thanks-to-default-passwords.html.

[3]FOFA search engine[EB/OL]. [2022-12-22]. https://fofa.info/.

[4]Simon K. Vulnerability analysis using Google and Shodan[C]//Proc of the 15th International Conference on Cryptology and Network Secu-rity. Cham: Springer, 2016: 725-730.

[5]物聯网识别发现系统[EB/OL]. [2022-12-22]. https://www.cydar.cn/. (IoT identification and discovery system[EB/OL]. [2022-12-22]. https://www.cydar.cn/.)

[6]ZoomEye[EB/OL]. [2022-12-22]. https://www.zoomeye.org/.

[7]Zhang Minlei, Chen Yancang, Chen Huan, et al. Design and implementation of a high performance network scanning system for VxWorks hosts[C]//Proc of International Conference on Communications, Information Management and Network Security. [S.l.]: Atlantis Press, 2016: 119-122.

[8]Dark Reading. Police car DVR P0wnage[EB/OL]. (2011-05-03). https://www.darkreading.com/cyber-risk/police-car-dvr-p0wnage.

[9]Aron J. Want to rob a bank? Hack your way in[J]. NewScientist, 2013, 220(2937): 5-65.

[10]WIRED. Crooks spy on casino card games with hacked security ca-meras, winEuclid Frakturd@p33M [EB/OL]. (2013-03-15). https://www.wired.com/2013/03/hackers-game-casino/.

[11]Kashmir H. How a creep hacked a baby monitor to say lewd things to a 2-year-old[EB/OL]. https://ww.forbes.com/sites/kosumirhill/2013/08/13/how-a-creep-hack-baly-monitor-to-say-lewd-thing-to-2-yer-old/?sh=2dze3243aad6.

[12]Metongnon L, Sadre R. Beyond telnet: prevalence of IoT protocols in telescope and honeypot measurements[EB/OL]. (2018-08-20). https://dl.acm.org/doi/pdf/10.1145/3229598.3229604.

[13]Zhang Weizhe, Qu Bin. Security architecture of the Internet of Things oriented to perceptual layer[J]. International Journal on Compu-ter, Consumer and Control, 2013,2(2): 37-45.

[14]吳群, 王田, 王汉武, 等. 现代智能视频监控研究综述 [J]. 计算机应用研究, 2016,33(6): 1601-1606. (Wu Qun, Wang Tian, Wang Hanwu, et al. Survey on modern intelligent video surveillance[J]. Application Research of Computers, 2016,33(6): 1601-1606.)

[15]Kalbo N, Mirsky Y, Shabtai A, et al. The security of IP-based video surveillance systems[J]. Sensors, 2020,20(17): 4806.

[16]曲柳莺. 流媒体传输协议的研究[D]. 成都: 电子科技大学, 2005. (Qu Liuying. Research on streaming media transmission protocol[D]. Chengdu: University of Electronic Science & Technology of China, 2005.)

[17]龚猷龙. 基于视频监控系统的RTP与SIP协议分析[D]. 北京: 北京邮电大学,2008. (Gong Youlong. RTP and SIP protocols analysis based on surveillance system[D]. Beijing: Beijing University of Posts & Telecommunications, 2008.)

[18]Chu Dian, Jiang Chunhua, Hao Zongbo, et al. The design and implementation of video surveillance system based on H.264, SIP, RTP/RTCP and RTSP[C]//Proc of the 6th International Symposium on Computational Intelligence and Design. Piscataway, NJ: IEEE Press, 2013: 39-43.

[19]林型强. 多协议远程视频监控的设计及基于Qt的实现 [D]. 杭州:浙江工业大学, 2020. (Lin Xingqiang. Design of multi-protocol remote video surveillance and implementation based on Qt[D].Hangzhou: Zhejiang University of Technology, 2020.)

[20]樊博. 基于SIP的网络多媒体监控系统设计[D]. 北京:北京理工大学, 2016. (Fan Bo. Design of network multimedia monitoring system based on SIP [D]. Beijing: Beijing Institute of Technology, 2016.)

[21]Zhou Lin, Chen Yingmei, Li Zhen, et al. An improved video monitoring system based on RSVP protocol[C]//Proc of International Conference on Intelligent Transportation, Big Data and Smart City. Piscataway,NJ: IEEE Press, 2015: 94-97.

[22]曹自刚. 隐蔽式网络攻击检测关键问题研究[D]. 北京: 北京邮电大学, 2015. (Cao Zigang. Research on the key problems of covert network attack detection[D]. Beijing: Beijing University of Posts & Telecommunications, 2015.)

[23]Constantin L. Widely used wireless IP cameras open to hijacking over the Internet, researchers say[EB/OL]. (2013-04-11). https://www.pcworld.com/article/451274/widely-used-wireless-ip-cameras-open-to-hijacking-over-the-internet-researchers-say.html.

[24]Davies C. Google glass exploit hacked wearable with QR codes[EB/OL]. (2013-07-17). https://www.slashgear.com/google-glass-exploit-hacked-wearable-with-qr-codes-17290717.

[25]Castiglione A, Cepparulo M, De Santis A, et al. Towards a lawfully secure and privacy preserving video surveillance system[C]//Proc of the 11th International Conference on Electronic Commerce and Web Technologies. Berlin: Springer-Verlag, 2010: 73-84.

[26]Costin A. Security of CCTV and video surveillance systems: threats, vulnerabilities, attacks, and mitigations[C]//Proc of the 6th International Workshop on Trustworthy Embedded Devices. New York: ACM Press, 2016: 45-54.

[27]Dos Santos D. Sabotaging common IoT devices in smart buildings by exploiting unencrypted protocols[EB/OL]. (2019-07-30). https://www.forescout.com/blog/sabotaging-smart-building-iot-devices-using-unencrypted-protocols/.

[28]Li Hao, Xiezhang Tianhao, Yang Cheng, et al. Secure video surveillance framework in smart city[J]. Sensors, 2021,21(13): 4419.

[29]汪周紅. 面向视频监控网络的入侵检测技术研究[D]. 南京:东南大学, 2021. (Wang Zhouhong. Research on intrusion detection technology for video surveillance network[D]. Nanjing: Southeast University, 2021.)

[30]Dowling S, Schukat M, Melvin H. A ZigBee honeypot to assess IoT cyberattack behaviour[C]//Proc of the 28th Irish Signals and Systems Conference. Piscataway, NJ: IEEE Press, 2017: 1-6.

[31]Dima B I. Breaking down Mirai: an IoT DDoS botnet analysis[EB/OL]. (2016-10-26). https://www.imperva.com/blog/malware-analysis-mirai-ddos-botnet/.

[32]Li Chao, Jiang Wei, Zou Xin. Botnet: survey and case study[C]//Proc of the 4th International Conference on Innovative Computing, Information and Control. Piscataway, NJ: IEEE Press, 2009: 1184-1187.

[33]Antonakakis M, April T, Bailey M, et al. Understanding the Mirai botnet[C]//Proc of the 26th USENIX Conference on Security Symposium. Berkeley, CA: USENIX Association, 2017: 1093-1110.

[34]Rashwan H A,Solanas A,Puig D,et al. Understanding trust in privacy-aware video surveillance systems[J]. International Journal of Information Security, 2016,15(6): 225-234.

[35]Kim J, Lee D, Park N. CCTV-RFID enabled multifactor authentication model for secure differential level video access control[J]. Multimedia Tools and Applications, 2020,79(8): 23461-23481.

[36]腾讯安全玄武实验室. Looping surveillance cameras through live editing of network streams[EB/OL]. (2015-12-25). https://sec.today/events/talk/8de55eca-095b-4585-8771-d2e5ae68ae8a/. (Tencent Security Xuanwu Lab. Looping surveillance cameras through live editing of network streams[EB/OL]. (2015-12-25). https://sec.today/events/talk/8de55eca-095b-4585-8771-d2e5ae68ae8a/.)

[37]Huang Yong, Li Xiang, Wang Wei, et al. Forgery attack detection in surveillance video streams using Wi-Fi channel state information[J]. IEEE Trans on Wireless Communications, 2022,21(6): 4340-4349.

[38]Patil A, Banerjee S, Borkar G. A survey on securing smart gadgets using lightweight cryptography[C]//Proc of International Conference on Wireless Communication. Singapore: Springer, 2020: 503-515.

[39]褚書涵. 流媒体服务攻击防御方案的设计[D]. 上海: 复旦大学, 2011. (Chu Shuhan. Design of attack defense scheme for streaming media services[D]. Shanghai: Fudan University, 2011.)

[40]Kumar P A R, Selvakumar S. Distributed denial of service attack detection using an ensemble of neural classifier[J]. Computer Communications, 2011, 34(11): 1328-1341.

[41]Kumar P A R, Selvakumar S. Detection of distributed denial of ser-vice attacks using an ensemble of adaptive and hybrid neuro-fuzzy systems[J]. Computer Communications, 2013,36(3): 303-319.

[42]Zargar S T, Joshi J, Tipper D. A survey of defense mechanisms against distributed denial of service(DDoS) flooding attacks[J]. IEEE Communications Surveys & Tutorials, 2013,15(4): 2046-2069.

[43]Saied A, Overill R E, Radzik T. Detection of known and unknown DDoS attacks using artificial neural networks[J]. Neurocomputing, 2016,172(1): 385-393.

[44]VideoJak. What is VideoJak[EB/OL].[2022-12-22]. https://videojak.sourceforge.net/index.html.

[45]Salahdine F, Kaabouch N. Social engineering attacks: a survey[J]. Future Internet, 2019, 11(4): 89.

[46]Krombholz K, Hobel H, Huber M, et al. Advanced social enginee-ring attacks[J]. Journal of Information Security and applications, 2015, 22(6): 113-122.

[47]Pavkovic' N, Perkov L. Social engineering toolkit—a systematic approach to social engineering[C]//Proc of the 34th International Convention MIPRO. Piscataway, NJ: IEEE Press, 2011: 1485-1489.

[48]Ilascu I. Another supply chain mystery: IP cameras ship with malicious software[EB/OL]. (2016-04-14).https://securityledger.com/2016/04/another-supply-chain-mystery-ip-cameras-ship-with-malicious-software/.

[49]Paganini P. Be careful products sold on Amazon are infected with malware[EB/OL]. (2016-04-10). https://securityaffairs.com/46170/malware/amazon-products-infected-with-malware.html.

[50]Roberts P. Supply chain wreck: CCTV firmware vulnerable[EB/OL]. (2016-03-24). https://securityledger.com/2016/03/supply-chain-wreck-cctv-firmware-vulnerable/.

[51]Tekeoglu A, Tosun A S. Investigating security and privacy of a cloud-based wireless IP camera: NetCam[C]//Proc of the 24th Internatio-nal Conference on Computer Communication and Networks. Pisca-taway,NJ:IEEE Press,2015:1-6.

[52]SEC Consult. Backdoor in Sony IPELA engine IP cameras[EB/OL].(2016-12-06).https://sec-consult.com/blog/detail/backdoor-in-sony-ipela-engine-ip-cameras/.

[53]Exploiting network surveillance cameras like a Hollywood Hacker[EB/OL]. (2013-08-01). https://infocondb.org/con/black-hat/black-hat-usa-2013/exploiting-network-surveillance-cameras-like-a-hollywood-hacker.

[54]Heffner C. Exploiting surveillance cameras[EB/OL]. (2013-02-25). https://media.blackhat.com/us-13/US-13-Heffner-Exploiting-Network-Surveillance-Cameras-Like-A-Hollywood-Hacker-WP.pdf.

[55]Kim M J, Lee J Y, Chang H Y, et al. Design and performance evaluation of binary code packing for protecting embedded software against reverse engineering[C]//Proc of the 13th IEEE International Symposium on Object/Component/Service-Oriented Real-Time Distributed Computing. Piscataway, NJ: IEEE Press, 2010: 80-86.

[56]Lim K, Jeong J, Cho S, et al. An anti-reverse engineering technique using native code and obfuscator-LLVM for android applications[C]//Proc of International Conference on Research in Adaptive and Convergent Systems. New York: ACM Press, 2017: 217-221.

[57]Bursztein E. Attacks against machine learning: an overview[EB/OL]. (2018). https://elie.net/blog/ai/attacks-against-machine-learning-an-overview/.

[58]Feldstein S. The global expansion of AI surveillance[M]. Washington, DC: Carnegie Endowment for International Peace, 2019.

[59]Kadim Z, Johari K M, Samaon D F, et al. Real-time deep-learning based traffic volume count for high-traffic urban arterial roads[C]//Proc of the 10th IEEE Symposium on Computer Applications & Industrial Electronics. Piscataway, NJ: IEEE Press, 2020: 53-58.

[60]Chung J, Sohn K. Image-based learning to measure traffic density using a deep convolutional neural network[J]. IEEE Trans on Intelligent Transportation Systems, 2018,19(5): 1670-1675.

[61]Zhang Guohui, Wang Yinhai. Machine learning and computer vision-enabled traffic sensing data analysis and quality enhancement[M]// Data-Driven Solutions to Transportation Problems.[S.l.]: Elsevier Inc., 2019: 51-79.

[62]Tramèr F, Zhang Fan, Juels A, et al. Stealing machine learning models via prediction APIs[C]//Proc of the 25th USENIX Confe-rence on Security Symposium. Berkeley, CA: USENIX Association, 2016: 601-618.

[63]Pan J. Physical integrity attack detection of surveillance camera with deep learning based video frame interpolation[C]//Proc of IEEE International Conference on Internet of Things and Intelligence System. Piscataway, NJ: IEEE Press, 2019: 79-85.

[64]Mundra K, Modpur R, Chattopadhyay A, et al. Adversarial image detection in cyber-physical systems[C]//Proc of the 1st ACM Workshop on Autonomous and Intelligent Mobile Systems. New York: ACM Press, 2020: 1-5.

[65]Papernot N, Song Shuang, Mironov I, et al. Scalable private learning with pate[EB/OL]. (2018-02-24). https://arxiv.org/pdf/1802.08908.pdf.

[66]Papernot N, Abadi M, Erlingsson U, et al. Semi-supervised know-ledge transfer for deep learning from private training data[EB/OL]. (2017-03-03). https://arxiv.org/pdf/1610.05755.pdf.

[67]Brocker M, Checkoway S. iSeeYou: disabling the MacBook webcam indicator LED[C]//Proc of the 23rd USENIX Security Symposium. Berkeley, CA: USENIX Association, 2014: 337-352.

[68]Guri M, Zadov B, Elovici Y. LED-it-GO: leaking (a lot of) data from air-gapped computers via the(small) hard drive LED[C]//Proc of the 14th International Conference on Detection of Intrusions and Malware, and Vulnerability Assessment. Cham: Springer, 2017:161-184.

[69]Guri M, Hasson O, Kedma G, et al. VisiSploit: an optical covert-channel to leak data through an air-gap[EB/OL]. (2016-07-19). https://arxiv.org/ftp/arxiv/papers/1607/1607.03946.pdf.

[70]Cui Ang, Stolfo S J. A quantitative analysis of the insecurity of embedded network devices: results of a wide-area scan[C]//Proc of the 26th Annual Computer Security Applications Conference. New York: ACM Press, 2010: 97-106.

[71]Kanter G S, Reilly D, Smith N. Practical physical-layer encryption: the marriage of optical noise with traditional cryptography[J]. IEEE Communications Magazine, 2009,47(11): 74-81.

[72]蹇詩婕,卢志刚,杜丹, 等. 网络入侵检测技术综述[J]. 信息安全学报, 2020,5(4): 96-122. (Jian Shijie, Lu Zhigang, Du Dan, et al. Overview of network intrusion detection technology[J]. Journal of Cyber Security, 2020,5(4): 96-122.)

[73]Abdelghani T. Implementation of defense in depth strategy to secure industrial control system in critical infrastructures[J]. American Journal of Artificial Intelligence, 2019,3(2): 17-22.

[74]游建舟, 吕世超, 孙玉砚, 等. 物联网蜜罐综述[J]. 信息安全学报, 2020,5(4): 138-156. (You Jianzhou, Lyu Shichao, Sun YuYan, et al. Survey on honeypots of Internet of Things[J]. Journal of Cyber Security, 2020,5(4): 138-156.)

[75]Guan Chongqi, Chen Xianda, Cao Guohong, et al. HoneyCam: scalable high-interaction honeypot for IoT cameras based on 360-degree video[C]//Proc of Conference on Communications and Network Security. Piscataway, NJ: IEEE Press, 2022: 82-90.

[76]Hanson P J, Truax L, Saranchak D D. IoT honeynet for military deception and indications and warnings[C]//Proc of Conference on Autonomous Systems: Sensors, Vehicles, Security, and the Internet of Everything. Bellingham, WA: SPIE Press, 2018: 296-306.

[77]Provos N. A virtual honeypot framework[C]//Proc of the 13th Conference on USENIX Security Symposium. Berkeley, CA: USENIX Association, 2004: 1-14.

[78]Luo Tongbo, Zhao Yanxu, Xin Jin, et al. IoTCandyJar: towards an intelligent-interaction honeypot for IoT devices[J]. Black Hat, 2017, 2017: 1-11.

[79]emic' H, Mrdovic S. IoT honeypot: a multi-component solution for handling manual and Mirai-based attacks[C]//Proc of the 25th Telecommunication Forum. Piscataway, NJ: IEEE Press, 2017: 1-4.

[80]Tabari A Z, Ou Xinming. A multi-phased multi-faceted IoT honeypot ecosystem[C]//Proc of ACM SIGSAC Conference on Computer and Communications Security. New York: ACM Press, 2020: 2121-2123.

[81]Wang Binglai, Dou Yu, Sang Yafei, et al. IoTCMal: towards a hybrid IoT honeypot for capturing and analyzing malware[C]//Proc of IEEE International Conference on Communications. Piscataway, NJ: IEEE Press,2020: 1-7.

[82]Liu Xiaohu, Li Laiqiang, Ma Zhuang, et al. Design of APT attack defense system based on dynamic deception[C]//Proc of the 5th IEEE International Conference on Computer and Communications. Piscataway, NJ: IEEE Press, 2019: 1655-1659.

[83]Guarnizo J D, Tambe A, Bhunia S S, et al. SIPHON: towards scalable high-interaction physical honeypots[C]//Proc of the 3rd ACM Workshop on Cyber-Physical System Security. New York: ACM Press, 2017: 57-68.

[84]王鵑,杨泓远,樊成阳. 一种基于多阶段攻击响应的SDN动态蜜罐[J]. 信息网络安全, 2021, 21(1): 27-40. (Wang Juan, Yang Hongyuan, Fan Chengyang. A SDN dynamic honeypot with multi-phase attack response[J].Netinfo Security, 2021, 21(1): 27-40.)

[85]Hakim M A, Aksu H, Uluagac A S, et al. U-PoT: a honeypot framework for UPnP-based IoT devices[C]//Proc of the 37th IEEE International Performance Computing and Communications Conference. Piscataway, NJ: IEEE Press, 2018: 1-8.

[86]Bai Jun, Xia Jingbo, Zhang Wenjing, et al. Rapid botnet detecting method based on multi-dimensional information divergence[J]. Journal of Huazhong University of Science and Technology, 2014,42(9): 28-32.

[87]原浩宇, 郭军利, 许明洋. 基于内生安全体系结构的蜜罐技术研究[J]. 计算机应用研究, 2023,40(4): 1194-1202. (Yuan Haoyu, Guo Junli, Xu Mingyang. Research on honeypot based on endogenous safety and security architecture[J]. Application Research of Computers, 2023,40(4): 1194-1202.)

[88]Passino F S, Mantziou A, Ghani D, et al. Unsupervised attack pattern detection in honeypot data using Bayesian topic modelling[EB/OL]. (2023-01-06). https://arxiv.org/pdf/2301.02505.pdf.

[89]Valicek M, Schramm G, Pirker M, et al. Creation and integration of remote high interaction honeypots[C]//Proc of International Confe-rence on Software Security and Assurance. Piscataway, NJ: IEEE Press, 2017: 50-55.

[90]Wood T, Ramakrishnan K K, Hwang J, et al. Toward a software-based network: integrating software defined networking and network function virtualization[J]. IEEE Network, 2015, 29(3): 36-41.

[91]Wang He, Wu Bin. SDN-based hybrid honeypot for attack capture[C]//Proc of the 3rd IEEE Information Technology, Networking, Electronic and Automation Control Conference. Piscataway, NJ: IEEE Press, 2019: 1602-1606.

[92]Bubeck S, Chandrasekaran V, Eldan R, et al. Sparks of artificial general intelligence: early experiments with GPT-4[EB/OL]. (2023-04-13). https://arxiv.org/pdf/2303.12712.pdf.

[93]Radford A, Kim J W, Hallacy C, et al. Learning transferable visual models from natural language supervision[C]//Proc of the 38th International Conference on Machine Learning.[S.l.]: PMLR, 2021: 8748-8763.

[94]Ho J, Jain A, Abbeel P. Denoising diffusion probabilistic models[C]//Proc of the 34th International Conference on Neural Information Processing Systems. Red Hook, NY: Curran Associates Inc., 2020: 6840-6851.