地理信息数据保护措施研究

安萌 李成皓 马金凤

摘 要:该文分析国内地理信息数据在存储、移交、应用和管理等方面的不足之处,通过研究地理信息技术理论、调研地理信息处理方法,总结得出提高坐标复杂度、建立专用数据存储传输系统、完善地理信息安全管理体系3种保护措施。通过充分剖析各种保护措施的理论基础,评估每种保护措施所能实现的数据保护效果,最终判定综合应用3种保护措施,可以有效地保证地理信息数据安全,可为应用地理信息数据的相关政企单位提供行之有效的数据保护方案。

关键词:地理信息;坐标;非线性偏移;存储;管理制度

中图分类号:N37 文献标志码:A 文章编号:2095-2945(2024)06-0136-04

Abstract: This paper analyzes the shortcomings of domestic geographic information data in storage, transfer, application, management and so on. By studying the theory of geographic information technology and investigating the processing methods of geographic information, this paper summarizes three protection measures: increasing coordinate complexity, establishing special data storage and transmission system, and perfecting geographic information security management system. Through the full analysis of the theoretical basis of various protection measures, this paper evaluates the data protection effect of each protection measure, and finally determines that the comprehensive application of three protection measures can effectively ensure the security of geographic information data, thereby can provide an effective data protection scheme for relevant government and enterprise units that apply geographic information data.

Keywords: geographic information; coordinates; nonlinear migration; storage; management system

地理信息數据是各类线性工程的核心数据基础。而地理信息又分为具有较高精度及分辨率的涉密测绘地理信息,以及精度及分辨率低于要求的非涉密测绘地理信息。以上数据在社会化应用时,均需要通过保密技术处理。

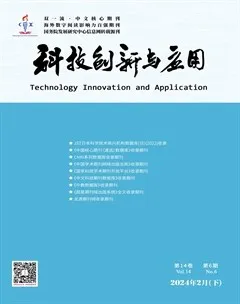

坐标偏移是常见的地理信息数据的保密技术手段,国家允许申请使用的GCJ02坐标系就是目前常用的坐标保密技术处理方式,该坐标系采用的是坐标非线性偏移技术。国内部分公司为进一步保证企业地理信息数据的安全性,在国家要求的一次偏移基础上,进行了二次加偏处理,以保护自身的商业秘密。

此外,仅靠提升坐标本身的复杂性并不能完全保证地理信息的数据安全,应在数据存储、传输方面采取一定的保密手段,进一步增强坐标的安全性。此外,企业也应在数据管理方面提出相关要求,从而形成三位一体的地理信息数据保护机制。

1 地理信息数据现状

长期以来,相关企业在地理信息数据保护方面存在诸多不足。

数据存储方面:工程各阶段采集、购买的地理信息数据多以各类非结构化、半结构化形式存储于各业务系统中,相关数据具有较强的可读性,任何接触数据的人员均可识别。

数据移交方面:企业内外各系统之间进行数据共享与移交,仅在数据传输方面进行了加密,数据流被解码后,地理信息数据仍可被轻易解读。

数据应用方面:根据相关法律、规定要求,地理信息公开使用时,必须采用国家认可的保密处理技术(常见为GCJ02坐标系)进行首次加密,该操作在一定程度上保证了数据安全性,但GCJ02偏移算法自发布至今已过去近20年,伴随软件技术的发展及计算机性能的跨越式升级,互联网上相关反算、纠偏等非法技术均已达到较高精度,变相降低了加偏数据的安全性。

数据管理方面:目前多数企业的数据管理工作还存在管理松散的现象,数据移交、分发方式并没有进行严格限制,各类地理信息数据在企业内部随意传阅,数据知悉范围不可控,存在较大的数据泄露风险。

企业内数据应用时,采用原始明文使用的坐标数据也存在泄露的风险,同时,当偏移后数据与相关地理信息系统坐标系不同时,将造成管道实体及周边环境无法与地图进行准确的定位,大大削减了数据的价值。

因此,企业有必要研发独有的坐标二次偏移算法,并建立统一的组合偏移坐标系统,在保证工程建设、运维各阶段坐标数据安全的同时,可便捷地在各阶段坐标系统间进行位置匹配。目前包括百度地图等多家地图厂商采用了二次加偏的做法。

2 地理信息数据保护措施研究

当相关地理信息数据需要公开使用时,应首先申请采用国家地理信息中心研发的地图非线性偏转模块进行首次加密,属于国家秘密的地理信息数据还需要经过解密审查。本文仅在技术层面分析地理信息数据保护的措施,对于法律规定的审批流程不赘述。

2.1 提高地理信息坐标复杂度

对高精度空间数据进行集中管理的基础上,研发二次非线性偏移算法将各类地理信息中的坐标数据进行加偏,可最大程度保障高精度空间坐标的企业级安全使用,提高地理信息坐标复杂度的应用流程如图1所示。

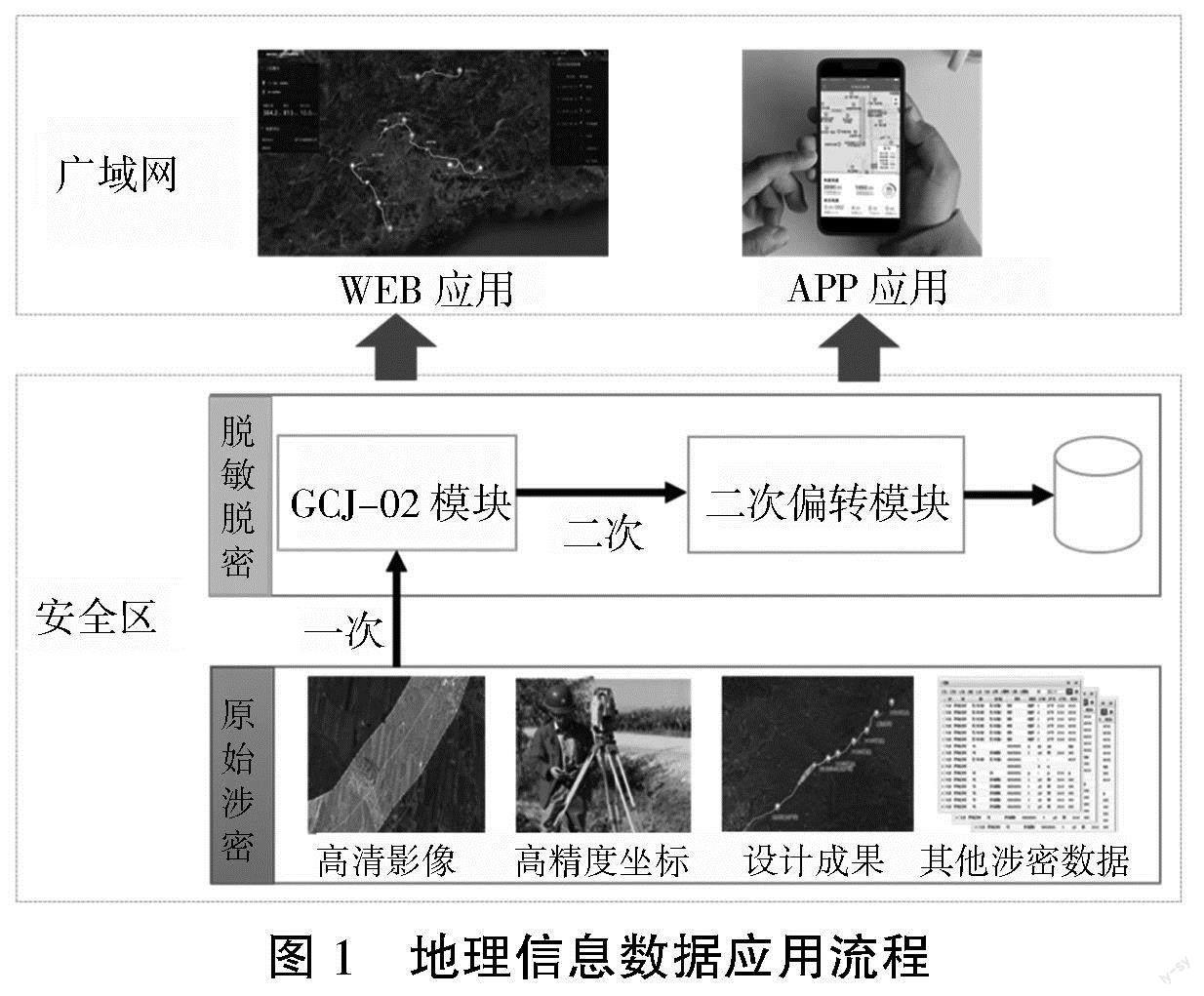

非线性偏移算法是为防止地图中敏感的空间数据被泄露,而人为引入一个与点的位置有关但不呈现非线性偏移的方法。加入偏移后的数据与原始数据产生了一定偏移,由于地图中所有的点都进行了偏移,且相邻点的偏移方向和大小近似相等,加密对一定范围内矢量的长度、面积、拓扑关系的影响可以忽略。非线性偏移原理如图2所示。

各类线性工程对坐标连续性具有更高的要求,因此需要保证偏移后的坐标在大尺度上具有足够大的变化,但在局部相对位置上又能保证变化足够小,要求其非线性幅度变化在可控范围内,以保证管道相关实体拓扑一致性。

对于较大的区域,不同位置的偏移和方向均呈现较强的随机性,依靠系統偏移参数无法恢复原始空间数据。要实现加密空间数据的破解,必须已知加密函数,并通过一组加密前后的点对求解函数的参数。

非线性偏移算法是一种组合三角函数和反三角函数构成的算法,是一个近似的二维周期函数,振幅缓慢变化,具有较强的非线性特征。通过改变三角函数的振幅、相位、系统偏移分量,可得到与国家要求的一次偏移算法类型相同且具有相似性质的一组非线性偏移算法,使得偏移的程度和非线性强度均可通过修改参数调整,增加了算法的可控性和保密性能。

2.2 建立专用数据存储、传输系统

通过前述的坐标处理手段可以将展示的坐标数据进行不可逆的偏移,该方法主要用于地图数据的公开表示,在地图导航、信息查阅等常用场景下可满足使用需求,但是在实际的工程应用中,经过偏移的数据往往无法满足设计、施工精度要求,因此对于未偏移的原始坐标依然存在实际的应用场景。

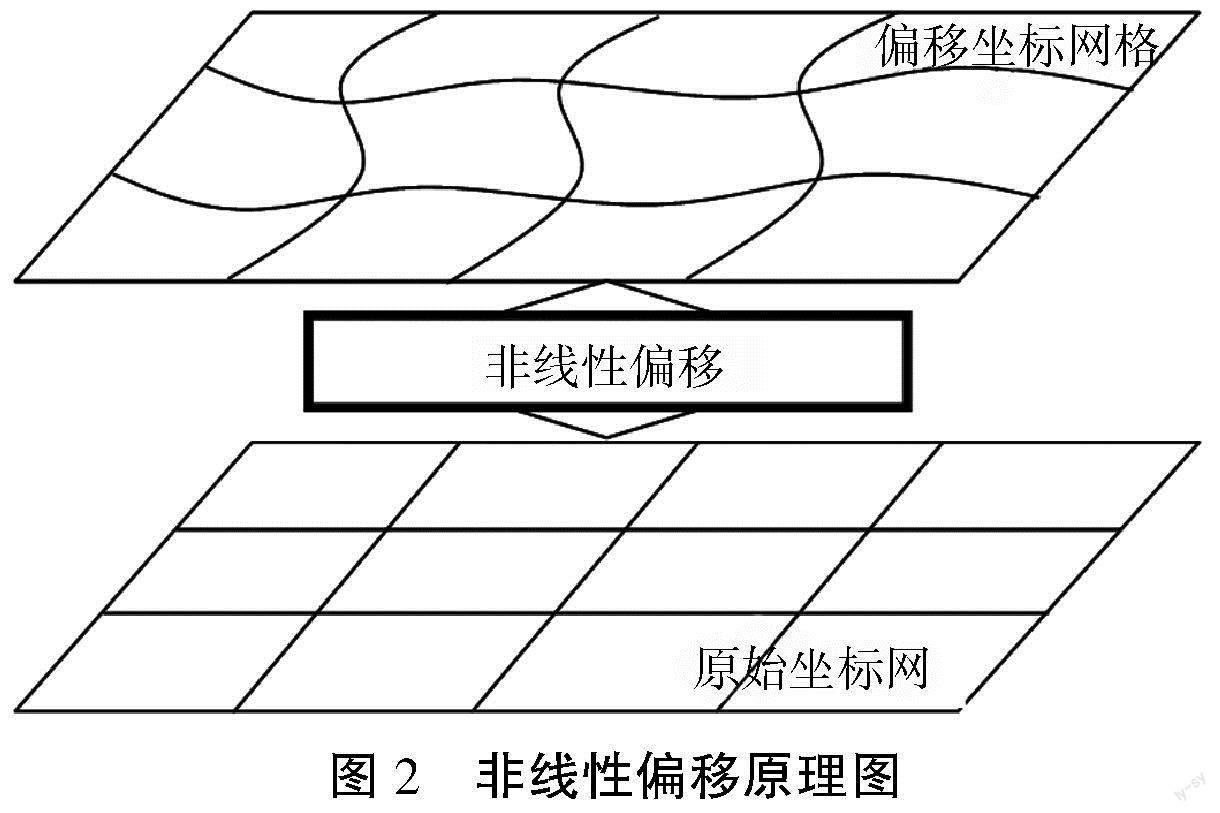

借鉴成熟方案,企业可基于资源集中管控、合规脱敏脱密、授权数据应用、GIS统一服务和管理体系全面支撑的建设原则,构建符合自身业务特点的、自主可控的地理信息存储、传输系统(图3),统一纳管公司的地理信息数据,为公司各类地理信息应用提供统一的、安全可靠的共性服务支撑。

2.2.1 数据存储

数据存储方面,应该采用存储加密技术在原有信息存储过程中引入密码系统,利用加密算法将本地明文存储的各类地理信息转化为密文存储,目前对于工程领域,本地数据存储加密方法主要分为3种:存储介质加密、芯片加密及软件加密。

存储介质加密方式是通过在数据存入存储盘的同时进行加密,数据取出的同时进行解密,目前比较常见的硬件加密存储介质主要为涉密、军工类相关设备,存储介质上带有密码键盘、按键等。存储介质加密的优点是性能影响相对较小,适合少量数据的本次存储,缺点是需要购买专用存储设备,费用较大,且密文仅存储在设备中,无法实现异地存取。

加密芯片方式在数据存入前进行加密,数据读取后进行解密。目前主要的产品为各类加密卡等,目前多数PC桌面电脑中的TPM安全模块也具备芯片加密特性。加密芯片对数据存取性能影响也较小,可应用于大批量数据,缺点同样是具有硬件成本开销,且无法实现异地存取。

软件加密方式是最常用,也是最方便的加密方法,其通过密码服务平台或者组件来完成密钥的管理及数据的加解密。该类产品较为常见,如各类专用加密软件。软件加密方式的优点是适用范围较广,对硬件设备依赖度较低,适合大批量数据存储,可以远程读取。该种方式的缺点是效率相对较低,对数据读取性能影响较大,同时安全性受支撑系统决定,更容易遭受各类攻击。

本地数据存储可采用上述加密方式中的一种或多种,将有效地保护包括地理信息数据在内的各类企业数据。

伴随企业信息化发展,数据存储由传统的单机存储逐渐演变为云存储,例如,工程企业普遍建设有内网服务系统,企业运营数据均存储于数据中心,用户不再将工程数据下载至单机电脑,可直接远程操作数据中心的各类数据。随着私有云技术逐渐普及,数据存储安全焦点正由单机数据加密转向云计算环境下的互联网云存储数据安全保护。而云存储数据安全较为依赖数据传输方面的安全防护。

2.2.2 数据传输

1)建设企业内网。对于涉及国家民生的国有企业地理信息数据及日常业务数据更是数据安全防护的重点,这些数据即便脱敏脱密也不宜暴露于互联网中,否则极易成为各方涉猎的目标。在企业局域网应用中,组建一个高性能的企业局域网,将提供一个日益牢固的安全防护、保障系统。进一步加强和电子邮件、即时通信的结合,从以信息发布为主的地理信息应用转向信息的交流与协作。不仅可以实现相关数据的流动应用,更为数据的安全提供一道有力屏障。

2)部署鉴权、认证系统。在当前数据应用模式下,有必要部署云安全服务认证系统,通过客户端与服务端进行在线认证,可保证数据在网络传输中的安全性。同时,该认证系统应基于自主研发的国产密码算法开发安全服务功能。

整个系统应包含几个部分:认证系统、网盾服务、密钥管理系统、国密SSL服务、签名验签和加解密服务。其中认证系统是核心。网盾系统架构示意图如图4所示。

为保证终端私钥的安全性,实现基于SM2的签名认证,认证系统通过采用私钥分割与协同运算的方式,在终端采用网盾,在服务器端部署认证系统,二者协同工作,可以实现终端的电子签名服务。

采用该方案,无须使用额外的终端安全硬件,只需在终端设备上安装整合相关SDK的App,即可使各类终端用作可靠的密码设备、密码运算、数字证书等全部功能,实现互联网应用的安全应用。任意第三方可使用网盾证书中的公钥对消息m加密,得到密文c,发送给网盾认证服务器。

该机制下,解密流程如下。

第一步,终端设备使用终端密钥因子对c1做部分解密运算,得到T1,将c1发送给认证服务器。

第二步,认证服务器使用云密鑰对T1做部分解密运算,得到T2,将T2发送给终端设备。

第三步,终端设备使用终端密钥因子对T2做部分解密运算,可恢复出明文m。

通过以上技术手段,可极大地增强地理信息数据传输的安全性。

2.3 完善地理信息安全管理体系

根据相关法律规定要求,并结合地理信息数据的特点,企业应在以下4个方面做好地理信息安全管理工作。

2.3.1 建立健全数据管理制度

对涉及国家秘密的各类测绘成果,应按相关法律规定建立、健全保密管理制度。同时应建立保密管理领导责任制,设立保密工作机构,配备保密管理人员。

对涉及商业秘密的各类地理信息制定针对性的数据安全管理办法,同时制定相关数据应用规范。

2.3.2 强化安全保密措施

对涉密成果应建立严格登记管理制度,加强涉密计算机和存储介质的管理。应确定涉密成果保密要害部门、部位,明确岗位责任,设置安全可靠的保密防护措施。同时,应当对涉密计算机信息系统采取安全保密防护措施。

对于企业数据,严格遵循国家等级保护有关规定和标准规范要求,通过系统化的方法开展信息系统安全设计,融合安全管理和安全技术组件的安全整体架构,实现对全生命周期的信息安全防护。

2.3.3 规范成果使用行为

对于涉密成果应按相关规定向测绘行政主管部门申请使用,做好成果核对、清点、登记、造册、报批、监削及报备工作。当委托第三方承担成果开发、利用任务时,第三方必须具有相应的成果保密条件,涉及测绘活动时,应具备相应的测绘资质。同时必须与第三方签订成果保密责任书,委托任务完成后必须及时回收或监督第三方销毁相关成果。

对于非密企业数据,应采用企业信息系统根据相关管理权限约束数据操作行为,禁止企业员工采用非指定的方式传输、使用数据。

2.3.4 加强数据安全宣传教育

应积极开展岗位培训工作,丰富培训内容,提高培训质量,推动数据安全教育培训制度化规范化。

要利用多种有效方式,开展地理信息安全管理宣传工作,提高企业员工对各类地理信息数据安全管理工作重要性的认识,自觉遵守相关法律法规及公司规章制度,切实维护国家安全、企业安全利益。

3 结束语

综上所述,在企业数字化转型背景下,数据安全显得尤为重要,当前企业保有大量的带有坐标属性的数据资产,相关地理信息数据的泄露不但会造成生产、运营的不利局面,极端情况下还可能影响国家安全。因此,地理信息数据保护工作应该依托先进技术手段,同时建立健全数据管理体系,只有这样,才能三位一体地保障地理信息数据的安全。

参考文献:

[1] 冷海芹,邓少平.一种非线性偏移电子地图保密处理算法的研究[J].地理空间信息,2018,16(2):9-11,21,139.

[2] 刘素茹,陈鑫祥,吴锦超.地理信息空间数据管理的对象存储研究[J].地理空间信息,2022,20(3):59-62.

[3] 刘北水,高锐,李丹,等.数据存储加密技术研究[J].电子产品可靠性与环境试验,2020,38(4):44-47.

[4] 施友安.内部网络数据安全传输技术的应用[J].电子技术,2023,52(2):204-205.

[5] 赵龙波,李伯虎,施国强.云制造系统用户认证和服务间协同高效可信安全技术[J].系统工程与电子技术,2022,44(12):3710-3718.

[6] 范志坚,付蓉.安全技术在涉密地理信息分发中的应用[J].地理空间信息,2022,20(5):166-168.

[7] 董鑫,安文强.大数据时代企业信息安全管理体系分析[J].商讯,2020(8):98-99.

[8] 朱长青,任娜,徐鼎捷.地理信息安全技术研究进展与展望[J].测绘学报,2022,51(6):1017-1028.