基于WLAN分析的网络安全技术

刘 杰,梁馨月

(安徽省响洪甸蓄能发电有限责任公司,安徽 六安 237335)

0 引 言

在网络信息化加速发展的大背景下,无线网络更具节能、智能、高效、适时以及快速等优势,已然发展成为多个行业领域应用的主要网络结构。而在实际使用无线网络期间,必须要先完成对其安全性的充分考量,实施安全防护。

1 WLAN安全防护的必要性分析

网络信息化加速发展的大背景下,网络数据传输在多个行业领域均得到广泛、深度利用。有线网络因受自身物理架构局限性的影响,在实际的使用期间很容易成为黑客、非法用户的攻击目标。因此,无线网络局部领域代替有线网络成为必然选择[1]。同时,为保证无线网络能够长时间安全运行,要引入网络安全技术。针对无线局域网(Wireless Local Area Network,WLAN)落实安全防护极为必要,是保证计算机网络和WLAN系统运行安全、平稳性的重要举措,在维护用户信息安全方面也发挥着重要作用,避免产生不必要的损失,营造更为健康、安全的网络环境。

2 影响计算机无线网络安全的因素分析

2.1 恶意攻击

现阶段,非法用户常使用假冒攻击的方式完成对无线网络的伪装,并借助一定方法吸引更多的用户点击伪装的无线网络。与此同时,非法用户会对用户展开网络攻击,实现对用户信息的恶意盗取。在此过程中,用户很容易出现重要文件丢失、个人财产损失等问题[2]。由于无线网络具备较为明显的开放性特征,难以彻底根除恶意攻击问题,只能应用多种预防技术并提高用户安全使用网络的意识,降低网络安全威胁。目前,较为常见的几项网络安全威胁如表1所示。

表1 网络安全威胁

2.2 非法用户入侵

网络非法用户侵入的主要表现为以下几方面内容。第一,网络感染病毒的概率有所提高。当非法用户入侵网络后,可能会在用户的计算机内放置病毒软件,从而使用户计算机网络中毒的概率大幅提高,用户个人隐私信息被泄露,最终引发不同程度的损失。第二,个人信息盗取。在非法用户入侵网络时,部分非法用户会为获取更大的经济收益,更改用户无线设备的设置,以盗取用户隐私信息并进行非法贩卖[3]。第三,降低网速。当网络遭受非法用户入侵后,用户的宽带会随之减小,促使路由器无法继续正常工作,导致用户实际能够获取到的网速明显下降。

2.3 重传攻击

重传攻击的技术难度并不高,但是可能引发的后果与损失较为严重。在重传攻击技术的支持下,非法用户可以任意实施非法手段,窃听、窃取用户隐私信息,也可能对已经盗取的信息实施再次处理,转变为掺假的信息反馈至用户终端,以完成网络诈骗,最终让用户产生不同程度的损失。

3 基于WLAN的网络安全防护技术的具体应用探究

3.1 无线与有线一体化关联分析技术的应用

为有效保障网络整体安全性,应当联合无线、有线安全,促使一体化防御成为现实。此时,需要综合应用传统有线安全防护技术和无线安全防护技术,包括防火墙、审计产品、入侵防御系统(Intrusion Prevention System,IPS)以及入侵检测系统(Intrusion Detection System,IDS)等。在分析无线网络安全威胁期间,要充分考量无线网络部分、WLAN最后落地的有线网络落实,结合无线与有线一体化关联分析的实施,精准定位无线网络实际面对的安全威胁。在实际的无线与有线一体化关联分析实践中,要求认真扫描、探测有线网络和无线网络,持续性监听网络中的攻击特征,在此基础上汇总分析有线网络和无线网络的攻击特性和设备属性。

在此过程中,可以着力搭建信息化集中的运营监控平台,实现可控、可管、可视的综合智能运维监控平台支撑系统,全时、全域、全方位地监测计算机设备硬件和环境运行状态、网络运行环境,监测网络安全隐患与漏洞,并判断安全隐患与漏洞的类型和位置。先进的运维平台可以实现网络安全隐患与漏洞的自动预警,完成有线与无线的一体化关联分析和安全监控,提升计算机网络安全水平与防护成效[4]。

3.2 无线网络安全保障机制的应用

3.2.1 MAC地址认证

网络内的所有用户需要绑定媒体访问控制(Media Access Control,MAC)地址,以此为基础限制网络中用户的多种访问行为。此时,用户要想顺利访问网络,其MAC地址必须要包含在MAC列表内;如果相应列表内并不包含用户的MAC地址,则该用户无法进行网络访问操作。

3.2.2 密钥认证

针对无线网络设备和接入点设备均设置相同的密码,在用户访问无线网络期间,必须要对用户的身份进行验证[5]。此时,如果用户在身份验证(登录)期间所提交的密码信息与无线网络设备的密码保持一致,则可以判定该用户为合法用户,允许其继续进行网络访问操作。如果用户在身份验证期间所提交的密码信息与无线网络设备的密码不一致,则可以判定该用户为非法用户,不允许其继续进行网络访问操作。

3.3 WLAN安全技术的应用

3.3.1 端口访问控制技术

使用802.1x协议和MAC地址联合认证,即端口访问控制,避免非授权用户、非法用户接入与访问网络,保证所有访问网络的用户与客户端设备均具有合法性。在802.1x中,落实了对3种身份的定义,即申请者、认证者和认证服务器[6-7]。在实际的端口访问控制过程中,由申请者向认证服务器表明自己的身份,在身份服务器的支持下实现对申请者身份的精准认证;在身份认证通过后,身份认证服务器将通信所需要的密钥加密发送至申请者处;利用该密钥,申请者可以与接入点(Access Point,AP)顺利完成通信。结合对端口访问控制技术的应用,确保WLAN内的所有合法用户均可以随时接入无线网络,并更好地维护访问数据信息的安全性。

3.3.2 临时用户访问认证技术

WLAN的临时用户对于网络安全性的要求普遍较低,更关注网络访问和上网操作的便捷性[8]。基于此,针对WLAN的临时用户,可以应用动态主机配置协议(Dynamic Host Configuration Protocol,DHCP)+强制Portal认证的方式,完成对临时用户的访问认证,确保其安全、顺利接入WLAN。

3.3.3 WEP加密技术

在无线网络中,用户可以在不进行物理连接的基础上顺利接入网络,因此IEEE 802.11标准中的有线等效保密(Wired Equivalent Privacy,WEP)更容易被攻破,且攻破时间相对较短[9]。出于对更好维护网络安全的考量,应当在WLAN内加入支持128位的WEP,以此替代IEEE 802.11标准中的WEP,且不使用生产商自带的WEP密钥,以切实、有效地避免未经授权的用户非法侵入无线网络。

3.3.4 变更服务集标识符并禁用服务集标识符广播

从网络安全防护的角度来看,服务集标识符实际能够提供的安全认证级别相对较低。服务集标识符可以理解为无线接入的标识符,即某一WLAN的简单标志、口令。在服务集标识符的支持下,用户能建立个人与接入点之间的连接。服务集标识符普遍由通信制造商完成设置,且各个厂商均具备自己的缺省值[10]。实践中,为更好避免无线网络被非法用户发现,应当在实际使用阶段对设置的缺省服务集标识符落实重新定义与变更,同时对服务集标识符广播实施禁用处理。

3.3.5 无线入侵检测技术

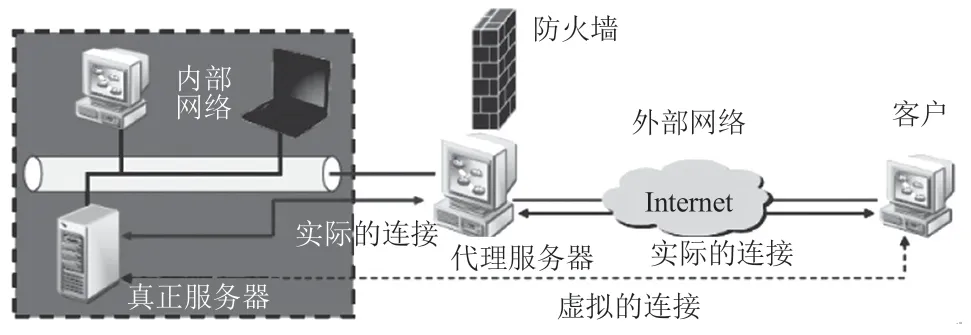

无线入侵检测技术的应用是保护计算机网络安全的重要举措。通过在无线网络内搭建、应用安全隐患警示系统,结合安全级别的合理划分,能够让用户充分了解个人计算机系统与网络是否遭受非法入侵或是否存在安全隐患[11]。实践中,应在无线入侵检测系统内引入防火墙,如应用级防火墙,如图1所示,以更好地维护计算机无线网络安全水平。

图1 应用级防火墙结构

4 结 论

针对WLAN落实安全防护措施,是保证计算机网络和WLAN系统运行安全、平稳的重要举措,在维护用户信息安全方面也发挥着重要作用,避免产生不必要的损失。实践中,通过无线与有线一体化关联分析技术、无线网络安全保障机制、WLAN安全技术等网络安全技术与防护措施的综合应用,可以营造更为健康、安全网络环境。