一种适用于小样本条件的网络入侵检测方法

胡炜晨,许聪源,詹勇,陈广辉,刘思情,王志强,王晓琳

研究与开发

一种适用于小样本条件的网络入侵检测方法

胡炜晨,许聪源,詹勇,陈广辉,刘思情,王志强,王晓琳

(嘉兴学院信息科学与工程学院,浙江 嘉兴 314001)

现有的网络入侵检测技术多数需要大量恶意样本用于模型训练,但在现网实战时,往往只能获取少量的入侵流量样本,属于小样本条件。对此,提出了一种适用于小样本条件的网络入侵检测方法。该方法由数据包采样模块和元学习模块两部分组成,数据包采样模块用于对网络原始数据进行筛选、剪切与重组,元学习模块则用于特征提取、结果分类。在基于真实网络流量数据源构建的3个小样本数据集上的实验结果表明,该方法适用性好、收敛快,能有效减少异常点的出现,在10个训练样本下的检测率最高可达99.29%,准确率最高可达97.93%,相比目前已有的算法,分别提升了0.12%和0.37%。

入侵检测;小样本;元学习;网络安全;深度学习

0 引言

网络入侵手段层出不穷,极大地威胁了网络安全。网络入侵检测是实现网络安全的重要内容之一,也是保障网络安全的重要手段。在当下的网络环境中,网络入侵检测是颇具复杂性与挑战性的工作。各种机器学习算法,特别是深度学习算法,被认为可以用于检测大规模网络流量中的入侵行为[1]。

大部分研究人员建立的入侵检测模型在KDD99、CICIDS2017、ISCX2012等被广泛使用的入侵检测数据集上都可以达到较高的检测率。现有的机器学习算法在面对大量样本时,有非常出色的表现,但是在实际的网络环境中,并没有这样理想。Zhang等[2]认为基于深度学习的流量检测方法依赖于大量的样本数据,Li等[3]认为深度网络从少量数据中学习新概念的能力有限。在面对新出现的入侵时,能获取的样本数量往往非常少,无法获取足够多且已标记的样本来制作数据集,使得现有的基于深度学习的入侵检测算法很难发挥原有的作用。而且对每一种新的入侵手段制作相应的数据集是非常困难的,一方面是时间上的限制,制作这样一个数据集需要大量的时间;另一方面是人力物力的限制,需要大量的资源才能制作一个数据集。因此,已广泛使用的基于深度学习的检测方法都难以在小样本条件下有效解决入侵检测技术存在的问题,而能对网络安全构成威胁的往往就是这种无法获取足够样本的新的入侵方式。若要维护网络安全,如何实现小样本条件下的网络入侵的有效检测是亟待解决的问题。

小样本条件下的机器学习算法在图像分类领域已经有了一些进展,例如,Zhang等[4]提出的不确定性感知小样本图像分类方法,利用数据独立的不确定性建模,来降低噪声对小样本学习的不良影响;Afrasiyabi等[5]引入基于混合的特征空间学习,以在小样本图像分类的背景下获得丰富而稳健的特征表示;Kang等[6]提出的关系嵌入网络结合自关联和交叉关联两个关系模块,学习端到端管理器中的关系嵌入。但是在入侵检测领域,针对小样本场景的研究还非常有限。因此,本文针对性地提出了一种小样本入侵检测方法,可以利用它来检测只有少量样本的入侵行为。

本文的主要贡献如下。

• 提出了一种适用于小样本条件的网络入侵检测方法。在10个训练样本下的检测率最高可达99.29%,准确率最高可达97.93%,优于现有其他方法。

• 实验使用ISCX2012、CICIDS2017、CICIDS2018数据集的原始流量,并提出了将原始流量转换成小样本数据集的方法,转换后的数据适用于评估小样本检测方法。

1 相关工作

1.1 网络入侵检测

近年来,网络入侵检测已经成为网络研究领域的一个热点。传统的网络入侵检测方法分为两种:基于规则的检测方法和基于负载特征的检测方法。这些网络入侵检测技术存在一些问题,如缺乏灵活性、误报或漏报率较高等。

随着机器学习方法的不断进步,与之相关的方法也被引进入侵检测领域中。例如,Aldwairi等[7]在网络入侵检测技术中结合了一种被称为受限玻尔兹曼机的机器学习技术;Abdelmoumin等[8]提出了一种优化技术来增强使用单学习器的基于异常的机器学习入侵检测系统的性能。基于机器学习的检测技术的一大局限是需要设计一个能准确反映数据特征的特征集。这个特征集的质量对整个模型的性能有着决定性的影响,但设计一个好的特征集是十分困难的。

然而,深度学习的出现,克服了传统机器学习面临的困难,深度学习能够使模型自动化地学习到有效的特征。深度学习的方法自推出以来就在众多研究领域上取得了巨大的成功。越来越多的研究人员将深度学习引入网络入侵检测技术,Haghighat等[9]提出一种新型基于投票的深度学习的框架,可以利用任何类型的深度学习结构,并且提供了聚合最佳模型的能力。Basati等[10]提出使用一种轻量级和高效的基于深度特征提取思想的神经网络,在该模型中,网络的输入向量被排列在3D空间中,其各个值彼此靠近,可以搭建更轻量化的模型结构。Soltani等[11]提出一种深度入侵检测系统,在该系统的学习和检测阶段使用了流量的元数据和纯文本,使系统可以挖掘到在流量中被自动提取的特征之间的复杂关系。

1.2 小样本网络入侵检测

当出现一种新的网络入侵手段时,如上所述,大部分检测模型并不能准确并且快速地识别出这些入侵。这个难题被定义为在小样本条件下的网络入侵检测问题。

近几年,有学者提出一些有关小样本学习的算法。这些小样本学习算法着重解决深度神经网络依赖大样本的问题,并且吸引更多的学者去研究小样本问题。如上所述,随着小样本学习研究的兴起,已经有学者在网络入侵检测技术中采用小样本学习方法。例如,Liang等[12]提出一种优化的基于类内/类间的变分小样本学习模型,其中,基于变分贝叶斯来优化类内距离的近似值,基于特征融合的相似最大化用于优化类间距离;Xu等[13]提出一种基于元学习框架的检测方法,设计了一个由特征提取网络和比较网络组成的深度神经网络;Iliyasu等[14]提出一种利用有监督的自动编码器判别表示学习的方法;Yang等[15]提出一个多任务表示增强元学习模型,将监督学习和基于聚类的无监督学习结合,以提升来自少量标记数据的加密流量表示的差异性;Ouyang等[16]基于原型网络提出了一种新的小样本学习入侵检测算法,通过一种协调独热编码和主成分分析的新方法来预处理数据集;Yu等[17]提出一种基于分层数据的卷积神经网络,第一层从原始流量中自动提取抽象特征,第二层从数据包进一步构建表示;Zhang等[2]通过利用协方差矩阵表征每个流量类别,并根据协方差度量函数计算查询流量与每个类别之间的相似度来实现小样本入侵检测; Wang等[18]提出一种新的孪生网络,设计的深度学习网络能捕捉流量特征的动态关系;Gamal等[19]提出一种基于小样本深度学习的入侵检测系统,可自动识别来自网络边缘的零日攻击;Shi等[20]提出一种基于模型无关的元学习(model-agnostic meta-learning,MAML)的入侵检测框架,从原始流量中提取统计和序列特征,并引入学习遗忘衰减机制来动态控制冲突的影响;Ye等[21]提出一种用于语义感知流量检测的小样本潜在狄利克雷生成学习的方法,使用基于潜在狄力克雷分配的伪样本生成算法增强训练数据,并提出一种模糊回收方法,提高基于长短期记忆(long short-term memory,LSTM)的分类器的鲁棒性;Verkerken等[22]提出一种分层入侵检测多阶段方法;Xu等[23]提出一种基于度量的一阶元学习框架,通过多个任务训练入侵检测模型,以最大化模型的泛化能力。

本文在上述研究的基础上,进一步降低检测需要的样本数量,提出的方法使用了更少的训练样本。此外,为了更贴合实战环境,考虑在不同网络下进行实验,即使用不同网络下采集的数据集进行实验和测试,如使用CICIDS2017数据集进行训练,并使用ISCX2012数据集进行测试。

2 小样本网络入侵检测方法

2.1 数据预处理

大多数研究工作利用了数据集中已经提取好特征的子集合,如CICIDS2017数据集,用CICFlowMeter软件提取了80多个特征。但是本文直接使用数据集提供的pcap包。pcap包中包含了全部原始流量,可以使模型在训练过程中充分地学习到更多的有效特征。

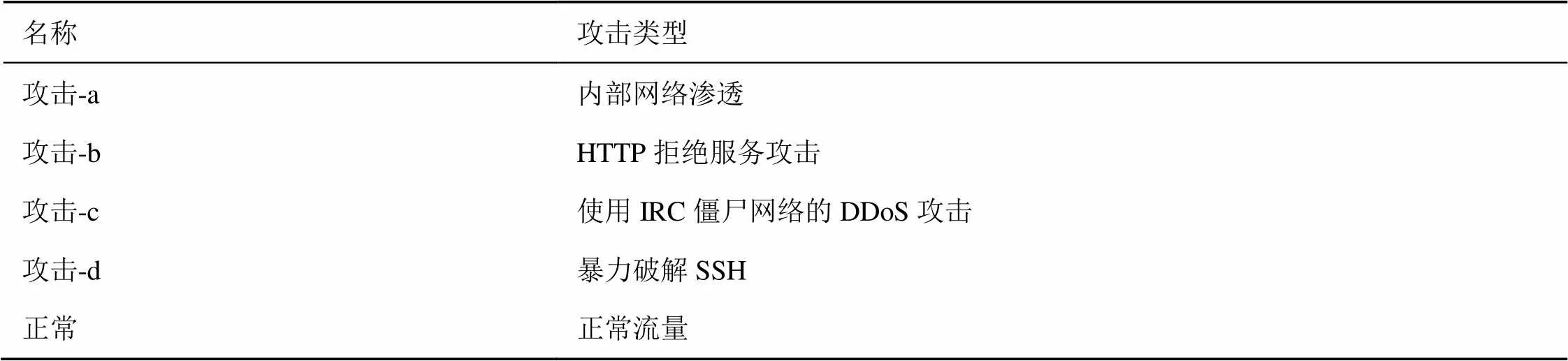

首先,本文根据官方提供的可扩展标记语言(extensible markup language,XML)文件对pcap包中的数据打标签。根据XML文件中所提供的数据流的源IP地址、源端口、目的IP地址和目的端口,对每条数据流打上相应的标签。为了得到适用于小样本网络入侵检测的数据集,构建了ISCX2012AS(after samping,数据采样后)数据集和CICIDS2017AS数据集。ISCX2012AS数据集中包含了正常流量和4类攻击,其中攻击包括内部网络渗透、超文本传送协议(hypertext transfer protocol,HTTP)拒绝服务攻击、使用互联网中继交谈(Internet relay chat,IRC)僵尸网络的分布式拒绝服务(distributed denial of service,DDoS)攻击、暴力破解安全外壳(secure shell,SSH);CICIDS2017AS数据集中包含了正常流量和5类攻击,其中攻击包括暴力破解文件传送协议(file transfer protocol,FTP),暴力破解SSH,使用Slowloris、Slowhttptest、Hulk、GoldenEye进行的拒绝服务(denial of service,DoS)攻击,端口扫描攻击,使用LOIT的DDoS攻击。

进一步地,对上述已经打过标签的数据进行裁剪,对每条数据流都提取前16个数据包,每个数据包提取前256 byte,并且将提取的每条数据处理为16×16×16的数组。然后,为了得到相对平衡的数据集,将提取过的数据打乱,并且按照相同比例提取每一种类型的数据。

然后,使用归一化方法将偏差过大的数值变换到0-1分布内,转化后的数据集按照8:2的比例随机切割为训练集和测试集,再从训练集中取20%作为查询集,剩余的作为支持集。

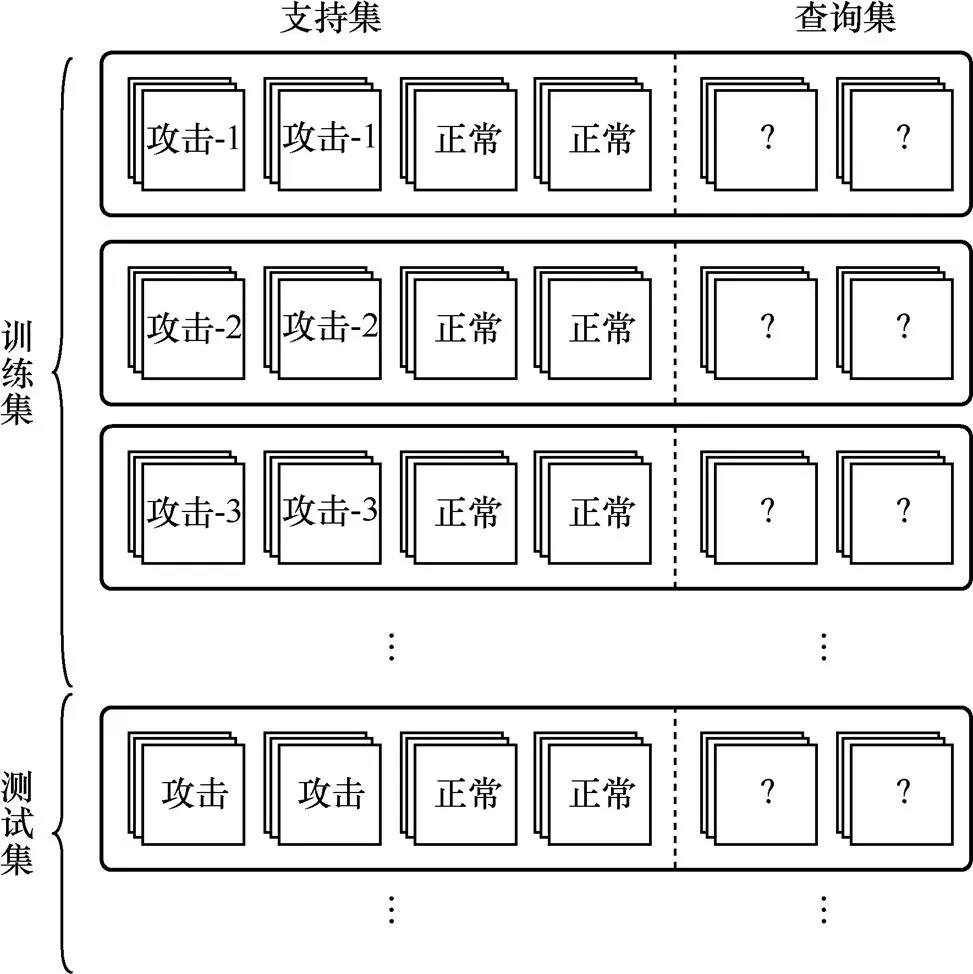

最后,为了更好地处理网络入侵检测中样本数量少的问题,引入了元学习任务的概念,将类型随机组合形成多个小任务,从而充分利用已有样本的信息,在随机过程中选取任意一天中的正常和入侵数据作为测试集,其余数据均作为训练集,任务分类如图2所示。

图2 任务分类

2.2 元学习算法

算法1 训练算法

随机初始化θ

for all epoch do

for1 to update do

计算梯度下降的自适应参数:

end

end

end

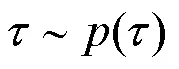

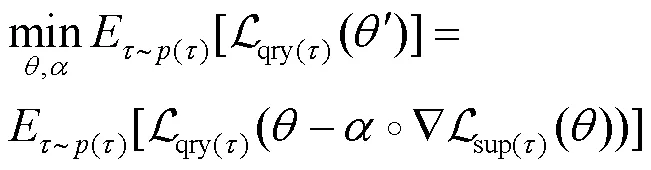

模型的训练过程如式2所示。

面对新的任务,在元模型的基础上,测试模型的过程与训练的过程大致相同,不同的地方主要在于以下两点。

3 实验与分析

3.1 数据集

本文使用两个公开数据集作为流量数据的来源,分别是CICIDS2017[24]与ISCX2012[25]。CICIDS2017数据集由加拿大网络安全研究所(Canadian Institute for Cybersecurity,CIC)于2017年7月3日至7日采集,包含5天的数据流量,总共2 830 473个网络流量,除了正常的流量,还包含入侵的流量。网络数据的格式由原始网络数据包(pcap包)和CICFlowMeter提取的数值统计特征组成,更加类似于真实流量。ISCX2012数据集由新不伦瑞克大学AliShiravi等人在2012年创建,旨在为网络入侵检测构建当代基准。该数据集通过监测7天网络活动得来,由正常流量和恶意流量组成。该数据集能反映现实的网络和流量,并且具备多样化的入侵场景。生成该数据集的方法通过完全捕获网络跟踪,使得数据集的自然性得以保留。

目前,还缺乏小样本的基准数据集,所以利用这两个数据集的原始数据,通过本文方法中的数据采样,制作了ISCX2012AS和CICIDS2017AS两个小样本数据集。为了区分两个数据集,用小写字母(a、b、c等)表示来自ISCX2012的数据,用大写字母(A、B、C等)表示来自CICIDS2017的数据,ISCX2012AS和CICIDS2017AS数据集中包含的攻击类型分别见表1和表2。

表1 ISCX2012AS数据集中包含的攻击类型

表2 CICIDS2017AS数据集中包含的攻击类型

3.2 实验设置

本文实验中用到的软/硬件环境如下:CPU为Intel(R) Xeon(R) Platinum 8350C CPU @ 2.60 GHz,内存为128 GHz,操作系统为Ubuntu 20.04,GPU为NVIDIA RTX3090,显存为24 GB。采用CUDA 11.3作为GPU加速库,使用了Python 3.8和深度学习框架PyTorch 1.1.0。

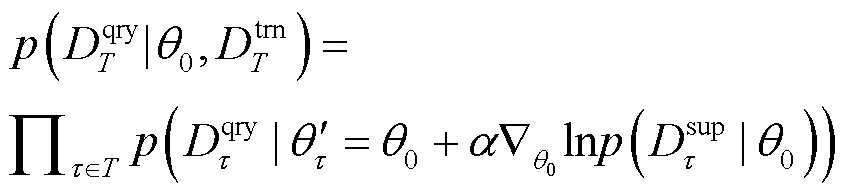

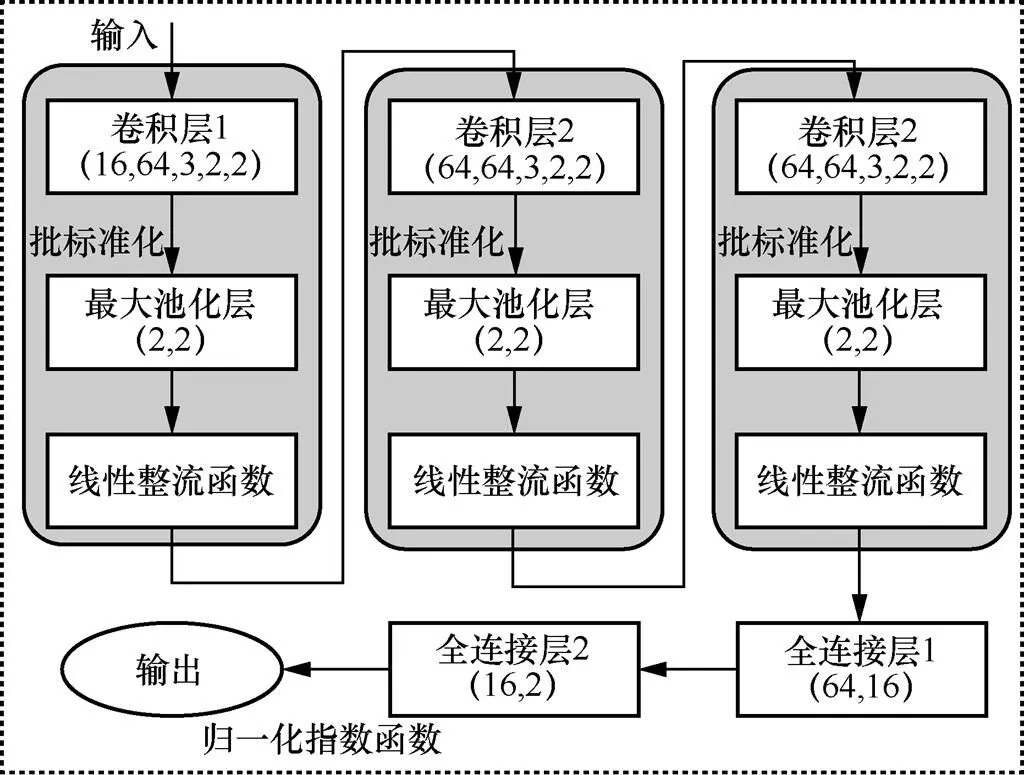

在本文方法中,构造模块作为特征提取器与分类器。其中,特征提取器用于处理16通道16×16的数据。模块的结构如图3所示。特征提取器的输出为64×1×1,其中还使用批标准化(batch normalization,BN)约束数据正态化让数据分布更集中,最后使用线性整流函数(rectified linear unit,ReLU)作为激活函数。

图3 模块N的结构

其中,卷积层的参数分别是输入通道数、输出通道数、卷积核的尺寸、步长与填充,最大池化层的参数分别是窗口大小和步幅,全连接层的参数分别是输入的样本大小、输出的样本大小。

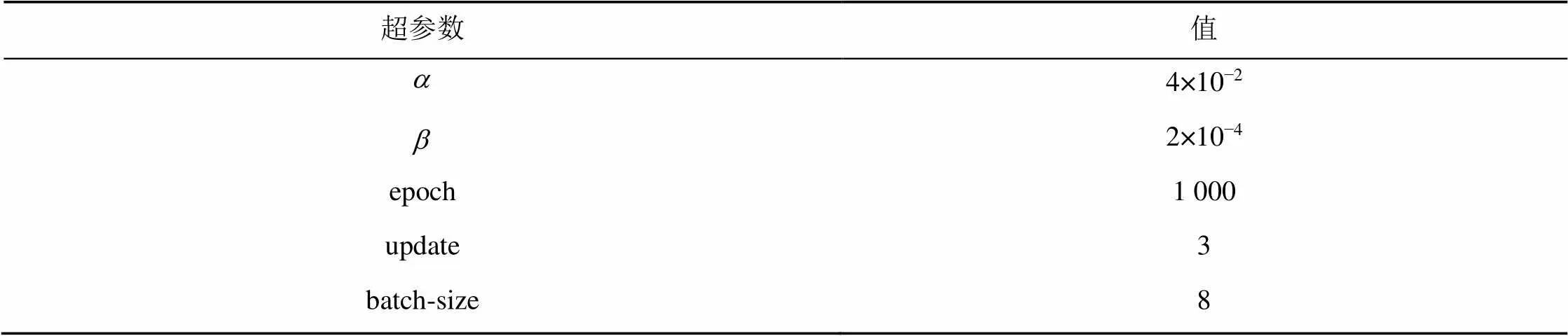

算法的超参数设置见表3。

根据训练集与测试集的数据来源,设计了如下两类实验,实验Ⅰ为同网实验,表示在同种网络情况下,各种攻击类型和样本数量在两种数据集上的检测情况。而在真实场景中,所获取的数据往往来自不同的网络,即存在跨网情况,因此设计实验Ⅱ为跨网实验,通过改变训练集与测试集的网络来源,模拟真实场景下的小样本条件。具体实验如下。

表3 算法的超参数设置

实验Ⅰ:在两个数据集上分别进行实验,保证在实验Ⅰ中的训练集与测试集均来自同一个数据集,即用同一个网络环境中的数据检测相同网络环境情况下的攻击类型。ISCX2012AS包含4种攻击类型。使用其中3种作为训练集的数据,另一种攻击类型作为测试集的数据。构建足够数量的训练和测试任务进行实验。相应地,CICIDS2017AS数据集包含5种攻击类型。将其中4种作为本方法训练集的数据,剩下1种作为测试集的数据。分别提供4组和5组的平行实验,对所求得的数据取均值作为评判性能的标准。由于每个实验是相互独立的,所以可以在多台计算机上同时进行实验。

为了系统性探究小样本问题,考虑了典型的样本数量,设置了=5、10,此外,为了进一步探究极小样本的情况,还设置了=3进行研究,分别在ISCX2012AS和CICIDS2017AS这两个数据集上进行实验。

实验Ⅱ:仅将ISCX2012AS或CICIDS2017AS中的一个作为训练集,另一个数据集作为测试集,保证训练集与测试集中的数据来自不同的网络,用训练集与测试集的来源不同来表示跨网,其余参数与实验Ⅰ中保持一致,最后与实验Ⅰ中的结果进行比较。

综上所述,面对来自不同网络的数据、不同的软/硬件环境、不同的攻击类型,实验Ⅱ更具有挑战性和实用性。

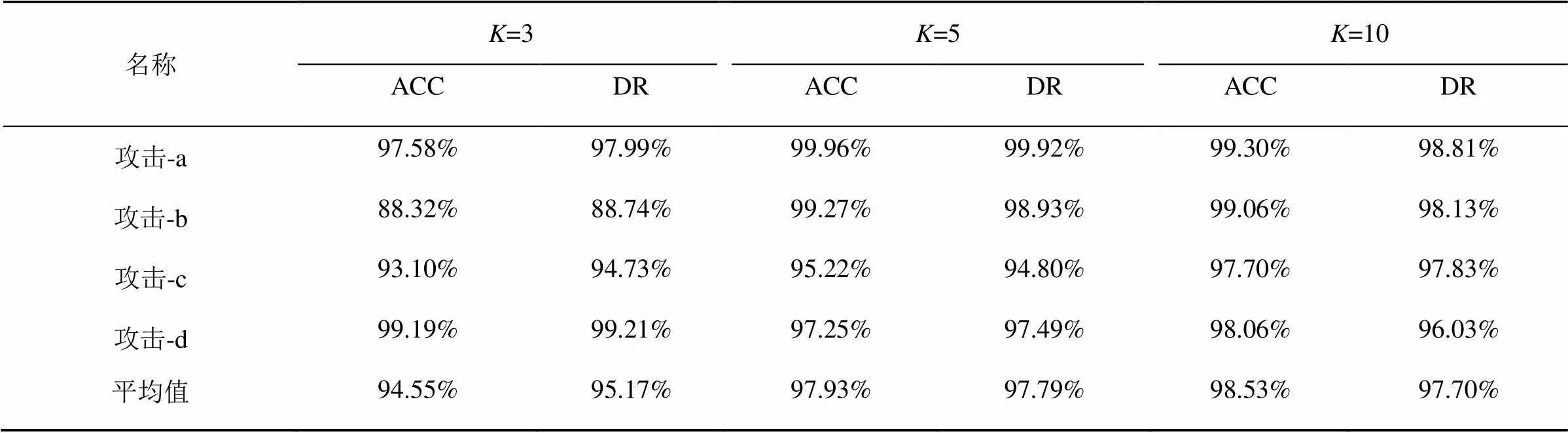

3.3 检测结果

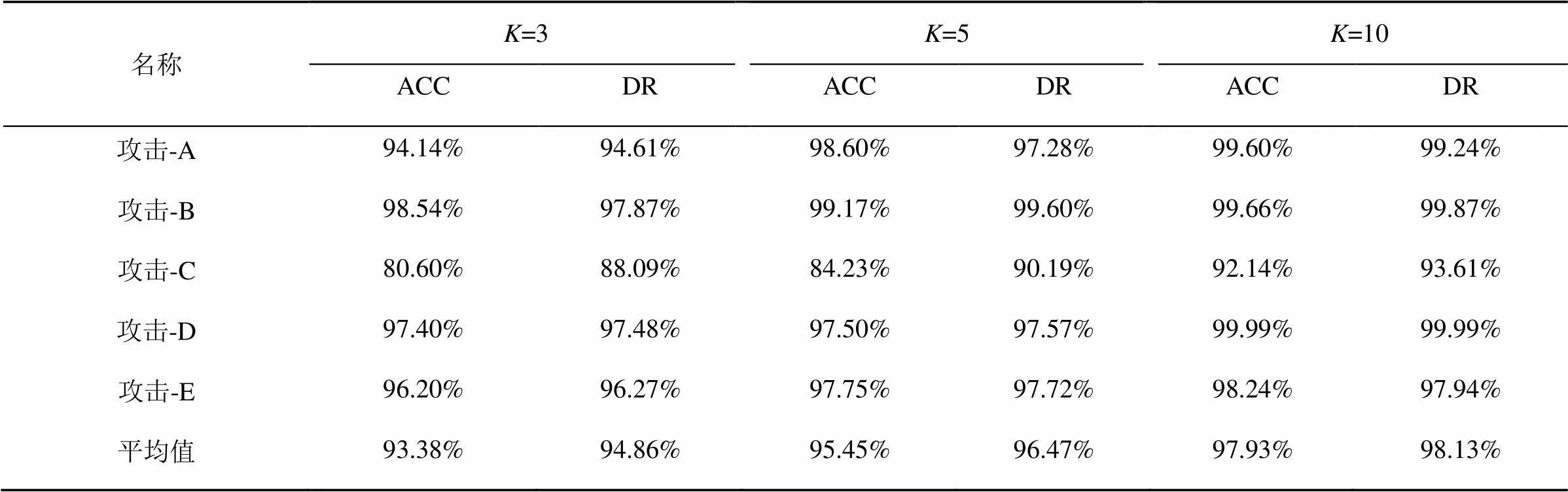

实验Ⅰ:在ISCX2012AS、CICIDS2017AS数据集上的结果分别见表4和表5,将准确率(ACC)与检测率(DR)作为衡量标准。可以看出,与传统的监督学习算法需要大量样本进行训练不同,本文方法在面对不同攻击类型时均有不错的表现力,并且在=10的情况下,两种数据集上的平均检测率能分别达到97.70%、98.13%。这说明了使用本文方法实现小样本网络入侵检测的可行性。

与此同时,可以得出以下两个结论。

(1)不同数据集的选择会对实验结果产生一定的影响。对于同一个数据集内部不同攻击类型的选取,笔者发现在ISCX2012AS中攻击-b作为测试集的效果较差,在CICIDS2017AS中攻击-C作为测试集的效果较差。对于不同数据集的选取,笔者发现当样本数量为3或5时,在ISXC2012AS数据集上的表现均比CICIDS2017AS的表现好。随着样本数量的增加,当样本数量为10时,CICIDS2017AS数据集上的平均检测率反而优于ISXC2012AS。

(2)本文方法仅需少量样本就能达到较高的检测水准。对于这两种数据集来说,若值不断增加,ACC会不断提高。对于ISCX2012AS、CICIDS2017AS来说,在=3时平均准确率就分别达到了94.55%和93.38%,平均检测率分别达到了95.17%和94.86%;当=10时,ISCX2012AS数据集上的平均准确率可达98.53%,CICIDS2017AS数据集上的平均检测率达98.13%。

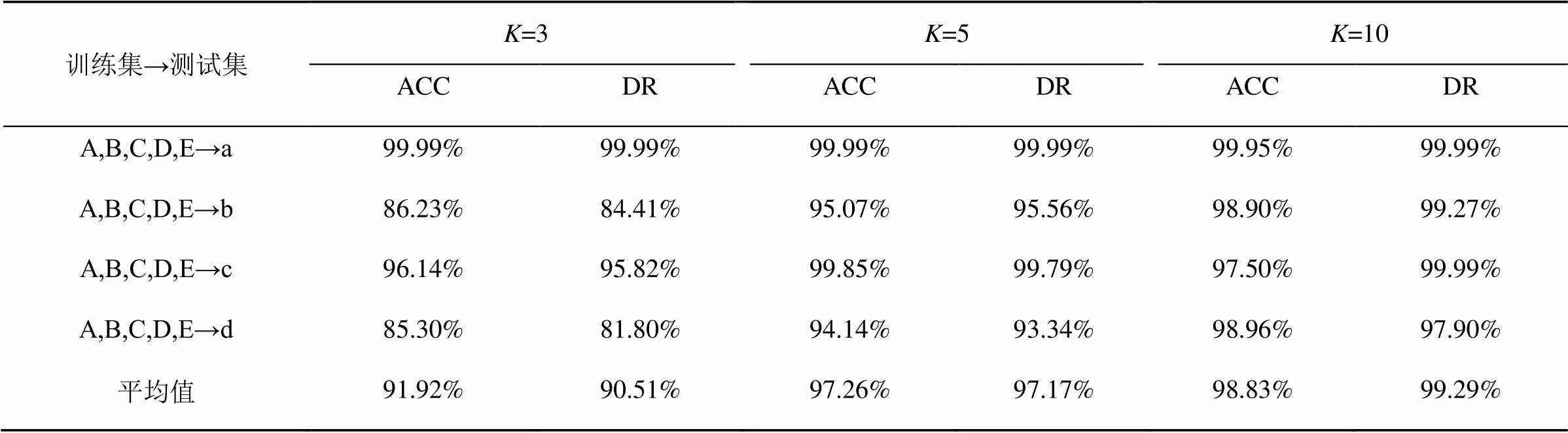

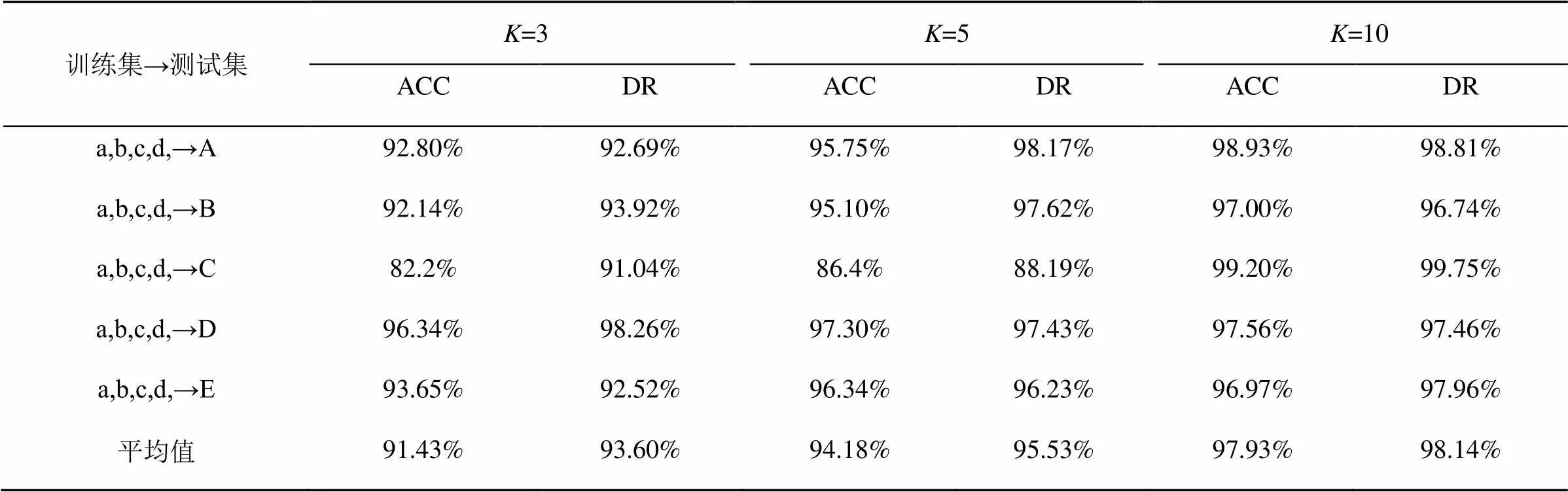

实验Ⅱ:通过改变数据集的类别,设置了跨网实验:在ISCX2012AS上进行训练,在CICIDS2017AS上进行测试,在ISCX2012AS上的跨网检测结果见表6。在CICIDS2017AS上进行训练,在ISXC2012AS上进行测试,在CICIDS2017AS的跨网检测结果见表7。

表4 在ISCX2012AS数据集上的检测结果

表5 在CICIDS2017AS数据集上的检测结果

表6 在ISCX2012AS上的跨网检测结果

表7 在CICIDS2017AS上的跨网检测结果

为了更好地反映跨网实验的表现情况,将其与同网实验进行了对比,并设计了如下两类对比实验。

第一类对比实验:同网实验与跨网实验在不同数据集上的实验结果如图4所示。图4(a)中同网ISCX2012AS表示仅使用同一个网络下的数据进行训练和测试,即仅使用ISCX2012AS数据集作为训练和测试数据;跨网CICIDS2017→ ISCX2012AS则表示使用CICIDS2017AS的数据进行训练,用于检测ISCX2012AS的数据,图4(b)与之类似。通过改变的取值来反映样本数量对准确率及检测率的影响。

图4 同网实验与跨网实验在不同数据集上的实验结果

第二类对比实验:同网实验与跨网实验结果的分布如图5所示。

图5 同网实验与跨网实验结果的分布

通过表6和表7、图4和图5,可以得出以下两个结论。

(1)本文方法具有较好的跨网适应能力。即使当=3时,在两种数据集上的平均检测率仍能够达到90.51%、93.60%,并且与同网实验一样,随着样本数量的增加,ACC和DR也在逐步上升。当=10时,在跨网实验下的检测结果与同网实验下的检测结果基本持平,最大波动幅度不超过1.15%,这也说明跨不同数据集的训练和测试是可行的,从广义上来讲,它们都属于同一类型的计算机网络,其流量具有一定的共性。

(2)跨网实验在样本数量过少(如=3)时波动大,但随着样本数量的增加,跨网实验能有效减少异常点的出现。在图5(a)中无论的取值是多少,均有异常点,说明同网实验在预测某些攻击类型时较为欠缺,在预测这些攻击类型时准确率和检测率会大幅降低。而在图5(b)中,异常点的数量明显少于图5(a),当=10时,异常点已经消失,说明跨网实验能有效减少异常点的出现,有效解决误报率过高的问题。

4 比较和讨论

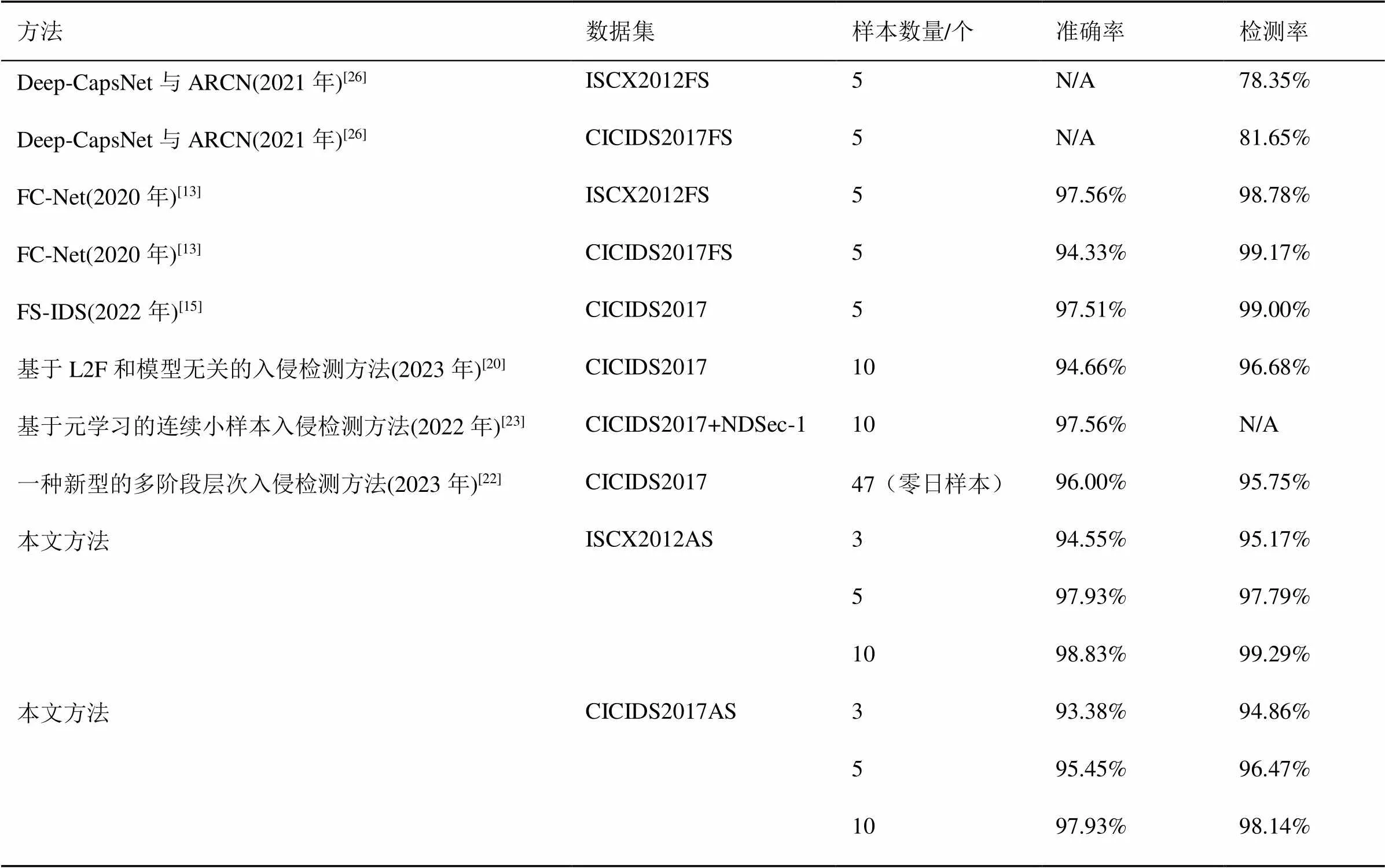

4.1 与同类工作的对比

小样本网络入侵检测是一个比较新的研究领域。据笔者所知,已有的可供比较的相关工作还不多,可使用的数据集也比较少,因此本文构建了可用的数据集。由于小样本网络入侵检测不同于传统的入侵检测,本文基于真实的网络流量(ISCX2012数据集和CICIDS2017数据集)构建数据集。具体来说,利用两个公开的网络流量数据源构建小样本检测数据集并对所提方法进行评估。本文构建的小样本数据集ISCX2012AS与原始ISCX2012数据集共享相同的原始网络流量(CICIDS2017AS和CICIDS2017同理)。因此,本文对最近使用ISCX2012或CICIDS2017数据集的几项研究进行了概述,需要说明的是,基于元学习的连续小样本入侵检测方法[23]使用额外的数据集NDSec-1对CICIDS2017的攻击类型进行了补充。此外,一种新型的多阶段层次入侵检测方法[22]研究的是零日样本的情况,零日样本指的是尚未被公开披露或广泛知晓的安全漏洞或攻击技术,它们在被发现和利用之前很少被研究人员和安全专家接触到,零日样本通常被认为是小样本,本文选择与之进行对比。

本文方法和相关研究工作中的检测结果和样本数量对比见表8,本文方法在ISCX2012AS数据集上的检测率最高可达99.29%,在CICIDS2017AS数据集上的准确率最高可达97.93%,相比目前已有的FC-Net(在CICIDS2017FS数据集上的检测率为99.17%)和基于元学习的连续小样本入侵检测方法(准确率为97.56%)分别提高了0.12%和0.37%,优于表8中的其他方法。

4.2 训练轮次和更新次数对实验的影响

为了进一步探究本文方法的性能,对轮次(epoch)和更新次数(update)这两个超参数做进一步分析。设计如下实验,设置更新次数为0~5,把更新0次作为不使用本文方法的对比实验,并设置轮次为0~20。

轮次和更新次数对检测结果的影响如图6所示,对于更新次数来说,当更新0次时,准确率保持在50%附近,符合普通二分类的特性;当更新次数变成1、2、3时,准确率显著上升;当更新次数变成4、5时,准确率与更新3次基本保持一致,为了符合网络入侵检测的时效性,本文认为经历了3次更新后模型已经达到拟合状态,虽然继续更新能使模型的准确率小幅上升,但增幅甚小,因此在本次实验中选取更新3次。此外,当更新次数为3时,迭代次数在0~2个轮次时,准确率大幅上升,在2~10个轮次时处于轻微波动,经过10个轮次之后基本平稳。

图6 轮次和更新次数对检测结果的影响

表8 本文方法和相关研究工作的检测结果和样本数量对比

4.3 误报率、漏报率指标分析

在实际应用时,小样本条件下的入侵检测除了考虑其实用性和准确率,还需要关注漏报率、误报率和样本数量对检测效果的影响。本文通过如下实验来分析上述指标。

首先,选择不同网络环境下的同网和跨网的实验结果,涵盖了不同网络环境和攻击类型的情况。其次,表8中的其他算法所提供的数据均来自单一网络环境下的检测结果,为了满足鲁棒性和泛化性,对不同网络环境下的实验结果求均值来模拟在真实的网络环境中的复杂情况,减少对特定网络环境的依赖,这样的评估方法更具有实际应用的价值,并能够更好地反映算法的整体性能。然后,将滑动窗口设置为5来计算窗口内数据的均值,以此降低噪声的影响,得到准确的变化趋势。

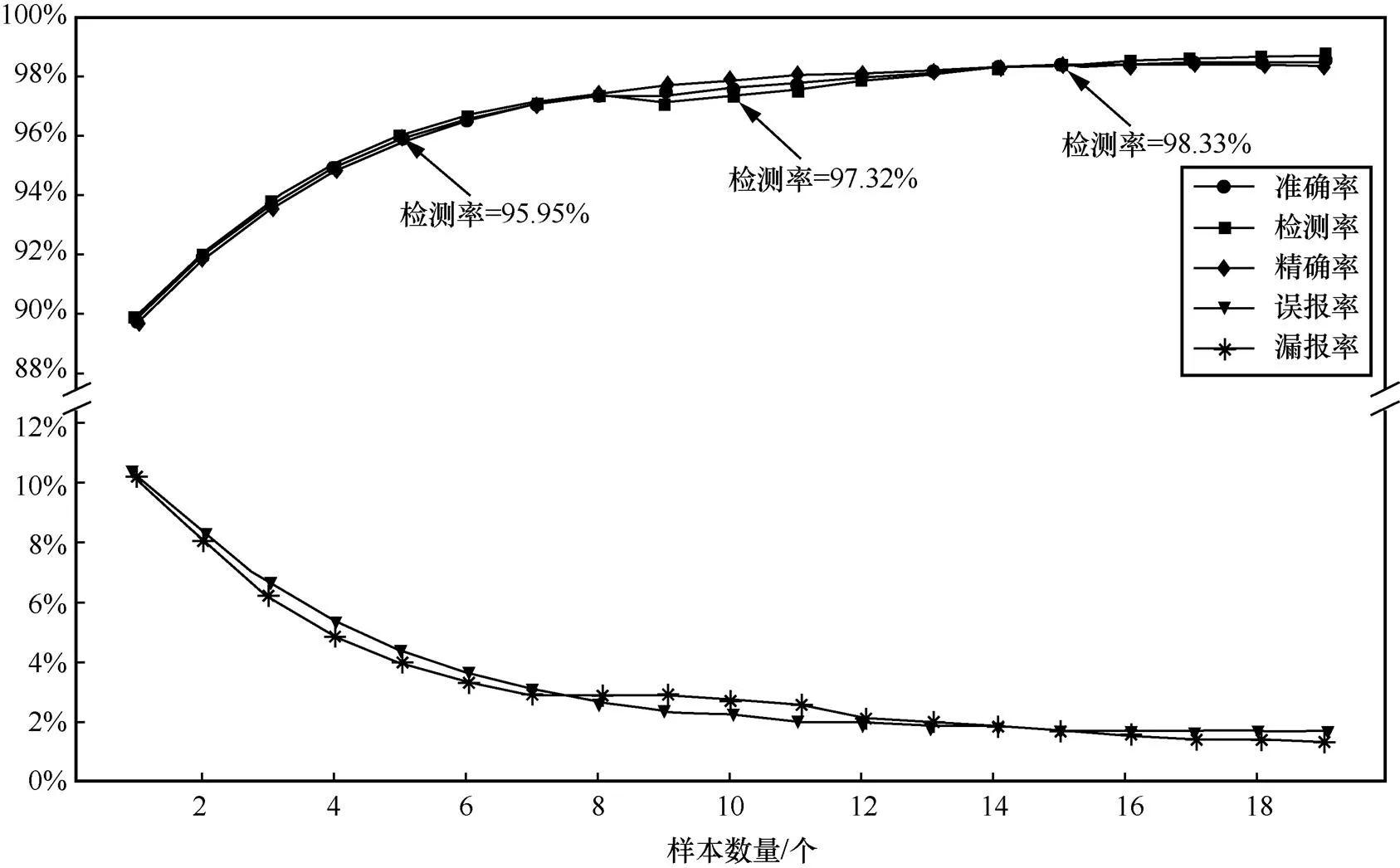

各指标随着样本数量的变化趋势如图7所示,样本数量为5时漏报率和误报率均低于5%,样本数量为10时均低于3%,样本数量为15时均低于2%。样本数量为1~5时,准确率、检测率、精确率有明显的上升趋势;样本数量为5~10时,虽然上升趋势依然存在,但增长速度开始减慢;样本数量为10~15时,上升趋势较为缓慢。

图7 各指标随着样本数量的变化趋势

通过对图7的分析,可以得到以下两个结论。

(1)本文提出的检测方法在样本数量为10时,漏报率和误报率均低于3%,其中漏报率为2.28%,已经可以达到实用要求。这说明即使面临样本数量有限的挑战,本文提出的检测方法仍然能够提供较高的准确性和可靠性。

(2)本文提出的检测方法在样本数量为15时的效果已达到最佳。样本数量为15时,误报率、漏报率均小于2%,其中检测率为98.33%。而且随着样本数量的增加,准确率、检测率、精确率对应的曲线上升缓慢,已经到达了饱和状态。该样本数量远小于非小样本条件下的一般网络入侵检测方法,进一步论证了本文工作的主要意义。

4.4 面对新型攻击类型

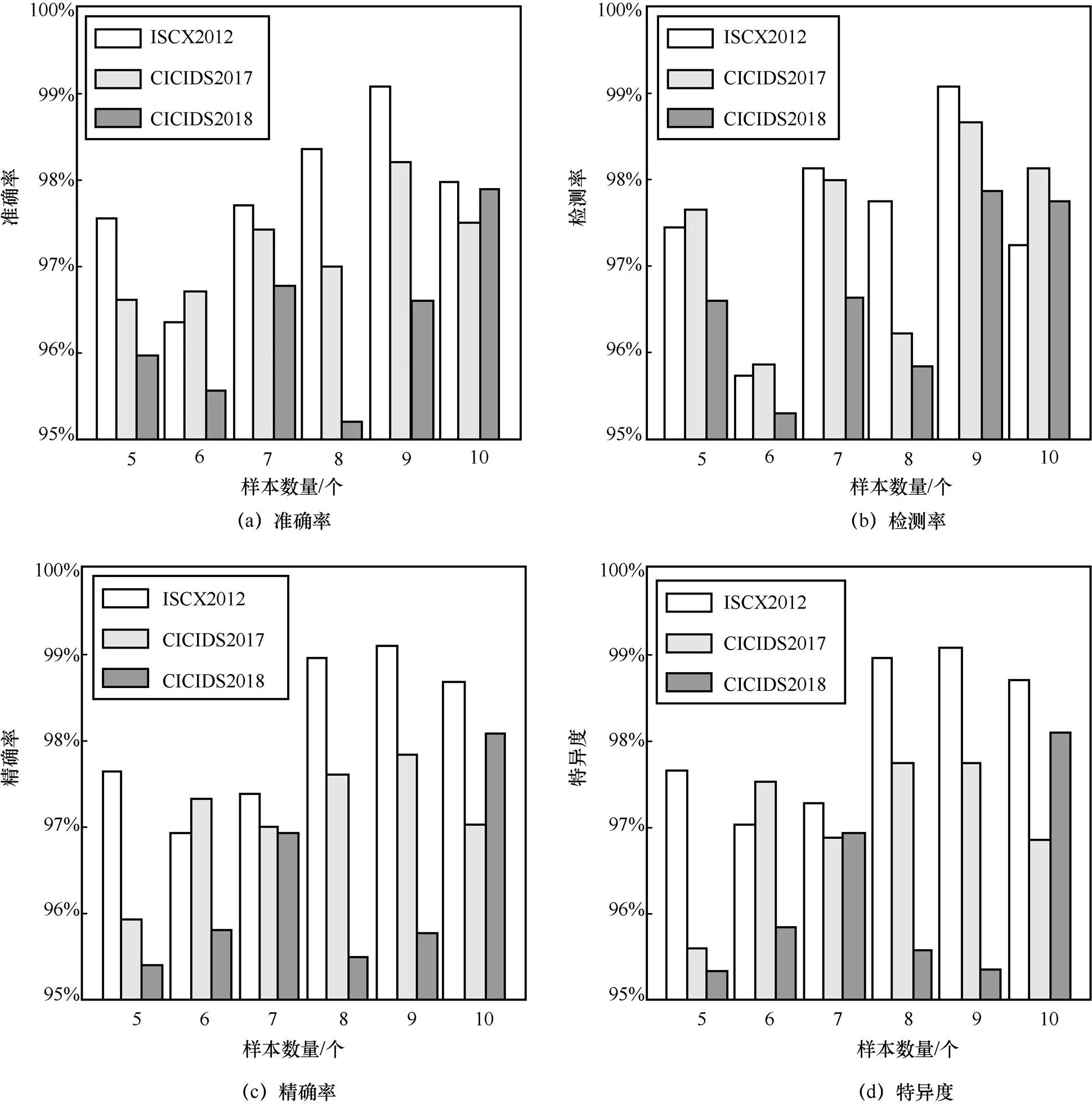

对于网络入侵检测领域而言,ISCX2012和CICIDS2017数据集是经典且有代表性的数据集。它们被广泛应用于研究和评估入侵检测算法的性能。然而,由于网络环境的不断演变和新型攻击的不断出现,这些经典数据集在涵盖新型攻击方面存在一定的局限性。为了扩展实验研究的范围并更好地应对新型攻击,本文额外引入了CICIDS2018数据集,增加了新型的DoS攻击、DDoS攻击、僵尸网络、暴力破解等。

根据第4.3节的实验结果,为满足高检测率、小样本的条件限制,选择5~10作为本次实验的样本数量范围。此外,控制单一变量,仅数据集不同,其余参数保持一致,包含新型攻击类型的检测结果如图8所示。

图8 包含新型攻击类型的检测结果

通过图8可以发现,CICIDS2018在样本数量为10时的各项指标均达到了97%,与ISCX2012的检测结果差值不超过1%。并且准确率、精确率、特异度均高于CICIDS2017。这说明了本文方法在面临新型的网络环境及数据集的情况下依然有较高的可靠性和准确性,即使是在样本数量不充足的情况下,各指标也能达到97%,因此本文方法不依赖于特定的网络环境和样本数量。

此外,新型攻击层出不穷,面对新型攻击类型,一种最优的评估方法应当引入最新采集的真实网络流量数据。限于研究条件,本文提出的检测方法还有待进一步在正式网络流量数据上进行验证。

4.5 局限性

首先,本文中的数据类型的种类过少,导致本文方法目前只适用于二分类问题,即只能检测出正常数据或入侵数据,而不能分析出具体是哪一种入侵。其次,本文在框架设计上,使用了基于元学习的算法,因此在任务的选取上必须具有一定的关联性,如果出现类型差别过大的入侵数据,则会导致算法的准确率大幅降低。为了解决这些问题,未来的研究可以考虑使用数据类别增强算法增加样本类型数量,以使本文方法能处理多类型任务。同时,考虑采用更优秀的框架设计,以有效处理关联性较弱的任务。这些改进将是未来研究的重点。

5 结束语

针对小样本条件下的网络入侵检测准确率低的问题,采用元学习的思想设计了多重循环的算法结构,提出了一种适用于小样本条件的网络入侵检测方法,大幅减少了训练时间,达到了较高的检测率。针对小样本条件下入侵检测数据集缺乏的问题,本文使用公开数据集的pcap包构建了ISCX2012AS与CICIDS2017AS两个数据集,该处理方法可使模型学习到更多有效特征。为了验证本文方法的有效性,本文做了大量的实验,并与多个同类工作进行比较。实验结果表明,面对ISCX2012与CICIDS2017数据集,本文方法在更加严格的小样本条件下仍然具有更优的性能,在10个训练样本下的检测率最高可达99.29%,准确率最高可达97.93%,相比目前已有算法分别提升了0.12%和0.37%。此外,还引入CICIDS2018的数据集来更好地应对新型攻击,实验结果表明,在10个训练样本的条件下,本文方法的检测率已经超过了97%,并且准确率、精确率、特异度指标均高于在CICIDS2017数据集上的检测结果。在后续研究中,将对本文方法进行优化,以提高其在单样本条件及任务关联性不强的环境中的准确率。

[1] LEE S W, SIDQI H M, MOHAMMADI M, et al. Towards secure intrusion detection systems using deep learning techniques: comprehensive analysis and review[J]. Journal of Network and Computer Applications, 2021(187): 103111.

[2] ZHANG Y, LI G Q, DUAN Q Q, et al. An interpretable intrusion detection method based on few-shot learning in cloud-ground interconnection[J]. Physical Communication, 2022(55): 101931.

[3] LI W H, LIU X L, BILEN H. Cross-domain few-shot learning with task-specific adapters[C]//Proceedings of 2022 IEEE/CVF Conference on Computer Vision and Pattern Recognition (CVPR). Piscataway: IEEE Press, 2022: 7151-7160.

[4] ZHANG Z Z, LAN C L, ZENG W J, et al. Uncertainty-aware few-shot image classification[C]//Proceedings of the Thirtieth International Joint Conference on Artificial Intelligence. California: International Joint Conferences on Artificial Intelligence Organization, 2021: 3420-3426.

[5] AFRASIYABI A, LALONDE J F, GAGNÉ C. Mixture-based feature space learning for few-shot image classification[C]//Proceedings of 2021 IEEE/CVF International Conference on Computer Vision (ICCV). Piscataway: IEEE Press, 2022: 9021-9031.

[6] KANG D, KWON H, MIN J H, et al. Relational embedding for few-shot classification[C]//Proceedings of 2021 IEEE/CVF International Conference on Computer Vision (ICCV). Piscataway: IEEE Press, 2022: 8802-8813.

[7] ALDWAIRI T, PERERA D, NOVOTNY M. An evaluation of the performance of restricted Boltzmann machines as a model for anomaly network intrusion detection[J]. Computer Networks, 2018(144): 111-119.

[8] ABDELMOUMIN G, RAWAT D B, RAHMAN A. On the performance of machine learning models for anomaly-based intelligent intrusion detection systems for the Internet of things[J]. IEEE Internet of Things Journal, 2022, 9(6): 4280-4290.

[9] HAGHIGHAT M H, LI J. Intrusion detection system using voting-based neural network[J]. Tsinghua Science and Technology, 2021, 26(4): 484-495.

[10] BASATI A, FAGHIH M M. DFE: efficient IoT network intrusion detection using deep feature extraction[J]. Neural Computing and Applications, 2022, 34(18): 15175-15195.

[11] SOLTANI M, SIAVOSHANI M J, JAHANGIR A H. A content-based deep intrusion detection system[J].International Journal of Information Security, 2022, 21(3): 547-562.

[12] LIANG W, HU Y Y, ZHOU X K, et al. Variational few-shot learning for microservice-oriented intrusion detection in distributed industrial IoT[J]. IEEE Transactions on Industrial Informatics, 2021, 18(8): 5087-5095.

[13] XU C Y, SHEN J Z, DU X. A method of few-shot network intrusion detection based on meta-learning framework[J]. IEEE Transactions on Information Forensics and Security, 2020, 15: 3540-3552.

[14] ILIYASU A S, ABDURRAHMAN U A, ZHENG L R. Few-shot network intrusion detection using discriminative representation learning with supervised autoencoder[J]. Applied Sciences, 2022, 12(5): 2351.

[15] YANG J C, LI H W, SHAO S, et al. FS-IDS: a framework for intrusion detection based on few-shot learning[J]. Computers & Security, 2022, 122: 102899.

[16] OUYANG Y K, LI B B, KONG Q L, et al. FS-IDS: a novel few-shot learning based intrusion detection system for SCADA networks[C]//Proceedings of ICC 2021 - IEEE International Conference on Communications. Piscataway: IEEE Press, 2021: 1-6.

[17] YU L, DONG J T, CHEN L H, et al. PBCNN: packet bytes-based convolutional neural network for network intrusion detection[J]. Computer Networks, 2021(194): 108117.

[18] WANG Z M, TIAN J Y, QIN J, et al. A few-shot learning-based Siamese capsule network for intrusion detection with imbalanced training data[J]. Computational Intelligence and Neuroscience, 2021: 1-17.

[19] GAMAL M, ABBAS H M, MOUSTAFA N, et al. Few-shot learning for discovering anomalous behaviors in edge networks[J]. Computers, Materials & Continua, 2021, 69(2): 1823-1837.

[20] SHI Z X, XING M Y, ZHANG J, et al. Few-shot network intrusion detection based on model-agnostic meta-learning with L2F method[C]//Proceedings of 2023 IEEE Wireless Communications and Networking Conference (WCNC). Piscataway: IEEE Press, 2023: 1-6.

[21] YE T P, LI G L, AHMAD I, et al. FLAG: few-shot latent Dirichlet generative learning for semantic-aware traffic detection[J]. IEEE Transactions on Network and Service Management, 2022, 19(1): 73-88.

[22] VERKERKEN M, D’HOOGE L, SUDYANA D, et al. A novel multi-stage approach for hierarchical intrusion detection[J]. IEEE Transactions on Network and Service Management, 2023, PP(99): 1.

[23] XU H, WANG Y J. A continual few-shot learning method via meta-learning for intrusion detection[C]//Proceedings of 2022 IEEE 4th International Conference on Civil Aviation Safety and Information Technology (ICCASIT). Piscataway: IEEE Press, 2022: 1188-1194.

[24] SHARAFALDIN I, HABIBI LASHKARI A, GHORBANI A A. Toward generating a new intrusion detection dataset and intrusion traffic characterization[C]//Proceedings of the 4th International Conference on Information Systems Security and Privacy. San Francisco: Science and Technology Publications, 2018: 108-116.

[25] SHIRAVI A, SHIRAVI H, TAVALLAEE M, et al. Toward developing a systematic approach to generate benchmark datasets for intrusion detection[J]. Computers & Security, 2012, 31(3): 357-374.

[26] MA W G, ZHANG Y D, GUO J, et al. Few-shot abnormal network traffic detection based on multi-scale deep-CapsNet and adversarial reconstruction[J].International Journal of Computational Intelligence Systems, 2021, 14(1): 1-25.

A network intrusion detection method designed for few-shot scenarios

HU Weichen, XU Congyuan, ZHAN Yong, CHEN Guanghui, LIU Siqing, WANG Zhiqiang, WANG Xiaolin

College of Information Science and Engineering, Jiaxing University, Jiaxing 314001, China

Existing intrusion detection techniques often require numerous malicious samples for model training. However, in real-world scenarios, only a small number of intrusion traffic samples can be obtained, which belong to few-shot scenarios. To address this challenge, a network intrusion detection method designed for few-shot scenarios was proposed. The method comprised two main parts: a packet sampling module and a meta-learning module. The packet sampling module was used for filtering, segmenting, and recombining raw network data, while the meta-learning module was used for feature extraction and result classification. Experimental results based on three few-shot datasets constructed from real network traffic data sources show that the method exhibits good applicability and fast convergence and effectively reduces the occurrence of outliers. In the case of 10 training samples, the maximum achievable detection rate is 99.29%, while the accuracy rate can reach a maximum of 97.93%. These findings demonstrate a noticeable improvement of 0.12% and 0.37% respectively, in comparison to existing algorithms.

intrusion detection, few-shot, meta-learning, network security, deep learning

The Natural Science Foundation of Zhejiang Province (No.LQ23F020006, No.LQ22F020004)

TP393

A

10.11959/j.issn.1000−0801.2023166

2023−04−11;

2023−08−21

许聪源,cyxu@zjxu.edu.cn

浙江省自然科学基金资助项目(No.LQ23F020006,No.LQ22F020004)

胡炜晨(2000− ),男,嘉兴学院信息科学与工程学院在读,主要研究方向为网络安全和机器学习。

许聪源(1990− ),男,博士,嘉兴学院信息科学与工程学院讲师,主要研究方向为网络空间安全和智能信息处理。

詹勇(2002− ),男,嘉兴学院信息科学与工程学院在读,主要研究方向为信息安全和深度学习。

陈广辉(2002− ),男,嘉兴学院信息科学与工程学院在读,主要研究方向为人工智能和信息安全。

刘思情(2002− ),男,嘉兴学院信息科学与工程学院在读,主要研究方向为人工智能和漏洞检测。

王志强(2003− ),男,嘉兴学院信息科学与工程学院在读,主要研究方向为网络安全与人工智能。

王晓琳(1989− ),女,博士,嘉兴学院信息科学与工程学院讲师,主要研究方向为智能回归测试和深度学习。