基于信任的分层无线传感器网络安全簇头选举方案

唐 林

(兰州资源环境职业技术学院信息工程学院 甘肃 兰州 730022)

0 引 言

无线传感器网络(Wireless Sensor Network,WSN)由大量资源受限(有限的能量供给、计算能力以及存储空间)的传感器节点组成,这些传感器节点位于监视区域内,通过无线通信感知信息,以自组织、多跳的形式传输给基站(Base Station,BS)[1]。目前,WSN作为物联网(Internet of Things,IoT)前端重要的感知环节,已应用于许多领域,如智慧城市、智能交通、环境监测等。

从网络拓扑角度,WSN可分为层次WSN和平面WSN,相应的路由协议也分为层次路由协议与平面路由协议。其中,前者通过区域聚合,选举出区域的簇头(Cluster Head,CH),该区域中所有簇成员(Cluster Member,CM),通过簇头的汇聚与转发,将感知信息的传输到BS;后者的所有传感器节点具有相同的功能(感知与传输等),不存在严格意义上的聚合,信息通过节点间的协作多跳,将感知信息传输到BS。层次路由简单,具有较好的能量有效性,适合大规模网络,但其稳定性严重依赖与簇头;平面路由鲁棒性好,但路由的建立与维护开销很大,感知数据传输的跳数增多,环境干扰概率增大,较为适合小规模网络。

随着WSN应用范围的不断拓展,其信息安全威胁也日渐突出。一方面,传感器节点资源受限的特性,使得传统成熟的安全机制(加密、认证等)难以直接应用;同时,与有线通信相比,感知信息通过短距离无线通信技术实现汇聚与转发,使得信息的窃听与拥塞相对变得更加容易。

WSN的安全威胁主要来源于安全攻击。安全攻击通常分为两类:外部攻击(External Attack)和内部攻击(Internal Attack)。外部攻击由网络外部的攻击者发起,其攻击形式主要有:窃听(Eavesdropping)、干扰(Interference Attack)与拥塞(Jamming Attack);内部攻击主要是被捕获和妥协的传感器节点,主要攻击形式有:共谋攻击(Collusion Attack)、诽谤攻击(Bad-mouthing Attack)、选择性前向转发攻击(Selective Forwording Attack)等。改进的加密与签名机制、跳频与扩频技术可以较好地防御外部攻击,但无法防御内部攻击。这是因为妥协节点不但可以获取密钥,而且持有调频图案。不过,目前已有研究表明信任管理技术可以有效地检测并防御内部攻击[2]。

对于层次WSN而言,其簇头的安全性非常重要,如果妥协节点被选举为簇头,则该簇区域内感知数据的完整性与真实性受到极大威胁,另外,也会间接对BS构成安全威胁。基于此,本文研究并提出基于信任的安全簇头推选方案,创新点主要有两个方面:1) 设计高信任的第三方推荐策略,改进了BTMS,实现防御共谋攻击;2) 提出了基于安全与能效均衡的簇头选举方案。

1 相关工作

信任管理方案的本质就是通过实体间的交互与协作,获取可以量化的信任度量——信任值。关于信誉和信任模型主要是基于概率统计的模型,如基于二项分布(Binomial Distribution)的信誉模型、基于BETA分布的信誉模型[3]等。此外,还有基于博弈论的模型、D-S(Dempster/Shafer)证据理论的模型等。

1.1 信任管理机制

Li等[4]针对车载自组织网络(Vehicular Ad hoc NETworks,VANETs)提出了一种抗攻击的信任管理方案。该方案能够检测和防御恶意攻击,并评估VANETs中数据和移动节点的可信度。该方案通过多个车辆感知和收集的数据来评估数据信任;同时,节点信任在两个维度(功能信任和推荐信任)上进行评估,这两个维度分别表示节点可以实现其功能的可能性有多大以及一个节点对其他节点推荐的信任度。实验验证该方案能够准确地评估VANET中数据和节点的可信度,抵抗各种恶意攻击。

Kowshalya等[5]提出了一种面向社交物联网(Social Internet of Things,SIoT)的信任管理方案,实现基于实体行为的可信自动决策。他们使用SIoT信任指标(包括:直接信任、预期信任、信任更新等)计算实体之间的信任度,通过预期信任和定期信任更新检测选择性转发攻击。该方案还可以较快地识别On-Off攻击。

Wu等[6]提出了一种基于Beta和链路质量指标(Link Quality Indicator,LQI)的WSN信任模型。该模型在计算直接信任时要考虑通信信任、能源信任和数据信任。讨论其权重,通过提出一种LQI分析机制,以保持链路质量较差的网络中正常节点的信任值的准确性和稳定性。该方案与基于BETA的信任和信誉评估系统[2]相比,可以防御更多的内部攻击,如DoS攻击和数据篡改攻击,可以有效地减少低质量链接对正常节点的信任值的不利影响,保持正常节点信任值的稳定和准确。

针对环境复杂的水声传感器网络,Han等[7]学者提出了一种基于支持向量机的协同信任模型。该模型中,网络被划分为一定数量的相互连接的簇,其中,簇头和簇成员协同执行功能。该模型主要由三部分组成:1) 簇成员生成信任证据,以反映攻击结果;2) 采用支持向量机技术训练信任预测模型,对信任值进行准确评价;3) 提出了双簇头机制来提高网络的安全性和生存期。仿真结果表明,该方案具有较好的恶意节点检测精度、通信成功率和网络生存期。

Han等[7]考虑了通过应用程序上下文中节点的功能属性度量信任值,以及信任衰减的建模,提出了一种新的信任模型。他们精确地参数化信任,通过信念函数来评估推荐,研究了信任衰减和成熟度对信任评估过程的影响。每个信任组件都通过适当的数学函数进行了灵活的建模。该模型在协作下载环境中进行了评估与验证,结果表明该模型的信任估计和性能具有较高的准确性,可靠性和弹性。

此外,房卫东等[8]研究并提出了基于二项分布的无线传感器网络信任评估系统(Binomial-based Trust Management System,BTMS)。该系统通过对节点行为的监测,使用二项分布描述节点信誉的分布。通过计算得到节点信任值,指导中继节点的选择,降低内部攻击的危害。该方案计算复杂度较低,适合资源受限的传感器节点部署,但节点的信任值计算有待进一步改进。

信任的引入,可以通过信任值、声誉和失效权重等信任信息,检测网络中的内部攻击及时排除恶意节点[9],提高网络的安全性和稳定性,确保网络的正常运行,延长网络的生存周期。

1.2 安全路由协议

安全QoS路由算法可以为车联络(VANETs)提供QoS和安全性保证。Eiza等[10]提出一种新型安全可靠的多约束QoS感知VANETs路由算法,即基于安全ACO的MCQ感知(S-AMCQ)路由算法。他们采用蚁群优化(ACO)技术来计算VANET中受数据流量类型确定的多个QoS约束的可行路由,并考虑了VANET的拓扑特性。仿真结果表明,该算法的安全开销对其性能有轻微影响,但在识别可行路由与根据语音数据包所示的所需QoS约束传递数据包方面具有较好的性能。

无人机(UAV)与WLAN网格网络(WMN)的融合,促进了机载网络辅助应用的出现。考虑到WMN易于遭受路由攻击,攻击者可能操纵有效载荷数据,甚至劫持无人机。Sbeiti等[11]提出了位置感知的安全高效路由方案(PASER)的全面修订版。该方法使用混合密码系统,并利用UAV-WMN的特性实现路由保护。仿真证明,在UAV-WMN辅助的网络供应和区域探索场景中,改进的PASER方案既具备完HWMP路由协议的性能,有具有类似IEEE 802.11s的安全机制。

Chen等[12]研究了在存在非均质窃听者分簇情况下,依据多跳自组织网络中的保密连接概率(SCP)寻找安全路径问题。他们还考虑了随机和固定的窃听者分簇,推导出端到端SCP,以表征具有半双工随机转发的通用多跳无线网络中给定路径的保密性能,并进一步提出了一种新的安全路由算法。蒙特卡罗仿真结果验证表明,提出的安全路由算法提供了与穷举搜索相似的结果。对于随机窃听者分簇而言,最佳路由与分簇的知识无关,指出最佳路径选择取决于窃听者分簇的半径和位置以及每个分簇的窃听者平均数量。

移动自组织网络(MANET)高度动态的无线特性,使之面临许多挑战,例如能量有限、数据包丢失和安全性。Yao等[13]考虑了3D空间内移动节点的分布和移动的3D-MANET,提出了一种基于3D-MANET的节能安全分簇路由[13]。通过节点剩余能量、距离和移动执行单元的聚类,使用萤火虫算法计算累积适应度值;采用了一种基于多度量的强化学习算法,设计了两跳中继选择的新型路由方案。仿真结果表明,其在3D环境下,在数据包传输率、端到端延迟、路由数据包开销、EC和安全强度方面具备了较好的性能。

此外,Ponguwala等[14]学者提出了一种节能的安全路由(E2-SR)方案,以确保MANET-IoT中的数据安全性和完整性。该方案基于哈希链的证书认证(HCCA),提出了利用椭圆曲线验证(SDHC-EC)算法的安全双头聚类算法。通过双状态马尔可夫链模型(DS-MCM)支持WC-PSO算法以增强安全性。仿真结果表明,该方案在数据包传递率、吞吐量、剩余能量和路由开销方面取得了较好的结果。

安全路由在VANET、WSN等分布式网络中有广泛的需求,目前多以采用加密、认证等技术提高路由协议的安全性,这对于资源受限的传感器节点而言,不但可用性上存在问题,而且会大大缩短网络生命周期。

从上面的调研与分析可以看出,如何设计低复杂度的安全路由协议是无线传感器网络信息安全面临的主要问题之一。本文在BTMS基础上,解决第三方推荐的可信性问题,进而将信任值作为约束条件,基于高效LEACH,设计安全阈值函数,提出基于安全与能效均衡的簇头选举方案。

2 方案设计

2.1 改进BTMS方案(I-BTMS)

1) 基于二项分布的信誉与信任值。二项分布B(n,k)表示n次伯努利试验(Bernoulli Experiment)中,有k次成功的概率,可以表示为:

Bin(n,k)=C(n,k)pk(1-p)n-k

(1)

式中:C(n,k)=n!/(k!(n-k)!),p是成功的概率。伯努利试验的特点是:① 每次试验中事件只有两种结果:事件发生或者不发生。② 每次试验中事件发生的概率是相同的。③n次试验的事件相互之间独立。

可以看出,伯努利试验可以很好地体现节点间的互动状况(合作与不合作),故可以使用二项分布模拟节点之间互动。

首先,假设节点i和节点j之间互动了a+b次,从节点i的角度,a代表节点j与之合作的次数,b代表节点j与之不合作的次数,并假设这种合作的概率为p,可以通过二项分布模拟节点i持有节点j的信誉Rij为:

(2)

可以看出,Ri,j是p的概率分布函数,故Ri,j最大值也就表示了p的可能性最大。我们定义该最大值作为节点的信任值,有:

(3)

由式(3)可得p=a/(a+b),节点i持有节点j的当前信任值Ti,j可以表示如下:

(4)

2) 信任值综合。式(4)表示的信任值,是当前时刻节点i持有节点j的信任值Ti,,j,也称为直接信任值DTi,,j。为了更好地实现信任的客观性,这里引入簇头的推荐作为间接信任值,假定当前簇头是安全的,并且其行为是可信任的,我们将簇头对节点j的直接信任值表示为DTCH,j。因此,对于节点i而言,簇头对节点j的直接信任值就是节点i对节点j的间接信任值ITi,j,故ITi,j=DTCH,j。

为实现信任值综合,引入推荐权重因子wrec,由于簇头是安全且可信的,故其取值范围可以考虑为0≤wrec<1。因此综合两方面因素,最后的信任值Ti,j可以表示为:

Ti,j=(1-wrec)×DTi,j+wrec×ITi,j

(5)

另外,对于信任值的初始化,参考文献[8],给出a=b=5。

2.2 基于信任的安全簇头选举方案(T-SCHES)

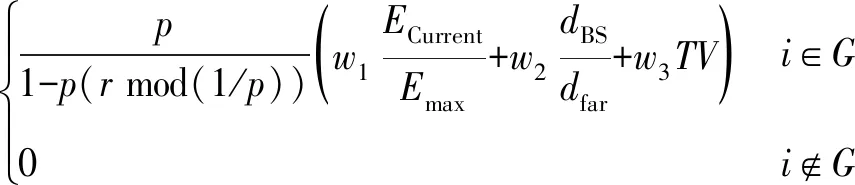

1) LEACH协议的簇头选举方案。LEACH协议的簇形成阶段,通过比较阈值大小的方式来选择簇头。首先在0~1之间选择一个随机的数,如果这个数小于阈值T(i),则该节点当选簇头[15]。阈值函数由式(6)给出。

(6)

式中:p为当选为簇头的概率值,r为当前工作轮次;rmod(1/p)为每一轮循环过程中已当选过簇头的节点的数量;G为每一轮周期中还未当选过簇头节点的集合。对于未当选过簇头的节点,其成为簇头的概率为T(i),随着轮次的增加,其被选为簇头的概率也将增加,使得节点能耗更加均衡。

2) Improved-LEACH协议的簇头选举方案。Amir-thalingam等[16]改进了LEACH协议(Improved-LEACH,I-LEACH)中随机选取簇头节点的方式,引入了两个函数:能量函数和距离函数,将这两个函数赋予权重再进行求和,然后与LEACH协议中的随机阈值概率相乘,得到新的阈值函数如下:

(7)

式中:ECurrent和Emax分别是节点的当前剩余能量和能量最大值,dBS和dfar分别表示节点与基站的距离和簇头与基站的最远距离,w1+w2=1。全新的阈值概率函数综合引入了节点的当前能量和距离远近,能够选择更有优势的节点成为簇头,使其可以通过最短距离最低能耗进行传输数据。

3) 基于信任的安全簇头选举方案。本方案将引入信任值作为簇头选举的一个因素。即,当前轮次中,各个候选簇头节点会将考虑上一轮簇头发放至簇内节点的信任值,该信任值如式(5)计算,再通过簇头节点汇总处理获得。该信任值的影响因素由式(8)表达。

(8)

当信任值小于0.5,也就是小于初始信任值时,基本就可以判断出该节点就是恶意节点,将其影响因素置为0,这样可大大降低恶意节点成为安全簇头的概率,进而提高信息的安全汇聚。优化后的阈值函数如下:

(9)

式中:w1+w2+w3=1,具体权重可以依据不同应用进行确定,如安全性高的应用,可以将权重w3设置较高。本方案具体执行如下:

Step1首轮执行LEACH簇头选举阶段和稳定阶段,并将各个成员的当前信息(如剩余能量、信任值等)通过控制数据包由簇头传输给基站。

Step2基站收到后进行运算,并广播该信息。

Step3各个节点通过向预先设置的簇半径范围内的节点广播控制包,同时以接收到的控制包数量确认邻居节点个数。

Step4各个有资格成为簇头节点的成员通过与阈值函数,进行比较得出是否可以成为当前轮次的簇头。

Step5稳定过程基于LEACH协议的方式,簇内节点将采集到的信息与当前节点信息分别通过数据包与控制包发送给簇头,由簇头将数据压缩后传输给基站。

Step6重复执行Step 2至Step 5。

Step7当前有过多节点死亡时,算法结束。

3 仿真与分析

本节使用MATLAB对本文所提出的I-BTMS和T-SCHES方案进行仿真与分析。

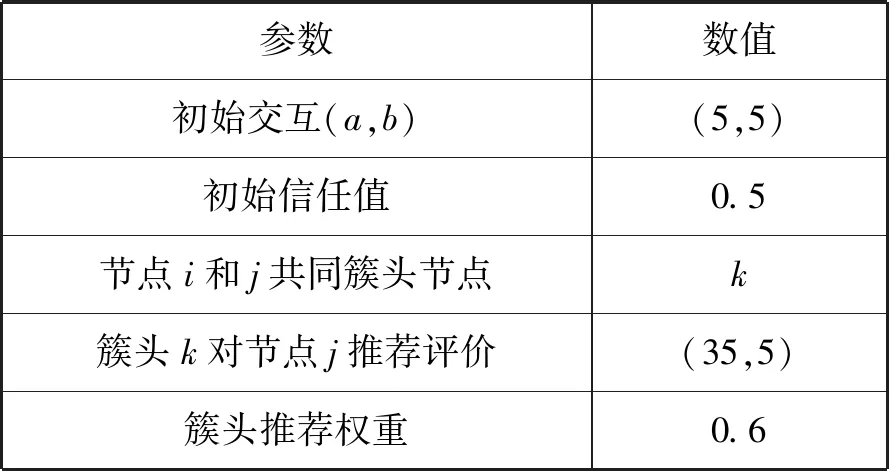

3.1 I-BTMS

假设是理想信道,无串扰和干扰,即数据包都能正常传输。节点间每交互一次,信任值都进行更新,节点i和节点j的在同一分簇中,具有共同簇头节点k,仿真参数见表1。

表1 I-BTMS仿真参数

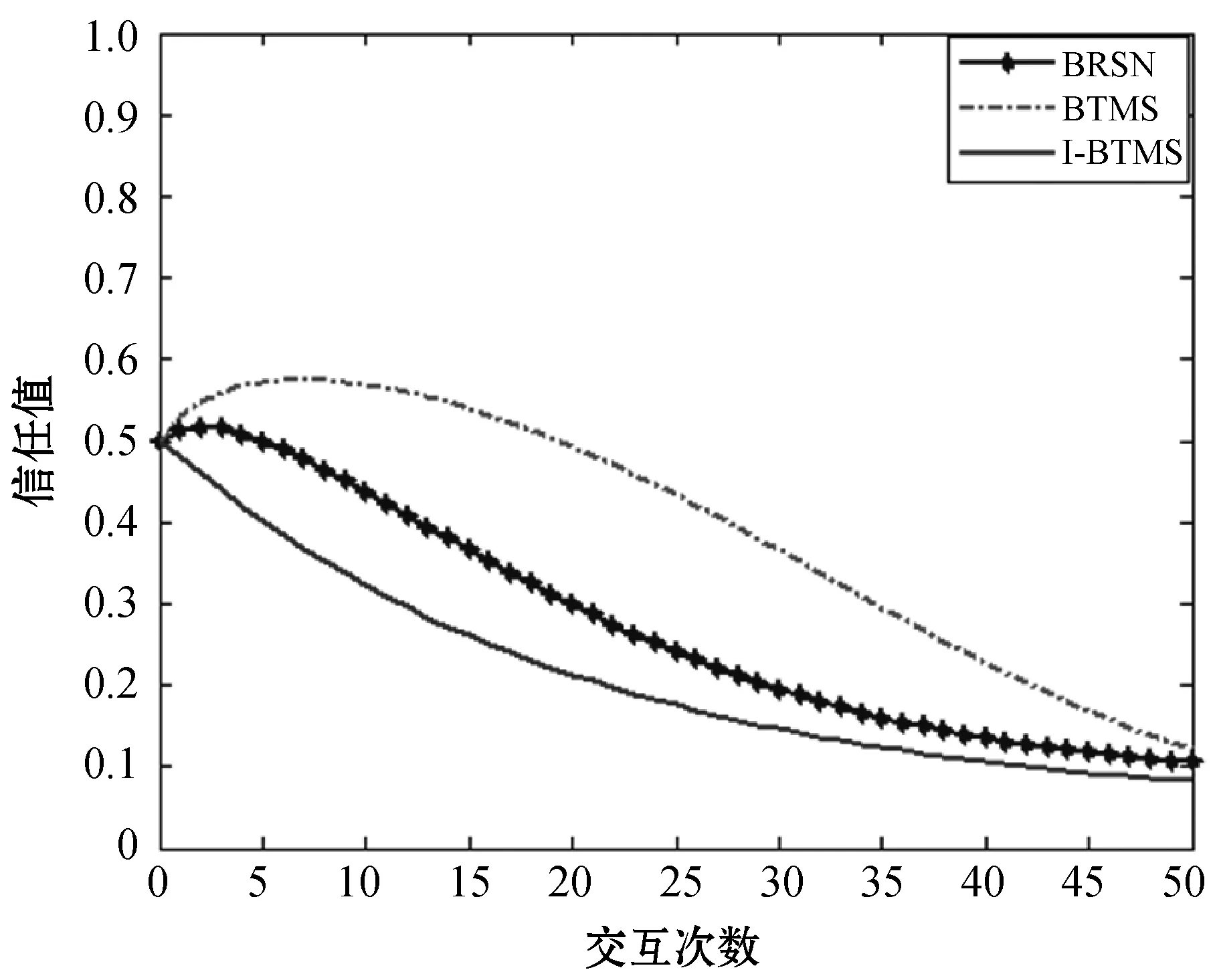

通过仿真可以看出,当邻节点中有恶意节点发动共谋攻击时,随着交互次数的增加,三种方案均可以检测出攻击。BRSN方案和BTMS方案信任值都会短暂上升,这是由于提供第三方推荐的节点是否可信未知,只能通过不断的交互,确认其可信性后,才可以实现对共谋攻击的防御,也就是降低恶意节点的。本文提出的I-BTMS方案通过引入簇头作为安全的第三方推荐,有效地解决了上述问题。从图1中可以明显看出其对共谋攻击的快速检测与响应,有效地降低恶意节点的信任值。

图1 共谋攻击下,三种方案的信任值评估

3.2 T-SCHES

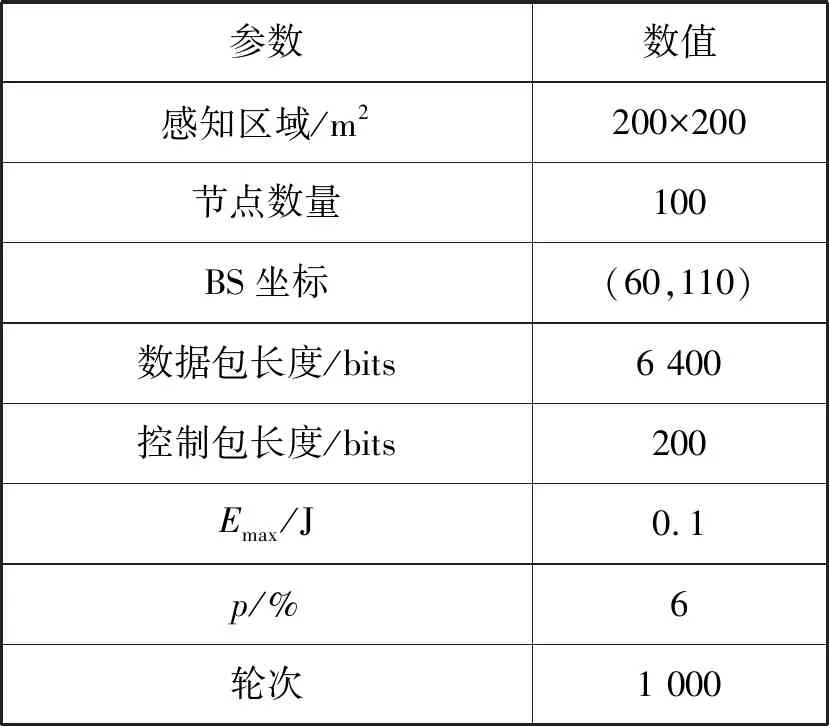

为了验证T-SCHES的性能,以网络消耗能量,生存节点数量,传输数据包数量为评价标准,对比了LEACH、I-LEACH与T-SCHES性能。模拟使用200×200 m2的正方形区域,布置100个传感器节点随机分布。具体仿真参数如表2所示。

表2 T-SCHES仿真参数

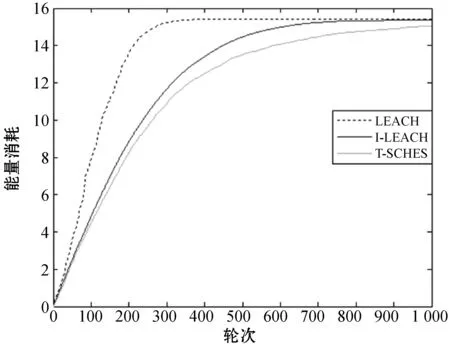

1) 能量消耗。LEACH、I-LEACH和T-SCHES三种方案的节点能量消耗随着网络工作轮次的增加而增加。从图2中可以看出:网络开始运行的最初时间内三种方案的节点能量消耗相差很小,随着运行轮次的增加不断上升。LEACH方案的能量消耗明显高于后两种。运行至中期三者均消耗大量能量,中期至末期消耗能量均较缓慢。总体上,I-LEACH方案与T-SCHES方案能耗较低,这与两者均考虑了能量与距离因素的密不可分。LEACH方案运行到约300轮时网络的剩余能量只剩5%,I-LEACH方案中网络运行到约600轮时,网络剩余能量也仅为5%,而T-SCHES方案运行到1 000轮时,网络剩余能量还有8%。

图2 节点消耗能量对比

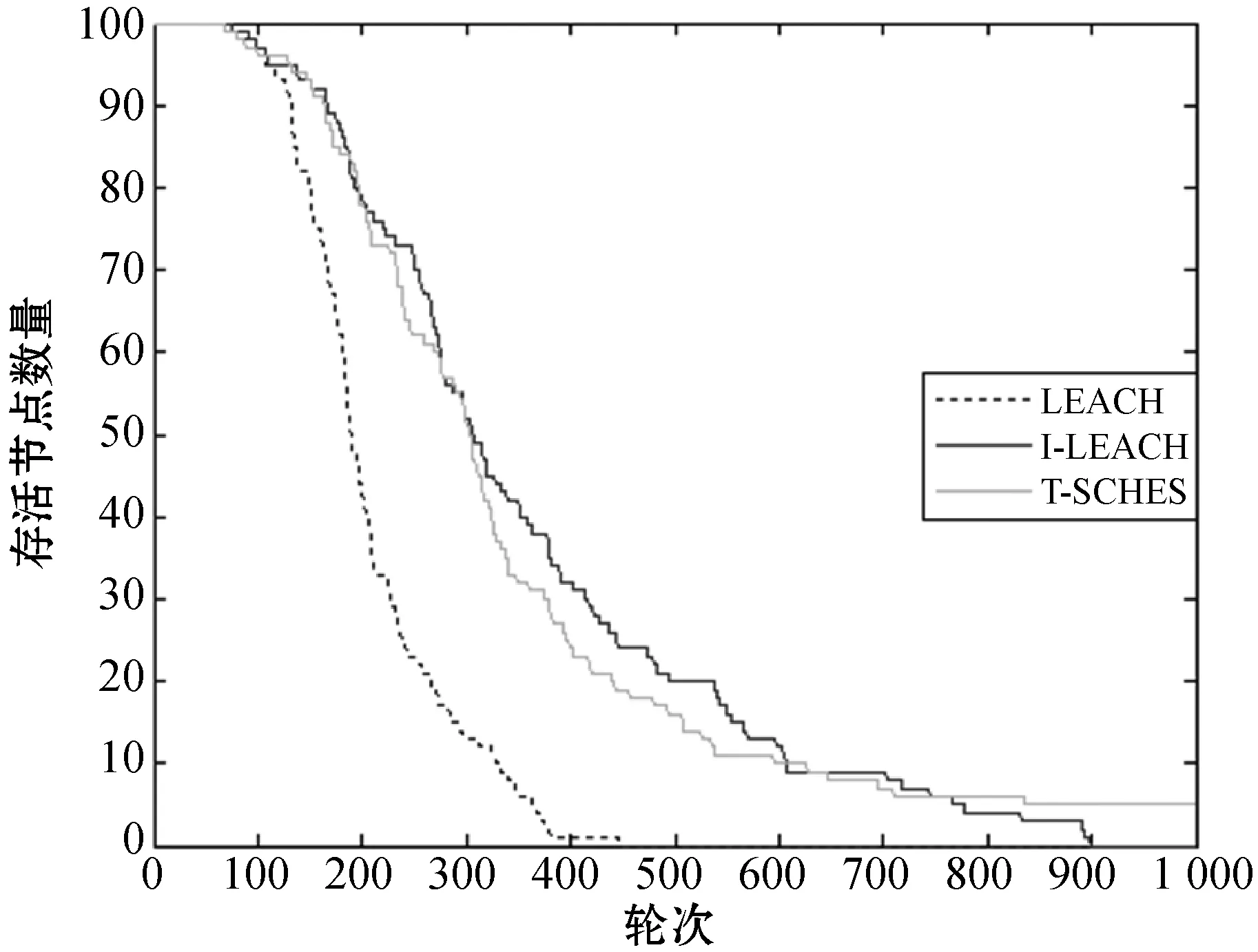

2) 存活节点数量。我们约定,在网络运行到节点出现死亡的时间为稳定运行期,若90%的节点死亡就认为网络的生命周期到此终止。从图3中可以看出,LEACH方案在第66轮出现死亡节点,直到450轮网络生命周期结束。I-LEACH方案在第70轮出现死亡节点,直至第900轮生命周期结束。T-SCHES方案第60轮出现死亡节点,直到第1 000轮还剩余5个节点存活,此时网络生命周期还未结束。

图3 存活节点数量比较

由于I-LEACH和T-SCHES方案考虑能量和距离因素,使能耗更加均衡,因此二者的网络生命周期相比较LEACH更长。但I-LEACH方案未考虑安全因素的影响,存在恶意节点成为簇头节点的可能,不可避免地要增加能量消耗。

3) 传输数据包数量。图4所示为三种方案的传输数据包数量的对比,可以直观地发现,T-SCHES方案传输的数据量远高于LEACH方案,但与I-LEACH相比较,传输数据包的数量也减少一些。这是因为T-SCHES方案在选举安全簇头时,不但参照剩余能量与距离,还参考了信任值,而信任值的汇聚与发布不可避免地占用传输资源,进而导致单位轮次内,传输数据包数量减少。

综上可以看出,本文所提出的T-SCHES方案不但可以以更低能耗、更长的网络生命周期来可靠地传输数据,而且可以通过推选安全簇头,实现数据的安全传输。

4 结 语

本文针对层次WSNs中选举安全簇头的问题,改进了基于二项分布的无线传感器网络信任评估系统,通过引入簇头的信任评价,解决了第三方推荐的可信度问题。本文进一步将当前输出的信任值作为下一轮簇头选举的因素,结合节点的能量消耗,设计了基于信任的分层无线传感器网络安全簇头选举方案,保障了簇内信息的安全汇聚,形成了有效的安全迭代。仿真结果表明,本文提出的方案不但可以有效地防御共谋攻击,而且实现了安全性与能效的均衡,提高网络安全性,延长网络生命周期。在未来工作中,我们将安全传输方案的设计拓展到平面WSNs中。