电力系统专网违规外联综合防护体系研究

顾浩 谭玉莹 张铭伦

关键词: 电力系统;外网;专网;违规外联;综合防护体系

0 引言

电力系统是国家能源命脉之一,其网络运行的可靠、稳定和安全直接影响着全国电力能源的供应和电力核心数据的安危。如今大变之世,和平中充满着诸多动荡,网络攻击战在无形中持续上演,因此保障电力系统网络安全更是刻不容缓[1-2]。电力系统有其重要和特殊的地位,其专网覆盖全国,它和运营商所部署的互联网(下称外网)天然物理隔绝,从而减少了大量的互联网攻击,但若由于电力员工的误联操作、接入外置网络设备、违规外修、利用“数据线远程”绕过等原因,造成电力系统专网(下称内网)与外网直接或间接联通起来,则使电力系统网络失去了物理隔绝的保护,面临着巨大的网络安全风险[3-5]。

为解决专网违规外联问题,经过诸多学者的努力,现已有多项研究成果。曲广平等人[6]利用操作系统自身携带的访问控制策略,通过限制数据包转发范围,从而切断终端与互联网之间的通路,但其并未考虑到安全策略本身的防护和接入合法问题。陈晓杰等人[7]通过融合代理和双机监控的优势,提出一种改进的电力系统网络违规外联监控方法,但其并未对违规外联问题本身的解决给出方案。叶水勇等人[8]提出一种通过在计算机终端上安装软件防火墙的方式,过滤互联网数据包,解决违规外联问题,但其并未考虑软件策略和网关防护问题。为了弥补上述方案的不足,文章提出一种兼具终端硬件、终端操作系统和网络层面防护能力的综合防护体系CPIO(Comprehen?sive Protection System for Illegal Outreach,CPIO) 。

1 违规外联综合防护体系CPIO

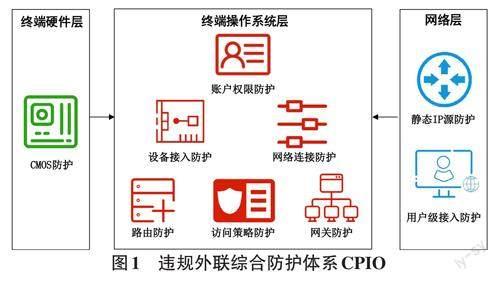

违规外联综合防护体系CPIO深入分析违规外联发生的根本原因,分别从终端硬件、终端操作系统和网络层面破除违规行为发生的必要条件,从而达到违规外联防护的目的。违规外联防护总体目标分为两点,一是实现内网终端在物理接入外网时,无法访问外网资源;二是实现外网终端在物理接入内网时,无法访问内网资源。

通过防护总体目标可知,违规外联防护措施的核心在于阻断非法接入设备的流量外出。為阻断非法设备流量外出,CPIO从终端操作系统自身出发进行第一道阻断,然后从网络层进行第二道阻断。在图1 中,CPIO终端操作系统层阻断主要是从避免终端接入非法流量收发设备(外置网卡等)、防止篡改终端网络连接信息、消除非法路由、控制可达范围和确保网关合法等方面着手,最大限度地降低非法流量外出的概率。除此之外,为保护上述加固措施不被破坏,依照按责赋权的原则,降低终端使用人员对操作系统的操作权限,同时为防止操作系统自身被非法篡改,CPIO增加了终端硬件层防护措施。在图1中,CPIO 网络层阻断主要是从设备和用户接入合法化校验入手,由于终端的网络连接配置信息由网络层固定分配,因此确保接入合法化也是保证终端操作层中网络相关防护措施的有效性。

1.1 终端硬件层防护

在CPIO中,终端操作系统上需配置多项防护措施,为确保这些防护措施的安全有效,防止违规破解操作系统管理员账户密码、重装操作系统等行为的发生,需对终端操作系统进行相关保护。通常情况下,若想实施上述重装或破解密码行为,首先需在终端主板BIOS系统中配置移动存储介质引导启动顺序,然后利用移动存储设备中已安装的PE(PreinstallationEnvironment,PE) 引导终端启动或破解工具,以此来实现操作系统的重置或账户密码变更。在CPIO中,通过设置CMOS密码来防止BIOS配置被非法篡改,同时为避免利用主板电池放电或更改CMOS跳线来破解CMOS密码,需将主机锁入专用主机柜中,仅暴露必要的接口面板和按键。终端硬件层防护实现过程为:① 进入终端主板BIOS系统,配置启动引导,将本机操作系统存储设备设为第一启动项;②设置CMOS密码;③保存配置退出;④将终端主机放于专用机柜中上锁。

1.2 终端操作系统层防护

终端操作系统层防护基于终端硬件防护,分别从账户权限防护、设备接入防护、网络连接防护、路由防护、访问策略防护和网关防护6个方面对终端操作系统进行违规外联全面加固,其中账户权限防护又为其余5项提供安全保障。

1) 账户权限防护

账户权限防护是终端操作系统层防护的第一道防护措施,是其余防护措施的基础。通常情况下,用户使用Administrator管理员组账号登录系统,其权限过大,无法防御非法篡改系统防护配置。在电力系统一般办公场景下,用户仅需使用User用户组账号即可满足正常需求。User用户组账号不能修改组策略、网络连接属性、路由配置、重新安装操作系统等。在CPIO中,管理员账户仅作为专业运维人员的运维账户,为普通用户日常办公创建User组账户,通过配置管理员账户密码禁止普通用户使用管理员账户登录。账户权限防护实现过程为:①进入系统账户管理,创建普通账户;②进入计算机管理,在本地用户和组模块中,将新创建的普通账户加入User组;③更新管理员账户密码并保密;④使用普通账户登录系统。

2) 设备接入防护

设备接入防护主要为解决用户违规使用外置网卡、蓝牙、数据线远程控制设备等问题。每个接入计算机的设备在操作系统中都存在唯一的硬件ID属性,通过配置准入设备ID白名单,从而实现对接入设备的控制。设备接入防护实现过程为:①在计算机设备管理中确定许可安装的设备硬件ID;②进入系统组策略设备安装模块,启用设备ID白名单访问控制策略;③ 将许可安装的设备ID配置于策略白名单中。

3) 网络连接防护

网络连接防护主要为解决用户私自修改连接属性,包括网关、DNS、IP地址等信息的问题。如果用户非法私自修改网络连接信息,则内网终端可以访问外网或是外网终端访问内网。在CPIO中,通过对网络连接属性权限进行控制,实现只有管理员账户才可对其进行运维。其次,如果启用动态主机配置DHCP功能,一旦内网主机连入外部网络,则会直接获取到正确的外网连接配置信息,从而导致违规外联的发生,外网主机连入内网亦是如此。在CPIO中,网络连接属性IP地址、掩码和DNS通过静态配置完成,不配置网关。网络连接防护实现过程为:①在系统服务模块中关闭DHCP Client服务;②在网络连接属性中,配置静态连接信息;③进入系统组策略用户配置中的网络连接模块,启用禁止访问连接属性策略;④启用禁止创建新连接策略。

4) 路由防护

路由防护主要是为解决终端默认路由访问边界过大的问题。由于电力内网独立于运营商外网,因此其不受局域网私有网段限制,这样一来,内网终端上可能存在和外网重叠的网段路由。如果该重叠路由不是按需配置,而是使用默认路由,一旦内网主机和外网网关一致,且内网主机又接入外网时,内网主机则拥有主动访问任何外网资源的路由,这无疑是非常危险的。在CPIO中,由于不配置网关,因此不会产生指向网关的默认路由,而是在终端上配置所需的静态路由,从而缩小终端网络暴露范围,极大地降低了发生外联时的威胁。路由防护实现过程为:①确定电力系统中内网终端所需访问网段;②在系统DOS界面中,使用route命令配置静态路由,下一跳为实际网关地址。

5) 网关防护

网关防护的主要作用是:当内网和外网局域网网关IP地址重叠时,阻断外联流量,避免违规外联发生。上述情境下,路由防护只是尽可能地降低终端网络暴露风险,但违规外联依旧会发生。在CPIO中,通过在终端操作系统中绑定网关设备的IP和MAC地址,确保网关设备的唯一合法性,从而避免网关IP地址重叠时违规外联事故的发生。网关防护实现过程为:①查看网关设备的IP 和MAC 地址;②在终端操作系统DOS界面上,使用“netsh interface ipv4 show in”命令查看网络连接编号Idx;③使用netsh -c i i add neighbors “网络连接编号Idx”“网关IP地址”“网关MAC地址”命令,进行网关绑定。

6) 访问策略防护

访问策略防护是对路由防护的进一步加固,防止在路由防护配置存在缺陷的情況下,确保内网终端访问范围不扩大,从而降低违规外联风险。在CPIO中,采用终端操作系统自身的网络访问控制策略实现流量控制。首先,通过配置允许源为终端合法网络连接中的IP地址,目标地址为所需访问的内网地址段的控制策略,然后配置拒绝目的地址为任意的默认控制策略,从而实现内网终端只可访问被许可的网段。访问策略防护实现过程为:①在终端操作系统组策略中创建IP安全策略;②添加允许访问的目标网段的IP策略;③添加禁止一切访问的默认策略。

1.3 网络层防护

网络层防护以阻断外网设备接入内网为核心,精控网络流量,细化防护粒度,从而防止内网数据外泄和保证内网终端的合法性。为实现网络层防护需求,CPIO采用了静态IP源防护和用户级接入防护,其中静态IP源防护以地址为防护粒度,确保入网设备和地址的合法性。用户级接入防护则是在静态IP源防护的基础上,精细防护粒度,对网络用户的合法性进行验证,降低外网终端冒充合法终端接入的可能性。

1) 静态IP源防护

在网络连接防护中,采用了静态配置终端IP地址的方式,该IP是由运维管理员固定分配,为了防止非法终端冒充接入内网,CPIO在终端接入网络设备上开启静态IP源防护。所谓静态IP源防护,是通过手动将用户终端IP地址和MAC地址的映射关系写入接入网络设备的DHCP Snooping表中,当用户终端数据包到达接入层网络设备时,网络设备会对数据包的源IP地址和MAC地址的映射关系进行检测,若在DHCPSnooping 表存在记录,则允许通过,反之则不允许通过。

相较在核心层网络设备上配置ARP绑定来实现合法接入,CPIO中的静态IP源防护有两大关键优势。①可实现接入层IP地址合法接入,即可阻断非法终端访问同VLAN网络终端,这对于电力系统网络安全尤为重要。②可阻断非法终端单向数据发送,即采用ARP绑定时。虽然非法客户端无法收到远端网络数据,但其仍可主动将本地数据发往远端网络设备。静态IP源防护实现过程为:①在接入网络设备上开启DHCP服务,但不启用地址分配功能;②在接入网络设备上开启DHCP Snooping服务,在连接终端的接口下开启IP地址源防护;③配置终端DHCP Snoop?ing静态绑定表。

2) 用户级接入防护

静态IP源防护实现的是终端设备级接入防护,在电力系统中,为了更进一步实现一人一机的网络接入要求,避免非法终端冒充合法内网终端接入内网,CPIO采用802.1x技术实现用户级合法接入,只有终端用户输入合法的用户名和密码,才可通过接入验证。用户级接入防护实现过程为:①在接入层网络设备上开启802.1x认证;②在接入层网络设备上为终端用户配置认证用户名和密码;③在接入层网络设备上激活认证用户,并在终端上认证测试。

2 结束语

网络安全是电力系统安全生产过程中的重要一环,而违规外联防护又是其关键基础。为解决违规外联问题,保障内网运行和数据安全,文章综合考虑了产生违规外联的各种条件,针对性地从终端硬件设备、操作系统和网络层三个方面着手,提出了一种可极大降低违规外联发生概率的综合防护体系CPIO,并给出了防护措施的实现方法,破除了产生违规外联的必要条件,基本解决了电力系统中专网违规外联的问题。