基于大数据的异构网络安全监控算法研究

黄式敏

关键词:大数据;异构网络;网络安全;安全监控

中图分类号:TP393 文献标识码:A

文章编号:1009-3044(2023)03-0072-02

在计算机技术不断发展的过程中,我国也逐渐进入信息化时代。信息化为我们带来了极大的方便,但也导致出现网络安全隐患问题。在大数据时代中,网络系统安全问题也越来越严峻。要想在数据库中寻找安全问题,就要花费大量的时间和精力。在异构网络模式形成下,会产生大量无法解决、复杂的问题。要想在大数据时代中保证网络系统的安全,就要创建完全的异构网络安全监控系统,实现全部数据的系统、全面和综合分析,从而寻找问题的所在,使用针对性的措施解决问题,为网络安全提供可靠、安全的保障[1]。

1 基于大数据的异构网络安全监控模型

1.1 安全分析需求

在大数据发展的过程中,数据预测不仅是重要研究对象,而且是学术界针对预测问题的研究重点:(1) 趋势预测。通过事物的属性与前期态势分析,预测事物的发展轨迹与最终发展趋势;(2) 缺失信息预测。所看到的信息为所有真实信息中的小部分,如何通过所得到的已知信息对未知信息进行预测。在现代数据时代中,通过这两种预测角度实现异构数据元分析,对如何利用已经发生的事件轨迹预测安全态势和事件,并且考虑通过安全事件对安全环境影响进行分析,针对成熟的安全技术实现,包括防火墙、IPS和IDS等。

在异构数据源分析模型设计过程中,要求具备快速反应能力,能够针对异常安全事件报警使用针对性措施,避免事件对网络造成影响。另外,还要通过大量告警数据对核心数据进行提取,从而及时寻找问题并解决。大数据能够展现数据的外部性,通过数据的交叉分析,从而提高自身价值。基于大数据环境的异构数据源分析为事件关联,网络环境中存在大量安全设备与网络设备。国内针对传统事件的关联具有一定科研成果,比如人工神经网络、贝叶斯网络推理理论等,此分析方法是对异常检测系统提出的,并没有针对网络,缺乏全局性,信息网络监控设备数据缺乏联系,无法联合数据分析。在大数据环境中,异构数据能够充分考虑算法和架构,在不会导致数据价值损失的背景下对数据进行清洗,缩减核心数据规模,基于此实现数据关联,发现信息安全异常行为并且预警。

1.2 网络安全监控模型

现有网络安全监控缺乏事件分析能力,事件监测数据为原始数据,无法实现知识化处理。在大数据环境中,各种安全技术在不断发展,从而导致网络安全环境数据异构,缺乏整体网络安全态势及时、精准的数据分析。数据量巨大的安全事件包括大量的不可靠信息,降低了数据环境下信息安全原始事件的数据分析价值。所以,传统算法具有适应性问题,复杂度比较高,无法满足大数据环境需求。相关研究表示,部分简单算法对大数据处理是有效的。以此,设计网络安全监控模式。

1.2.1 大数据收集模块

利用此模块收集信息网络安全环境数据源,原始数据为安全设备、网络设备、日志与事件信息等。其次,提供SNMP、SDK和KAP等接口。

1.2.2 大数据整合模块

通过大数据收集的数据比较凌乱,假如各信息源存在不同的数据格式,就会导致监测系统处理存在问题。利用此模块处理问题,并且对源数据进行过滤处理,根据用户设置的分类规则对数据进行分类。要充分考虑隐私信息的去隐私化处理,利用源数据得出隐私数据的索引字段[2]。

1.2.3 大数据关联分析

虽然通过上述阶段已经去除数据冗余,但是整体网络安全监控大部分为初始数据,要求寻找核心數据。关联信息指的是实时事件与历史趋势对比,此种指的是真实的攻击行为。此模块能够对时间规则库进行分析,事件库中存储相应异常行为模式与安全漏洞等。在出现网络安全事件的过程中,通过大数据关联分析模块对核心数据进行细化,与逻辑拓扑对应,跟踪事件。利用安全行为流程的解析,对真正攻击行为进行鉴别,实现安全事件发生位置的定位。在大数据关联分析过程中,算法和时间规则为重点,从而提出了流量规则和关联规则,从而解决大数据挖掘问题。

1.2.4 大数据综合评测

此模块综合处理分析的结果,以此实现可视化输出显示。利用大数据分析对当前网络安全情况和发展趋势进行预测,利用针对性的对策分析结果实现相应流程的制定,对特定管理员进行反馈。在此模块中,能够对管理员提供指导和帮助信息[3]。

2 基于大数据的异构网络安全关联算法

2.1 关联算法

大数据异构网络安全监控体系的逻辑推理重点为分析数据关联性,在对异构网络安全关联算法设计过程中,主要内容为:(1) 对处理后核心数据的数据项关联规则进行处理;(2) 对大数据环境中异构网络安全监控系统流量进行分析,对流量规则进行提取;(3) 对异构设备核心数据和流量数据相关性进行分析。如何转变数据为研究主要内容。在设计现代异构网络模式的过程中,网络安全监控尤为重要[4]。

2.2 异构网络安全管理算法的设计

在大数据环境中,明确有效、核心的数据内在联系,对各种信息进行组织,从而使开发人员、研究人员得出数据关联信息。数据关联分析指的是异构网络安全监控系统研究重点,所以网络安全监控系统设计的复杂规则为:(1) 处理核心数据关系;(2) 对网络中所有设备流量的使用情况分析,得到流量规则,运行在网络中[5]。

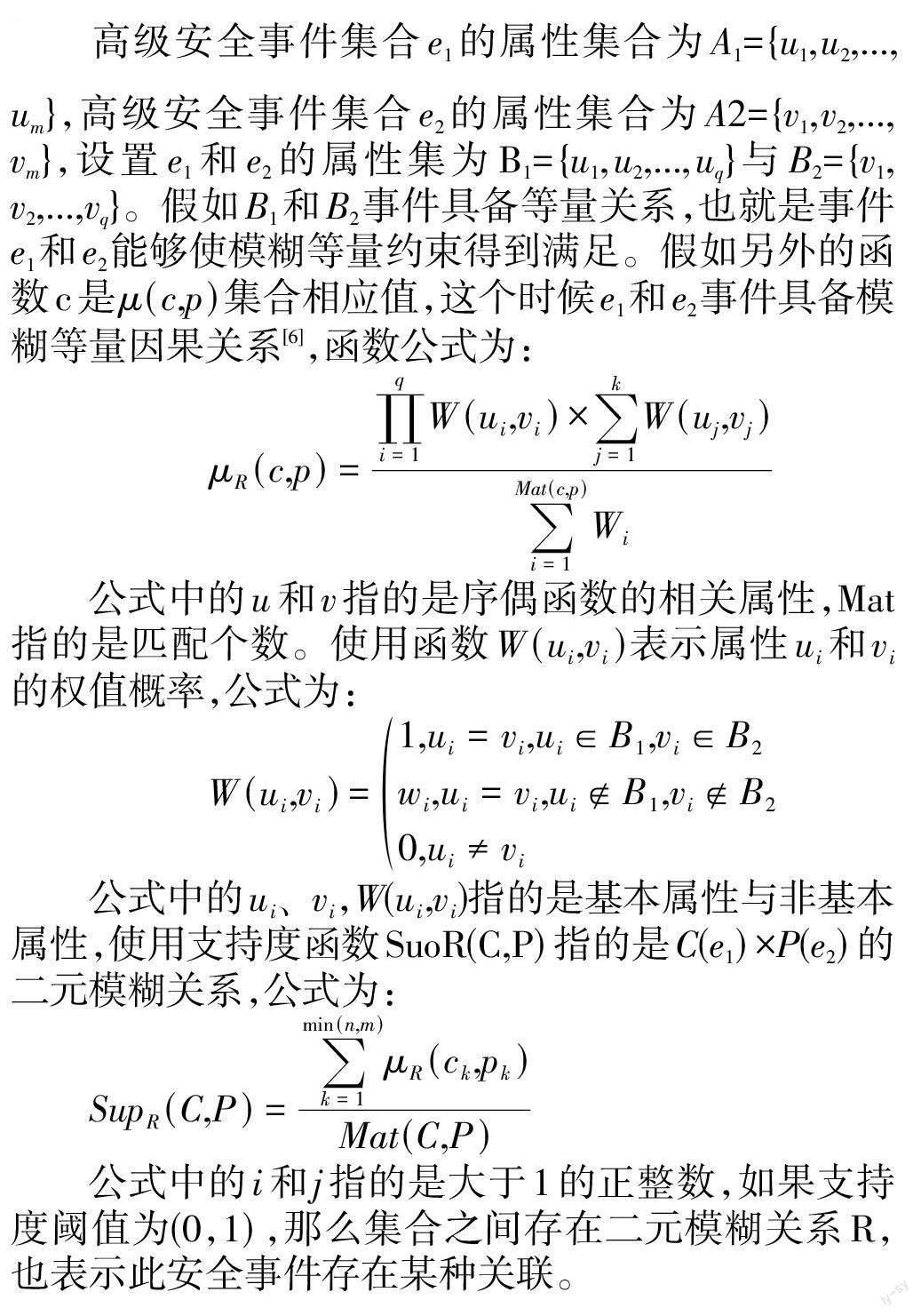

以相关研究表示,使用规范化处理与去除冗余方式对数据聚集,并且导出全新属性,使用四元组(A,P, C,O) 对不同事件因果联系进行分析与描述,指的是安全事件、前提条件、安全事件集合和安全事件相关的属性集合。如果其中两个事件属性不同,说明两个事件存在不同实例。基于模糊理论,e1和e2指的是安全事件,C(e1) ×(e2) 指的是安全事件之间二元模糊因果关系。μR(c,p)指的是隶属度函数,取值区间为[0,1]。所以,在模糊集合R中的隶属度表示为(c,p) ,1说明c 和p 的模糊因果关系最大,0说明两者没有关系。

3 网络安全监测的应用实践

基于此算法创建安全监测平台进行实践,包括数据采集、分析与态势展示等核心功能,通过此技术实现全网协同联动的态势感知、监测预警与应急处置,表1为计算节点配置。

(1) 基于多源异构大数据分析技术,能够使全网威胁感知能力得到提高,并且支持多源异构安全数据的接入,包括安全日志、网络流量日志、威胁情报与应用日志等。针对大数据框架,实现数据的关联分析、存储与秒级查询。和威胁感知规则引擎结合,实现网络已知威胁的发现与告警。

(2) 基于安全事件的全生命周期管理,使网络安全运营能力得到提高,实现网络安全事件与威胁的全生命周期管理,包括分析研判、事件发现、验证、处理等环节。在网络安全运营中,使管理、技术、人员与流程结合,使安全运维人员实现问题闭环处置[7]。

(3) 基于高可信威胁情报数据支撑,使网络安全事件响应处置能力得到提高,针对突发重大安全事件与特定行业安全威胁分析,支持外部威胁的精准识别与追溯。和通报预警机制结合,实现网络安全事件的处置与响应。

(4) 基于微观与宏观的安全视角,使网络安全全局可视能力得到提高,对全网安全态势实时监控,通过宏观视角对整体安全情况进行掌控,通过微观角度对安全线索捕获,从而快速判断网络整体态势和威胁相关影响范围、目的和攻击路径,支撑有效响应和决策[8]。

互联网安全防护是大数据环境下解决安全问题的重点,要维护互联网的安全。目前,维护互联网安全的重点为控制访问设置,利用用户访问权限的设置,对互联网络安全使用进行保证。比如,通过身份认证和密码避免黑客攻击,根据访问权限进行设置。其次,设置数据加密,隐藏用户数据信息,保证用户数据的安全性。为了加强网络安全,还能够设置网络隔离,实现用户数据存储系统的防火墙,对大量信息进行识别,筛选有效信息。设置防火墙能够对计算机隔离,对隔离后网络安全性进行保证。最后,实现用户网络的入侵检测,及时阻拦非法用户入侵行为。此种监控技术使用主动方式对网络安全防御,消除防火墙不足,也是全方位网络化安全实时保护的技术[9]。

4 结束语

在信息化时代下,网络安全成为国家和人们所重视的问题。在现代异构网络模式中,网络安全监控难度比较大,只有创建健全、科学、完全的异构网络安全监控体系,才能够保证监测信息的可靠性与准确性,提高监测效率,及时发现网络安全问题。相信在研究人員的努力下,寻找更加先进的关联算法,从而准确、快速地将数据转变成有用的信息知识,为人们提供可靠的网络信息数据。