网络资产的探测关键技术分析

涂伟

(武汉科技大学 湖北省武汉市 430081)

随着信息化的普及,关键信息基础设施的地位也在不断提高。为了使信息基础设施受到网络攻击的问题得到解决,要求创建监测预警机制,以此对感知网络安全态势群方面监测[1]。但是,现代网络资产管理的方式落后,系统设备数量多,而且业务系统比较繁琐。以此,本文利用网络资产识别平台感知网络资产,预警设备的安全风险,对应用系统漏洞进行扫描,实现网络非法外联监测,保证网络的安全性,避免出现网络风险[2]。

1 网络资产的情报内涵

1.1 资产情报

网络安全是一种攻防对抗博弈,全面升级防御技术和攻击技术。情报是指针对攻击对手使用的技术、工具等,也就是利用相关的威胁情报发现恶意活动,对攻击组织和黑客进行定位[3]。

对所有资产信息进行收集,黑客对企业组织资产情况进行全面掌握,从而寻找短板和突破口。资产情报利用攻击者视角使客户对自身资产详细情况分析。也就是说,互联网资产情报是互联网攻击者利用网络空间测绘技术,对单位组织互联网资产的暴露信息、威胁信息和漏洞信息进行全面收集,实现互联网资产情报库的创建[4]。

1.2 资产暴露情报

资产暴露指的是暴露互联网资产信息,攻击者和互联网都能够直接进行访问:

(1)域名。包括域名whois 信息,域名中的全部子域名;

(2)人员。在资产暴露情报中,人员信息为重点,主要包括电子邮箱、账号等信息。此信息能够通过社会工程学攻击、账号撞库攻击等;

(3)IP 信息。包括资产全部IP,每个IP 信息的运营商、绑定域名、开放端口和地理信息等;

(4)服务。包括服务运行协议、应用标题banner和关联应用系统等。

1.3 资产指纹情报

指的是基于资产暴露信息实现深入探测,对详细系统、服务、设备等信息,具体包括在线设备、指纹和应用系统指纹等。详细资产指纹信息能够对暴露面进行确定,对安全事件影响范围进行定位,使用针对性的响应措施[5]。

2 网络资产管理的现状

2.1 信息不同步

数据中心或者云平台,存在大量主机、系统,当前数据中心或者云平台采用:申报-审批机制,这种机制存在很大弊端,即无法对登记后的系统进行有效监管,比如:用户申报一个虚拟机做FTP 服务器,这个机器有可能被用户用来做BBS 系统、个人blog 系统,更有可能被作为私服、赌博网站。现有机制无法对此进行有效管控[6]。

2.2 管理难度大

(1)网站数量众多,管理成本高;

(2)没有明确的备案管理系统,工作主要依靠人工,责任划分不明确;

(3)私搭乱建现象严重,不易检测;

(4)退运的网站,缺乏有效管理手段,常常成为孤岛网站。

2.3 缺少风险发现能力

(1)网站或内部业务系统等资产存在弱口令,存在较大风险;

(2)85%以上的攻击是利用安全漏洞发起,但由于缺乏检测机制,无法发现下设网站业务系统存在的漏洞风险。

2.4 缺少安全监控机制

(1)监控资产是否存在漏洞;

(2)监控网站页面内容完整、不被篡改;

(3)监控网站,避免网站挂马降低客户满意度;

(4)监控网站是否具有敏感信息,如果存在敏感信息要根据实际内容实设置告警功能,以量化标准实现网站安全事件严重程度的告警,避免出现风险和损失。

2.5 应急响应模式缺失

境外如反攻黑客、ISIS 组织对中国政府类、教育类系统攻击有恃无恐,在重大时期屡次发生大量安全攻击事件,造成及其恶劣影响。常常发生此类事件时候,我们应急方法缺失,使得攻击事件造成的危害不断蔓延和扩大。

3 网络资产探测技术的优势研究

3.1 传统网络资产探测

利用网络资产管理角度分析,网络资产探测能够实现软硬件的升级,全面分析旧版本软件,通过最新威胁情报启动响应措施,避免漏洞和威胁的出现。其次,及时发现非法资源,使问题能够在短时间内处理,降低因为安全问题导致的损失。网络资产探测能够使网络安全监控和威胁态势感知更加的方便,使入侵检测系统效率得到提高,还能够全面分析安全威胁。以自身所掌握的网络资产情况,从而将不相关的规则去掉,提高检测效率,对告警信息进行过滤,降低网络安全管理人员的告警分析压力,对有效攻击进行处理。另外,针对新型高级持续攻击,大规模网络安全管理人员能够通过网络资产探测结果,结合网络资产、拓扑结构和漏洞等对高危攻击路径进行分析,以评估结果使用重点防御与响应对策,使防御针对性得到提高。另外,通过安全渗透测试角度分析,网络资产探测能够收集渗透信息,利用网络资产探测掌握目标主机内的操作系统类型、版本信息、应用程序类型和开放端口。对目标网络安全情况进行掌握,选择合适的渗透方法[7]。

3.2 网络中资产探测的优势

通过安全风险快速探测软件和网络资产识别等技术,能够及时发现资产,并且对资产进行核查、识别和发现,比如打印机、终端、服务器等设备。对网络资产常见弱口令进行扫描,实时感知分析设备,预警设备风险。根据网络资产的类型评估资产安全风险,扫描资产风险漏洞,能够实现定制化和验证机制等功能。

3.1.1 自动智能识别核查

利用智能分析归类算法对网络资产自动清查,使识别率与可靠性得到提高。对智能核查网络资产进行自动核查,能够及时发现运维人员的乱建系统、私搭服务,或者没有根据规定开启端口和服务。不需要人工操作,能够解决人工核查低效与不完整性。

3.1.2 快速风险监测

对于网络资产的种类、地点等特征,实现风险和漏洞监测算法的优化,对资产会受到的影响进行侦测。

3.1.3 设备风险预警

全面展示漏洞信息和设备信息,利用各种方式实时告警,对风险数据进行管理,实现风险闭环处置、态势的可视化展示,并且提出针对性的建议[8]。

4 新型网络资产探测技术

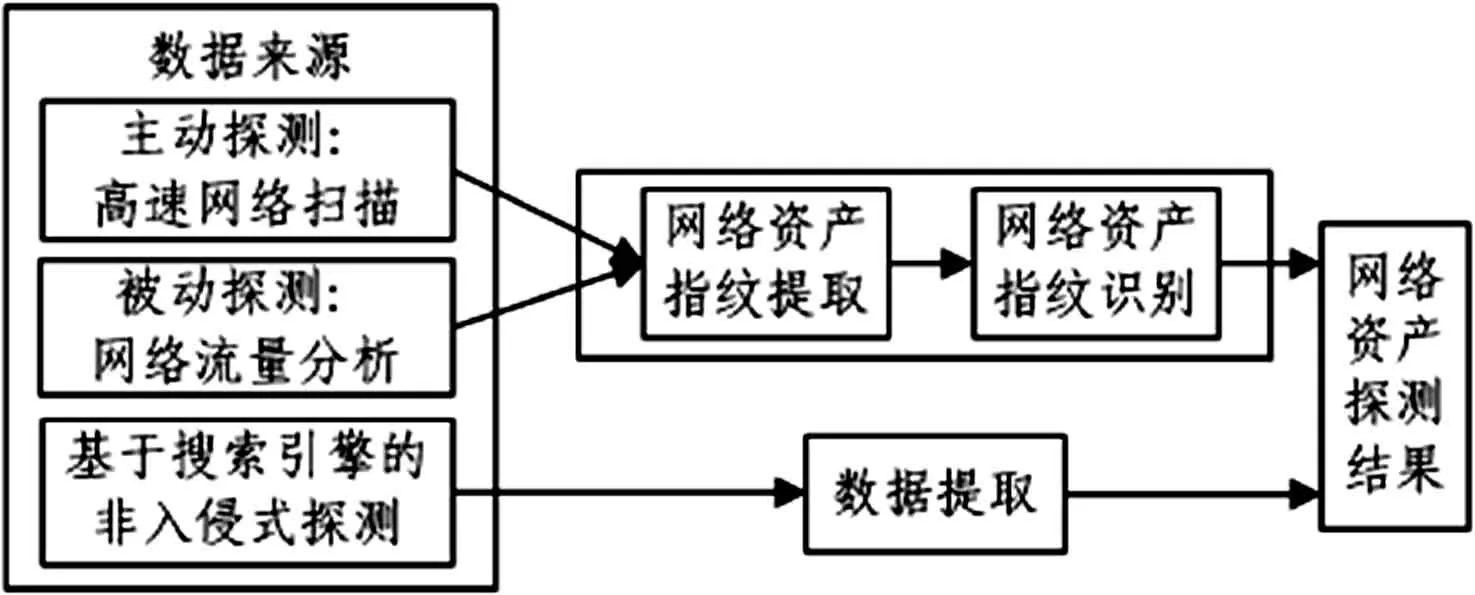

随着单位业务多样化的发展,也增加了信息管理系统与支撑平台,扩大了网络规模,网络设备、安全设备等更加的复杂,提高了信息安全管理部门协调的难度。传统网络资产探测方法已经无法满足现实的需求,基于网络流量分析、网络扫描与搜索引擎等技术的新型网络资产探测技术也在不断发展。以不同的探测基础数据来源,新型网络中资产探测技术包括基于搜索引擎、被动和主动三种,图1 为基本流程。

图1: 基本流程

4.1 扫描识别技术

4.1.1 网络资产安全管控

(1)网络资产发现。网络资产发现手段为远程扫描技术,通过发现目标主机和网络对存货网络资产进行判断,对操作系统进行探测,扫描目标系统端口,查看系统运行状态与监听服务器,实现IP 端口网络资产列表进行创建。其次,可以利用规避技术绕过入侵检测设备与防火墙,比如在IP 头设置无效字段值、异常IP 包头,反向映射探测与超长包探测内部路由器等;

(2)网络资产脆弱性发现。网络资产脆弱性包括:借助威胁情报等第三方情况被动发现;基于扫描产品发现。根据扫描目标,主动脆弱性扫描包括基于应用、主机、网络、安全审计的扫描。其一,基于主机的扫描能够精准的发现系统的脆弱性,但是在应用过程中会依赖系统的版本,升级复杂;其二,基于网络扫描是通过脚本文件对网络系统进行非破坏性的攻击,确定安全隐患。但是,无法解决网络检查先天缺陷等问题,比如传统扫描不能够穿过防火墙,也无法将不开机等问题解决;其三,基于安全审计的扫描是利用散列算法计算系统特征信息,比如注册号、文件属性等,通过特征一致性检测系统。不足就是脆弱性发现准确性取决于系统自身基线配置,对于自定义规则设置具有较高的要求;其四,基于应用的扫描检测应用软件包安全设置过程中,但是设置合理检测针对规则规定的客观性比较高。

被动发现网络资产脆弱性的方法是利用第三方漏洞采集和公开资产关联实现的,利用爬虫方式对公网漏洞信息定期检测,包括360 漏洞信息、Bugtraq 漏洞信息等。利用关联所辖资产,以数据库、系统、中间件等版本信息,从而生成网络资产漏洞告警信息[9]。

4.1.2 流量分析

流量分析能够实现被动探测,利用网络节点的部署探针对数据进行收集,对网络流量特征进行分析能够确定流量的来源主机特征。不同操作系统针对TCP/IP 协议栈实现是不同的,能够以TCP/IP 数据包的指纹特征对操作系统类别进行区分,常见指纹特征包括是否分片、窗口大小、最大报文长度、数据包生存时间等。应用层服务的端口比较固定,能够利用TCP/IP 数据包端口号实现服务识别,结果准确[10],表1 为服务和对应端口号。

常用利用分析流量操作系统识别工具包括Network Miner、Satori、Namp、Ettercap 等,Namp 为 了 得 到TCP/IP 指纹信息,能够发送16 个请求数据包;POF 通过被动收集的TCP 数据包对流量来源主机可能操作系统类型进行分析,精准度比较低。Bai 等人是基于可编程交换机与POf,利用P4 语言实现P40f 工具的开发,提供数据包处理速率比较高的时候也能够使用操作系统的识别功能。Ettercap 属于开源项目,能够对中间人攻击进行检测。Satori 对DHCP 协议的Option 字段分析,从而对操作系统进行识别[11]。

4.1.3 搜索引擎

搜索引擎工具包括谷歌、百度等,和此类普通搜索引擎不同,网络安全搜索引擎能够对打开端口、主机与服务等进行搜索。另外,还能够对暴露公网硬件设备进行走索,包括打印机、路由器、网络摄像头等。Shodan能够支持关键词搜索,比如countr:“CN”能够对中国网络资产进行搜索。除了利用搜索Shodan 网页,还能够注册并且生成API kry 在编程开发过程中对Shodan 调用的搜索接口[12]。Zolotykh 能够分析Shodan 的扫描行为,发现使用UDP 协议与TCP 协议的扫描,并且使用大量不同强度的爬虫实现端口探测、抓取Banner 信息。除了Shodan,常见网络安全搜索引擎和Zmap 的Censys结合。搜索引擎针对暴露在公网中的网络资产搜索能力比较强,并且具有较强的隐蔽性,缺点就是无法有效探测内网资产[13]。

4.2 基于TCP存活主机的技术

TCP 协议为可靠传输协议,与TCP/IP 协议套件中的各个层能够允许通过字节流的方式实现数据的发送和接收。为了使客户机和服务器通过不同速度生成数据,TCP 能够提供接收与发送的服务。另外,TCP 还提供了全双工服务,实现数据的双向流动。通信每一方都设置两个缓冲器对数据进行发送与接收。TCP 能够对消息中添加渐进式的确认序列号,告诉接收方对下个字节进行接收。假如在指定时间内没有接收确认信息,就会再次发送数据包,使TCP 为可靠传输层协议。

一般,Ping 扫描利用ICMP Echo 与TCP ACK 请求对目标是否存活进行请求。在目标主机防火墙对此请求阻止时,能够利用TCP SYN Ping 扫描对目标主机是否在存储状态进行扫描。但是,防火墙会丢弃RST包。此时,扫描结果不准确。另外,要求指定一个端口范围,避免出现此情况[14]。

5 结束语

设备资产识别对网络安全评估与威胁预警具有重要意义,网络空间逐渐成为社会生活与国民经济的主要场所。目前,网络技术已经成为对国家核心技术进行衡量的主要指标。昂罗资产探测能够对网络空间进行认识,对网络资产探测进行研究能够使网络安全事件应急能力进行加强。国内能够扫描网络空间IP 地址,实现网络资源探测,识别每个IP 地址资源。针对国外技术能力,要求突破精准探测等技术。