民航空管场景下的网络攻击手段与防范策略探析

吴昊 李上

关键词:民航空管;网络攻击;防范策略;弱口令;后门攻击;系统漏洞

0 引言

随着民航空管的高速发展,其发展逐渐向信息化进行,同时也必然伴随着网络信息安全的问题。根据互联网信息技术的特点,民航空管场景下的网络系统也在不断更新同时面临着更多的网络安全威胁。爆发式的网络数据,指数级增长的用户终端访问量等问题的大量堆积让民航空管传输网络系统环境变得更为复杂,带来了极大隐患[1]。行业的高度信息化使得信息泄露与境外恶意攻击等多种安全威胁出现,民航空管的网络系统没有相对的安全制度保障和规范,不安全事件的发生不能被及时有效遏制。另外,系统防护效果差、系统漏洞层出不穷和较低的网络威胁防御能力也使得民航空管网络系统常处于较高风险之中,尤其是在空管中的地空通信领域,如果重要节点受到攻击,将会破坏航班的稳定运行,严重威胁安全飞行,更可怕的将会导致飞行安全和国家安全受到重创[2]。所以重视并提高民航空管的网络系统抵御威胁的能力和防护等级是今后民航运输业稳定发展的重要环节之一。本文对民航空管场景下的网络攻击手段和防范方法策略进行了探讨,提出了相应的防范策略。

1 民航空管場景下网络结构体系

以现有华北地区民航空管网络结构为例,系统内部主要按华北地区提出的整体防御的“布局一盘棋”和全网呼应的“响应一张网”的方针,以提升内外网络边界处的网络安全防护。其中策略均按照“按需开放、最小开放”的原则进行开放。然而,近年来终端用户接入数量的剧增,内部网络传输设备、终端业务设备、监控设备等关键设备上面临着来自不同方面的威胁,针对其网络攻击手段和防范策略进行研究和探讨成为当务之急。其网络体系大体结构如图1所示,整网三层使用ISIS路由协议,上层协议使用MP-BGP协议,业务使用IPV4 VPN虚拟专线。

网络操作系统漏洞、注入木马程序、数据库系统漏洞、监听\破解报文以及值班运维人员违规操作的方式都是攻击者可以利用的手段,其次在针对不同环节对不同的节点使用不同的网络攻击类型,如漏洞攻击、DDoS(Distributed Denial of Service)分布式拒绝服务攻击、中间人攻击、欺骗等,导致设备的通信中断或宕机,最后造成了设备大面积瘫痪等不安全事件的发生[3]。

2 民航空管场景下的常见网络安全漏洞

2.1 弱口令攻击

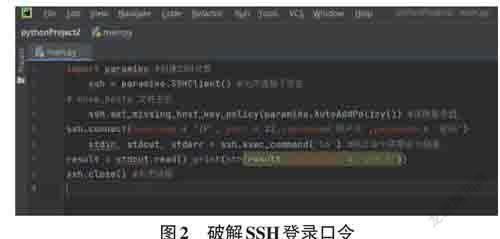

弱口令攻击是网络安全漏洞中最为常见和最为直接的攻击形式,服务器系统一般开放Mstsc、Telnet、SSH、VNC等远端登录端口,攻击者可以利用已知的用户名和破解出的密码渗透进服务器系统。在攻击过程中爆破口令有多种方式,如利用渗透机kali中的相关工具hydra、medusa、sparta、msf等;利用Python脚本进行口令爆破,破解SSH 登录口令代码如图2所示[1]。

另外,为了方便值班维护人员记忆与迅速维护处理,密码口令的形式也设置较为简短,如123456、atc、admin、root等。当网络攻击者使用现有用户以及猜测破解的密码口令进入服务器系统后台,通常需要提升权限才可查找root根目录下的flag值,通常提取方法有多种,admin即可用sudo方式提权给定,如使用ad⁃min ALL = (ALL:ALL)ALL命令在etc/sudoers之中,使得root指令被用户admin执行后,即可在sudo后键入指令;使用find文件取得suid权限即find提权,只需使用find/usr/bin/find-exec cat/etc/shadow 指令在普通用户下即可得到shadow文件内容,该内容只有root用户才有权限提取;系统kenral漏洞通常产生在Linux服务器之中,如2.6.22至3.9版本,攻击者即可采用脏牛提取的方法,利用该方法的脏牛exp 产生后门用户fireflat在该系统中,fireflat有着与root相同的权限,口令密码自设;用户提取隐藏,etc/shadow和etc/passwd两个文件中存在Linux的用户名及口令密码,假设两个文件的访问权限被给定用户赋予,就可以破解root口令密码和隐藏用户的口令密码,同样,隐藏用户拥有root相同的权限,破解方法可使用如john、ophcrack工具。

2.2 后门攻击

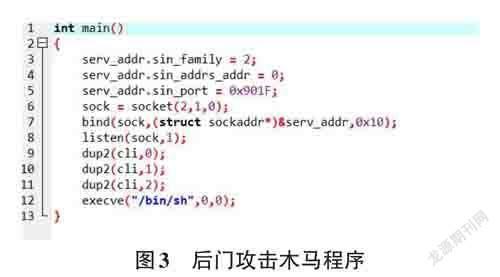

网络安全漏洞中利用服务器后门同样也是攻击者采用的方法,服务器后门会有一个端口被开启,该端口通常伪装成正常端口或者为高于1024的高端口,如图3所示木马程序代码。

后门端口8080会在程序运行时打开,攻击者攻击时轻而易举进入服务器系统只需要利用工具NC接入8080端口[1]。甚至一些很有名的服务器也会有后门端口,如Metasplotable2-linux下的1525后门端口、Win⁃dows下的永恒之蓝漏洞的445后门端口等。

此外,攻击者经常使用IP欺骗的方式攻击系统,其用来获取网络信息的一种方法是冒充成一个网络中可信的成员。攻击者欺骗数据包中的源IP地址,然后发往内部网络。攻击者只需要将数据包中的源IP地址改成一个属于内部子网的地址即可。

2.3 系统漏洞攻击

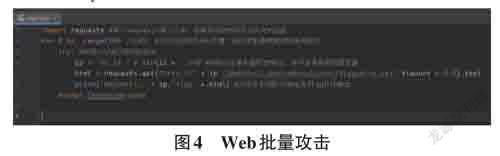

在终端位置中,攻击者经常会利用系统漏洞进行攻击,Web攻击即是常见的攻击手段,现代软件系统经常使用B/S架构,其零安装、零维护方便的特性被很多企事业单位使用,攻击者利用Web攻击方法即可轻松攻破。系统通常带有内容管理系统cms,使用cms的Web漏洞攻击,如seacms、dedecms、escms漏洞网站等,另外网络服务器中存在一些使用广泛的渗透软件工具Bikachu、Dvwa、bwapp等,同时多种漏洞存在跨站脚本、SQL注入、文件包含、目录遍历、命令执行等在这些网站中,可使用网站命令进行漏洞攻击,如图4所示编写Python脚本程序代码进行网络攻击。

另外,系统漏洞通常还有支持弱SSL密码套件、SSL中Cookie缺少Secure属性、跨站脚本攻击、解密后的登录请求、框架钓鱼、会话定制、连接注入等,现有操作系统和设备软件频繁更新换代,虽然会暂时修复问题,但是也会引入一些新的漏洞,如零日漏洞、远程代码执行漏洞、未授权远程命令执行漏洞等。

3 民航空管场景下网络安全漏洞防范策略

3.1 弱口令防范策略

1) 更新原用户口令密码即从口令密码本身入手,提高密码口令复杂度,加入必须含有大写字母加数字加特殊符号的规则,利用命令awk -F: ' ($3 == 0) {print $1}' /etc/passwd使得uid值被0用户被删除(除了root用户之外)。

2) 服务配置入手,在登录时进行限制,如通常的登录命令mstsc、telnet、ssh、VNC 等,如ssh 中的文件etc/ssh/sshd_config的PermitRootLogin值设置为no,ssh登录服务就不能被root用户使用;telnet用户限制IP地址,即在etc/xinetd.d/telnet文件中设置等。

3.2 后门防范策略

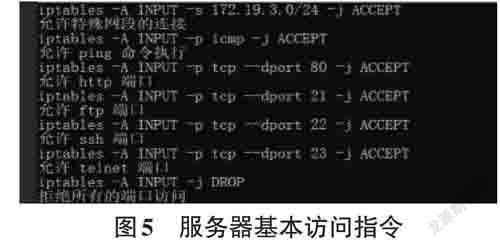

防范后门端口的攻击方式通常有两步:首先为扫描,使用扫描工具扫描服务器系统,如OpenVas、Nmap、Zenmap工具查找可疑端口,后门描述与可疑信息即暴露在端口对应版本中,之后使用防火墙过滤端口,如只访问基本服务,指令如图5所示。

此外,在防范后门攻击中查询服务器可疑进程很重要,如图6所示,使用pkill命令批量结束相似名称进程或者使用kill -9 pid结束进程[4-5]。

针对在后门防范过程中IP地址欺骗的攻击方式,可以使用ACL方式阻止IP地址欺骗在路由器中,采用入站规则为决不允许任何源地址是内部主机地址或网络地址的数据包进入一个私有的网络,如图7所示。

其中应用log,在控制台中显示当数据包应用该策略被拒绝时的日志。该访问控制表中包含任何来自如下源地址的数据包:n 任何本地主机地址(127.0.0.0/8) ;n任何保留的私有地址;n任何组播IP地址(224.0.0.0/4) 。

出站规则采用了决不应该允许任何含有非内部网络有效地址的IP数据包出站,如图8所示。

3.3 系统漏洞防范策略

本章有两部分对Web攻击进行防范。

1) 代码审计方式:即对网站源代码采用人工或者自动的方式进行审计,查找web 页面中危险威胁代码,如后台php 代码存在典型木马程序< ? php eval($_POST [aa]) ?>;典型文件漏洞程序代码< ? php $page = $_GET[’page’]; include($page); ? >;典型命令执行漏洞程序< ? php system‘( ’); ? >,并使用自动代码审计工具,如VCG、SEAY、RIPS等,审计时加固漏洞可采用删除或者注释的方法[6]。

2) 修改配置文件方式:实际环境中甚多文件为cms系统文件,所以防御Web攻击的典型手段为修改网站的配置文件,如图9修改php配置文件。

也可以修改网站对应的数据库配置文件如图10所示。

最后针对系统软件更新等漏洞,要定期对系统进行维护,此外,系统负责人和使用者需要加强自身安全意识,使用计算机注重安全防范意识[7]。还要加强技术进行防范系统病毒,比如使用防火墙和杀毒软件等一些防病毒工具[8]。

3.4 传输网络的防范策略

针对传输网络,我们还可以使用探侦设备配合相应路由策略对特定的IP进行封堵。

如图1所示的传输骨干网络中,可以在汇聚设备接入探侦系统及身份认证系统等,检测进入汇聚设备的数据包,若出现未知原因的数据量突增、未知身份的用户登录或出现对路由器、终端服务器端口扫描等异常行为时,探侦系统可以预警上述威胁并扫描到对方IP。

检测到对方IP后,可以在汇聚路由器中布置路由策略封堵对方IP,使目标源IP的数据包无法通过网络[1]。假设威脅为192.168.10.0/24 及172.168.10.0/24网段的IP地址,具体配置如下:

第一步,在汇聚设备中配置ACL(访问控制列表)策略。

第二步,在ISIS进程下,启用ACL策略过滤路由条目。

4 结束语

本文主要探讨了三类典型的民航空管场景下网络常用的攻击手段和防范策略,在实际运行环境中也会出现更为高级的系统漏洞攻击方式,如Liunx系统中的dirtycow、vsftp2.3.4、smbcry漏洞,Windows系统中的ms08-067、ms10-046、ms12-021、ms17-010 等,随着互联网技术的快速进步,攻击手段和防范也在进步与更新,需要今后不断努力去搜集、去学习、去发现。