传输网防外部攻击的安全防护策略研究

[史建华]

1 引言

当前随着国内外局势变化,网络安全被提升至新的高度。传输网作为客户专线业务、局内中继业务的重要承载网络,其网络安全性关乎整个应用网络的安全。可以说传输网是通信网络的基石。如何提升传输网的安全性,防范外部攻击,成为摆在运维人员面前的一个课题。

2 传输网管理通道的现状

2.1 传输网络分类

本文所述传输网主要包含:OTN 设备,MSTP 设备(含SDH 设备)和MSAP 设备。

2.2 网管通道的网络架构

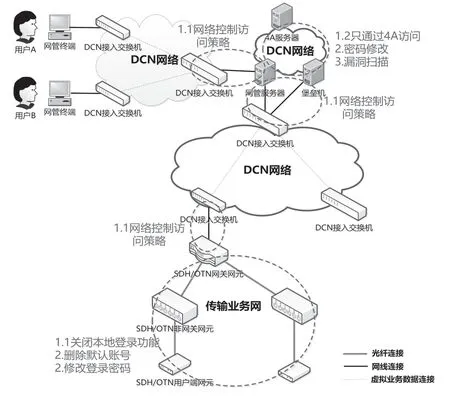

当前传输网管通道的网络架构如图1 所示。

图1 传输网管理通道拓扑

2.3 访问需求和接入方式

(1)传输非网关网元通过上行链路带内DCC 字节与网关网元通信,经网关网元与网管服务器通信。

(2)网关网元通过带外DCN 网络与网管服务器通信。

(3)网管终端通过DCN 网络与网管服务器通信。

(4)网管调测人员直接或通过网络访问所有网元。

3 风险点分析

以下3 点风险都可能造成网络信息泄露和通信中断的后果。

(1)网管服务器安全风险:服务器被非法访问风险、服务器系统漏洞风险、服务器应用软件被非授权用户登录的风险、账号密码泄露风险。

(2)网管客户端安全风险:客户端电脑病毒风险、网管软件登录账号密码泄露风险、被非法访问的风险。

(3)网元访问风险:网元被非法访问风险、用户端网元被非法纳管登录的风险。

4 防护策略研究

防护策略主要从3 个方面考虑:网络访问控制、账号密码管理、安全扫描,防护策略及防护控制点如图2 所示。

图2 传输网安全防护点及防护策略

4.1 网络访问控制

最小化必要化的访问控制策略,只允许必要的访问,拒绝无关访问,减少对外暴露,从而提升安全。主要措施有访问控制策略制定及实施、部署4A 服务器和堡垒机。

4.1.1 访问控制策略制定与实施

对服务器、网元、堡垒机制定访问控制策略矩阵,只允许白名单IP 访问,且只在DCN 内网访问,全部单元不暴露在公网中。

(1)服务器:只允许网管终端、网关网元、4A 服务器、必要的IT 系统访问。在服务器和接入接的DCN 交换机做双重访问控制。

(2)网管终端:因不能做到主机专用,不做访问控制;如可以主机专用,只允许和服务器通信。

(3)网关网元:只允许同服务器和堡垒机通信。网关网元和DCN 接入交换机做双重访问控制。

(4)用户端网元:关闭用户端网元的本地登录功能,避免通过用户端网元反向访问局端设备或反拉局端设备到自建非法服务器。

4.1.2 部署4A 服务器和堡垒机

减少直接访问,加强访问审计,服务器和堡垒机只能通过4A 平台访问;网元只能通过服务器和堡垒机直接访问。同时对4A 系统登录采用用户名、密码、短信验证码等多重验证,加强4A 安全登录管理。

4.2 账号密码管理

主要措施有提升密码复杂度要求、定期更换密码机制、过期停用机制、默认密码强制修改、删除不必要账号。

(1)密码复杂度要求:服务器、网管终端、网管应用账号密码要满足等保三级级别的复杂度要求。

(2)定期更换密码机制:更改周期常规时期可设置90 天、180 天不等,特殊时期可设置30 天、7 天等,按需设置。

(3)过期停用机制:一般可考虑90 天未登录自动停用,按需调整。

(4)默认密码强制修改:在设备入网验收时,将网元登录密码修改作为强制动作之一,不允许使用默认密码。

(5)账号清理:正常网元需保留的账号有服务器访问网元账号、设备本地调测账号,可能需要的账号有巡检账号、升级账号等。其余账号应全部删除。

4.3 安全扫描

应建立定期扫描制度,关闭不必要的端口和访问方式,修补扫描到的漏洞,提升设备安全。

(1)扫描内容:包括漏洞、木马病毒、开放端口、开放访问方式、弱密码等。

(2)扫描策略:因网元设备、服务器、访问终端等差异较大,扫描的策略应采取“先试点,再全量;逐个项目扫描,建立扫描矩阵”。避免因扫描造成设备运行异常。

5 防护效果评估

(1)DCN 内网访问机制,避免设备公网暴露,有效防范外部攻击。

(2)最小化访问控制,可以最大程度降低内网被渗透后的攻击风险。

(3)账号密码管理,降低因人员信息保存不当带来的访问风险。

(4)漏洞扫描,进一步降低被利用漏洞攻击的可能。

通过以上策略可以大大提升传输网应对外部攻击的防护能力。

6 结束语

任何网络都没有绝对的安全,但是通过各种防护措施研究和部署,努力提升网络的安全边界,提高攻击者的攻击成本,降低被攻击后的损失,是每个运维人员应不断努力的方向。