基于SDN 的防火墙主动防御系统设计

崇庆春

(射阳县人民政府 信息中心,江苏 射阳 224300)

0 引言

传统安全防御技术只是运用了单一的安全设备。这些安全设备在防护过程中最常用的手段就是对链中的某一项内容进行阻断或攻击,具有单点性、静态性的特征。 尽管曾经取得过良好的安全防护效果,但由于当前网络攻击具有较强的隐蔽性、全面性,因此防御效果不佳[1-2]。 怎样才能让防火墙核心异构冗余集群更好地与安全设备相整合,在应对网络攻击中产生良好的协同效应,能在第一时间内响应网络攻击,是防御技术升级、防御面扩大的重点内容。 本文以动态联动机制为基点创建SDN 防火墙,希望能增强防御的主动性,让上述问题迎刃而解。

1 架构设计

1.1 整体架构

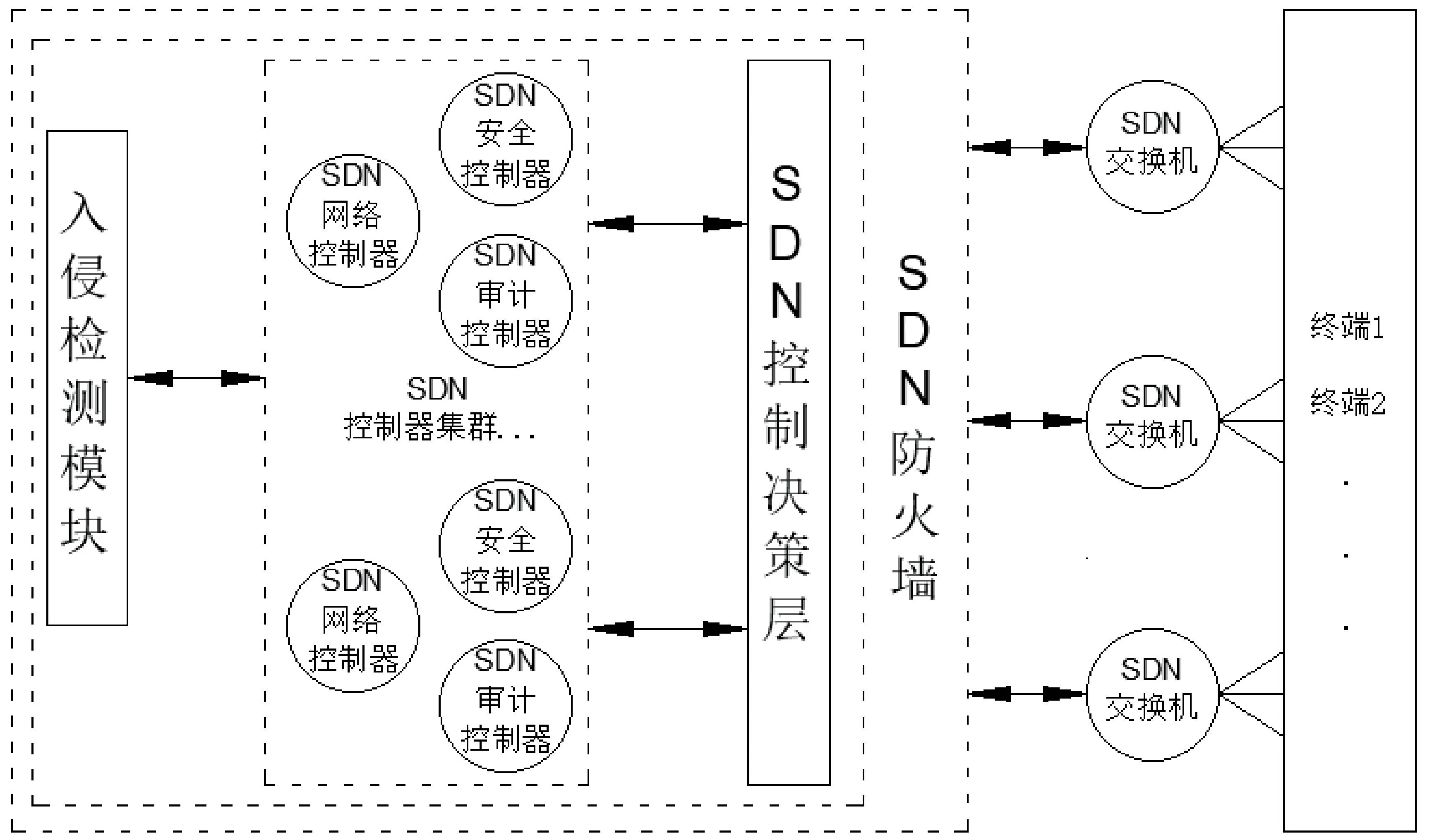

本文设计的架构主要包含3 大部分:SDN 防火墙、控制器集群系统和IDS 联动防御系统。 该设计紧密地把IDS 自动安全架构与冗余异构的控制器核心集群相衔接,以联动、动态的形式实施网络安全防护,增强区域之内安全防御的主动性。 SDN 防火墙联动防御架构如图1 所示。

图1 控制系统网络

如果在区域中出现了攻击流量,SDN 防火墙的入侵检测模块将自动化分析这一流量并及时把分析结果反馈给决策层。 如果验明属于正常业务流量,则允许其通行;若认定为恶意行为的攻击流量,决策层会及时把流量表下发给控制器集群,并及时对安全策略进行更新,下达新指令。 在这种情况下,决策层能及时审查每组控制器所处的状态,与主控制器组协同控制所有的控制器信息,把表流下发给下联SDN 交换机且适时调整安全策略。 只要有恶意流量通过SDN 交换机,被识别后都将会被阻拦或更改流表,自动对恶意攻击进行拦截,以达到直接阻断攻击源的目的。

1.2 SDN 防火墙控制器集群架构

当前,云计算已经被引入多家企业,具有规模大、体量大的鲜明特征。 流量规模如此之大是SDN 控制器不能承载的,但为了增强其拓展性、安全性、恢复性,避免单个控制器受到猛烈攻击,满足核心设备的冗余需求,需要同时运用多个控制器,确保网络运行能始终保持稳定[3-4]。 控制器集群之间的通信是成对出现的,而且要与网络状态趋于统一。 所以,要把同样的共识算法引入所有的控制器之中,类似于RAFT,PAXOS 等,采用同样的控制器表决器增强SDN 防火墙控制核心的负载能力。 在这方面,Floodlight,Ryu 等都是不错的选择。

1.3 SDN 防火墙与IDS 联动架构

SDN 防火墙与入侵检测模块的联动架构,如图2所示。

图2 联动架构流程

2 功能模块及工作流程

2.1 SDN 防火墙控制器集群模块

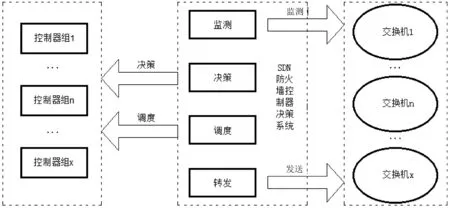

通常情况下,传统防火墙系统具有单一化的特征,0-Day 漏洞的存在必定会遭到入侵攻击。 SDN 技术是建立在数据平面解耦与控制平台的基础之上,对分层结构体系的控制将更加灵活。 以此为基础,本文设计的SDN 防火墙控制器集群架构,如图3 所示。 该架构的主要功能有:(1)对控制器进行协调,由此形成统一化、全局化的网络拓扑图。 (2)对流表策略进行统一调配,增强控制集群核心稳定性。

图3 SDN 防火墙控制器集群架构

2.2 SDN 防火墙控制器决策模块

每一种控制器系统集群都是由多样化的控制器构成的,采用控制器系统决策算法,能动态化地选择最合理的管理组控制器及时下达相应的策略。 如果控制器系统遇到了攻击者,攻击难度会持续增加,成本也得到了控制,避免控制器被入侵之后恶意发送流表情况的发生,从整体上增强SDN 防火墙架构的鲁棒性。

在这个SDN 防火墙系统之中,控制器系统调度模块主要存在于控制平面之中,这一模块承担着整个系统对控制器核心系统做出决策、进行调度的责任,由如下4 部分构成。

(1)转发:把拓扑与状态信息及时采集并汇总,将其发送到每一个控制器系统之中,结合这一控制器系统扮演的角色检测流表的一致性。

(2)监测:最关键的一项功能就是对控制器系统的链路连接状态进行检测,及时识别异常情况。 与提前设定的标准值实施对比,如果吞吐量、延迟有了较为明显的改变,则需判断控制器系统是否遭到攻击,并及时把对比结果传送到表决器之中。

(3)决策:主要是借助于监测了解每一个控制器系统的流表情况,实施一致性对比活动。 如果控制器系统的数量为N个,遭到攻击之后,只能同时影响到(N+1)/2 个控制器系统同,处于安全状态的流表规则毕竟为多数;如果存在与之不同的可疑控制器系统,则需要标识这一系统且对调度程序予以告知。

(4)调度:主要是从控制器集群之中的控制器系统做出选择,把最合理的3 个或多个视作实时控制器系统,对其中的流表规则实施对比。 可采取两种方式在控制器中进行灵活切换:第一种方式,在设定安全周期时运用定时器,控制器系统工作达到设定时间之后,从集群剩余的控制器系统中做出新的选择,确定合适的实时控制器系统,在检测时严格遵守控制器规则。 第二种方式,在审计对比中决策器时,一旦识别异常情况要马上发出警报,按调度程序在实时控制器系统中做出灵活切换,确保SDN 防火墙控制器系统的安全性得到保障。

SDN 控制器决策模块按如下步骤进行:转发器动态化收集状态信息,及时将其传递给控制器,监测器要对控制器系统进行实时跟踪,以便于识别异常情况。如果没有发出警报,则要按提前设定的安全周期,借助于调度器向决策器发送相应的指令,及时在各个管理组之间进行调整、切换。 如果监控器发现了不同于审计规则的内容或是链路出现了故障,在第一时间内将情况反馈给决策器,分析当前的安全态势,实时化标记入侵的控制器系统。 根据SDN 防火墙控制器集群中余下部分的具体情况,再次从中选择实时控制器系统组,向调度器下达关闭带有标记的控制器系统的指令,新的控制器系统组被调用,流表规则审计功能正式恢复,安全周期由此实现了更新。 重复上述步骤之后,SDN防火墙控制器将始终保持稳定状态。 SDN 防火墙控制器决策系统架构如图4 所示。

图4 SDN 防火墙控制器决策系统架构

2.3 SDN 防火墙与IDS 联动防御模块

当系统中出现了新的网络流量,流量最先进入SDN 交换机。 由于交换机上设立了IDS 模块,能及时对这些流量进行扫描,辩明其是否正常,如果将其确认为正常流量,不需要对其进行任何处理,放行并允许其访问核心业务系统。 如果经过监测后将其认定为恶意流量,IDS 模块能直接发出报警,把具备这种特征的流量一并存储于数据库之中,且向SDN 控制器发出通知。SDN 控制器接口会对接收到的报警日志进行读取,了解恶意流量来自哪一个IP 地上,自动化把这些信息汇总进SDN 控制器的流表之中,由此制定安全策略且将其下发至SDN 交换机。 整个流程的实施,SDN与IDS 之间在安全防御方面形成了良好的协同与联动,能自动下发安全策略,防御效率得到了有效提升,产生了实时化的防御效果。 入侵检测模块的工作流程如图5 所示。

图5 入侵检测模块联动工作流程

在本系统中,入侵检测模块需要及时把生成的告警信息反馈给SDN 控制器中,确保恶意攻击能被及时拦截在外面,如图6 所示。 在这一模块中,不仅要动态化监听网络流量,而且要适时分析,结合原有特征库、规则库及行为标识,及时对流量进行检测、查询,一旦识别了恶意流量,将自动生成报警并在报警中对恶意流量的具体特征进行描述。

图6 入侵检测过程

SDN 控制器与IDS 联动防御系统实现了无缝衔接。 当防御区域有流量进入后,SDN 交换机能自动化将其发送至控制器之中,控制器以IDS 规则检测为依托,把所有符合规则的流量进行记录且生成告警日志。警报解释器接收告警日志之后对其中的信息进行解析,指明攻击类型、攻击的IP、来自哪一个IP 等。 对这些内容进行梳理并将具体情况反馈给SDN 控制器,由此生成相应的OpenFlow 规则条目,再发布给每一个区域的SDN 交换机更新流表。 历经这样的流程,将自动拦截恶意流量,如果日后再次有此类流量进入系统,利用前期生成的流量标识与流表,能及时把流量丢弃并采用合适的对策对恶意行为予以处理,提升防护效果。

3 结语

本文针对传统防火墙防御联动机制差的问题,提出了一种基于SDN 的防火墙主动防御系统,该系统可以进行动态联动防御机制,弥补了传统防火墙面临未知漏洞攻击而防御不足的问题。 本文的研究实现了自动化网络安全策略部署,可以对多数的网络攻击形成自动拦截功能,减轻了网络信息管理者的工作负担,提升了网络安全防护效能。