基于NFV的网络安全技术研究

刘晓童

(山东青年政治学院,山东 济南 250103)

0 引言

当今社会,网络技术日益成熟,线上购物、网上外卖、共享经济等新型业态发展速度日益加快,民众对网络的依赖度日益增加,我国有关部门为进一步加快社会发展速度,针对网络制定了具体的政策法规,使得我国网民数量进一步增加。但是由于网民数量不断增加,网络安全问题出现的频率也不断增加,对我国的发展造成了严重影响。NFV技术可以提高网络安全性,备受研究人员关注。但是与之前所不同的是,伴随网络的不断发展,网络安全问题也在向多样化方向发展,基于此,如何发挥NFV技术最大价值成了有关人员的重点关注内容。

1 NFV技术

在之前,网络运营商需要借助专业物理设备提供网络服务,对硬件基础设施、服务功能以及网络拓扑等因素提出了较高要求,与当今社会发展需求不符,在此背景下,NFV技术应运而生[1]。NFV技术本质为借助IT虚拟化技术对网络环境进行虚拟化处理,提高各功能模块的紧密性,开发新业务,以满足客户所提需求。NFV技术最早出现在2012年,由欧洲电信标准协会提出,之后被广泛应用在行业当中[2]。与传统网络技术相比,NFV技术具有成本低、利润高等优点,在实际的应用过程中主要具备以下3大优势:

(1)可以对软硬件进行解耦处理。

NFV虚拟网元设备不再依赖专用硬件设施,软件服务与硬件设备被划分为两个独立个体,使得ISP空间得到了进一步扩大,在开发NFV与服务链时拥有更多可能性。

(2)网络部署功能灵活性更好。

传统网络需要借助专用硬件设备方可完成网络部署,在部署完成后,调整难度较高[3]。但是借助NFV技术则可以消除此类困扰,工作人员仅需要根据自身需求调整网元结构就可获得全新网络部署。

(3)业务编排更加集中。

NFV架构可以满足集中式控制器业务编排方式,可以根据用户需求对其提供针对性服务,提高服务质量[4]。

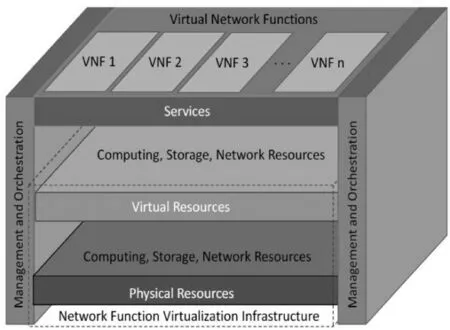

通常情况下,NFV架构主要由3部分组成,分别是NFV基础设施层、虚拟网络功能层以及管理编排层,具体架构形式如图1所示。

图1 NFV基本架构

其中,基础设施层(NFVI)内部包括完成NFV部署构建的虚拟化层与物理硬件资源,以确保NFV可以连接各个物理位置,及时传递运行所需虚拟资源,满足客户需求;虚拟网络功能层(VNFs)主要功能为实现VNF模块定制化,以用户所提需求为基础,借助ISP将VNF组合成不同形式;管理与编排层,在VNF技术中,此结构扮演“管理者”角色,协调内部所拥有资源,由NFV协调器、VNF管理器以及虚拟化基础架构管理器3部分组成[5]。

2 基于NFV网络的试验系统及分析

2.1 NFV试验网络

为了还原现实网络环境,保证测量精准度,笔者开展了虚拟化环境构建工作,以提高后续试验精度。

首先,借助Brite拓扑生成器构建一个符合幂律分布规律的简单网络拓扑,并以Linux Container为切入点完成NFV网络NETI试验环境搭建。其次,为提高网络环境真实性,笔者还在其中加入了由D-ITG生成的泊松分布式背景流量,并参考Quagga完成网桥构建、路由协议参数确定。最后,在网络边缘布置虚拟中间盒(VMB),所部署VMB由LXC与多功能VNF构成,不仅可以满足多种网络测量方式,还具有可控性高、测量难度低、易于观察等优点,属于理想测试场所[6]。

在开始试验前,笔者以网络攻防定量分析环境为基础,结合NETI完成了LDDoS环境构建,其内部拥有边界设备6个(R1~R6)、路由器24个(n1~n24),同时各个路由器均属于开放式最短路径,运行期间遵循OSPF协议完成选路工作。

2.2 试验及分析

为保证实际工作质量,笔者针对两种不同情况展开了具体实验,供相关人员参考使用。

2.2.1 试验1

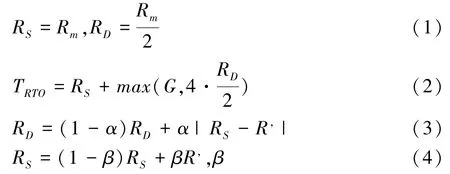

攻击周期T与RTO同步。实现攻击周期T与RTO同步是LDDoS形成的关键。在具体试验中,LDDoS会同时输送多个攻击脉冲能力,并在一定时间内进行周期性重复。同时,笔者应提高对可以决定攻击效果的攻击周期T的关注度,借助如下4个公式完成攻击数据计算:

2.2.2 试验2

攻击周期T与RTO不同步。在试验中,笔者为验证“攻击同步是形成LDDoS的关键”这一说法的准确性,特设计了对比试验,即攻击周期T与RTO不同步。需要注意的是,在此试验中,虽然攻击源传递攻击小流的时间存在差异,但是所传递的攻击小流均为独立个体。试验结果表明,“攻击同步是形成LDDoS的关键”这一说法成立[7]。

3 基于NFV网络平台的拓扑探测与评价方法

3.1 网络拓扑探测及还原方法

对NFV网络进行测量,假设网络环境稳定且处于理想情况,则不存在探测主机同步困难问题,在此时,仅需要针对主流traceroute进行选择测量即可,并且还可以在网络边界设备部署多个测量点NFV,以加快测量效率[8]。在之后,笔者应借助对称路径测量技术对网络内部路由器节点接口与链路进行分析,完成网络拓扑还原。其测量结果分为以下两步。

3.1.1 测量数据预处理

首先,对自动获取VNF所收集的traceroute路径数据进行分析,然后将其以key、网络节点IP等形式进行存储,完成路径信息表绘制,最后结合整理情况对其进行补齐处理。需要注意的是,由于所选择NFV网络使用OSPF路由协议,在实际探测中工作人员需面临均衡负载问题,因此为保证探测结果的准确性,需要对其进行消除处理。OSPF路由协议均衡负载问题为在路由选择过程中,路由器判断链路为负载状态,当遇到权值相同的两条链路时,如果一条链路存在复杂,则数据会在另一条链路中传递,以至于对traceroute所获取数据准确性造成影响,进而对别名解析模块造成影响,导致所生成拓扑与实际拓扑不符[9]。在实际工作中,工作人员应借助KAPAR消除负载算法完成数据修正。

3.1.2 别名解析

以对称路径为切入点,对已完成预处理的路由信息表进行别名解析。以预处理路径完成对称路径选择,可以获得两条长度相等、路径首尾节点相等的路径。对所获得两条路径首尾节点进行分析,并对其进行命名,然后将其收录到IP地址别名表中,可以降低拓扑还原难度。

3.2 网络拓扑探测及评价方法

在使用网络拓扑进行拓扑信息还原时,需要借助定量评估拓扑探测水平方法,对所获得的探测结果数据与实际网络拓扑数据进行对比处理,分析网络拓扑关键指标的真实性。在实际工作中,笔者需要借助层次分析法,对网络拓扑各属性关系,构建综合网络拓扑评估模型,以判断探测者网络拓扑探测能力。

首先,分析网络拓扑属性关联,了解属性分类以及重要性,构建网络拓扑分析模型。其中网络拓扑属性指标主要包括:节点连通度、节点重要性、链路数、路径长度等,在分析网络拓扑属性时,需要参考属性参数关联性;其次,笔者对所收集探测拓扑数据与NFV网络实际拓扑数据进行对比处理;最后,选择具有较高权威性的综合评价方法对探测结果进行定量分析,提高了分析结果的准确度,降低了后续工作开展难度[10]。

需要注意的是,影响网络拓扑探测完整性的因素有很多,因此供笔者选择的AHP方法也有很多,基于此,在实际选择时,应结合自身专业素质,选择最终的网络拓扑参数,完成网络探测能力全面评价,完成树状多层次指标构建。

借助指标层次结构,笔者可以对元素重要性进行分析,完成判断矩阵,并借助数值量化法分析其重要性。在实际测试中,借助aij代表指标i与对比指标j的相对重要性,具体取值方法以1~9标度方法与拓扑属性系数相结合。

3.3 基于NFV网络的试验系统及分析

3.3.1 基于NFV网络的拓扑测量评估环境

为帮助技术高效、优质地完成网络拓扑探测能力评估,在测试过程中,笔者为探测者营造出可测量的NFV网络试验环境。

在实际探测过程中,笔者以边界开放接口为切入点,结合实际情况选择网络探测方法,然后完成VMB拓扑探测部署。在探测结束后,笔者应使用所获得测量数据对拓扑进行还原处理,以获得综合评分,用于分析网络拓扑探测能力。

3.3.2 网络拓扑探测及评价试验

为验证前文所提供网络拓扑探测方法及综合评价方法准确性,笔者构建了两种不同规模的NFV原型系统场景。

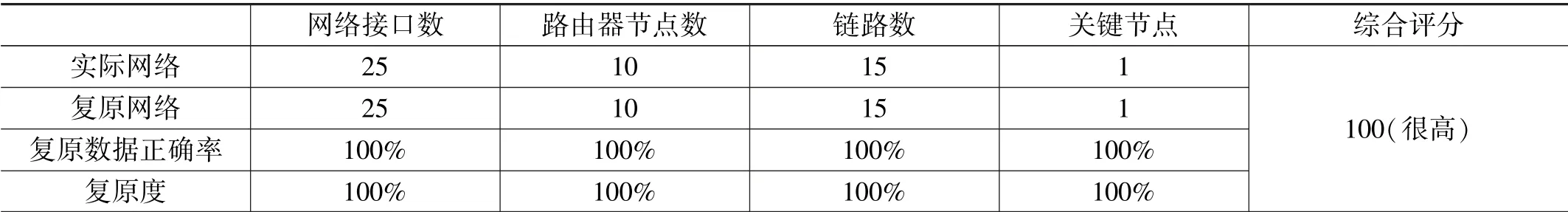

(1)场景一。在此场景中,笔者所布置拓扑由10个内部路由构成,其测试结果如表1所示。

表1 场景一拓扑探测及评价结果

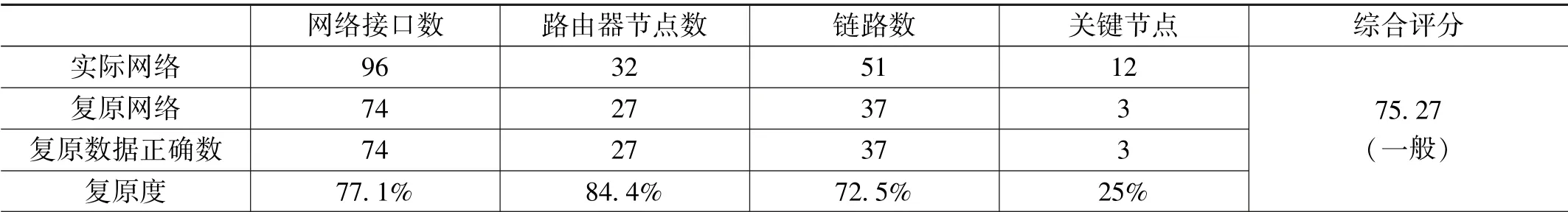

(2)场景二。在此场景中,笔者所布置拓扑由32个内部路由构成,其测试结果如表2所示。

表2 场景二拓扑探测及评价结果

针对探测结果进行分析可知,伴随NFV网络环境规模复杂程度不断提高,实际复原能力将呈下降趋势。即在之后的工作中,有关人员应加大研究力度,对此项技术进行优化升级。

4 结语

现阶段,网络安全问题成了民众重点关注内容,由于其具有复杂性特点,因此在实际工作中,技术人员必须学会实际问题实际分析,选择最合适的处理手段,在面对复杂型难题时,应尝试借助技术引进方式进行解决。虽然应用NFV技术可以提高网络安全性,但是通过本文研究发现,此项技术仍然存在较大提升空间,有关人员应加大研究力度,挖掘其潜力。