基于假名的NFC安全支付认证协议

赵兴文 段懿入

(西安电子科技大学网络与信息安全学院 西安 710119)(sevenzhao@hotmail.com)

如今,随着移动智能设备的发展和电子商务的普及,大多数传统的支付方式已经被电子/移动支付所取代.与现金交易等传统支付方式相比,移动支付具有许多优势[1].首先,由于移动支付可以随时随地进行,人们可以轻松地使用相应的移动设备进行交易,而不用担心如何远程支付.事实上,移动支付让电子商务变得更容易[2].其次,移动支付的使用使得交易双方不需要携带大量现金,从而避免了现场现金交易的不安全性.

近场通信是电子商务中一种常用的移动支付方式.近年来,由于其快速、简单的特点,在电子支付中得到了广泛的应用.NFC移动支付基于近场通信技术,在2台设备之间建立连接实现支付.使用NFC技术,用户只需将手机移动到具有NFC技术的商店POS设备上就可以完成支付[3-4].

NFC是一种新型非接触式技术,建立在RFID标准ISO/IEC 14443的基础上,在短距离内进行通信,使几厘米距离的设备之间能够进行数据交换.现有的国际标准已经规定了紧密耦合设备之间进行简单无线通信的接口和协议,NFC设备通过该接口以106,212,424 Kbps的速率进行通信[5-6].在现实世界中,NFC有很多应用,如医疗保健、交通和访问控制,但其主要应用在移动和非接触式支付领域[7].它们的共同点是这些应用程序通常需要严格的安全性来保护用户隐私.

NFC基本上有3种工作模式[8]:读写器模式、点对点模式和卡模拟模式.本文关注的是点对点模式.在这种模式下,2台NFC设备以双向半双工方式进行数据交换.启动通信的设备称为启动器,另一个设备称为目标器.根据ISO/IEC 18092[4]标准,在初始化和单设备检测步骤中,启动器和目标器必须动态生成各自的随机数(NFCID),并且能够读取对方的随机数.该随机数标记为IDx,在通信时用于标识NFC设备.获取目标器(启动器)的IDx后,启动器(目标器)可以与多个目标器(启动器)通信.

一般来说,NFC移动支付协议由认证、授权和支付3个不同的组件组成[9].在NFC移动支付系统中,支付操作容易受到各种攻击,因此认证过程在NFC技术中非常重要[10].为了在NFC中建立一个安全的连接,设计安全的认证协议是必不可少的.对于NFC移动支付安全,国内外专家学者已经提出了多种协议[8,11-12].

根据目前的NFC安全标准NFC-SEC[13],通信双方必须交换彼此的公钥才能进行秘密通信.用户使用的公钥是1个固定值,通信的另一方可以通过该公钥查看数据交换的个人详细信息,从而获得交易记录,导致用户隐私泄露.具体来说,如果顾客X在商店购买衣服、食品和药品等商品,商店可以收集有关顾客X的个人数据,以获得有关品味、偏好甚至健康状况的数据.这些数据可能包含不希望别人知道的个人信息.为了保护用户的数据隐私[14],在认证过程中需要考虑匿名性.

此外,对于提供匿名性的交易,需要有一个值得信任的第三方作为法官,当交易争议出现时,他可以作出正确的决定.也就是说,交易的各方不知道彼此的身份,但受信任的第三方可以确定他们的身份.

综上所述,本文提出一种基于假名的NFC安全认证协议,以提供用户隐私保护,并能够解决以前的研究中存在的安全问题.

1 相关工作

作为一种隐私保护的重要形式,基于假名的隐私保护已经被广泛应用于协议[15-16]中,在电子投票场景[17]也有应用.在基于假名的保护方法中,协议参与者的真实身份被一个受信任的第三方分发并且与参与者的真实身份没有关系的假名所取代.即使对手获得了参与者的假名,也无法获得用户的真实身份.

2 本文提出的协议

为了克服之前协议存在的一些问题,本文提出了一种基于假名的匿名认证协议.该协议将零知识证明方案应用于协议的假名分发阶段,有效抵御了内部特权攻击.

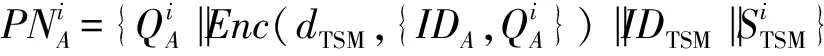

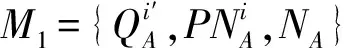

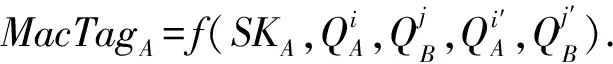

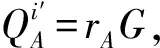

2.1 符 号

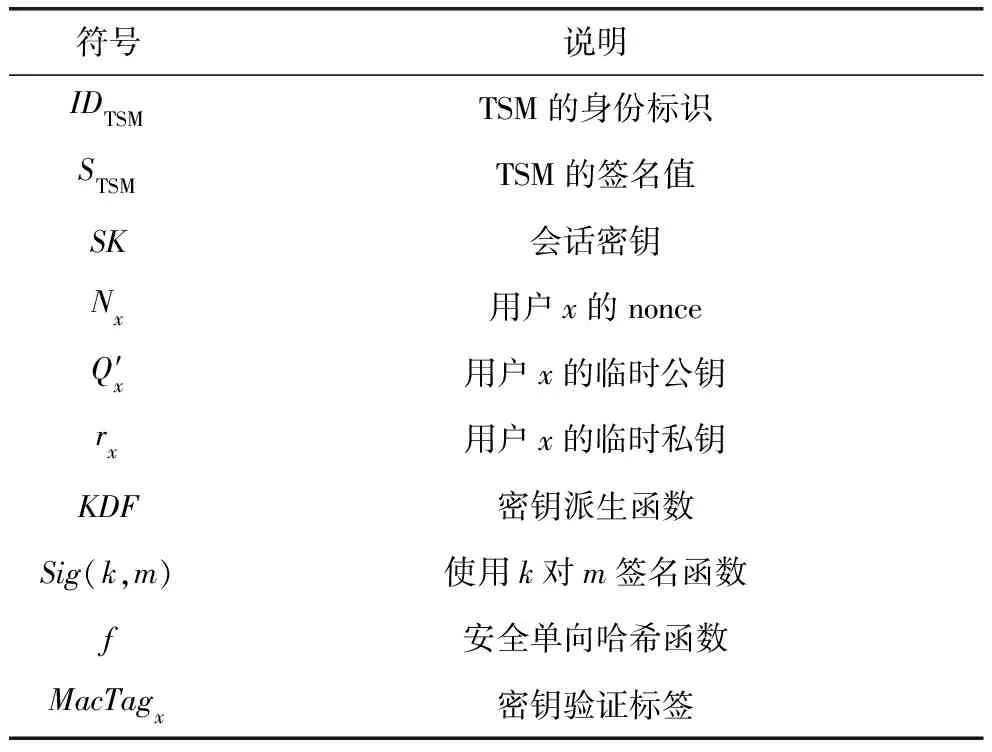

本文使用的符号和含义如表1所示:

表1 符号说明

续表1

2.2 协议实现

本文提出的协议包括2个阶段,即假名生成阶段和密钥协商阶段.

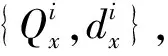

2.2.1 假名生成阶段

假名生成阶段流程如图1所示.

图1 假名生成流程

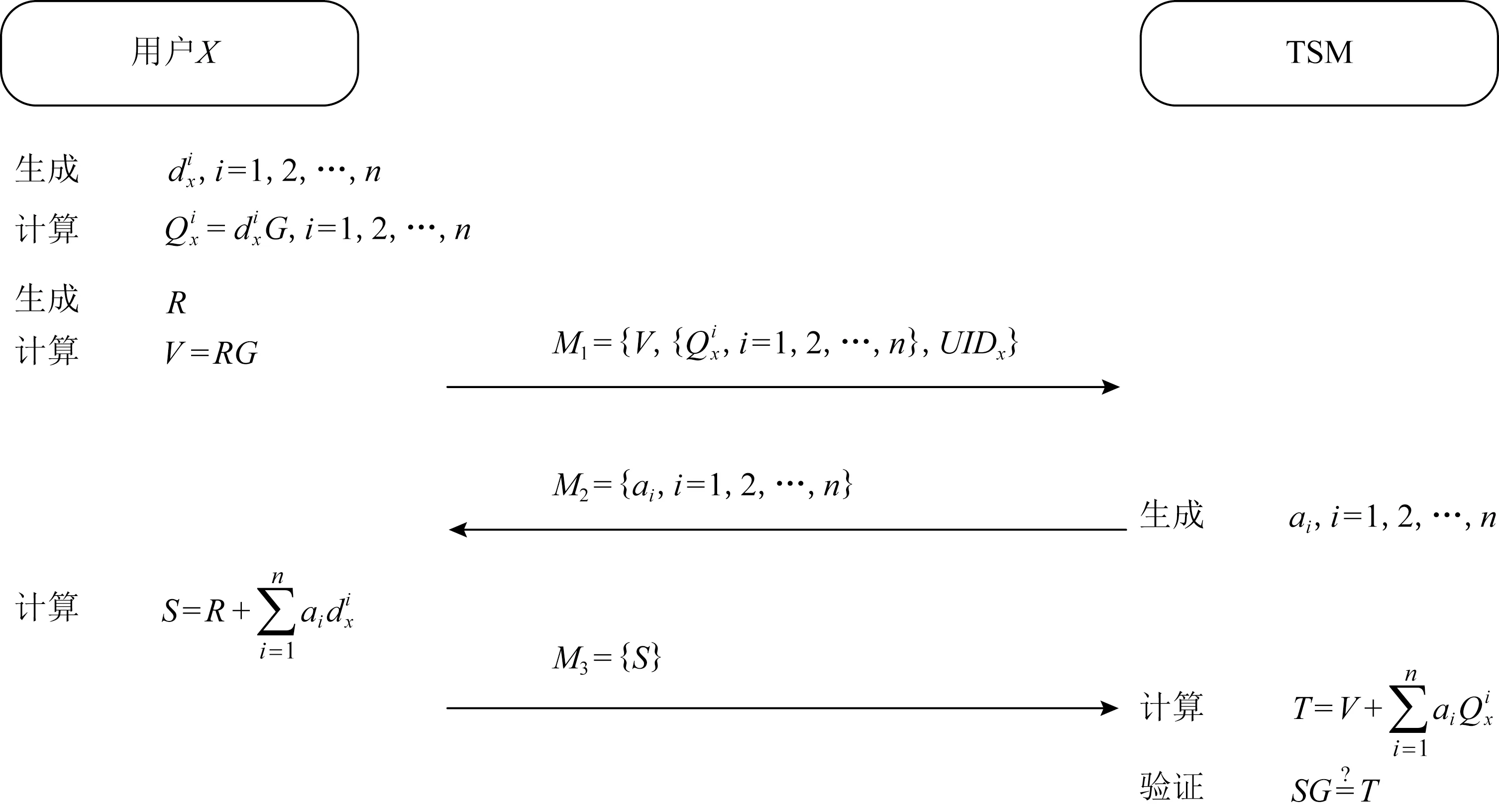

2.2.2 密钥协商阶段

在密钥协商阶段,主要讨论了协议的发起者和目标之间的认证和密钥协商过程.在点对点模式中,如前所述,在通信时会各自生成自己的随机ID以标识NFC设备,并且获取对方的ID.

为了建立会话密钥,需要执行以下步骤:

密钥协商阶段如图2所示.

图2 会话密钥协商流程

3 安全性分析

3.1 抵抗重放攻击

3.2 抵抗假冒攻击

3.3 防御中间人攻击

在中间人攻击中,通信双方同时被诱骗进行了三向通信,这是一种常见的攻击形式.一方面,在上面的讨论中,已经证明在这个协议中不可能进行假冒攻击(基于椭圆曲线离散对数问题),恶意攻击者无法生成有效的MacTag模拟1个合法用户.另一方面,在NFC环境中,为了拦截通信双方传输的消息,敌手需要产生比通信双方更强的射频场.研究[23]指出,2个射频场的完美对齐实际上是不可能的,此外,当另一个射频场出现时,可以选择终止当前协议.因此,实施中间人攻击是不切实际的.

3.4 用户匿名性和不可链接性

3.5 条件不可追踪

3.6 防御内部特权攻击

内部特权攻击是恶意人员从内部发起的攻击.在以往的研究中,由于用户的假名、公私钥对等信息是由TSM生成和管理的,所以无法抵御内部特权攻击.在本文协议中,提出了一种基于零知识证明的假名认证方案,TSM只提供认证,公私钥由用户自己生成.当存在内部攻击时,内部攻击者无法获取具体的私钥信息,也无法进行假冒攻击等.

3.7 提供完美的前向和后向安全性

3.8 防御修改攻击

4 性能分析

在本节中,分析了本文协议的计算性能.符号定义如下.

Tecm:椭圆曲线点乘法运算的运行时间;

Teca:椭圆曲线点加法运算的运行时间;

Th:哈希函数的运行时间;

Tmm:模块化乘法运算的运行时间;

TKDF:密钥派生函数操作的运行时间;

Ted:椭圆曲线加密或解密操作的运行时间;

Ts:验证签名的运行时间.

为了计算相关方案的时间复杂度,在文献[22-23]中,提出了以下值:

Tecm≈1200Tmm,Teca≈Ted≈5Tmm,

TKDF≈Th≈Ts≈0.36Tmm.

表2 计算时间比较

在假名分发与生成阶段,本文协议需要更多的计算时间,而该阶段在预置时完成.在密钥生成阶段,本文协议有较低的计算时间.

5 总 结

综上所述,通过对之前提出的基于假名的协议进行了深入研究,发现以前的协议容易受到内部特权攻击.对此,本文协议在假名分发阶段引入零知识证明方案,公钥和私钥由用户生成,提出了一种安全且提供用户匿名性的协议,在提供了协议基本的安全性的同时保障了用户隐私数据.